Contrôle d’accès réseau

Vous pouvez étendre l’évaluation de la sécurité des appareils XenMobile via votre solution de contrôle d’accès réseau (NAC) pour les appareils Android et Apple. La solution NAC peut utiliser l’évaluation de sécurité XenMobile pour faciliter et gérer les décisions d’authentification. Une fois le boîtier NAC configuré, les stratégies d’appareil et les filtres NAC que vous configurez dans XenMobile sont appliqués.

L’utilisation de XenMobile avec une solution NAC ajoute la qualité de service et un contrôle plus précis sur les appareils internes à votre réseau. Pour un résumé des avantages de l’intégration de NAC avec XenMobile, consultez la section Contrôle d’accès.

Citrix prend en charge ces solutions pour l’intégration avec XenMobile :

- Citrix Gateway

- Cisco Identity Services Engine (ISE)

- ForeScout

Citrix ne garantit pas l’intégration avec d’autres solutions NAC.

Avec un boîtier de contrôle d’accès réseau (NAC) dans votre réseau :

-

XenMobile prend en charge NAC en tant que fonctionnalité de sécurité de point de terminaison pour les appareils iOS, Android Enterprise et Android.

-

Vous pouvez activer les filtres dans XenMobile pour définir les appareils comme conformes ou non conformes pour NAC, en fonction de règles ou de propriétés. Par exemple :

-

Si un appareil géré dans XenMobile ne répond pas aux critères spécifiés, XenMobile marque l’appareil comme étant non conforme. Le boîtier NAC bloque les appareils non conformes sur votre réseau.

-

Si un appareil géré dans XenMobile a installé des applications non conformes, un filtre NAC peut bloquer la connexion VPN. Par conséquent, une machine utilisateur non conforme ne peut pas accéder aux applications ou aux sites Web via le VPN.

-

Si vous utilisez Citrix Gateway pour NAC, vous pouvez activer le split tunneling pour empêcher le plug-in Citrix Gateway d’envoyer du trafic réseau inutile à Citrix Gateway. Pour plus d’informations sur le split tunneling, voir Configurer le split tunneling.

-

Filtres de conformité NAC pris en charge

XenMobile Server prend en charge les filtres de conformité au contrôle d’accès réseau (NAC) suivants :

Appareils anonymes : vérifie si un appareil est en mode anonyme. Cette vérification est disponible si XenMobile ne parvient pas à authentifier à nouveau l’utilisateur lorsqu’un appareil tente de se reconnecter.

Échec de l’attestation Samsung Knox : vérifie si un appareil n’est pas parvenu à répondre à une requête du serveur d’attestation Samsung Knox.

Applications sur liste noire : vérifie si un appareil dispose d’applications interdites, telles que définies dans une stratégie d’accès aux applications. Pour plus d’informations sur la stratégie, consultez la section Stratégies d’accès aux applications.

Appareils inactifs : vérifie si un appareil est inactif, tel que cela est défini par le paramètre Nombre de jours maximum d’inactivité dans la boîte de dialogue Propriétés du serveur. Pour de plus amples informations, consultez la section Propriétés du serveur.

Applications requises manquantes : vérifie si des applications nécessaires sont manquantes sur un appareil, tel que cela est défini dans une stratégie d’accès aux applications.

Applications non suggérées : vérifie si un appareil dispose d’applications non suggérées, telles que définies dans une stratégie d’accès aux applications.

Mot de passe non conforme : vérifie si le mot de passe utilisateur est conforme. Sur les appareils iOS et Android, XenMobile peut déterminer si le mot de passe actuel de l’appareil est conforme à la stratégie de code secret envoyée à l’appareil. Par exemple, sur iOS, l’utilisateur dispose de 60 minutes pour définir un mot de passe si XenMobile envoie une stratégie de code secret à l’appareil. Avant qu’un mot de passe ne soit défini par l’utilisateur, le code secret peut ne pas être conforme.

Appareils non conformes : vérifie si un appareil n’est pas conforme, en fonction de la propriété de l’appareil Non conforme. En règle générale, les actions automatisées ou des tiers utilisant les API XenMobile modifient cette propriété d’appareil.

État révoqué : vérifie si le certificat de l’appareil a été révoqué. Un appareil révoqué ne peut pas se réinscrire tant qu’il n’a pas été à nouveau autorisé.

Appareils Android rootés et iOS jailbreakés : vérifie si un appareil Android ou iOS est rooté ou jailbreaké.

Appareils non gérés : vérifie si un appareil est toujours dans un état géré, sous le contrôle de XenMobile. Par exemple, un appareil inscrit en mode MAM ou un appareil non inscrit n’est pas géré.

Remarque :

Le filtre Conformité/non conformité implicite définit la valeur par défaut uniquement sur les appareils qui sont gérés par XenMobile. Par exemple, tous les appareils sur lesquels une application bloquée est installée ou qui ne sont pas inscrits sont marqués comme Non conformes. Le boîtier de contrôle d’accès réseau (NAC) bloque ces appareils de votre réseau.

Présentation de la configuration

Nous vous recommandons de configurer les composants NAC dans l’ordre indiqué.

-

Configurez les stratégies d’appareil pour prendre en charge NAC :

Pour les appareils iOS : voir Configurer la stratégie VPN pour prendre en charge NAC.

Pour les appareils Android Enterprise : voir Créer une configuration gérée par Android Enterprise pour Citrix SSO.

Pour les appareils Android : voir Configurer le protocole Citrix SSO pour Android.

-

Configurer une solution NAC :

-

Citrix Gateway, détaillé dans Mettre à jour les stratégies Citrix Gateway afin de prendre en charge NAC.

Nécessite l’installation de Citrix SSO sur les appareils. Voir Clients Citrix Gateway.

- Cisco ISE : consultez la documentation Cisco.

- ForeScout : consultez la documentation ForeScout.

-

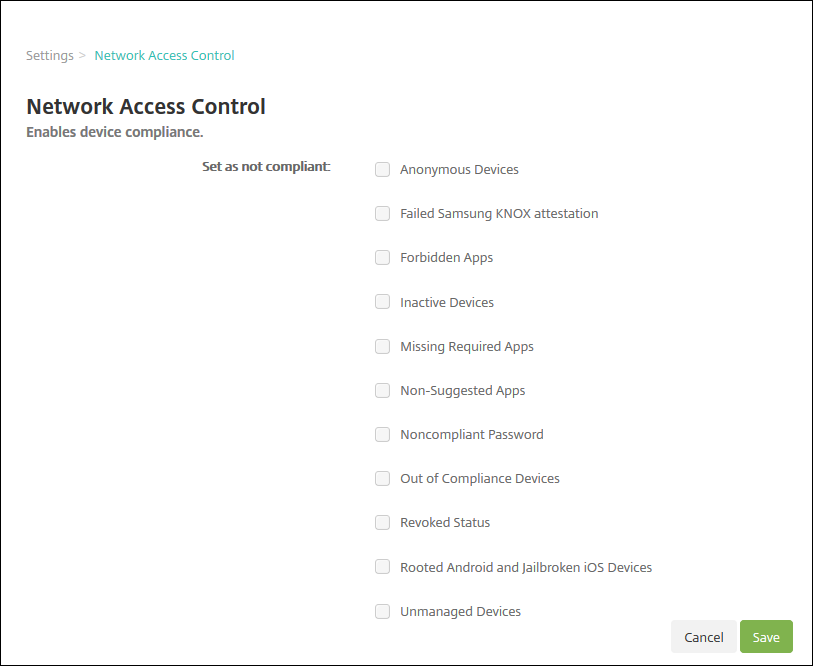

Activer les filtres NAC dans XenMobile

-

Dans la console XenMobile, accédez à Paramètres > Contrôle d’accès réseau.

-

Cochez les cases correspondant aux filtres Définir comme non conforme que vous souhaitez activer.

-

Cliquez sur Enregistrer.

Mettre à jour les stratégies Citrix Gateway afin de prendre en charge NAC

Vous devez configurer les stratégies d’authentification avancée (et non classique) et de sessions VPN sur votre serveur virtuel VPN.

Ces étapes mettent à jour Citrix Gateway avec l’une des caractéristiques suivantes :

- Est intégré à un environnement XenMobile Server.

- Ou, est configuré pour VPN, ne fait pas partie de l’environnement XenMobile Server et peut atteindre XenMobile.

Sur votre serveur VPN virtuel, depuis une fenêtre de console, procédez comme suit. Les adresses IP dans les commandes et les exemples sont fictives.

-

Supprimez et annulez la liaison de toutes les stratégies classiques si vous utilisez des stratégies classiques sur votre serveur virtuel VPN. Pour vérifier, tapez :

show vpn vserver <VPN_VServer>Supprimez tout résultat contenant le terme Classic. Pa exemple :

VPN Session Policy Name: PL_OS_10.10.1.1 Type: Classic Priority: 0Pour supprimer la stratégie, tapez :

unbind vpn vserver <VPN_VServer> -policy <policy_name> -

Créez la stratégie de session avancée correspondante en tapant ce qui suit.

add vpn sessionPolicy <policy_name> <rule> <session action>Pa exemple :

add vpn sessionPolicy vpn_nac true AC_OS_10.10.1.1_A_ -

Liez la stratégie à votre serveur virtuel VPN en tapant ce qui suit.

bind vpn vserver _XM_XenMobileGateway -policy vpn_nac -priority 100 -

Créez un serveur virtuel d’authentification en tapant ce qui suit.

add authentication vserver <authentication vserver name> <service type> <ip address>Par exemple :

add authentication vserver authvs SSL 0.0.0.0Dans l’exemple,0.0.0.0signifie que le serveur virtuel d’authentification n’est pas public. -

Liez un certificat SSL au serveur virtuel en tapant ce qui suit.

bind ssl vserver <authentication vserver name> -certkeyName <Webserver certificate>Pa exemple :

bind ssl vserver authvs -certkeyName Star_mpg_citrix.pfx_CERT_KEY -

Associez un profil d’authentification au serveur virtuel d’authentification à partir du serveur virtuel VPN. Commencez par créer le profil d’authentification en tapant ce qui suit.

add authentication authnProfile <profile name> -authnVsName <authentication vserver name>Par exemple :

add authentication authnProfile xm_nac_prof -authnVsName authvs -

Associez le profil d’authentification au serveur virtuel VPN en tapant ce qui suit.

set vpn vserver <vpn vserver name> -authnProfile <authn profile name>Par exemple :

set vpn vserver _XM_XenMobileGateway -authnProfile xm_nac_prof -

Vérifiez la connexion de Citrix Gateway à un appareil en tapant ce qui suit.

curl -v -k https://<XenMobile server>:4443/Citrix/Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_<device_id>"Par exemple, cette requête vérifie la connectivité en obtenant l’état de conformité du premier appareil (

deviceid_1) inscrit dans l’environnement :curl -v -k https://10.10.1.1:4443/Citrix/Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_1"Un résultat réussi est similaire à l’exemple suivant.

HTTP/1.1 200 OK < Server: Apache-Coyote/1.1 < X-Citrix-Device-State: Non Compliant < Set-Cookie: ACNODEID=181311111;Path=/; HttpOnly; Secure <!--NeedCopy--> -

Lorsque l’étape précédente réussit, créez l’action d’authentification Web sur XenMobile. Commencez par créer une expression de stratégie pour extraire l’ID d’appareil du plug-in VPN iOS. Tapez ce qui suit.

add policy expression xm_deviceid_expression "HTTP.REQ.BODY(10000).TYPECAST_NVLIST_T(\'=\',\'&\').VALUE(\"deviceidvalue\")" -

Envoyez la requête à XenMobile en tapant ce qui suit. Dans cet exemple, l’adresse IP de XenMobile Server est

10.207.87.82et le nom de domaine complet estexample.em.server.com:4443.add authentication webAuthAction xm_nac -serverIP 10.207.87.82 -serverPort 4443 -fullReqExpr q{"GET /Citrix/Device/v1/Check HTTP/1.1\r\n" + "Host: example.em.server.com:4443\r\n" + "X-Citrix-VPN-Device-ID: " + xm_deviceid_expression + "\r\n\r\n"} -scheme https -successRule "HTTP.RES.STATUS.EQ(\"200\") &&HTTP.RES.HEADER(\"X-Citrix-Device-State\").EQ(\"Compliant\")"L’état

HTTP status 200 OKindique une réussite de NAC XenMobile. La valeur de l’en-têteX-Citrix-Device-Statedoit êtreCompliant. -

Créez une stratégie d’authentification avec laquelle associer l’action en tapant ce qui suit.

add authentication Policy <policy name> -rule <rule> -action <web authentication action>Pa exemple :

add authentication Policy xm_nac_webauth_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\")" -action xm_nac -

Convertissez la stratégie LDAP existante en une stratégie avancée en tapant ce qui suit.

add authentication Policy <policy_name> -rule <rule> -action <LDAP action name>Pa exemple :

add authentication Policy ldap_xm_test_pol -rule true -action 10.10.1.1_LDAP -

Ajoutez un intitulé de stratégie avec lequel associer la stratégie LDAP en tapant ce qui suit.

add authentication policylabel <policy_label_name>Pa exemple :

add authentication policylabel ldap_pol_label -

Associez la stratégie LDAP à l’intitulé de stratégie en tapant ce qui suit.

bind authentication policylabel ldap_pol_label -policyName ldap_xm_test_pol -priority 100 -gotoPriorityExpression NEXT -

Connectez un périphérique compatible pour effectuer un test NAC afin de vérifier si l’authentification LDAP réussit. Tapez ce qui suit.

bind authentication vserver <authentication vserver> -policy <web authentication policy> -priority 100 -nextFactor <ldap policy label> -gotoPriorityExpression END -

Ajoutez l’interface utilisateur à associer au serveur virtuel d’authentification. Tapez la commande suivante pour récupérer l’ID d’appareil.

add authentication loginSchemaPolicy <schema policy>-rule <rule> -action lschema_single_factor_deviceid -

Liez le serveur virtuel d’authentification en tapant ce qui suit.

bind authentication vserver authvs -policy lschema_xm_nac_pol -priority 100 -gotoPriorityExpression END -

Créez une stratégie d’authentification avancée LDAP pour activer la connexion Secure Hub. Tapez ce qui suit.

add authentication Policy ldap_xm_test_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\").NOT" -action 10.200.80.60_LDAPbind authentication vserver authvs -policy ldap_xm_test_pol -priority 110 -gotoPriorityExpression NEXT