macOS

Pour gérer des appareils macOS dans XenMobile, vous devez configurer un certificat Apple Push Notification Service (APNS). Pour de plus amples informations, consultez la section Certificats APNs.

XenMobile inscrit les appareils macOS dans MDM. XenMobile prend en charge les types d’authentification d’inscription suivants pour les appareils macOS en mode MDM.

- Domaine

- Domaine + mot de passe unique

- URL d’invitation + mot de passe unique

Exigences pour les certificats de confiance dans macOS 15 :

Apple a introduit de nouvelles exigences pour les certificats de serveur TLS. Vérifiez que tous les certificats respectent les nouvelles exigences d’Apple. Consultez la publication Apple, https://support.apple.com/en-us/HT210176. Pour obtenir de l’aide sur la gestion des certificats, consultez la section Chargement de certificats dans XenMobile.

Workflow général pour le démarrage de la gestion des appareils macOS :

-

Configurez les actions de sécurité des appareils et des applications. Consultez la section Actions de sécurisation.

Pour les systèmes d’exploitation pris en charge, consultez la section Systèmes d’exploitation d’appareils pris en charge.

Noms d’hôtes Apple qui doivent rester ouverts

Certains noms d’hôtes Apple doivent rester ouverts pour assurer le bon fonctionnement d’iOS, de macOS et de l’Apple App Store. Le blocage de ces noms d’hôtes peut affecter l’installation, la mise à jour et le bon fonctionnement d’iOS, des applications iOS et de MDM et l’inscription des appareils et des applications. Pour en savoir plus, voir https://support.apple.com/en-us/HT201999.

Méthodes d’inscription prises en charge

Le tableau suivant indique les méthodes d’inscription prises en charge par XenMobile pour les appareils macOS :

| Méthode | Pris en charge |

|---|---|

| Programmes de déploiement d’Apple | Oui |

| Apple School Manager | Oui |

| Apple Configurator | Non |

| Inscription manuelle | Oui |

| Invitations d’inscription | Oui |

Apple propose des programmes d’inscription d’appareil pour les comptes d’entreprise et éducation. Pour les comptes d’entreprise, vous devez vous inscrire au Programme de déploiement d’Apple pour utiliser le programme Apple Device Enrollment Program (DEP) afin de gérer et inscrire des appareils dans XenMobile. Ce programme est pour les appareils iOS et macOS. Voir Déployer des appareils via le programme de déploiement d’Apple.

Pour les comptes éducation, vous devez créer un compte Apple School Manager. Apple School Manager unifie le programme de déploiement et l’achat en volume. Apple School Manager est un type de programme de déploiement Apple Éducation. Consultez la section Intégration avec les fonctionnalités Apple Éducation.

Vous pouvez utiliser le programme de déploiement d’Apple pour inscrire en bloc des appareils iOS et macOS. Vous pouvez acheter ces appareils directement auprès d’Apple, d’un revendeur agréé Apple ou d’un opérateur.

Configurer les stratégies macOS

Utilisez ces stratégies pour configurer l’interaction entre XenMobile et les appareils exécutant macOS. Ce tableau répertorie toutes les stratégies d’appareils disponibles pour les appareils macOS.

Inscrire les appareils macOS

XenMobile propose deux méthodes pour inscrire des appareils qui exécutent macOS. Les deux méthodes permettent aux utilisateurs macOS de s’inscrire sans fil (OTA) directement depuis leurs appareils.

-

Envoyer une invitation d’inscription aux utilisateurs : cette méthode d’inscription vous permet de définir un des modes d’inscription sécurisée suivants pour les appareils macOS :

- Nom d’utilisateur + mot de passe

- Nom d’utilisateur + PIN

- Authentification à deux facteurs

Lorsque l’utilisateur suit les instructions de l’invitation d’inscription, un écran de connexion avec le nom d’utilisateur déjà renseigné s’affiche.

-

Envoyer un lien d’inscription aux utilisateurs : cette méthode d’inscription pour les appareils macOS envoie aux utilisateurs un lien d’inscription qu’ils peuvent ouvrir dans les navigateurs Safari et Chrome. Ensuite, un utilisateur s’inscrit en fournissant son nom d’utilisateur et son mot de passe.

Pour empêcher l’utilisation d’un lien d’inscription pour les appareils macOS, définissez la propriété de serveur Activer macOS OTAE sur false. Les utilisateurs macOS peuvent alors s’inscrire uniquement à l’aide d’une invitation d’inscription.

Envoyer une invitation d’inscription aux utilisateurs macOS

-

Ajoutez une invitation pour l’inscription d’utilisateurs macOS. Consultez Créer une invitation d’inscription.

-

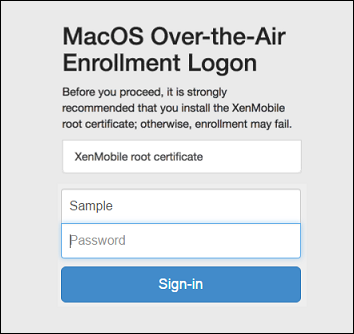

Une fois que les utilisateurs reçoivent l’invitation et cliquent sur le lien, l’écran suivant s’affiche dans le navigateur Safari. XenMobile remplit le nom d’utilisateur. Si vous avez choisi Deux facteurs pour le mode d’inscription sécurisée, un champ supplémentaire s’affiche.

-

Les utilisateurs installent les certificats, selon les besoins. Les utilisateurs sont invités à installer des certificats si vous avez configuré pour macOS un certificat SSL approuvé publiquement et un certificat de signature numérique approuvé publiquement. Pour de plus amples informations sur les certificats, consultez la section Certificats et authentification.

-

Les utilisateurs entrent les informations d’identification demandées.

Les stratégies Mac s’installent. Vous pouvez maintenant démarrer la gestion des appareils macOS avec XenMobile tout comme vous gérez les appareils mobiles.

Envoyer un lien d’installation aux utilisateurs macOS

-

Envoyez le lien d’inscription

https://serverFQDN:8443/instanceName/macos/otaeque les utilisateurs peuvent ouvrir dans les navigateurs Safari ou Chrome.- serverFQDN est le nom de domaine complet du serveur exécutant XenMobile.

- Le port 8443 est le port sécurisé par défaut. Si vous avez configuré un port différent, utilisez-le à la place de 8443.

- Le nom d’instance, souvent affiché sous la forme

zdm, est le nom spécifié lors de l’installation du serveur.

Pour plus d’informations sur l’envoi de liens d’installation, consultez la section Envoyer une invitation d’inscription.

-

Les utilisateurs installent les certificats, selon les besoins. Si vous avez configuré un certificat SSL et un certificat de signature numérique approuvé publiquement pour iOS et macOS, les utilisateurs sont invités à installer les certificats. Pour de plus amples informations sur les certificats, consultez la section Certificats et authentification.

-

Les utilisateurs se connectent à leur Mac.

Les stratégies Mac s’installent. Vous pouvez maintenant démarrer la gestion des appareils macOS avec XenMobile tout comme vous gérez les appareils mobiles.

Actions de sécurisation

macOS prend en charge les actions de sécurisation suivantes. Pour obtenir une description de chaque action, consultez la section Actions de sécurisation.

| Révoquer | Verrouiller | Effacer les données d’entreprise |

| Effacer | Renouvellement de certificat |

Verrouiller les appareils macOS

Vous pouvez verrouiller à distance un appareil macOS perdu. XenMobile verrouille l’appareil. Ensuite, il génère un code PIN et le configure dans l’appareil. Pour accéder à l’appareil, l’utilisateur devra entrer ce code PIN. Utilisez Annuler le verrouillage pour retirer le verrouillage de la console XenMobile.

Vous pouvez utiliser la stratégie Code secret pour configurer d’autres paramètres associés au code PIN. Pour plus d’informations, consultez les paramètres macOS.

-

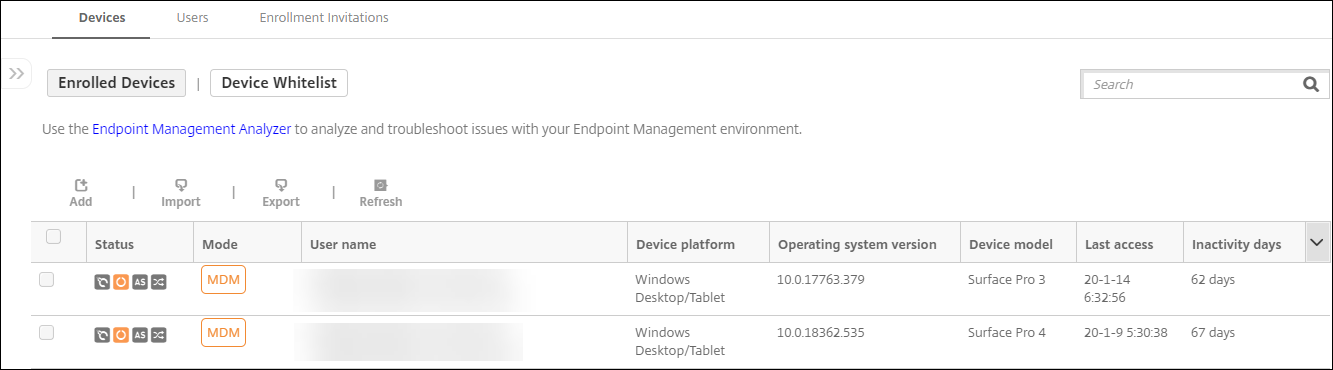

Cliquez sur Gérer > Appareils. La page Appareils s’ouvre.

-

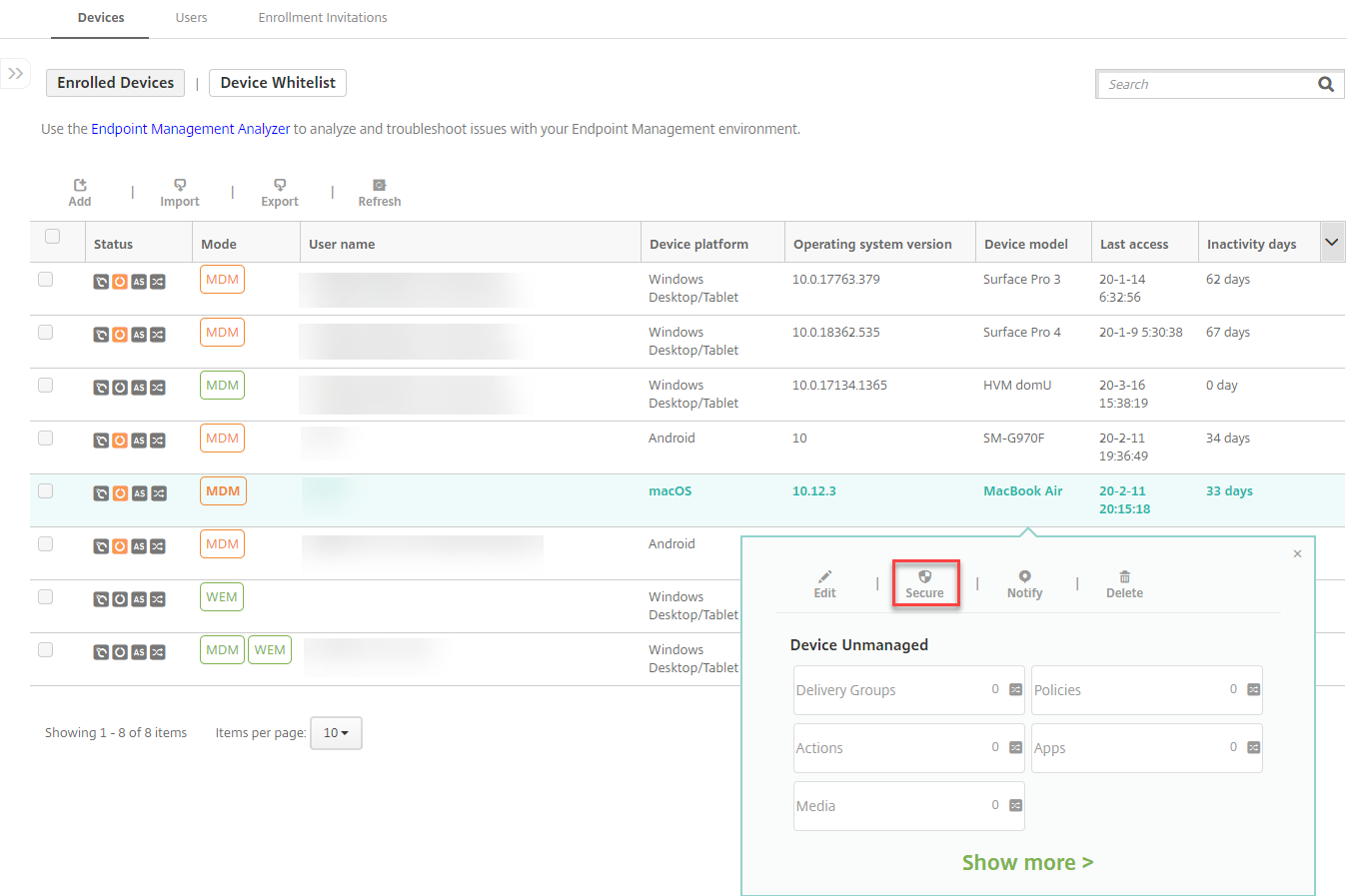

Sélectionnez l’appareil macOS que vous voulez verrouiller.

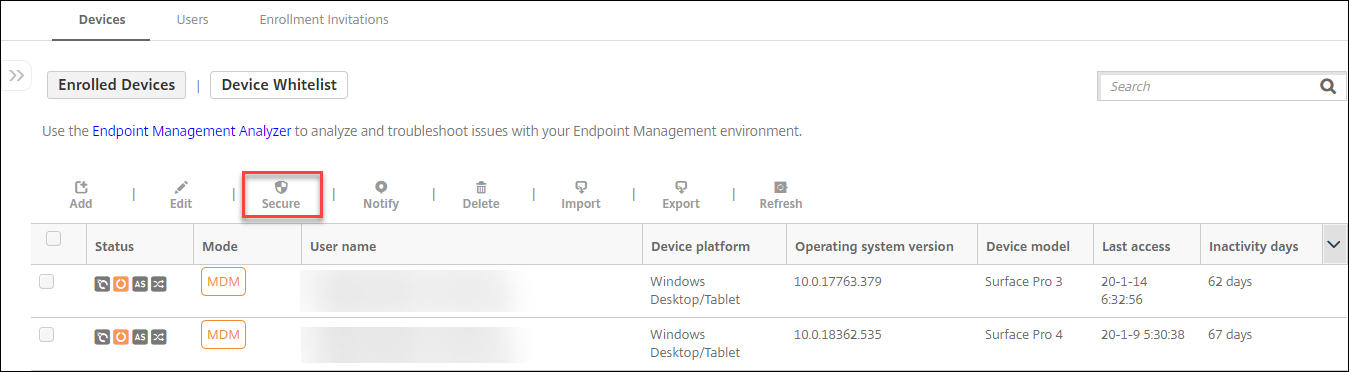

Sélectionnez la case à cocher en regard d’un appareil pour afficher le menu d’options au-dessus de la liste des appareils. Vous pouvez également cliquer sur un élément répertorié pour afficher le menu des options sur le côté droit de la liste.

-

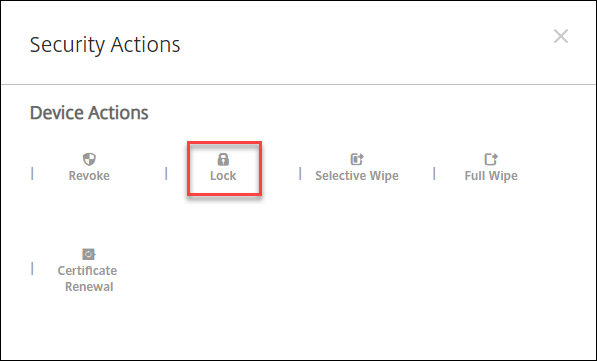

Dans le menu d’options, sélectionnez Sécurité. La boîte de dialogue Actions de sécurisation s’affiche.

-

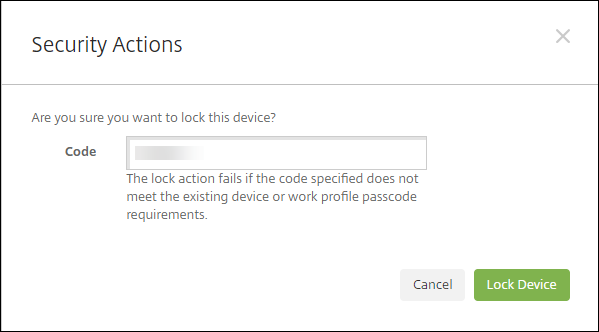

Cliquez sur Verrouiller. La boîte de dialogue Actions de sécurisation s’affiche.

-

Cliquez sur Verrouiller l’appareil.

Important :

Vous pouvez également spécifier un mot de passe au lieu d’utiliser le code généré par XenMobile. L’action Verrouiller échoue si le code spécifié ne correspond pas aux exigences en matière de code de l’appareil ou du profil de travail existant.