-

Pianificare e creare una distribuzione

-

-

Aggiunte ad Azure Active Directory

-

Creare e gestire le connessioni

-

Creare cataloghi di macchine con immagini preparate

-

Creare un'immagine preparata per le istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di macchine con immagini preparate in Azure

-

Creare un catalogo di macchine con immagini preparate in Red Hat OpenShift

-

Creare un catalogo di macchine con immagini preparate in VMware

-

Creare un catalogo di macchine con immagini preparate in XenServer

-

-

Pool di identità di diversi tipi di join di identità delle macchine

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Aderito ad Azure Active Directory

Nota:

Da luglio 2023, Microsoft ha rinominato Azure Active Directory (Azure AD) in Microsoft Entra ID. In questo documento, qualsiasi riferimento ad Azure Active Directory, Azure AD o AAD si riferisce ora a Microsoft Entra ID.

Questo articolo descrive i requisiti per creare cataloghi aderenti ad Azure Active Directory (AAD) utilizzando Citrix DaaS™, oltre ai requisiti delineati nella sezione dei requisiti di sistema di Citrix DaaS.

Requisiti

- Piano di controllo: Vedere Configurazioni supportate

- Tipo di VDA: Sessione singola (solo desktop) o multi-sessione (app e desktop)

- Versione VDA: 2203 o successiva

- Tipo di provisioning: Machine Creation Services™ (MCS), persistente e non persistente utilizzando il flusso di lavoro del profilo macchina

- Tipo di assegnazione: Dedicato e in pool

- Piattaforma di hosting: Solo Azure

- Rendezvous V2 deve essere abilitato

Limitazioni

- La continuità del servizio non è supportata.

- Il Single Sign-On ai desktop virtuali non è supportato. Gli utenti devono inserire manualmente le credenziali quando accedono ai loro desktop.

- L’accesso con Windows Hello nel desktop virtuale non è supportato. Al momento sono supportati solo nome utente e password. Se gli utenti tentano di accedere con qualsiasi metodo Windows Hello, ricevono un errore che indica che non sono l’utente intermediato e la sessione viene disconnessa. I metodi associati includono PIN, chiave FIDO2, MFA e così via.

- Supporta solo ambienti cloud di Microsoft Azure Resource Manager.

- La prima volta che viene avviata una sessione desktop virtuale, la schermata di accesso di Windows potrebbe mostrare la richiesta di accesso per l’ultimo utente connesso senza l’opzione per passare a un altro utente. L’utente deve attendere che l’accesso vada in timeout e che appaia la schermata di blocco del desktop, quindi fare clic sulla schermata di blocco per visualizzare nuovamente la schermata di accesso. A questo punto, l’utente è in grado di selezionare Altri utenti e inserire le proprie credenziali. Questo è il comportamento di ogni nuova sessione quando le macchine non sono persistenti.

Considerazioni

Configurazione dell’immagine

- Considerare l’ottimizzazione dell’immagine Windows utilizzando lo strumento Citrix Optimizer.

Aderito ad Azure AD

-

Considerare di disabilitare Windows Hello in modo che agli utenti non venga richiesto di configurarlo quando accedono al loro desktop virtuale. Se si utilizza VDA 2209 o versioni successive, questo viene fatto automaticamente. Per le versioni precedenti, è possibile farlo in uno dei due modi seguenti:

-

Criteri di gruppo o criteri locali

- Passare a Configurazione computer > Modelli amministrativi > Componenti di Windows > Windows Hello for Business.

- Impostare Usa Windows Hello for Business su:

- Disabilitato, oppure

- Abilitato e selezionare Non avviare il provisioning di Windows Hello dopo l’accesso.

-

Microsoft Intune

- Creare un profilo dispositivo che disabilita Windows Hello for Business. Fare riferimento alla documentazione Microsoft per i dettagli.

-

-

Agli utenti deve essere concesso l’accesso esplicito in Azure per accedere alle macchine utilizzando le loro credenziali AAD. Questo può essere facilitato aggiungendo l’assegnazione di ruolo a livello di gruppo di risorse:

- Accedere al portale di Azure.

- Selezionare Gruppi di risorse.

- Fare clic sul gruppo di risorse in cui risiedono i carichi di lavoro del desktop virtuale.

- Selezionare Controllo di accesso (IAM).

- Fare clic su Aggiungi assegnazione di ruolo.

- Cercare Accesso utente macchina virtuale, selezionarlo nell’elenco e fare clic su Avanti.

- Selezionare Utente, gruppo o entità servizio.

- Fare clic su Seleziona membri e selezionare gli utenti e i gruppi a cui si desidera fornire l’accesso ai desktop virtuali.

- Fare clic su Seleziona.

- Fare clic su Rivedi + assegna.

- Fare clic su Rivedi + assegna ancora una volta.

Nota:

Se si sceglie di lasciare che MCS crei il gruppo di risorse per i desktop virtuali, si aggiunge questa assegnazione di ruolo dopo la creazione del catalogo macchine.

- Le VM master possono essere aderenti ad Azure AD o non aderenti a un dominio. Questa funzionalità richiede la versione VDA 2212 o successiva.

Installazione e configurazione del VDA

- Seguire i passaggi per l’installazione del VDA:

-

Assicurarsi di selezionare le seguenti opzioni nella procedura guidata di installazione:

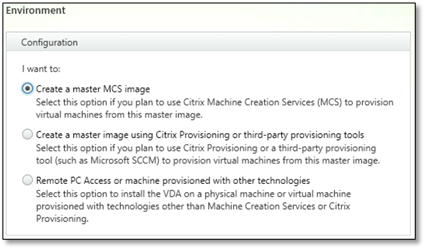

- Nella pagina Ambiente, selezionare Crea un’immagine master MCS.

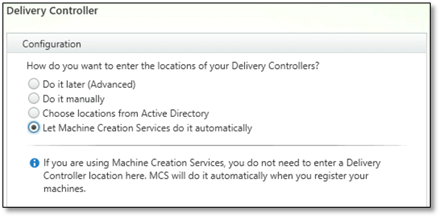

- Nella pagina Delivery Controller™, selezionare Lascia che Machine Creation Services lo faccia automaticamente.

-

Dopo l’installazione del VDA, aggiungere il seguente valore di registro:

- Chiave: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

- Tipo di valore: DWORD

- Nome valore: GctRegistration

- Dati valore: 1

-

Per una VM master basata su Windows 11 22H2, creare un’attività pianificata nella VM master che esegua il seguente comando all’avvio del sistema utilizzando l’account SYSTEM. Questa attività di pianificazione di un’attività nella VM master è richiesta solo per la versione VDA 2212 o precedente.

reg ADD HKLM\Software\AzureAD\VirtualDesktop /v Provider /t REG_SZ /d Citrix /f <!--NeedCopy--> - Se si unisce la VM master ad Azure AD e quindi si rimuove manualmente l’unione tramite l’utilità

dsregcmd, assicurarsi che il valore diAADLoginForWindowsExtensionJoinedsotto HKLM\Software\Microsoft\Windows Azure\CurrentVersion\AADLoginForWindowsExtension sia zero.

Dove andare dopo

Una volta disponibili la posizione delle risorse e la connessione di hosting, procedere alla creazione del catalogo macchine. Per maggiori informazioni sulla creazione del pool di identità di macchine aderenti ad Azure Active Directory, vedere Pool di identità di macchine aderenti ad Azure Active Directory.

Condividi

Condividi

In questo articolo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.