Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne

Standardmäßig ist Citrix Endpoint Management für die Authentifizierung per Benutzernamen und Kennwort konfiguriert. Als zusätzliche Sicherheitsstufe für die Registrierung bei und den Zugriff auf die Citrix Endpoint Management-Umgebung ist die zertifikatbasierte Authentifizierung in Betracht zu ziehen. In der Citrix Endpoint Management-Umgebung bietet diese Konfiguration das beste Gleichgewicht zwischen Sicherheit und Benutzererfahrung. Die Authentifizierung per Zertifikat und Domäne bietet die besten SSO-Möglichkeiten in Kombination mit der von der zweistufigen Authentifizierung unter NetScaler Gateway gebotenen Sicherheit.

Die optimale Benutzerfreundlichkeit erreichen Sie, wenn Sie die Authentifizierung per Zertifikat und Domäne mit der Citrix-PIN und Active Directory-Kennwortcaching kombinieren. Die Benutzer müssen dann ihre LDAP-Benutzernamen und -Kennwörter nicht wiederholt eingeben. Die Benutzer geben Benutzernamen und Kennwörter für die Registrierung sowie bei Kennwortablauf und Kontosperrung ein.

Wichtig:

Der Authentifizierungsmodus kann nicht von Domänenauthentifizierung in einen anderen Authentifizierungsmodus geändert werden, nachdem Benutzer die Geräte bei Citrix Endpoint Management registriert haben.

Wenn Sie LDAP nicht zulassen und Smartcards oder ähnliche Methoden verwenden, können Sie durch Konfigurieren von Zertifikaten Citrix Endpoint Management eine Smartcard präsentieren. Die Benutzer registrieren sich in diesem Fall mit einer eindeutigen PIN, die von Citrix Endpoint Management generiert wird. Sobald ein Benutzer Zugriff hat, erstellt Citrix Endpoint Management das Zertifikat für die Authentifizierung bei der Citrix Endpoint Management-Umgebung und stellt es bereit.

Sie können die in Citrix Endpoint Management erforderliche Konfiguration mit dem NetScaler für XenMobile-Assistenten durchführen, wenn Sie die NetScaler Gateway-Authentifizierung per Zertifikat oder per Zertifikat und Domäne verwenden. Sie können den NetScaler für XenMobile-Assistenten nur einmal ausführen.

In Hochsicherheitsumgebungen stellt die Verwendung von LDAP-Anmeldeinformationen außerhalb der Organisation in öffentlichen oder unsicheren Netzwerken eine große Sicherheitsbedrohung dar. In solchen Umgebungen kann die zweistufige Authentifizierung mit Clientzertifikat und Sicherheitstoken verwendet werden. Weitere Informationen finden Sie unter Configuring Citrix Endpoint Management for Certificate and Security Token Authentication.

Die Clientzertifikatauthentifizierung ist für Geräte verfügbar, die bei MAM und MDM+MAM registriert sind. Zum Verwenden von Clientzertifikatauthentifizierung auf solchen Geräten müssen Sie den Microsoft-Server, Citrix Endpoint Management und dann NetScaler Gateway konfigurieren. Folgen Sie den in diesem Artikel beschriebenen allgemeinen Schritten.

Auf dem Microsoft-Server:

- Fügen Sie der Microsoft Management Console ein Zertifikat-Snap-In hinzu.

- Fügen Sie der Zertifizierungsstelle (ZS) eine Vorlage hinzu.

- Erstellen Sie ein PFX-Zertifikat vom ZS-Server.

In Citrix Endpoint Management:

- Laden Sie das Zertifikat in Citrix Endpoint Management hoch.

- Erstellen Sie die PKI-Entität für zertifikatbasierte Authentifizierung.

- Konfigurieren Sie Anmeldeinformationsanbieter.

- Konfigurieren Sie NetScaler Gateway, um ein Benutzerzertifikat für die Authentifizierung bereitzustellen.

Informationen über die NetScaler Gateway-Konfiguration finden Sie in folgenden Artikeln der Citrix ADC-Dokumentation:

- Clientauthentifizierung

- SSL-Profilinfrastruktur

- Konfigurieren und Binden einer Richtlinie für die Clientzertifikatauthentifizierung

Voraussetzungen

-

Vermeiden Sie beim Erstellen einer Microsoft-Zertifikatdiensteentitätsvorlage die Verwendung von Sonderzeichen. Verwenden in Vorlagennamen beispielsweise nicht folgende Zeichen:

: ! $ () # % + * ~ ? | {} [] - Informationen zum Konfigurieren der zertifikatbasierten Authentifizierung für Exchange ActiveSync finden Sie in der Microsoft-Dokumentation zu Exchange Server. Konfigurieren Sie die Serversite für die Zertifizierungsstelle, so dass Exchange ActiceSync Clientzertifikate anfordert.

- Wenn Sie private Serverzertifikate zum Schützen des ActiveSync-Datenverkehrs an Exchange Server verwenden, müssen die mobilen Geräte alle Stamm- und Zwischenzertifikate haben. Ansonsten schlägt die zertifikatbasierte Authentifizierung beim Einrichten des Postfachs in Citrix Secure Mail fehl. In der Exchange-IIS-Konsole müssen Sie folgende Schritte ausführen:

- Fügen Sie die Website für die Citrix Endpoint Management-Verwendung mit Exchange hinzu und binden Sie das Webserverzertifikat.

- Port 9443 verwenden

- Für die Website zwei Anwendungen hinzufügen, eine für “Microsoft-Server-ActiveSync” und eine für “EWS”. Wählen Sie für beide Anwendungen unter SSL-Einstellungen die Option SSL erforderlich aus.

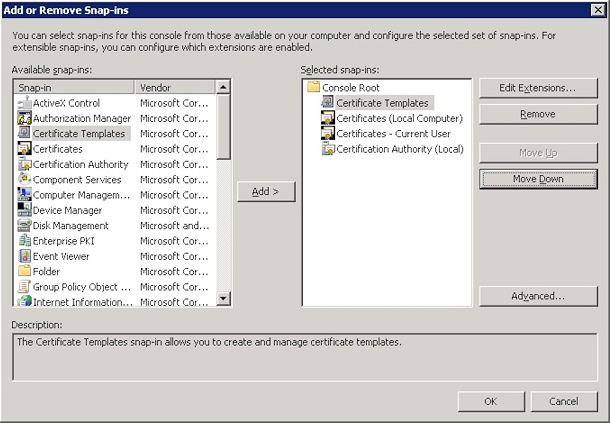

Fügen Sie der Microsoft Management Console ein Zertifikat-Snap-In hinzu

-

Öffnen Sie die Konsole und klicken Sie auf Snap-In hinzufügen/entfernen.

-

Fügen Sie die folgenden Snap-Ins hinzu:

- Zertifikatvorlagen

- Zertifikate (lokaler Computer)

- Zertifikate – aktueller Benutzer

- Zertifizierungsstelle (lokal)

-

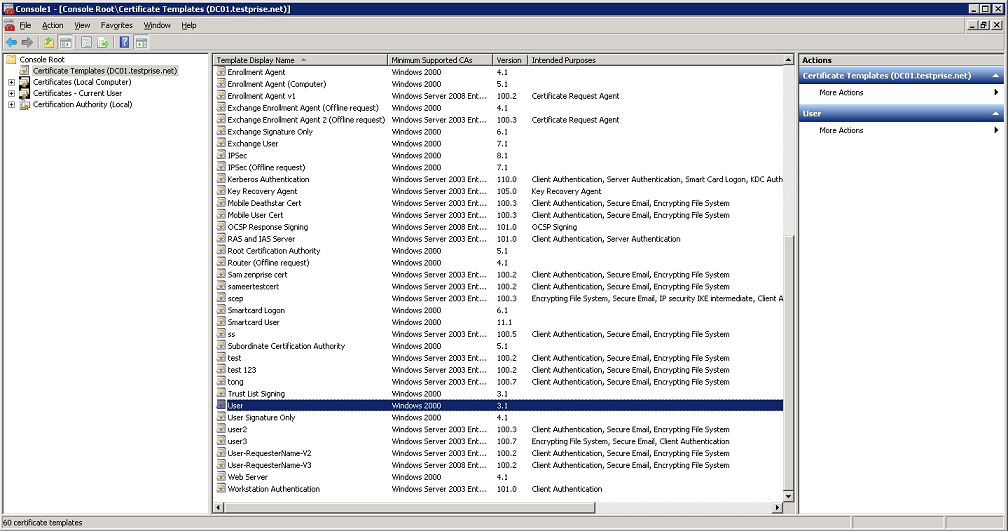

Erweitern Sie Zertifikatvorlagen.

-

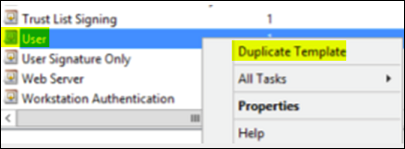

Wählen Sie die Vorlage Benutzer und dann Doppelte Vorlage.

-

Geben Sie den Anzeigenamen der Vorlage an.

Wichtig:

Aktivieren Sie das Kontrollkästchen für Zertifikat in Active Directory veröffentlichen nur bei Bedarf. Wenn diese Option aktiviert ist, werden alle Benutzerclientzertifikate in Active Directory erstellt, wodurch die Active Directory-Datenbank überladen werden kann.

-

Wählen Sie als Vorlagentyp Windows 2003 Server. Wählen Sie in Windows 2012 R2-Server unter Kompatibilität die Option Zertifizierungsstelle und legen Sie als Empfänger Windows 2003 fest.

-

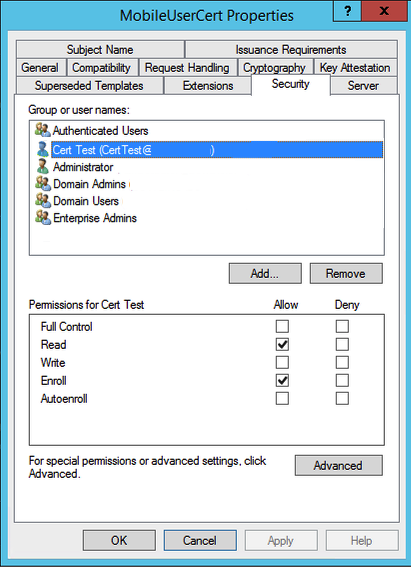

Klicken Sie unter Sicherheit auf Hinzufügen und wählen Sie dann das AD-Benutzerkonto aus, das Citrix Endpoint Management zum Generieren von Zertifikaten verwendet.

Wichtig:

Fügen Sie hier nur den Dienstkontobenutzer hinzu. Fügen Sie nur die Berechtigung Registrieren für dieses AD-Benutzerkonto hinzu.

Wie später in diesem Artikel beschrieben, erstellen Sie mit dem Dienstkonto ein PFX-Benutzerzertifikat. Weitere Informationen finden Sie unter Erstellen eines PFX-Zertifikats vom ZS-Server.

-

Geben Sie unter Kryptografie die Schlüsselgröße an. Sie geben die Schlüsselgröße später bei der Citrix Endpoint Management-Konfiguration ein.

-

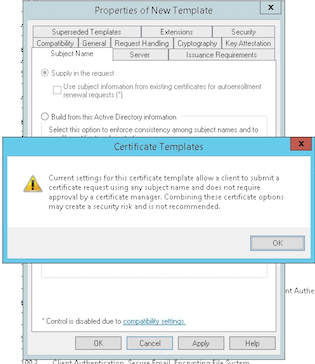

Wählen Sie unter Antragstellername die Option Informationen werden in der Anforderung angegeben aus. Wenden Sie die Änderungen an und speichern Sie.

Hinzufügen der Vorlage zur Zertifizierungsstelle

-

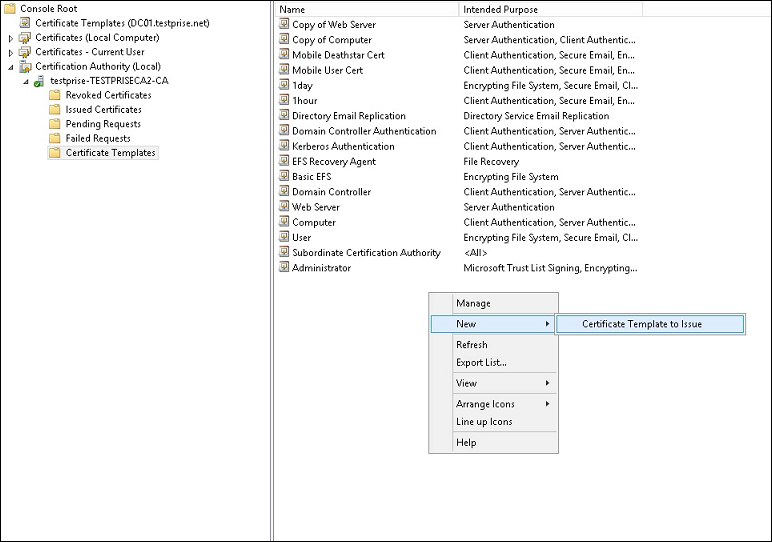

Navigieren Sie zu Zertifizierungsstelle und wählen Sie Zertifikatvorlagen.

-

Klicken Sie mit der rechten Maustaste in den rechten Bereich und wählen Sie Neu > Auszustellende Zertifikatvorlage.

-

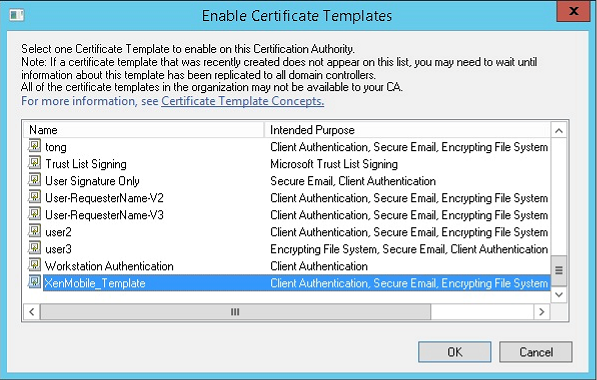

Wählen Sie die im vorherigen Schritt erstellte Vorlage und klicken Sie auf OK, um sie der Zertifizierungsstelle hinzuzufügen.

Erstellen eines PFX-Zertifikats vom ZS-Server

-

Erstellen Sie mit dem Dienstkonto, mit dem Sie sich angemeldet haben, ein PFX-Benutzerzertifikat. Diese PFX-Datei wird in Citrix Endpoint Management hochgeladen, um ein Benutzerzertifikat im Namen der Benutzer anzufordern, die ihre Geräte registrieren.

-

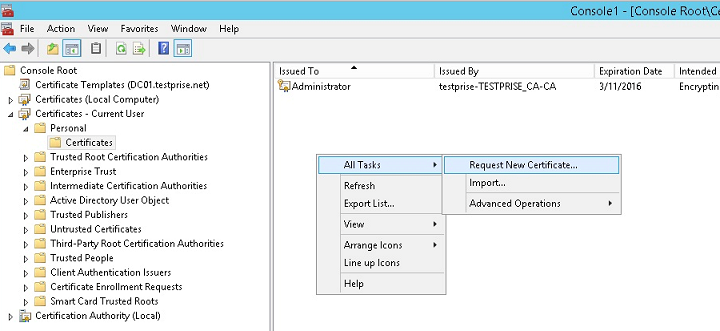

Erweitern Sie Zertifikate unter Aktueller Benutzer.

-

Klicken Sie mit der rechten Maustaste in den rechten Bereich und klicken Sie auf Neues Zertifikat anfordern.

-

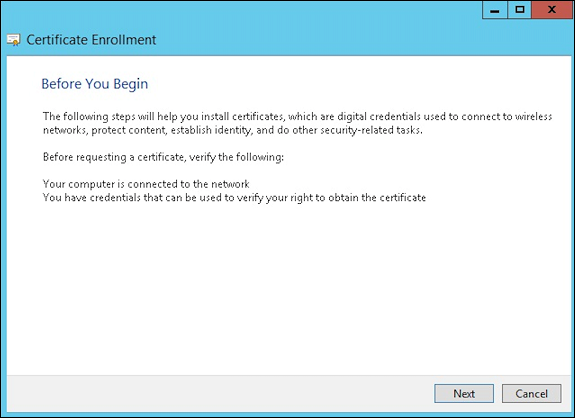

Der Bildschirm Zertifikatregistrierung wird angezeigt. Klicken Sie auf Weiter.

-

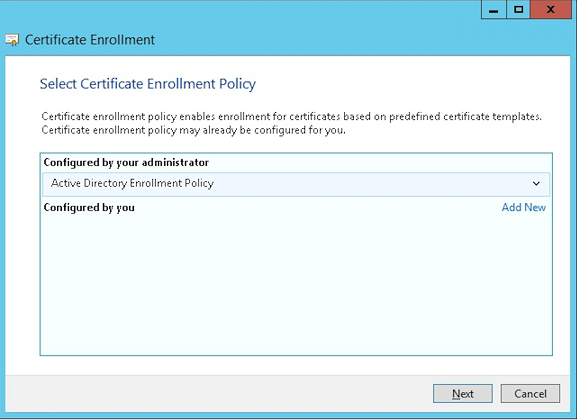

Wählen Sie Active Directory-Registrierungsrichtlinie und klicken Sie auf Weiter.

-

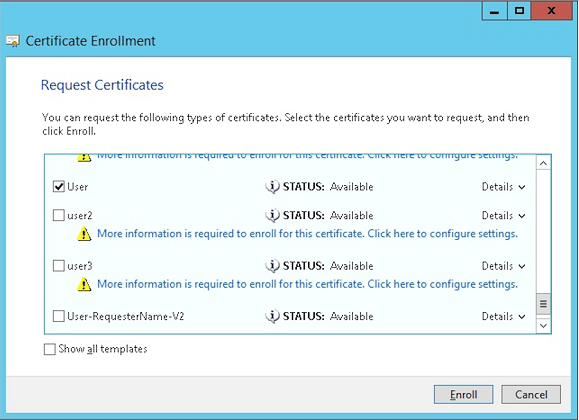

Wählen Sie die Vorlage Benutzer und klicken Sie auf Registrieren.

-

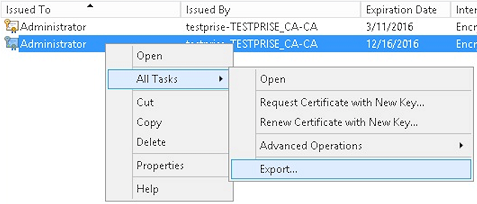

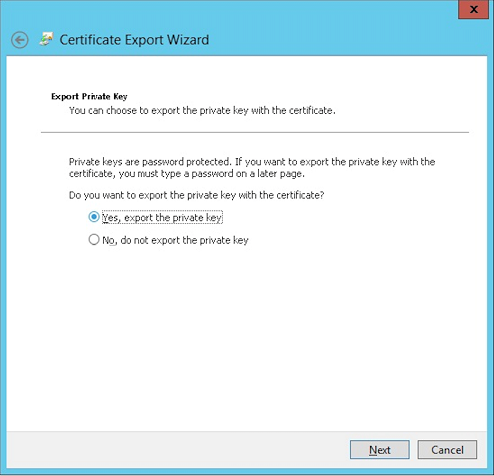

Exportieren Sie die PFX-Datei, die Sie im vorherigen Schritt erstellt haben.

-

Klicken Sie auf Ja, privaten Schlüssel exportieren.

-

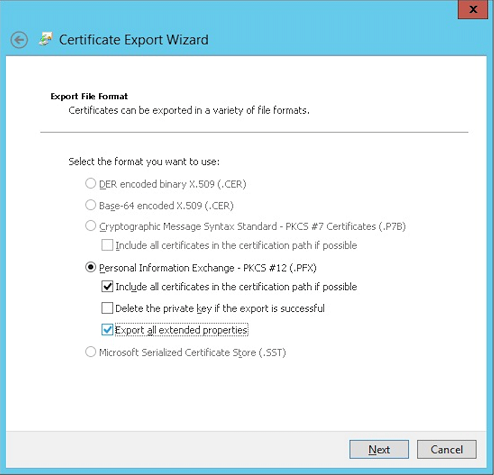

Aktivieren Sie die Kontrollkästchen Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen und Alle erweiterten Eigenschaften exportieren.

-

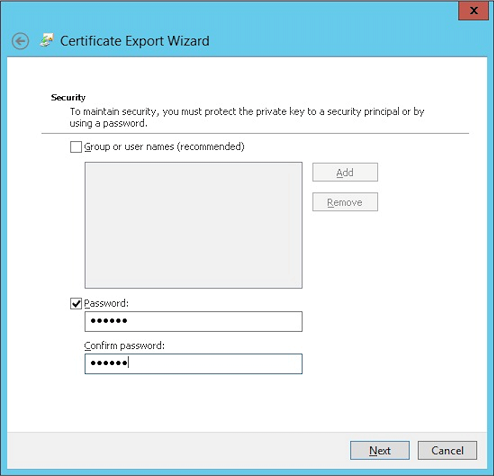

Legen Sie ein Kennwort für den Upload des Zertifikats in Citrix Endpoint Management fest.

-

Speichern Sie das Zertifikat auf Ihrer Festplatte.

Hochladen des Zertifikat in Citrix Endpoint Management

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

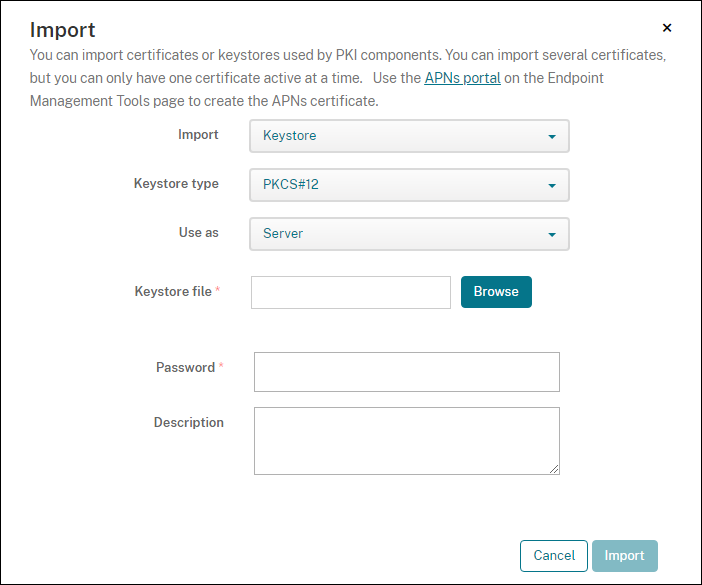

Klicken Sie auf Zertifikate und dann auf Importieren.

-

Geben Sie die folgenden Parameter ein:

- Importieren: Schlüsselspeicher

- Schlüsselspeichertyp: PKCS#12

- Verwenden als: Server

- Schlüsselspeicherdatei: Klicken Sie auf “Durchsuchen”, um das erstellte PFX-Zertifikat zu suchen.

- Kennwort: Geben Sie das Kennwort ein, das Sie für dieses Zertifikat erstellt haben.

-

Klicken Sie auf Importieren.

-

Prüfen Sie, ob das Zertifikat richtig installiert wurde. Ein richtig installiertes Zertifikat wird als Benutzerzertifikat angezeigt.

Erstellen der PKI-Entität für die zertifikatbasierte Authentifizierung

-

Gehen Sie in Einstellungen zu Mehr > Zertifikatverwaltung > PKI-Entitäten.

-

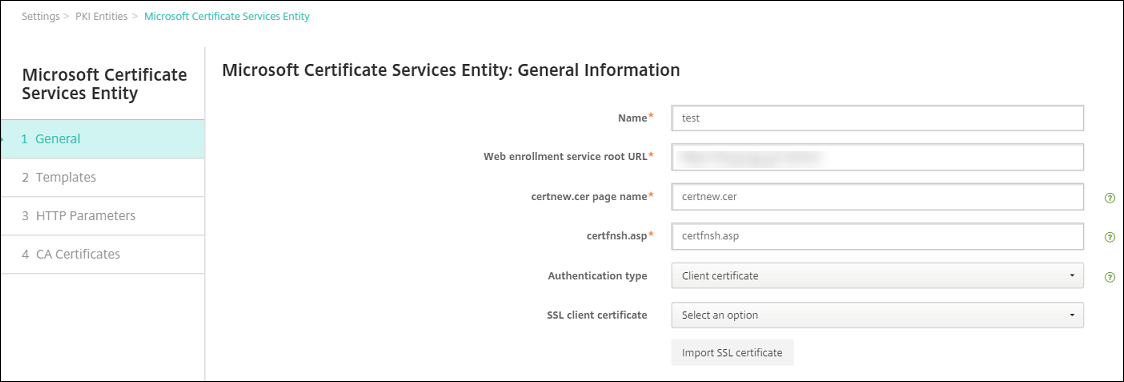

Klicken Sie auf Hinzufügen und dann auf Microsoft Zertifikatdiensteentität. Der Bildschirm Microsoft Zertifikatdiensteentität: Allgemeine Informationen wird angezeigt.

-

Geben Sie die folgenden Parameter ein:

- Name: Geben Sie einen Namen ein.

-

Stamm-URL des Webregistrierungsdiensts:

https://RootCA-URL/certsrv/Achten Sie darauf, den letzten Schrägstrich (/) im URL-Pfad hinzuzufügen. - certnew.cer-Seitenname: certnew.cer (Standardwert)

- certfnsh.asp: certfnsh.asp (Standardwert)

- Authentifizierungstyp: Clientzertifikat

- SSL-Clientzertifikat: Wählen Sie das Benutzerzertifikat aus, das zum Ausstellen des Citrix Endpoint Management-Clientzertifikats verwendet werden soll. Wenn kein Zertifikat vorhanden ist, folgen Sie dem Verfahren im vorherigen Abschnitt, um Zertifikate hochzuladen.

-

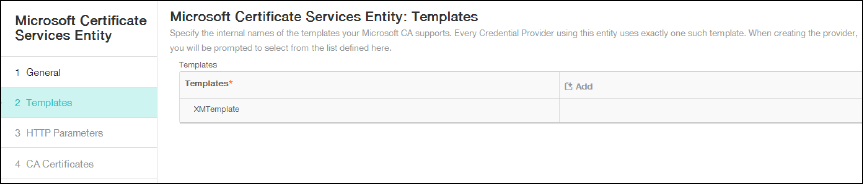

Fügen Sie unter Vorlagen die Vorlage hinzu, die Sie beim Konfigurieren des Microsoft-Zertifikats erstellt haben. Fügen Sie keine Leerzeichen hinzu.

-

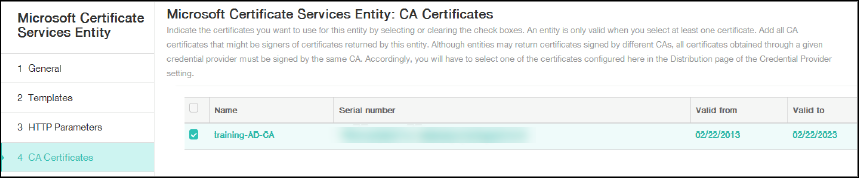

Überspringen Sie “HTTP-Parameter” und klicken Sie auf ZS-Zertifikate.

-

Wählen Sie den Namen der Stammzertifizierungsstelle, der mit Ihrer Umgebung übereinstimmt. Diese Stammzertifizierungsstelle gehört zur Kette, die aus dem Citrix Endpoint Management-Clientzertifikat importiert wurde.

-

Klicken Sie auf Speichern.

Konfigurieren der Anmeldeinformationsanbieter

-

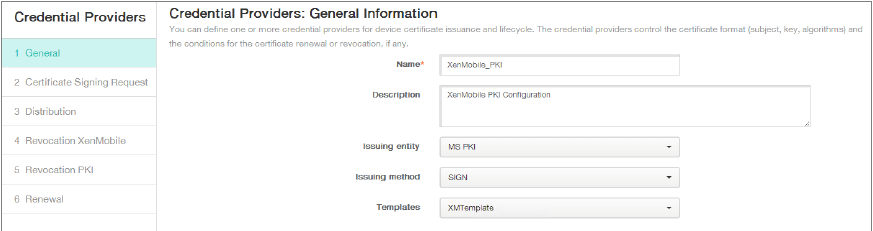

Navigieren Sie unter Einstellungen zu Mehr > Zertifikatverwaltung > Anbieter für Anmeldeinformationen.

-

Klicken Sie auf Hinzufügen.

-

Geben Sie unter Allgemein die folgenden Parameter ein:

- Name: Geben Sie einen Namen ein.

- Beschreibung: Geben Sie eine Beschreibung ein.

- Ausstellende Entität: Wählen Sie die zuvor erstellte PKI-Entität aus.

- Ausstellungsmethode: SIGN

- Vorlagen: Wählen Sie die unter der PKI-Entität hinzugefügte Vorlage aus.

-

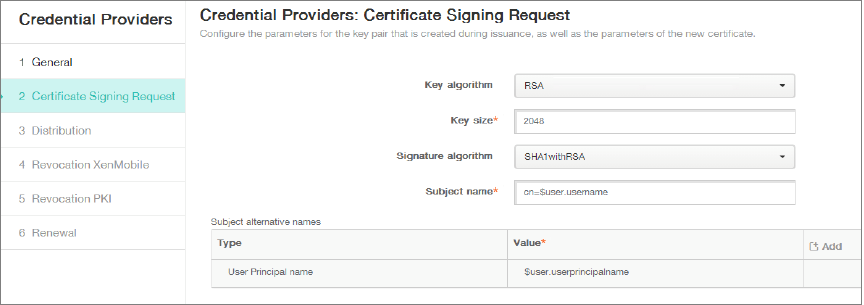

Klicken Sie auf Zertifikatsignieranforderung und geben Sie die folgenden Parameter ein:

- Schlüsselalgorithmus: RSA

- Schlüsselgröße: 2048

- Signaturalgorithmus: SHA256withRSA

-

Antragsstellername:

cn=$user.username

Klicken Sie für Alternative Antragstellernamen auf Hinzufügen und geben Sie die folgenden Parameter ein:

- Typ: Benutzerprinzipalname

-

Wert:

$user.userprincipalname

-

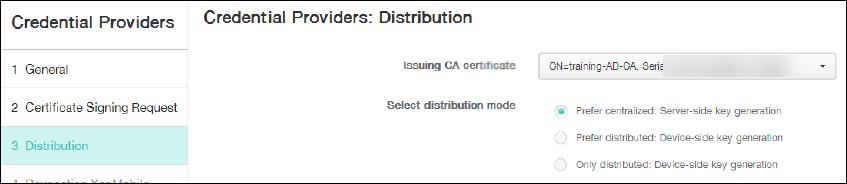

Klicken Sie auf Verteilung und geben Sie die folgenden Parameter ein:

- Zertifikat der ausstellenden ZS: Wählen Sie die ausstellende Zertifizierungsstelle, die das Citrix Endpoint Management-Clientzertifikat signiert hat.

- Verteilungsmodus wählen: Wählen Sie Bevorzugt zentralisiert: Schlüssel serverseitig generieren.

-

Legen Sie für die zwei folgenden Abschnitte Citrix Endpoint Management-Sperrung und PKI-Sperrung die Parameter nach Bedarf fest. In diesem Beispiel werden beide Optionen übersprungen.

-

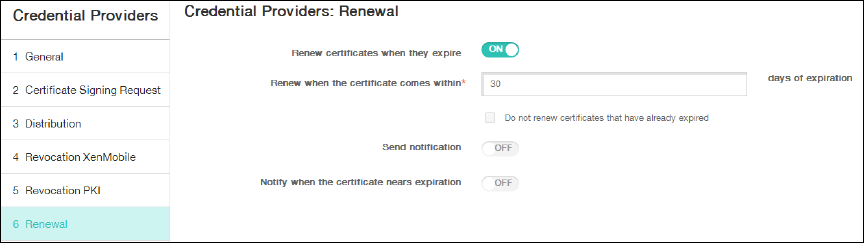

Klicken Sie auf Verlängerung.

-

Aktivieren Sie Zertifikate erneuern, wenn sie ablaufen.

-

Behalten Sie für alle anderen Einstellungen die Standardwerte bei oder ändern Sie sie nach Bedarf.

-

Klicken Sie auf Speichern.

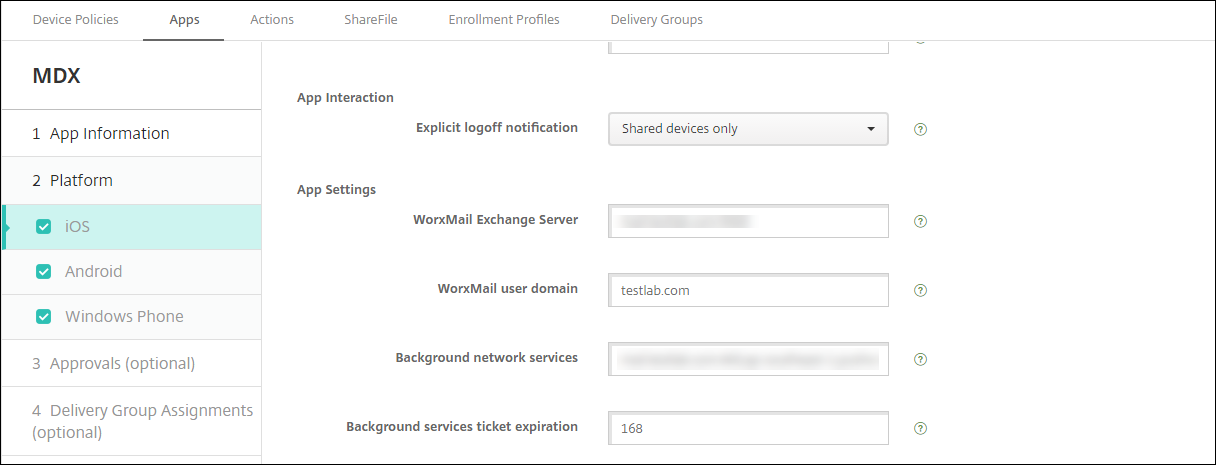

Konfigurieren von Citrix Secure Mail für die zertifikatbasierte Authentifizierung

Beim Hinzufügen von Citrix Secure Mail zu Citrix Endpoint Management müssen Sie die Exchange-Einstellungen unter App-Einstellungen konfigurieren.

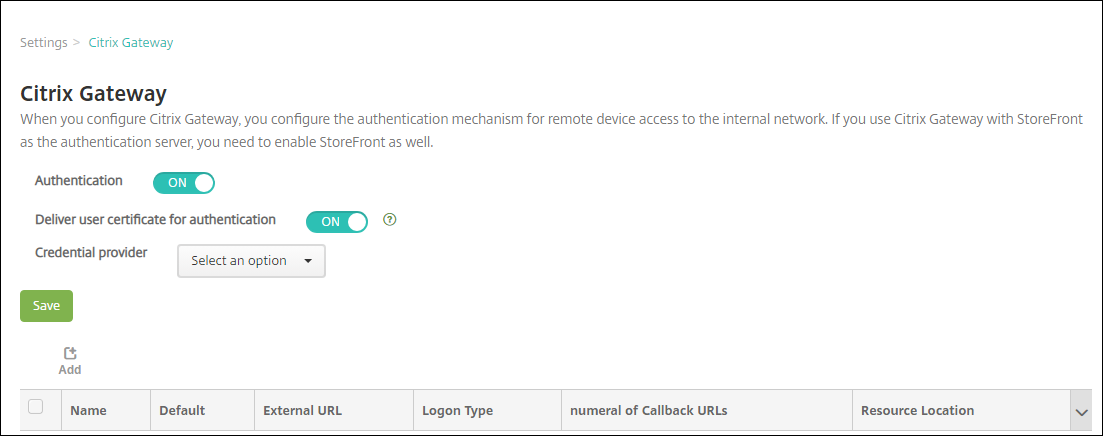

Konfigurieren der NetScaler Gateway-Zertifikatbereitstellung in Citrix Endpoint Management

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie unter Server auf NetScaler Gateway.

-

Wenn NetScaler Gateway noch nicht hinzugefügt wurde, klicken Sie auf Hinzufügen und legen Sie folgende Einstellungen fest:

- Name: Ein aussagekräftiger Namen für die Appliance.

- Alias: Ein optionaler Alias für die Appliance.

-

Externe URL:

https://YourCitrixGatewayURL - Anmeldetyp: Wählen Sie Zertifikat und Domäne.

- Kennwort erforderlich: Aus

- Als Standard festlegen: Ein

-

Wählen Sie für Authentifizierung und Benutzerzertifikat für Authentifizierung bereitstellen die Einstellung Ein.

-

Wählen Sie unter Anmeldeinformationsanbieter einen Anbieter und klicken Sie auf Speichern.

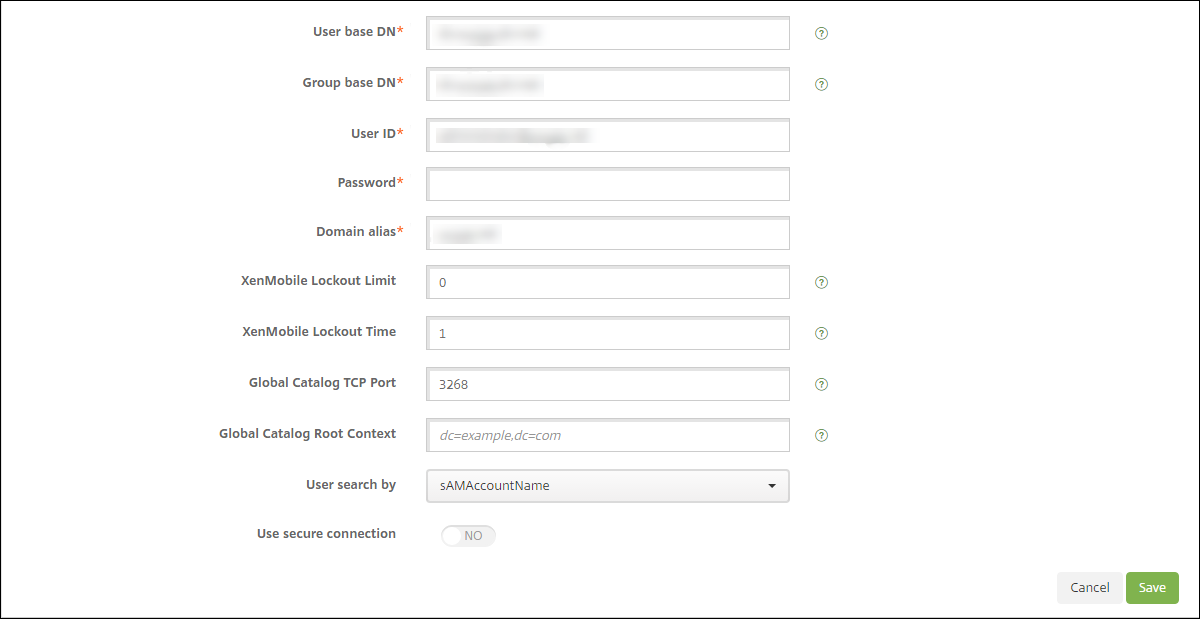

-

Zum Verwenden von sAMAccount-Attributen anstelle des UPN (Benutzerprinzipalname) in den Benutzerzertifikaten konfigurieren Sie den LDAP-Connector in Citrix Endpoint Management folgendermaßen: Navigieren Sie zu Einstellungen > LDAP, wählen Sie das Verzeichnis, klicken Sie auf Bearbeiten und wählen Sie für Benutzersuche nach die Option sAMAccountName.

Aktivieren der Citrix-PIN und der Zwischenspeicherung von Benutzerkennwörtern

Um die Citrix-PIN und die Zwischenspeicherung von Benutzerkennwörtern zu aktivieren, gehen Sie zu Einstellungen > Clienteigenschaften und aktivieren Sie die Kontrollkästchen Enable Citrix-PIN Authentication und Enable User Password Caching. Weitere Informationen finden Sie unter Clienteigenschaften.

Problembehandlung bei der Clientzertifikatkonfiguration

Wenn die Konfiguration wie oben beschrieben erfolgt ist und auch NetScaler Gateway konfiguriert wurde, sieht der Workflow für Benutzer folgendermaßen aus:

-

Der Benutzer registriert sein mobiles Gerät.

-

Citrix Endpoint Management fordert den Benutzer auf, eine Citrix-PIN zu erstellen.

-

Der Benutzer wird an den App-Store weitergeleitet.

-

Wenn Benutzer Citrix Secure Mail starten, fordert Citrix Endpoint Management sie nicht auf, die Benutzeranmeldeinformationen einzugeben, um das Postfach zu konfigurieren. Stattdessen fordert Citrix Secure Mail das Clientzertifikat aus Citrix Secure Hub an und sendet es zur Authentifizierung an Microsoft Exchange Server. Wenn Citrix Endpoint Management beim Starten von Citrix Secure Mail durch die Benutzer die Eingabe von Anmeldeinformationen anfordert, prüfen Sie die Konfiguration.

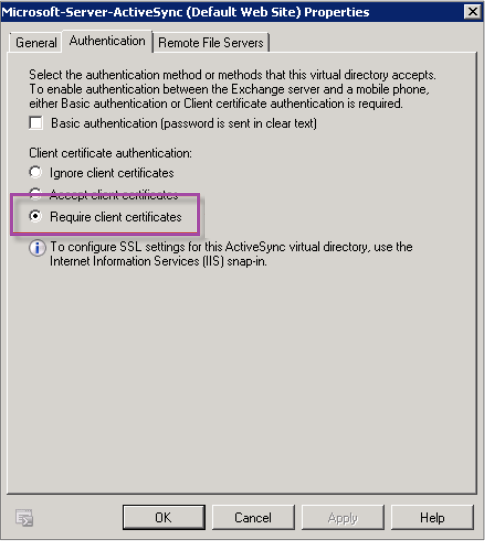

Wenn die Benutzer Citrix Secure Mail herunterladen und installieren können, die Postfachkonfiguration jedoch nicht abgeschlossen werden kann, führen Sie folgende Schritte aus:

-

Wenn Microsoft Exchange Server ActiveSync private SSL-Serverzertifikate zum Schützen des Datenverkehrs verwendet, vergewissern Sie sich, dass Stamm- und Zwischenzertifikat auf dem Mobilgerät installiert sind.

-

Vergewissern Sie sich, dass für ActiveSync der Authentifizierungstyp Clientzertifikate anfordern festgelegt ist.

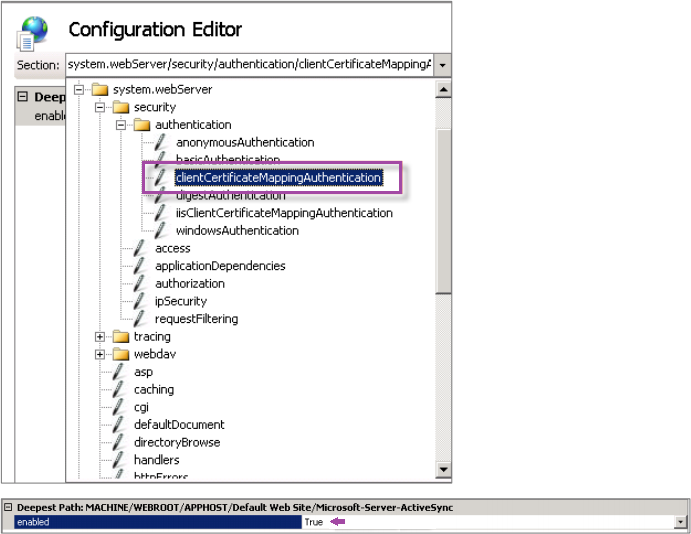

-

Vergewissern Sie sich, dass auf dem Microsoft Exchange Server für die Site Microsoft-Server-ActiveSync die Authentifizierung über Clientzertifikatzuordnung aktiviert ist. Standardmäßig ist die Authentifizierung über Clientzertifikatzuordnung deaktiviert. Die Option befindet sich unter Konfigurationseditor > Sicherheit > Authentifizierung.

Klicken Sie nach der Auswahl von True auf Anwenden, damit die Änderungen wirksam werden.

-

Überprüfen Sie die NetScaler Gateway-Einstellungen in der Citrix Endpoint Management-Konsole: Vergewissern Sie sich, dass Benutzerzertifikat für Authentifizierung bereitstellen auf Ein festgelegt ist und für Anmeldeinformationsanbieter das richtige Profil ausgewählt wurde.

Ermitteln, ob das Clientzertifikat auf einem Mobilgerät bereitgestellt wurde

-

Navigieren Sie in der Citrix Endpoint Management-Konsole zu Verwalten > Geräte und wählen Sie das Gerät.

-

Klicken Sie auf Bearbeiten oder Mehr anzeigen.

-

Navigieren Sie zum Bereich Bereitstellungsgruppen und suchen Sie folgenden Eintrag:

NetScaler Gateway-Anmeldeinformationen: Requested credential, CertId=

Überprüfen, ob die Clientzertifikataushandlung aktiviert wurde

-

Führen Sie den Befehl

netshaus, um die auf der IIS-Website gebundene SSL-Zertifikatkonfiguration anzuzeigen:netsh http show sslcert -

Wenn der Wert für Negotiate Client Certificate mit Disabled angegeben ist, aktivieren Sie die Aushandlung mit folgendem Befehl:

netsh http delete sslcert ipport=0.0.0.0:443netsh http add sslcert ipport=0.0.0.0:443 certhash=cert_hash appid={app_id} certstorename=store_name verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=EnableBeispiel:

netsh http add sslcert ipport=0.0.0.0:443 certhash=23498dfsdfhaf98rhkjqf9823rkjhdasf98asfk appid={123asd456jd-a12b-3c45-d678-123456lkjhgf} certstorename=ExampleCertStoreName verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable

Wenn Sie über Citrix Endpoint Management keine Stamm-/Zwischenzertifikate auf einem Windows Phone 8.1-Gerät bereitstellen können, gehen Sie folgendermaßen vor:

- Senden Sie Stamm-/Zwischenzertifikate (CER-Dateien) per E-Mail an das Windows Phone 8.1-Gerät und installieren Sie sie direkt.

Wenn Citrix Secure Mail nicht unter Windows Phone 8.1 installiert werden kann, überprüfen Sie Folgendes:

- Der Anwendungsregistrierungstoken (.AETX) wird mit Citrix Endpoint Management über die Unternehmenshubrichtlinie bereitgestellt.

- Der Anwendungsregistrierungstoken wurde mit dem gleichen Enterprise-Zertifikat des Zertifikatanbieters erstellt, das zum Umschließen und zum Signieren von den Apps Citrix Secure Mail und Citrix Secure Hub verwendet wird.

- Zum Signieren und Umschließen von Citrix Secure Hub, Citrix Secure Mail und Anwendungsregistrierungstoken wird die gleiche Aussteller-ID verwendet.

In diesem Artikel

- Voraussetzungen

- Fügen Sie der Microsoft Management Console ein Zertifikat-Snap-In hinzu

- Hinzufügen der Vorlage zur Zertifizierungsstelle

- Erstellen eines PFX-Zertifikats vom ZS-Server

- Hochladen des Zertifikat in Citrix Endpoint Management

- Erstellen der PKI-Entität für die zertifikatbasierte Authentifizierung

- Konfigurieren der Anmeldeinformationsanbieter

- Konfigurieren von Citrix Secure Mail für die zertifikatbasierte Authentifizierung

- Konfigurieren der NetScaler Gateway-Zertifikatbereitstellung in Citrix Endpoint Management

- Problembehandlung bei der Clientzertifikatkonfiguration