Android Enterprise

Android Enterprise ist eine Sammlung von Tools und Diensten, die von Google als Unternehmensverwaltungslösung für Android-Geräte bereitgestellt werden. Bei Einsatz von Android Enterprise gilt:

- Sie verwalten unternehmenseigene und private Android-Arbeitsgeräte (BYOD) mit Citrix Endpoint Management.

- Sie können das gesamte Gerät oder ein separates Profil auf dem Gerät verwalten. Das separate Profil isoliert geschäftliche Konten, Apps und Daten von persönlichen Konten, Apps und Daten.

- Sie können damit auch dedizierte Einzweckgeräte verwalten, z. B. Geräte für die Bestandsverwaltung. Eine Übersicht von Google über Android Enterprise-Funktionen finden Sie unter Android Enterprise Management.

Ressourcen:

-

Eine Liste mit Begriffen und Definitionen für Android Enterprise finden Sie im Google Android Enterprise-Entwicklerhandbuch unter Android Enterprise terminology. Diese Liste wird von Google häufig aktualisiert.

-

Eine Liste der Android-Betriebssysteme mit Unterstützung für Citrix Endpoint Management finden Sie unter Unterstützte Gerätebetriebssysteme.

-

Weitere Informationen zu den ausgehenden Verbindungen beim Einrichten von Netzwerkumgebungen für Android Enterprise finden Sie im Google-Hilfeartikel Android Enterprise Network Requirements.

-

Informationen zum Bereitstellen von Android Enterprise finden Sie unter Ressourcen bereitstellen.

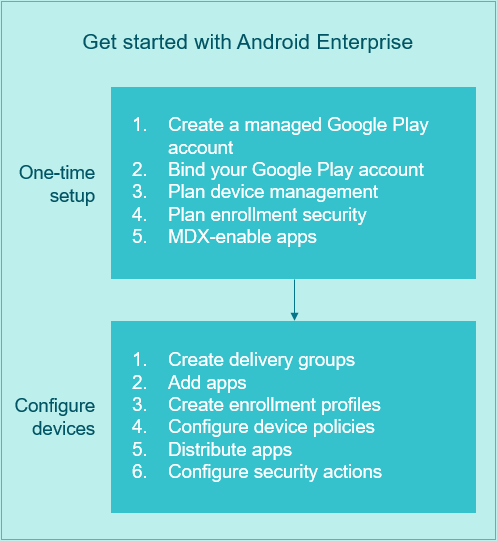

Erste Schritte mit Android Enterprise

Wichtig:

Der Geräteverwaltungsmodus wird nicht mehr unterstützt. Wenn Benutzer Geräte im Geräteverwaltungsmodus verwenden, lesen Sie Migration von der Geräteverwaltung zu Android Enterprise. Nach der Migration Ihrer Geräte auf Android Enterprise richten Sie Android Enterprise-Geräte wie folgt ein.

Einmalige Einrichtung

-

Erstellen Sie ein verwaltetes Google Play-Konto.

Siehe Verwaltetes Google Play mit Citrix Endpoint Management verwenden und Anforderungen.

-

Binden Sie Ihr Google Play-Konto in Citrix Endpoint Management ein.

Siehe Verbinden von Citrix Endpoint Management mit Google Play.

-

Planen Sie, wie Sie die Geräte verwalten möchten.

-

Planen Sie die Registrierungssicherheit für Benutzergeräte.

Siehe Registrierungssicherheit.

-

Bereiten Sie die Bereitstellung von MDX-fähigen Apps vor.

Verwenden Sie das MAM-SDK, um Apps zu entwickeln. Wenn Sie noch nicht zum Wechsel auf das neue SDK bereit sind, können Sie die Apps auch mit dem befehlszeilenbasierten MDX Toolkit umschließen.

Siehe Überblick über das MAM-SDK.

Sie sind jetzt bereit, Ihre Android Enterprise-Geräte mit App- und Geräterichtlinien, Registrierungsprofilen und Apps zu konfigurieren. Im folgenden Abschnitt finden Sie die zugehörigen Anleitungen dafür.

Geräte konfigurieren

-

Erstellen Sie Bereitstellungsgruppen.

Legen Sie fest, welcher Benutzer zu welchem Zeitpunkt Zugriff auf welche Ressourcen erhält. Siehe Ressourcen bereitstellen.

Für die Plattform “Legacy-Geräteadmin” veröffentlichte Apps werden von Citrix nicht länger auf Geräten bereitgestellt, die in Android Enterprise registriert sind. Veröffentlichen Sie Apps auf Android Enterprise-Geräten für die Plattform “Android Enterprise”. Erstellen Sie auf Geräten mit Legacygeräteverwaltung eine separate Bereitstellungsgruppe für Apps, die Sie weiterhin für “Legacy-Geräteadmin” veröffentlichen möchten. Siehe Auslaufende Features.

-

Fügen Sie Apps hinzu. Sie können die Apps in Google Play direkt über die Citrix Endpoint Management-Konsole genehmigen.

Weitere Informationen finden Sie im Google-Supportartikel Manage apps in your organization.

-

Erstellen Sie Registrierungsprofile.

Legen Sie Registrierungsoptionen für die Geräte- und App-Verwaltung fest. Siehe Szenarien und Profile für die Gerätebereitstellung und Erstellen von Registrierungsprofilen.

- Wenn Sie einem Android-Gerätebenutzer eine Android Enterprise-App aus dem öffentlichen App-Store bereitstellen, wird dieser Benutzer automatisch bei Android Enterprise registriert.

- Mit der Zero-Touch-Registrierung können Sie festlegen, dass Geräte beim ersten Einschalten automatisch registriert werden. Siehe Zero-Touch-Registrierung.

-

Konfigurieren Sie App- und Geräterichtlinien.

Berücksichtigen Sie hierbei sowohl die Unternehmenssicherheit als auch Datenschutz und Benutzererfahrung. Siehe Konfigurieren von App- und Geräterichtlinien für Android Enterprise.

-

Verteilen Sie Apps.

Sie verwenden verwaltetes Google Play zum Hinzufügen, Erwerben und Genehmigen von Apps für die Bereitstellung in dem Android Enterprise-Workspace von Geräten. Nutzer können nur Apps aus verwaltetem Google Play installieren, die Sie ihnen zur Verfügung stellen.

Siehe:

-

Konfigurieren Sie Sicherheitsaktionen, um die Richtlinientreue zu gewährleisten und zu überwachen.

Weitere Informationen finden Sie unter Sicherheitsaktionen.

Verwaltetes Google Play mit Citrix Endpoint Management verwenden

Wenn Sie Citrix Endpoint Management mit verwaltetem Google Play zur Verwendung von Android Enterprise integrieren, erstellen Sie ein Unternehmen. Google definiert ein Unternehmen als Bindeglied zwischen der Organisation und Ihrer EMM-Lösung (Enterprise Mobile Management). Alle Benutzer und Geräte, die die Organisation über Ihre Lösung verwaltet, gehören zu diesem Unternehmen.

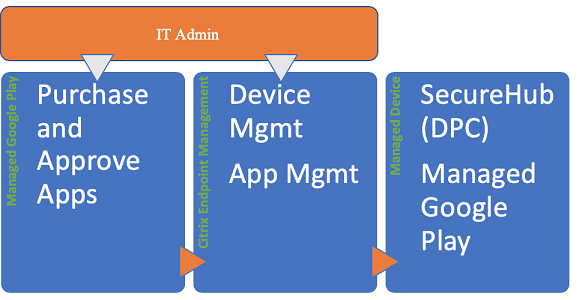

Ein Unternehmen für Android Enterprise besteht aus drei Komponenten: einer EMM-Lösung, einer DPC-App (Device Policy Controller) und einer Google-Plattform für Unternehmensapps. Wenn Sie Citrix Endpoint Management mit Android Enterprise integrieren, besteht die Komplettlösung aus folgenden Komponenten:

- Citrix Endpoint Management: EMM-Lösung von Citrix. Citrix Endpoint Management ist die einheitliche Endpunktverwaltung für einen sicheren digitalen Workspace. Citrix Endpoint Management bietet IT-Administratoren die Möglichkeit, Geräte und Apps für ihre Organisationen zu verwalten.

- Citrix Secure Hub: DPC-App von Citrix. Citrix Secure Hub ist das Launchpad für Citrix Endpoint Management. Citrix Secure Hub ermöglicht das Durchsetzen von Richtlinien auf dem Gerät.

- Verwaltetes Google Play: Googles Plattform für Unternehmensapps, die mit Citrix Endpoint Management integriert ist. Die Google Play EMM-API legt App-Richtlinien fest und verteilt Apps.

Diese Abbildung zeigt die Interaktion von Administratoren mit den Komponenten und die Interaktion der Komponenten untereinander.

Hinweis:

Sie können Citrix über verwaltetes Google Play oder über Google Workspace (ehemals G Suite) als Ihren EMM-Anbieter registrieren. Im Folgenden wird die Verwendung von Android Enterprise mit verwaltetem Google Play beschrieben. Wenn Ihre Organisation Google Workspace für den App-Zugriff verwendet, können Sie es mit Android Enterprise verwenden. Siehe Kunden mit Legacy Android Enterprise für Google Workspace.

Wenn Sie verwaltetes Google Play verwenden, stellen Sie verwaltete Google Play-Konten für Geräte und Endbenutzer bereit. Über verwaltete Google Play-Konten können Benutzer auf verwaltetes Google Play zugreifen und Apps installieren und verwenden, die Sie zur Verfügung stellen. Wenn Ihre Organisation den Identitätsdienst eines Drittanbieters verwendet, können Sie verwaltete Google Play-Konten mit den bestehenden Identitätskonten verknüpfen.

Da dieser Unternehmenstyp nicht an eine Domäne gebunden ist, können Sie für jede Organisation mehrere Unternehmen erstellen. Beispielsweise kann sich jede Abteilung oder Region in einer Organisation als ein eigenes Unternehmen anmelden. Durch Einrichten mehrerer Unternehmen können Sie separate Gruppen von Geräten und Apps verwalten.

Für Citrix Endpoint Management-Administratoren bietet verwaltetes Google Play neben der Benutzererfahrung und den App Store-Features von Google Play diverse Verwaltungsfunktionen für Unternehmen. Sie verwenden verwaltetes Google Play zum Hinzufügen, Erwerben und Genehmigen von Apps für die Bereitstellung in dem Android Enterprise-Workspace von Geräten. Über Google Play können Sie öffentliche Apps, private Apps und Apps von Drittanbietern bereitstellen.

Für Benutzer von verwalteten Geräten ist verwaltetes Google Play der Store für Unternehmensapps. Benutzer können Apps durchsuchen, App-Details anzeigen und sie installieren. Im Gegensatz zur öffentlichen Google Play-Version können Benutzer vom verwalteten Google Play nur die Apps installieren, die Sie ihnen zur Verfügung stellen.

Szenarien und Profile für die Gerätebereitstellung

Gerätebereitstellungsszenarios legen fest, wer Besitzer der bereitgestellten Geräte ist und wie Sie sie verwalten. Geräteprofile beziehen sich auf die Art und Weise, wie der DPC Richtlinien auf Geräten verwaltet und durchsetzt.

Ein Arbeitsprofil isoliert geschäftliche Konten, Apps und Daten von persönlichen Konten, Apps und Daten. Arbeitsprofile und persönliche Profile werden auf Betriebssystemebene getrennt. Weitere Informationen zu Arbeitsprofilen finden Sie unter Was ist ein Arbeitsprofil?.

Wichtig:

Beim Update von Android Enterprise-Geräten auf Android 11 migriert Google alle Geräte mit der Einstellung “Vollständig verwaltet mit Arbeitsprofil” zu einem neuartigen Arbeitsprofil mit verbesserter Sicherheit. Der neue Registrierungsmodus heißt “Arbeitsprofil auf unternehmenseigenem Gerät”. Weitere Informationen finden Sie unter Changes ahead for Android Enterprise’s Fully Managed with Work Profile. Informationen zu Android 12-Geräten finden Sie unter Security and privacy enhancements for work profile.

| Geräteverwaltung | Anwendungsfälle | Arbeitsprofil | Persönliches Profil | Hinweise |

|---|---|---|---|---|

| Unternehmenseigene Geräte (vollständig verwaltet) | Unternehmenseigene Geräte, die nur für den geschäftlichen Einsatz bestimmt sind | Nein | Nein | Nur für neue oder auf die Werkseinstellungen zurückgesetzte Geräte. Siehe Provisioning vollständig verwalteter Geräte mit Android Enterprise. |

| Vollständig verwaltet mit Arbeitsprofil / Arbeitsprofil auf unternehmenseigenem Gerät | Unternehmenseigene Geräte, die für den geschäftlichen und privaten Einsatz bestimmt sind | Ja | Ja. Es werden zwei DPC-Kopien auf den Geräten ausgeführt, wobei ein DPC das Gerät im Gerätebesitzermodus und der zweite das Arbeitsprofil im Profilbesitzermodus verwaltet. Sie können separate Richtlinien für Gerät und Arbeitsprofil festlegen. | Siehe Provisioning vollständig verwalteter Android Enterprise-Geräte mit Arbeitsprofil oder Arbeitsprofil auf unternehmenseigenem Gerät. |

| Dedizierte Geräte* | Unternehmenseigene Geräte, die für einen einzigen Anwendungsfall konfiguriert sind, z. B. digitale Werbetechnik oder Ticketdruck | Nein | Nein | Siehe Provisioning von dedizierten Android Enterprise-Geräten. |

| BYOD-Arbeitsprofil** | Private Geräte, die bei der Arbeitsprofilverwaltung registriert sind (auch “Profilbesitzermodus”) | Ja | Ja. Der DPC verwaltet nur das Arbeitsprofil, nicht das gesamte Gerät. | Diese Geräte müssen nicht neu oder auf die Werkseinstellungen zurückgesetzt sein. Siehe Provisioning von Arbeitsprofilgeräten mit Android Enterprise. |

* Die Benutzer können ein dediziertes Gerät gemeinsam verwenden. Wenn sich ein Benutzer bei einer App auf einem dedizierten Gerät anmeldet, ist sein Arbeitsstatus nicht gerätebezogen, sondern App-bezogen.

** Zebra-Geräte können in Citrix Endpoint Management nicht als Geräte im BYOD-Arbeitsprofilmodus verwendet werden. Citrix Endpoint Management unterstützt Zebra-Geräte als vollständig verwaltete Geräte mit Android Enterprise.

Registrierungssicherheit

Registrierungsprofile bestimmen, ob Android-Geräte bei MAM, MDM oder MDM+MAM registriert werden, wobei im letzteren Modus die Benutzer ggf. MDM abwählen können.

Weitere Informationen zum Festlegen der Sicherheitsstufe und zum Registrierungsverfahren finden Sie unter Benutzerkonten, Rollen und Registrierung.

Citrix Endpoint Management unterstützt die folgenden Authentifizierungsverfahren für bei MDM oder MDM+MAM registrierte Android-Geräte. Weitere Informationen finden Sie in den folgenden Artikeln:

- Authentifizierung mit Domäne bzw. mit Domäne und Sicherheitstoken

- Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne

- Identitätsanbieter:

Eine selten verwendete Authentifizierungsmethode ist das Clientzertifikat plus Sicherheitstoken. Weitere Informationen finden Sie unter https://support.citrix.com/article/CTX215200.

Anforderungen

Vor dem Einsatz von Android Enterprise ist Folgendes erforderlich:

-

Konten und Anmeldeinformationen:

- Ein Google-Unternehmenskonto zum Einrichten von Android Enterprise mit verwaltetem Google Play

- Ein Citrix-Kundenkonto zum Download der aktuellen MDX-Dateien

-

Firebase Cloud Messaging (FCM) und eine Verbindungszeitplanrichtlinie für Geräte sind für Citrix Endpoint Management konfiguriert. Weitere Informationen finden Sie unter Firebase Cloud Messaging und Verbindungszeitplanrichtlinie für Geräte.

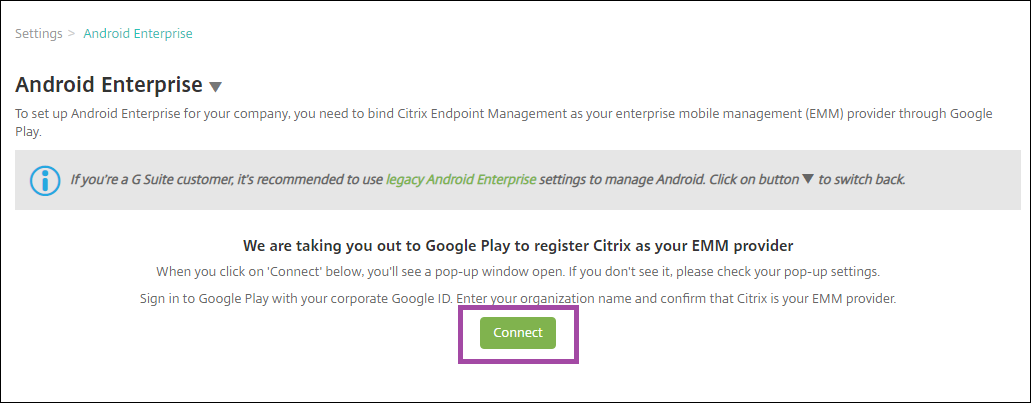

Verbinden von Citrix Endpoint Management mit Google Play

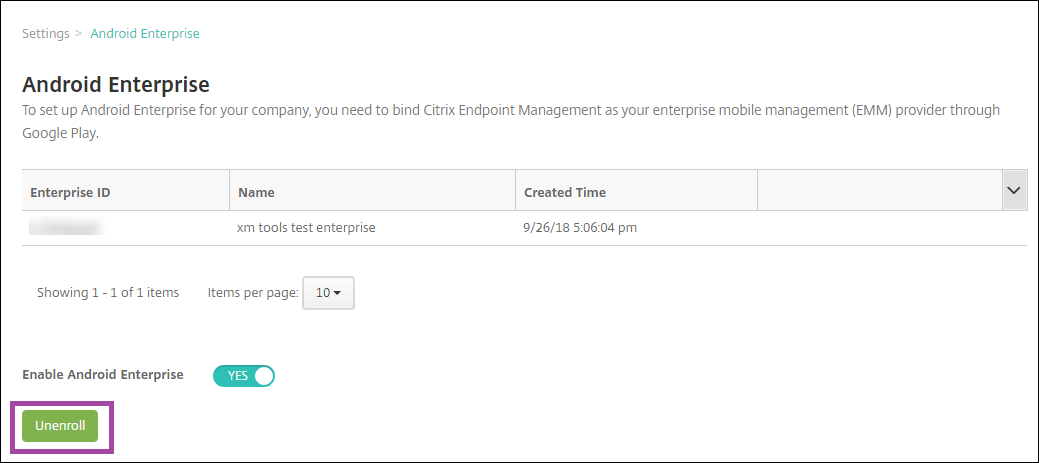

Um Android Enterprise für Ihre Organisation einzurichten, registrieren Sie Citrix über verwaltetes Google Play als EMM-Anbieter. Damit wird verwaltetes Google Play mit Citrix Endpoint Management verbunden und ein Unternehmen für Android Enterprise in Citrix Endpoint Management erstellt.

Sie benötigen ein Google-Unternehmenskonto, um sich bei Google Play anzumelden.

-

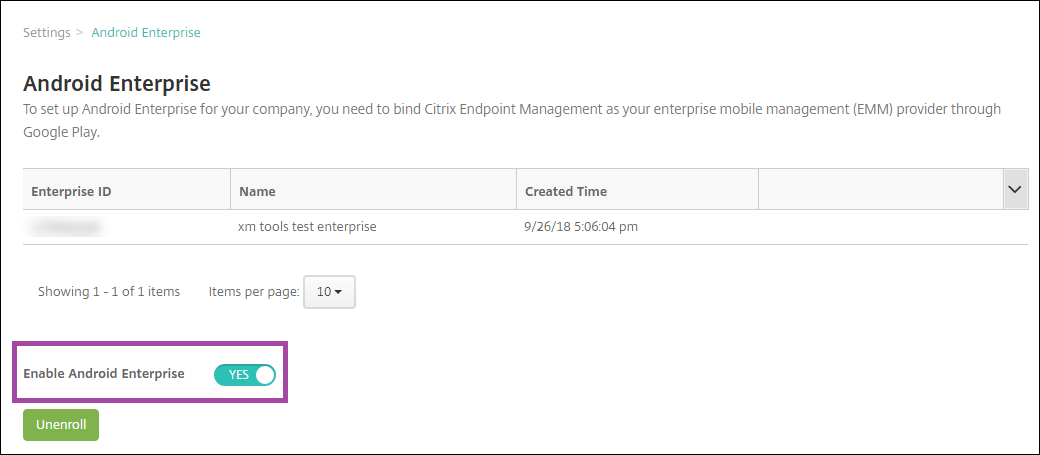

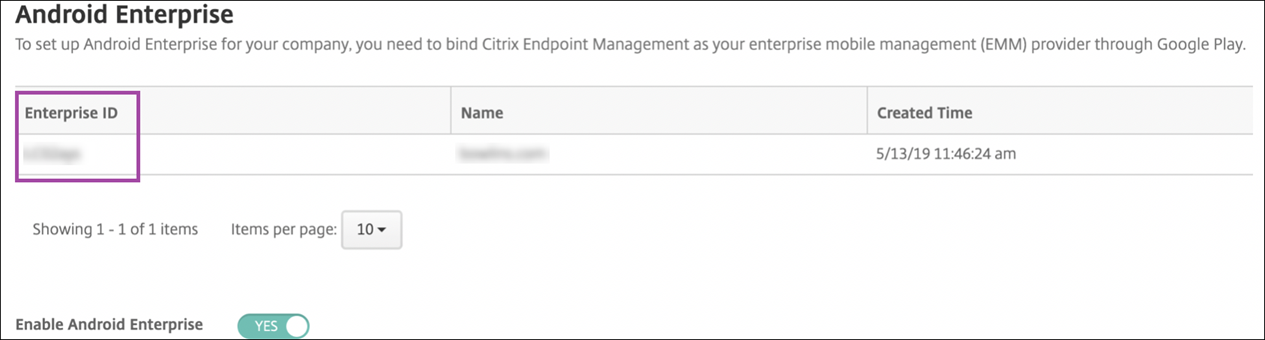

Wechseln Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > Android Enterprise.

-

Klicken Sie auf Verbinden. Google Play wird geöffnet.

-

Melden Sie sich mit den Anmeldeinformationen für Ihr Google-Unternehmenskonto bei Google Play an. Geben Sie den Namen Ihrer Organisation ein und bestätigen Sie, dass Citrix Ihr EMM-Anbieter ist.

-

Eine Unternehmens-ID wurde für Android Enterprise hinzugefügt. Um Android Enterprise zu aktivieren, schieben Sie Android Enterprise aktivieren auf Ja.

Ihre Enterprise-ID wird in der Citrix Endpoint Management-Konsole angezeigt.

Ihre Umgebung ist mit Google verbunden und kann die Geräte verwalten. Sie können nun Apps für Benutzer bereitstellen.

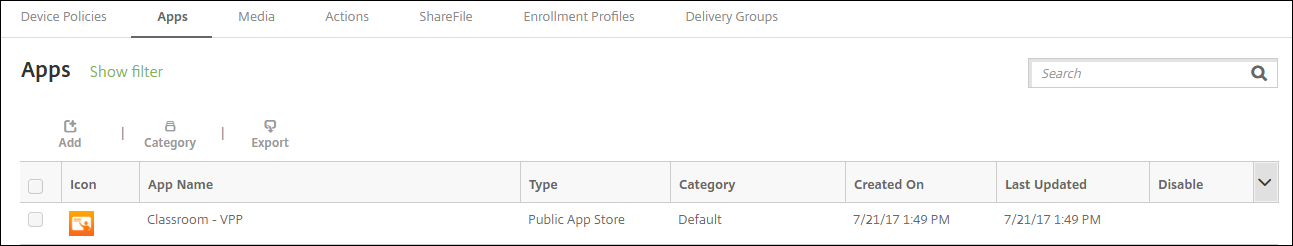

Citrix Endpoint Management kann verwendet werden, um Benutzern mobile Produktivitätsapps von Citrix, MDX-Apps, Apps aus dem öffentlichen App-Store, Web- und SaaS-Apps, Unternehmensapps und Weblinks zur Verfügung zu stellen. Weitere Informationen zum Bereitstellen dieser App-Typen für Benutzer finden Sie unter Verteilen von Android Enterprise-Apps.

Im folgenden Abschnitt wird gezeigt, wie mobile Produktivitätsapps bereitgestellt werden.

Bereitstellen mobiler Produktivitätsapps von Citrix für Android Enterprise-Benutzer

Zum Bereitstellen mobiler Produktivitätsapps von Citrix für Android Enterprise-Benutzer sind folgende Schritte erforderlich.

-

Veröffentlichen Sie die Apps als MDX-Apps. Siehe Konfigurieren von Apps als MDX-Apps.

-

Konfigurieren Sie die Regeln für die Sicherheitsabfrage, die die Benutzer für den Zugriff auf die Arbeitsprofile auf ihren Geräten verwenden. Siehe Konfigurieren der Richtlinie für die Sicherheitsabfrage.

Die veröffentlichten Apps sind für Geräte verfügbar, die in Ihrem Android Enterprise-Unternehmen registriert sind.

Hinweis:

Wenn Sie einem Android-Benutzer eine App für Android Enterprise aus dem öffentlichen App-Store bereitstellen, wird dieser Benutzer automatisch bei Android Enterprise registriert.

Konfigurieren von Apps als MDX-Apps

Gehen Sie zum Konfigurieren einer Citrix Produktivitätsapp als MDX-App für Android Enterprise folgendermaßen vor:

-

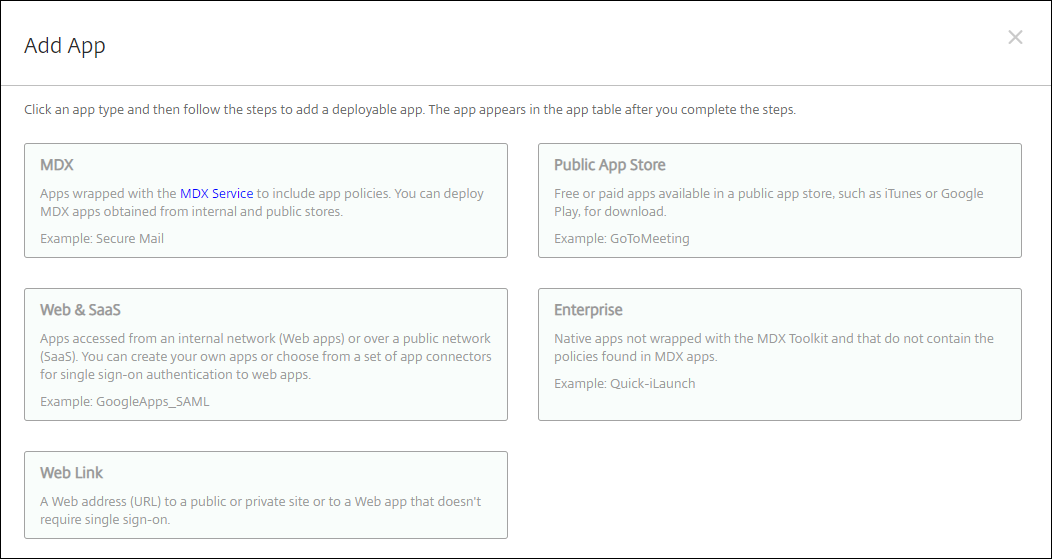

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Apps. Die Seite Apps wird angezeigt.

-

Klicken Sie auf Hinzufügen. Das Dialogfeld App hinzufügen wird angezeigt.

-

Klicken Sie auf MDX. Die Seite App-Informationen wird angezeigt.

-

Wählen Sie links Android Enterprise als Plattform aus.

-

Geben Sie auf der Seite App-Informationen die folgenden Informationen ein:

- Name: Geben Sie einen aussagekräftigen Namen für die App ein. Dieser wird unter App-Name in der Tabelle Apps angezeigt.

- Beschreibung: Geben Sie optional eine Beschreibung der App ein.

- App-Kategorie: Klicken Sie optional in der Liste auf die Kategorie, der Sie die App hinzufügen möchten. Weitere Informationen zu App-Kategorien finden Sie unter App-Kategorien.

-

Klicken Sie auf Weiter. Die Seite Android Enterprise MDX-App wird angezeigt.

-

Klicken Sie auf Hochladen und navigieren Sie zum Speicherort der MDX-Dateien für die App. Wählen Sie die Datei aus und klicken Sie auf Öffnen.

-

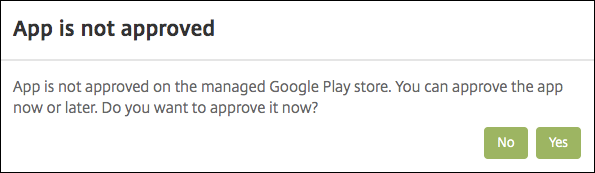

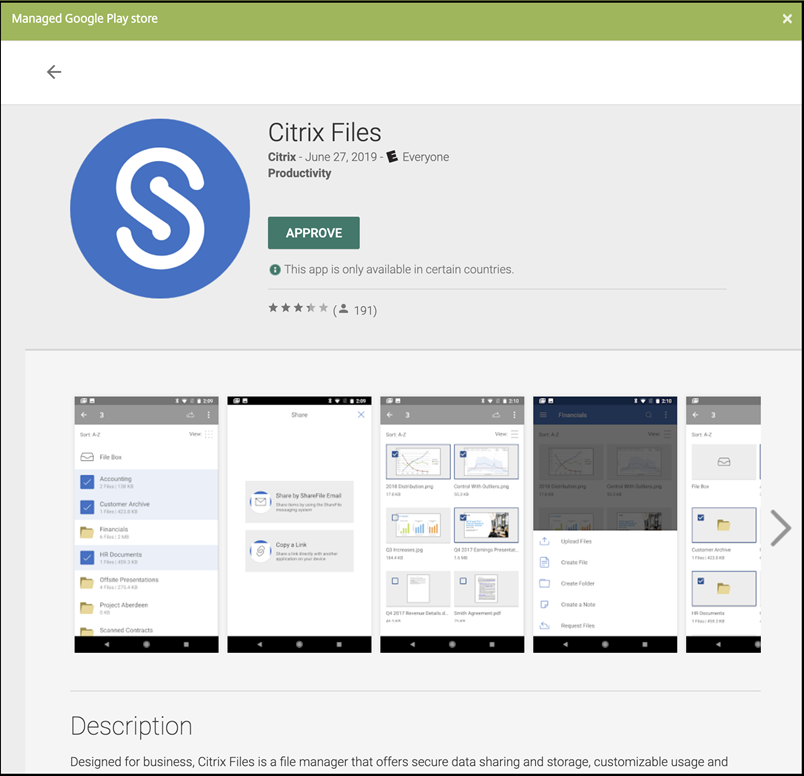

Es wird eine Meldung angezeigt, wenn die angehängte Anwendung eine Genehmigung des verwalteten Google Play-Stores erfordert. Klicken Sie auf Ja, um die Anwendung zu genehmigen, ohne die Citrix Endpoint Management-Konsole zu verlassen.

-

Wenn die Seite des verwalteten Google Play-Stores geöffnet wird, klicken Sie auf Approve.

-

Klicken Sie erneut auf Approve.

-

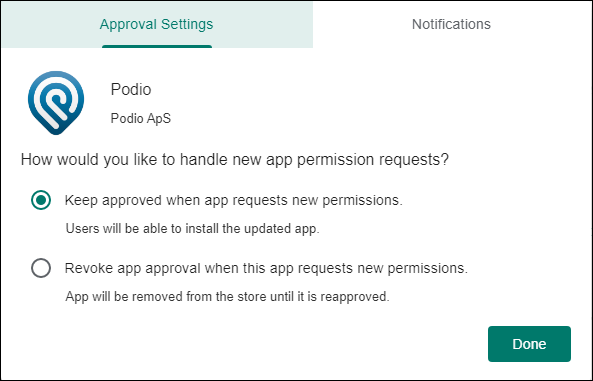

Wählen Sie Keep approved when app requests new permissions aus. Klicken Sie auf Speichern.

-

Wenn die App genehmigt und gespeichert wurde, werden weitere Einstellungen auf der Seite angezeigt. Konfigurieren Sie folgende Einstellungen:

- Dateiname: Geben Sie den Dateinamen der App ein.

- App-Beschreibung: Geben Sie eine Beschreibung für die App ein.

- Produktschiene: Geben Sie an, welche Produktversion Sie auf Benutzergeräte übertragen möchten. Wenn Sie ein spezielles Testprodukt haben, können Sie dies auswählen und Ihren Benutzern zuweisen. Die Standardeinstellung ist Produktion.

- App-Version: Geben Sie optional die Nummer der App-Version ein.

- Paket-ID: URL der App im Google Play-Store.

- OS-Version (Minimum): Geben Sie optional die älteste Betriebssystemversion ein, unter der die App ausgeführt werden kann.

- OS-Version (Maximum): Geben Sie optional die neueste Betriebssystemversion ein, unter der die App ausgeführt werden kann.

- Ausgeschlossene Geräte: Geben Sie optional Hersteller oder Gerätemodelle an, auf denen die App nicht ausgeführt werden kann.

-

Konfigurieren Sie die MDX-Richtlinien. Weitere Informationen zu App-Richtlinien für MDX-Apps finden Sie unter MDX-Richtlinien und Überblick über das MAM-SDK.

-

Konfigurieren Sie die Bereitstellungsregeln. Informationen finden Sie unter Ressourcen bereitstellen.

-

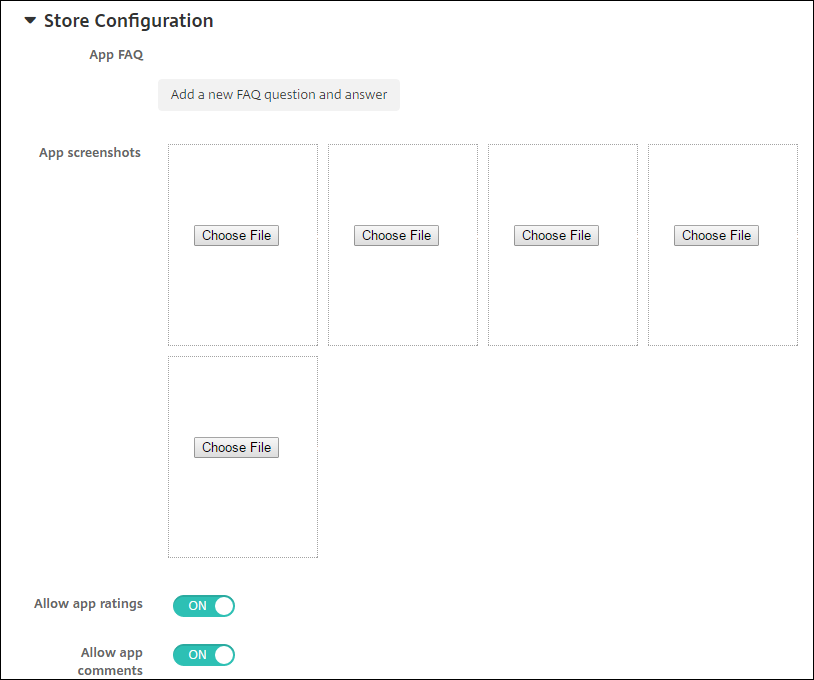

Erweitern Sie Storekonfiguration. Diese Einstellung gilt nicht für Android Enterprise-Apps, die nur im verwalteten Google Play angezeigt werden.

Sie können optional FAQ oder Screenshots für die App zur Anzeige im App-Store hinzufügen. Sie können außerdem festlegen, ob Benutzer die App bewerten oder kommentieren können.

- Konfigurieren Sie folgende Einstellungen:

- App FAQ: Fügen Sie häufig gestellte Fragen und Antworten für die App hinzu.

- App-Screenshots: Fügen Sie Screenshots zur Klassifizierung der App im App-Store hinzu. Die hochgeladene Grafikdatei muss das Format PNG haben. Sie können keine GIF- oder JPEG-Bilder hochladen.

- App-Bewertungen zulassen: Wählen Sie aus, ob eine Bewertung der App durch die Benutzer zugelassen werden soll. Die Standardeinstellung ist Ein. App-Kommentare zulassen: Wählen Sie aus, ob eine Kommentierung der App durch die Benutzer zugelassen werden soll. Die Standardeinstellung ist Ein.

- Konfigurieren Sie folgende Einstellungen:

-

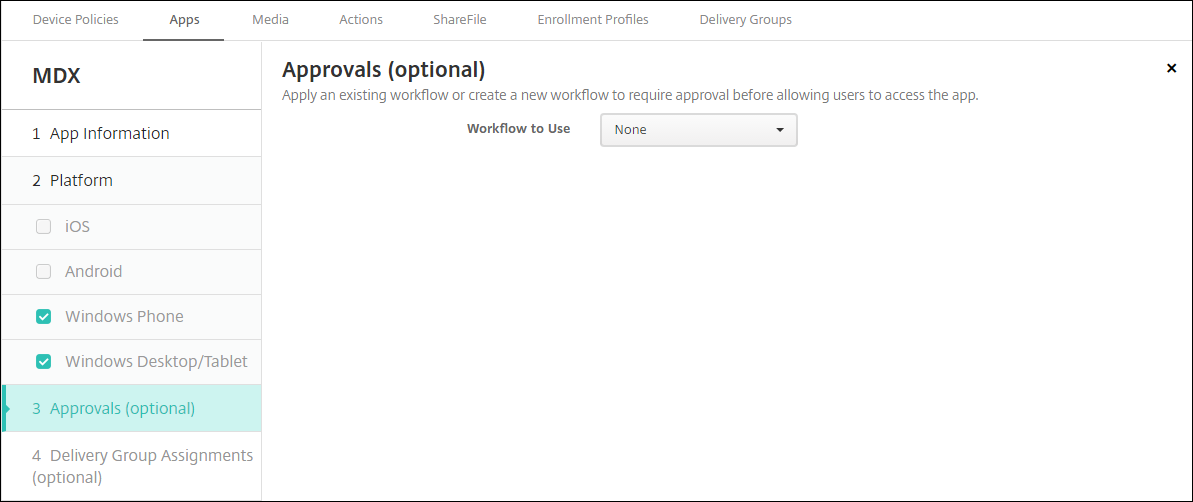

Klicken Sie auf Weiter. Die Seite Genehmigungen wird angezeigt.

Wenn für das Erstellen von Benutzerkonten eine Genehmigung erforderlich ist, verwenden Sie Workflows. Wenn Sie keine Genehmigungsworkflows einrichten möchten, fahren Sie mit Schritt 15 fort.

Konfigurieren Sie folgende Einstellungen zum Erstellen oder Zuweisen eines Workflows:

- Verwendete Workflows: Klicken Sie in der Dropdownliste auf einen Workflow oder klicken Sie auf Neuen Workflow erstellen. Die Standardeinstellung ist Ohne.

- Wenn Sie Neuen Workflow erstellen ausgewählt haben, konfigurieren Sie die folgenden Einstellungen: Weitere Informationen finden Sie unter Erstellen und Verwalten von Workflows.

- Name: Geben Sie einen aussagekräftigen Namen für den Workflow ein.

- Beschreibung: Geben Sie optional eine Beschreibung für den Workflow ein.

- Vorlagen für E-Mail-Genehmigung: Wählen Sie die E-Mail-Genehmigungsvorlage aus, die zugewiesen werden soll. Wenn Sie auf das Augensymbol rechts neben dem Feld klicken, wird ein Dialogfeld zur Vorschau der ausgewählten Vorlage angezeigt.

-

Ebenen für Managergenehmigung: Wählen Sie in der Liste die Anzahl der Managergenehmigungsebenen für den Workflow aus. Der Standardwert ist 1 Ebene. Mögliche Optionen:

- Nicht erforderlich

- 1 Ebene

- 2 Ebenen

- 3 Ebenen

- Active Directory-Domäne wählen: Wählen Sie in der Liste die für den Workflow zu verwendende Active Directory-Domäne aus.

- Weitere erforderliche Freigabeberechtigte suchen: Geben Sie den Namen der zusätzlich erforderlichen Person in das Suchfeld ein und klicken Sie dann auf Suchen. Für die Namen wird Active Directory verwendet.

- Wenn der Name im Feld angezeigt wird, aktivieren Sie das Kontrollkästchen daneben. Der Name und die E-Mail-Adresse der Person werden im Feld Ausgewählte zusätzliche erforderliche Freigabeberechtigte angezeigt.

- Zum Entfernen einer Person aus der Liste Selected additional required approvers führen Sie einen der folgenden Schritte aus:

- Klicken Sie auf Suchen, um eine Liste aller Personen in der ausgewählten Domäne anzuzeigen.

- Geben Sie den Namen der Person vollständig oder teilweise in das Suchfeld ein und klicken Sie dann auf Search, um das Suchergebnis einzuschränken.

- Die Namen der Personen in der Liste Selected additional required approvers sind im Suchergebnis mit einem Häkchen gekennzeichnet. Navigieren Sie durch die Liste und deaktivieren Sie die Kontrollkästchen aller Personen, die Sie entfernen möchten.

- Zum Entfernen einer Person aus der Liste Selected additional required approvers führen Sie einen der folgenden Schritte aus:

-

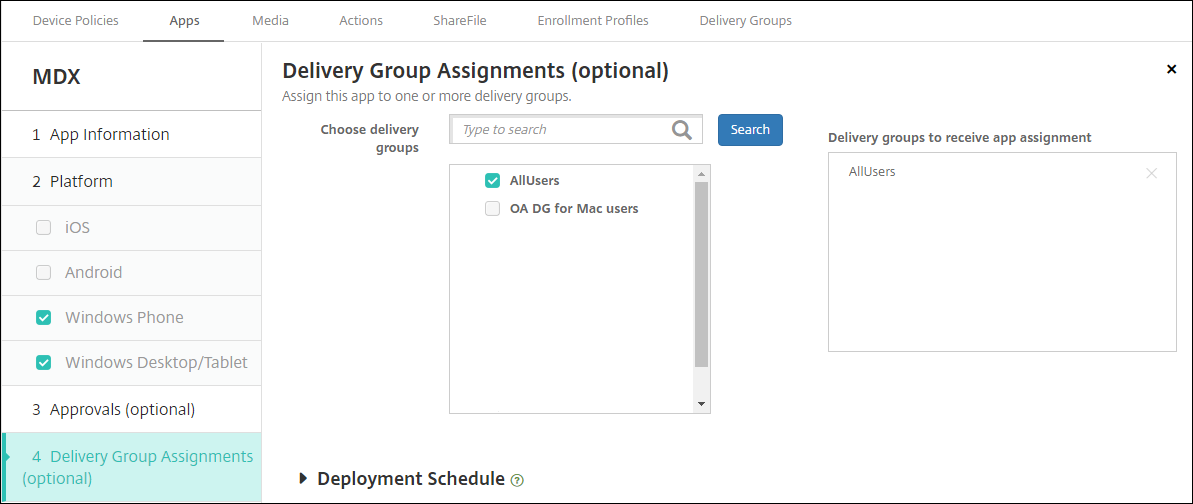

Klicken Sie auf Weiter. Die Seite Bereitstellungsgruppenzuweisung wird angezeigt.

-

Nehmen Sie neben Bereitstellungsgruppen wählen eine Eingabe vor, um nach einer Bereitstellungsgruppe zu suchen, oder wählen Sie eine oder mehrere Gruppen in der Liste aus. Diese ausgewählten Gruppen werden in der Liste Bereitstellungsgruppen für App-Zuweisung angezeigt.

-

Erweitern Sie Bereitstellungszeitplan und konfigurieren Sie folgende Einstellungen:

- Klicken Sie neben Bereitstellen auf Ein, um die Bereitstellung zu planen, oder auf Aus, um die Bereitstellung zu verhindern. Die Standardeinstellung ist Ein.

- Klicken Sie neben Bereitstellungszeitplan auf Jetzt oder Später. Die Standardeinstellung ist Jetzt.

- Wenn Sie Später auswählen, klicken Sie auf das Kalendersymbol und wählen Sie Datum und Uhrzeit für die Bereitstellung aus.

- Klicken Sie neben Bereitstellungsbedingung auf Bei jeder Verbindung oder auf Nur bei Fehler in der vorherigen Bereitstellung. Die Standardeinstellung ist Bei jeder Verbindung.

-

Stellen Sie sicher, dass neben Bereitstellen für immer aktive Verbindungen die Option Aus ausgewählt ist. Die Standardeinstellung ist Aus. Die immer aktiven Verbindungen sind für Android Enterprise nicht verfügbar, wenn Kunden Citrix Endpoint Management in einer Version ab 10.18.19 verwenden. Wir empfehlen diese Verbindungen nicht für Kunden, die Citrix Endpoint Management in einer Version vor 10.18.19 verwenden.

Diese Option gilt, wenn Sie unter Einstellungen > Servereigenschaften den Schlüssel für die Bereitstellung im Hintergrund konfiguriert haben.

Der konfigurierte Bereitstellungszeitplan ist für alle Plattformen gleich. Alle von Ihnen vorgenommenen Änderungen gelten für alle Plattformen, mit Ausnahme von Bereitstellen für immer aktive Verbindungen.

-

Klicken Sie auf Speichern.

Wiederholen Sie die Schritte für jede mobile Produktivitätsapp.

Konfigurieren der Richtlinie für die Sicherheitsabfrage

Die Geräterichtlinie für Citrix Endpoint Management-Passcode konfiguriert Sicherheitsabfrageregeln. Die Abfragen werden angezeigt, wenn Benutzer auf ihre Geräte oder auf die Android Enterprise-Arbeitsprofile auf ihren Geräten zugreifen. Eine Sicherheitsabfrage kann ein Passcode oder eine biometrische Erkennung sein. Weitere Informationen zur Passcoderichtlinie finden Sie unter Passcoderichtlinien für Geräte.

- Wenn in Ihrer Android Enterprise-Bereitstellung auch BYOD-Geräte enthalten sind, konfigurieren Sie die Passcoderichtlinie für das Arbeitsprofil.

- Wenn Ihre Bereitstellung vollständig verwaltete, firmeneigene Geräte umfasst, konfigurieren Sie die Passcoderichtlinie für das Gerät selbst.

- Wenn Ihre Bereitstellung beide Gerätetypen umfasst, konfigurieren Sie beide Arten von Passcoderichtlinien.

Konfigurieren der Passcoderichtlinie:

-

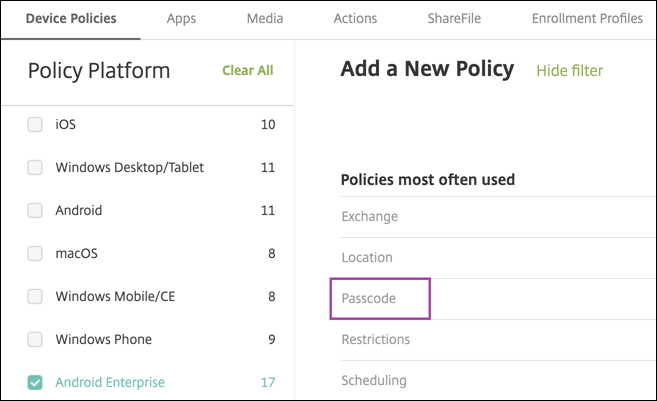

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Geräterichtlinien.

-

Klicken Sie auf Hinzufügen.

-

Klicken Sie auf Filter einblenden, um den Bereich Richtlinienplattform anzuzeigen. Wählen Sie im Bereich Richtlinienplattform die Option Android Enterprise aus.

-

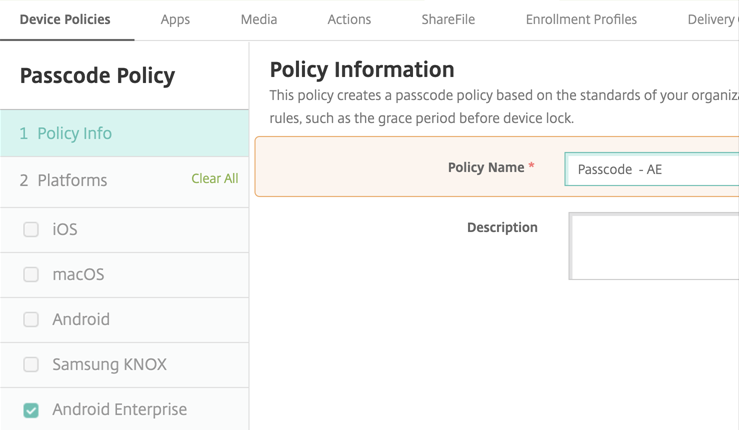

Klicken Sie im rechten Fensterbereich auf Passcode.

-

Geben Sie einen Richtliniennamen ein. Klicken Sie auf Weiter.

- Konfigurieren Sie die Einstellungen für die Passcoderichtlinie.

- Setzen Sie Gerätepasscode erforderlich auf Ein, um die verfügbaren Einstellungen für Sicherheitsabfragen für das Gerät anzuzeigen.

- Setzen Sie Sicherheitsabfrage für das Arbeitsprofil erforderlich auf Ein, um die verfügbaren Einstellungen für Sicherheitsabfragen für das Arbeitsprofil anzuzeigen.

-

Klicken Sie auf Weiter.

-

Weisen Sie die Richtlinie mindestens einer Bereitstellungsgruppe zu.

- Klicken Sie auf Speichern.

Registrierungsprofile erstellen

Registrierungsprofile steuern, wie Android-Geräte registriert werden, wenn Android Enterprise für Ihre Citrix Endpoint Management-Bereitstellung aktiviert ist. Wenn Sie ein Registrierungsprofil für Android Enterprise-Geräte erstellen, können Sie es so konfigurieren, dass neue und auf Werkseinstellungen zurückgesetzte Geräte wie folgt registriert werden:

- Als vollständig verwaltete Geräte

- Dedizierte Geräte

- Vollständig verwaltete Geräte mit Arbeitsprofil / Arbeitsprofil auf unternehmenseigenem Gerät

Sie können jedes dieser Android Enterprise-Registrierungsprofile auch so konfigurieren, dass BYOD-Android-Geräte als Arbeitsprofilgeräte registriert werden.

Wenn Android Enterprise für Ihre Citrix Endpoint Management-Bereitstellung aktiviert ist, werden alle neu oder erneut registrierten Android-Geräte als Android Enterprise-Geräte registriert. Standardmäßig registriert das globale Registrierungsprofil neue und werkseitig zurückgesetzte Android-Geräte als vollständig verwaltete Geräte, und private Android-Arbeitsgeräte (BYOD) als Arbeitsprofil auf unternehmenseigenem Gerät.

Wenn Sie Registrierungsprofile erstellen, weisen Sie ihnen Bereitstellungsgruppen zu. Wenn ein Benutzer zu mehreren Bereitstellungsgruppen mit unterschiedlichen Registrierungsprofilen gehört, bestimmt der Name der Bereitstellungsgruppe das verwendete Registrierungsprofil. Citrix Endpoint Management wählt die letzte Bereitstellungsgruppe in der alphabetisch geordneten Bereitstellungsgruppenliste aus. Weitere Informationen finden Sie unter Registrierungsprofile.

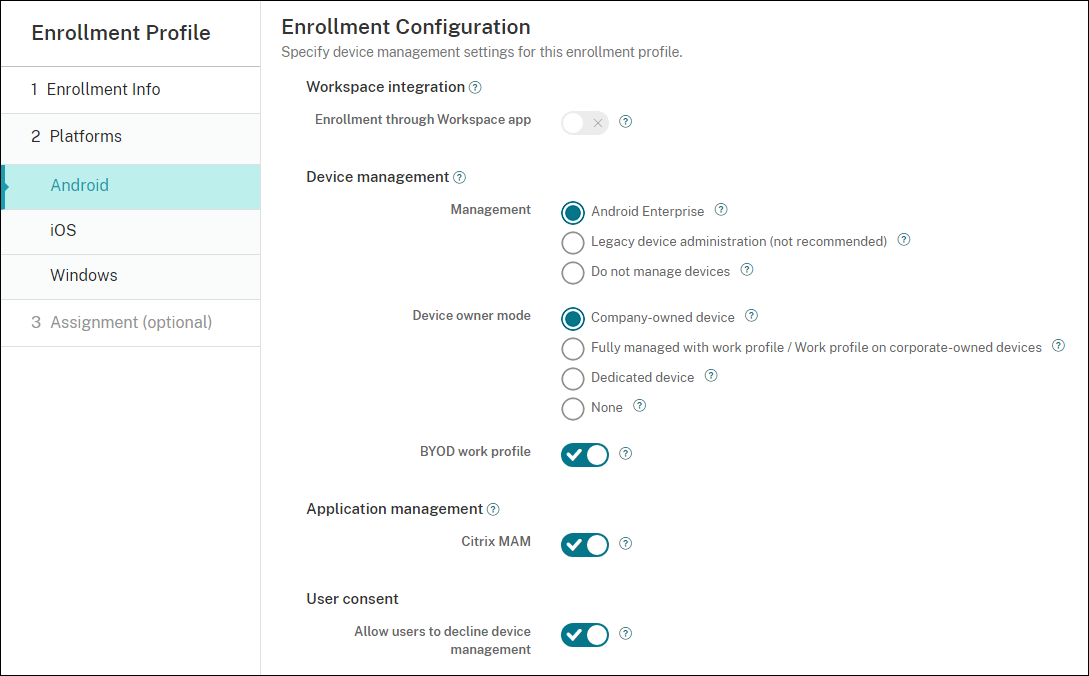

Hinzufügen eines Registrierungsprofils für vollständig verwaltete Geräte

Das globale Registrierungsprofil registriert Geräte standardmäßig als vollständig verwaltet, Sie können jedoch weitere Registrierungsprofile erstellen, um vollständig verwaltete Geräte zu registrieren.

-

Gehen Sie in der Citrix Endpoint Management-Konsole zu Konfigurieren > Registrierungsprofile.

-

Wenn Sie ein Registrierungsprofil hinzufügen möchten, klicken Sie auf Hinzufügen. Geben Sie auf der Seite “Registrierungsinfo” einen Namen für das Registrierungsprofil ein.

-

Legen Sie die Anzahl der Geräte fest, die Mitglieder mit diesem Profil registrieren können.

-

Wählen Sie für Plattformen die Option Android oder klicken Sie auf Weiter. Die Seite “Registrierungskonfiguration” wird angezeigt.

-

Legen Sie Verwaltung auf Android Enterprise fest.

-

Legen Sie den Gerätebesitzermodus auf Unternehmenseigenes Gerät fest.

-

Mit BYOD-Arbeitsprofil können Sie das Registrierungsprofil so konfigurieren, dass BYOD-Geräte als Arbeitsprofilgeräte registriert werden. Neue Geräte und Geräte, die auf die Werkseinstellungen zurückgesetzt wurden, werden als vollständig verwaltete Geräte registriert. Legen Sie BYOD-Arbeitsprofil auf Ein fest, um die Registrierung von BYOD-Geräten als Arbeitsprofilgeräte zu ermöglichen. Legen Sie BYOD-Arbeitsprofil auf Aus fest, um die Registrierung auf vollständig verwaltete Geräte zu beschränken. Die Standardeinstellung ist Ein.

-

Wählen Sie aus, ob Geräte bei Citrix MAM registriert werden sollen.

-

Wenn Sie BYOD-Arbeitsprofil auf Ein festlegen, konfigurieren Sie die Einstellung “Zustimmung des Benutzers”. Sollen die Benutzer von BYOD-Arbeitsprofilgeräten die Geräteverwaltung bei der Registrierung ihrer Geräte ablehnen können, legen Sie Benutzer dürfen Geräteverwaltung ablehnen auf Ein fest.

Wenn BYOD-Arbeitsprofil auf Ein festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen standardmäßig auf Ein festgelegt. Wenn BYOD-Arbeitsprofil auf Aus festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen deaktiviert.

-

Wählen Sie Zuweisung (Optionen). Der Bildschirm für die Bereitstellungsgruppenzuweisung wird angezeigt.

-

Wählen Sie die Bereitstellungsgruppe(n) mit den Administratoren, die voll verwaltete Geräte mit Arbeitsprofil registrieren sollen. Klicken Sie auf Speichern.

Die Seite “Registrierungsprofil” wird mit dem von Ihnen hinzugefügten Profil angezeigt.

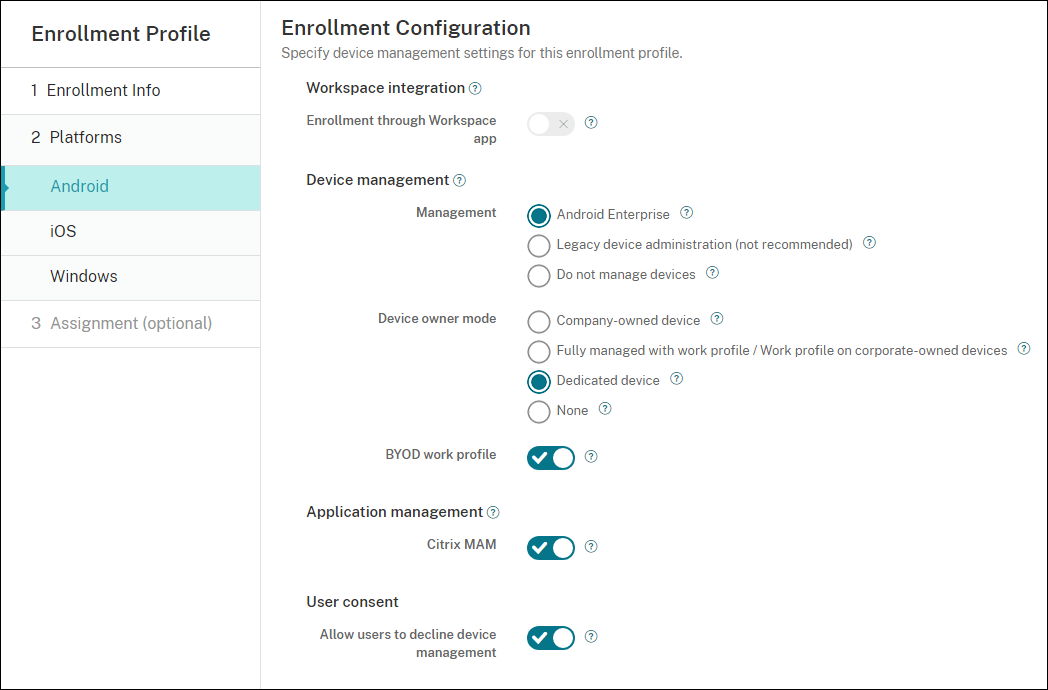

Hinzufügen eines Registrierungsprofil für dedizierte Geräte

Wenn Ihre Citrix Endpoint Management-Bereitstellung dedizierte Geräte enthält, können zahlreiche dedizierte Geräte durch einen oder mehrere Citrix Endpoint Management-Administratoren registriert werden. Damit diese Administratoren alle erforderlichen Geräte registrieren können, erstellen Sie für sie ein Registrierungsprofil unter Zulassung einer unbegrenzten Anzahl an Geräten pro Benutzer.

-

Gehen Sie in der Citrix Endpoint Management-Konsole zu Konfigurieren > Registrierungsprofile.

-

Wenn Sie ein Registrierungsprofil hinzufügen möchten, klicken Sie auf Hinzufügen. Geben Sie auf der Seite “Registrierungsinfo” einen Namen für das Registrierungsprofil ein. Legen Sie die Anzahl der Geräte, die Mitglieder mit diesem Profil registrieren können, auf Unbegrenzt fest.

-

Wählen Sie für Plattformen die Option Android oder klicken Sie auf Weiter. Die Seite “Registrierungskonfiguration” wird angezeigt.

-

Legen Sie Verwaltung auf Android Enterprise fest.

-

Legen Sie den Gerätebesitzermodus auf Dediziertes Gerät fest.

-

Mit BYOD-Arbeitsprofil können Sie das Registrierungsprofil so konfigurieren, dass BYOD-Geräte als Arbeitsprofilgeräte registriert werden. Neue Geräte und Geräte, die auf die Werkseinstellungen zurückgesetzt wurden, werden als dedizierte Geräte registriert. Legen Sie BYOD-Arbeitsprofil auf Ein fest, um die Registrierung von BYOD-Geräten als Arbeitsprofilgeräte zu ermöglichen. Legen Sie BYOD-Arbeitsprofil auf Aus fest, um die Registrierung auf unternehmenseigene Geräte zu beschränken. Die Standardeinstellung ist Ein.

-

Wählen Sie aus, ob Geräte bei Citrix MAM registriert werden sollen.

-

Wenn Sie BYOD-Arbeitsprofil auf Ein festlegen, konfigurieren Sie die Einstellung “Zustimmung des Benutzers”. Sollen die Benutzer von BYOD-Arbeitsprofilgeräten die Geräteverwaltung bei der Registrierung ihrer Geräte ablehnen können, legen Sie Benutzer dürfen Geräteverwaltung ablehnen auf Ein fest.

Wenn BYOD-Arbeitsprofil auf Ein festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen standardmäßig auf Ein festgelegt. Wenn BYOD-Arbeitsprofil auf Aus festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen deaktiviert.

-

Wählen Sie Zuweisung (Optionen). Der Bildschirm für die Bereitstellungsgruppenzuweisung wird angezeigt.

-

Wählen Sie die Bereitstellungsgruppe(n) mit den Administratoren, die dedizierte Geräte registrieren sollen. Klicken Sie auf Speichern.

Die Seite “Registrierungsprofil” wird mit dem von Ihnen hinzugefügten Profil angezeigt.

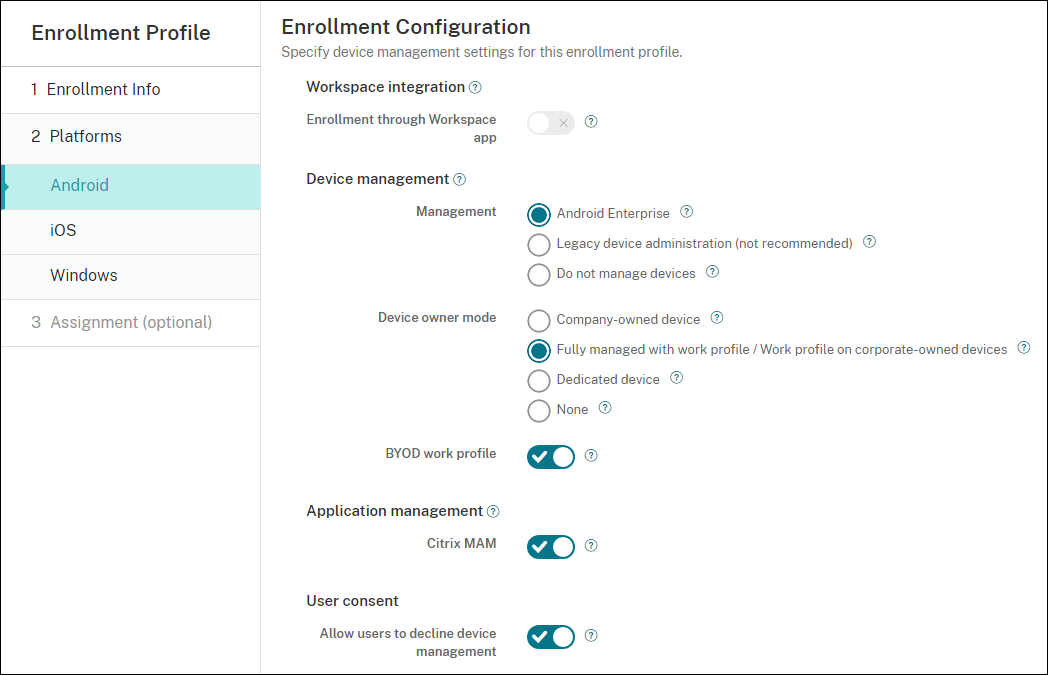

Hinzufügen eines Registrierungsprofils für vollständig verwaltete Geräte mit Arbeitsprofil / Arbeitsprofil auf unternehmenseigenem Gerät

-

Gehen Sie in der Citrix Endpoint Management-Konsole zu Konfigurieren > Registrierungsprofile.

-

Wenn Sie ein Registrierungsprofil hinzufügen möchten, klicken Sie auf Hinzufügen. Geben Sie auf der Seite “Registrierungsinfo” einen Namen für das Registrierungsprofil ein.

-

Legen Sie die Anzahl der Geräte fest, die Mitglieder mit diesem Profil registrieren können.

-

Wählen Sie für Plattformen die Option Android oder klicken Sie auf Weiter. Die Seite “Registrierungskonfiguration” wird angezeigt.

-

Legen Sie Verwaltung auf Android Enterprise fest. Legen Sie den Gerätebesitzermodus auf Vollständig verwaltet mit Arbeitsprofil bzw. Arbeitsprofil auf unternehmenseigenen Geräten fest.

-

Mit BYOD-Arbeitsprofil können Sie das Registrierungsprofil so konfigurieren, dass BYOD-Geräte als Arbeitsprofilgeräte registriert werden. Neue Geräte und Geräte, die auf die Werkseinstellungen zurückgesetzt wurden, werden als vollständig verwaltete Geräte mit Arbeitsprofil registriert. Legen Sie BYOD-Arbeitsprofil auf Ein fest, um die Registrierung von BYOD-Geräten als Arbeitsprofilgeräte zu ermöglichen. Legen Sie BYOD-Arbeitsprofil auf Aus fest, um die Registrierung auf dedizierte Geräte zu beschränken. Die Standardeinstellung ist Aus.

-

Wählen Sie aus, ob Geräte bei Citrix MAM registriert werden sollen.

-

Wenn Sie BYOD-Arbeitsprofil auf Ein festlegen, konfigurieren Sie die Einstellung “Zustimmung des Benutzers”. Sollen die Benutzer von BYOD-Arbeitsprofilgeräten die Geräteverwaltung bei der Registrierung ihrer Geräte ablehnen können, legen Sie Benutzer dürfen Geräteverwaltung ablehnen auf Ein fest.

Wenn BYOD-Arbeitsprofil auf Ein festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen standardmäßig auf Ein festgelegt. Wenn BYOD-Arbeitsprofil auf Aus festgelegt wurde, ist die Option Benutzer dürfen Geräteverwaltung ablehnen deaktiviert.

-

Wählen Sie Zuweisung (Optionen). Der Bildschirm für die Bereitstellungsgruppenzuweisung wird angezeigt.

-

Wählen Sie die Bereitstellungsgruppe(n) mit den Administratoren, die voll verwaltete Geräte mit Arbeitsprofil registrieren sollen. Klicken Sie auf Speichern.

Die Seite “Registrierungsprofil” wird mit dem von Ihnen hinzugefügten Profil angezeigt.

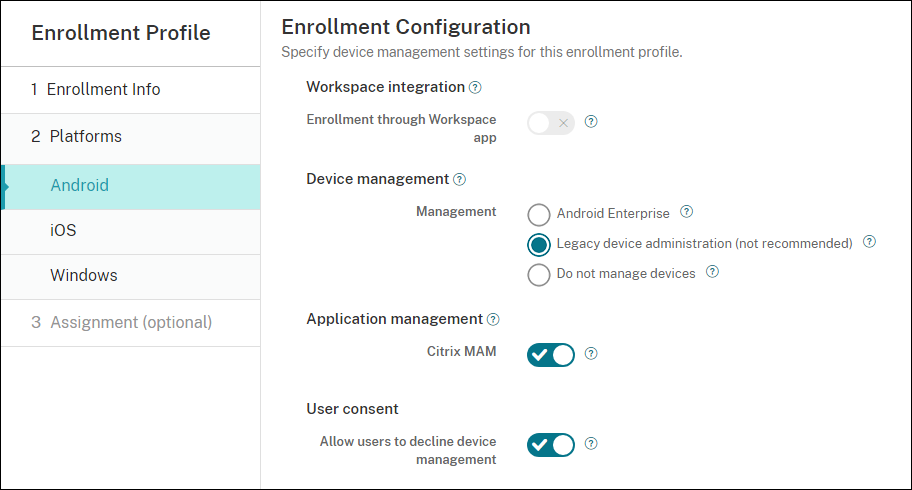

Hinzufügen eines Registrierungsprofils für Legacygeräte

Der Geräteadministratormodus für die Geräteverwaltung ist veraltet und wurde von Google eingestellt. Google empfiehlt Kunden, alle Android-Geräte im Gerätebesitzermodus oder im Profilbesitzermodus zu verwalten. (Weitere Informationen finden Sie in den Entwicklerhandbüchern zu Google Android Enterprise unter Device admin deprecation.)

Unterstützen dieser Änderung:

- Für Citrix ist Android Enterprise die Standardoption bei der Registrierung von Android-Geräten.

- Wenn Android Enterprise für Ihre Citrix Endpoint Management-Bereitstellung aktiviert ist, werden alle neu registrierten oder wieder registrierten Android-Geräte als Android Enterprise-Geräte registriert.

Ihre Organisation ist unter Umständen noch nicht in der Lage, Android-Legacygeräte mit Android Enterprise zu verwalten. In diesem Fall können Sie sie weiterhin im Geräteadministratormodus verwalten. Alle bereits im Geräteadministratormodus registrierten Geräte werden von Citrix Endpoint Management weiterhin in diesem Modus verwaltet.

Erstellen Sie ein Registrierungsprofil für Legacygeräte, um bei der Neuregistrierung dieser Android-Geräte den Geräteadministratormodus zu verwenden.

Erstellen eines Registrierungsprofils für Legacygeräte:

-

Gehen Sie in der Citrix Endpoint Management-Konsole zu Konfigurieren > Registrierungsprofile.

-

Wenn Sie ein Registrierungsprofil hinzufügen möchten, klicken Sie auf Hinzufügen. Geben Sie auf der Seite “Registrierungsinfo” einen Namen für das Registrierungsprofil ein.

-

Legen Sie die Anzahl der Geräte fest, die Mitglieder mit diesem Profil registrieren können.

-

Wählen Sie für Plattformen die Option Android oder klicken Sie auf Weiter. Die Seite “Registrierungskonfiguration” wird angezeigt.

-

Legen Sie Verwaltung auf Legacygeräteverwaltung fest (nicht empfohlen) . Klicken Sie auf Weiter.

-

Wählen Sie aus, ob Geräte bei Citrix MAM registriert werden sollen.

-

Sollen die Benutzer die Geräteverwaltung bei der Registrierung ihrer Geräte ablehnen können, legen Sie Benutzer dürfen Geräteverwaltung ablehnen auf Ein fest. Die Standardeinstellung ist Ein.

-

Wählen Sie Zuweisung (Optionen). Der Bildschirm für die Bereitstellungsgruppenzuweisung wird angezeigt.

-

Wählen Sie die Bereitstellungsgruppe(n) mit den Administratoren, die dedizierte Geräte registrieren sollen. Klicken Sie auf Speichern.

Die Seite “Registrierungsprofil” wird mit dem von Ihnen hinzugefügten Profil angezeigt.

Um Legacygeräte weiterhin im Geräteadministratormodus zu verwalten, müssen Sie sie mit diesem Profil registrieren oder erneut registrieren. Sie registrieren Geräteadministratorgeräte ähnlich wie Arbeitsprofilgeräte, indem Benutzer Citrix Secure Hub herunterladen und eine Registrierungsserver-URL angeben.

Provisioning von Arbeitsprofilgeräten mit Android Enterprise

Android Enterprise-Arbeitsprofilgeräte sind im Profilbesitzermodus registriert. Diese Geräte müssen nicht neu oder auf die Werkseinstellungen zurückgesetzt sein. BYOD-Geräte werden als Arbeitsprofilgeräte registriert. Die Registrierung ähnelt der Android-Registrierung in Citrix Endpoint Management. Die Benutzer laden Citrix Secure Hub aus Google Play herunter und registrieren ihre Geräte.

Standardmäßig sind die Einstellungen “USB-Debugging” und “Unbekannte Quellen” auf einem Gerät deaktiviert, wenn Sie es bei Android Enterprise als Arbeitsprofilgerät registrieren.

Beim Registrieren von Geräten als Arbeitsprofilgerät in Android Enterprise wechseln Sie stets zu Google Play. Aktivieren Sie dort Citrix Secure Hub, das dann im persönlichen Profil des Benutzers angezeigt wird.

Provisioning vollständig verwalteter Geräte mit Android Enterprise

Sie können vollständig verwaltete Geräte in der Bereitstellung registrieren, die Sie in den vorherigen Abschnitten eingerichtet haben. Vollständig verwaltete Geräte sind firmeneigene Geräte und werden im Gerätebesitzermodus registriert. Nur neue Geräte oder auf die Werkseinstellungen zurückgesetzte Geräte können im Gerätebesitzermodus registriert werden.

Sie können Geräte mit einer der folgenden Registrierungsmethoden im Gerätebesitzermodus registrieren:

-

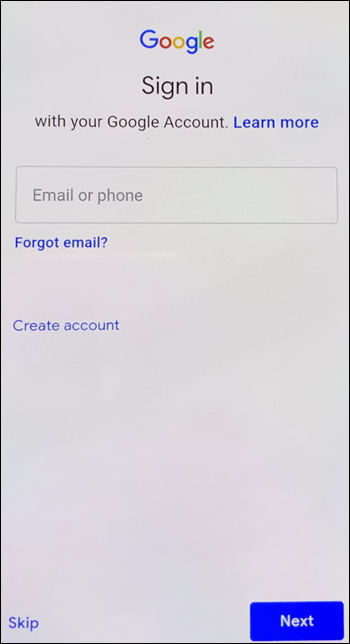

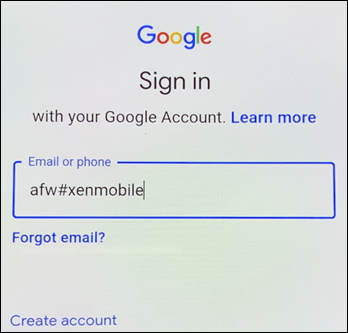

DPC-ID-Token: Bei dieser Registrierungsmethode geben Benutzer beim Einrichten des Geräts die Zeichenfolge

afw#xenmobileein.afw#xenmobileist der DPC-ID-Token von Citrix. Der Token identifiziert das Gerät als von Citrix Endpoint Management verwaltet und lädt Citrix Secure Hub vom Google Play Store herunter. Siehe Registrierung von Geräten mit dem Citrix DPC-ID-Token. - Datenübertragung per NFC (Near Field Communication): Bei dieser kontaktlosen Registrierungsmethode erfolgt der Datenaustausch zwischen zwei Geräten über die Nahfeldkommunikation (NFC). Bluetooth, Wi-Fi und andere Kommunikationsmodi sind auf einem neuen Gerät oder einem Gerät mit Werkseinstellungen deaktiviert. NFC ist das einzige Kommunikationsprotokoll, das das Gerät in diesem Zustand verwenden kann. Siehe Registrieren von Geräten per NFC-Datenübertragung.

- QR-Code: Die Registrierung per QR-Code empfiehlt sich für verteilte Geräte im Bestand, die NFC nicht unterstützen (z. B. Tablets). Dabei wird der Geräteprofilmodus vom Setupassistenten durch Scannen eines QR-Codes eingerichtet und konfiguriert. Siehe Registrieren von Geräten per QR-Code.

- Zero Touch: Mit der Zero-Touch-Registrierung können Sie festlegen, dass Geräte beim ersten Einschalten automatisch registriert werden. Die Zero-Touch-Registrierung wird auf einigen Android-Geräten mit Android 9.0 oder höher unterstützt. Siehe Zero-Touch-Registrierung.

- Google-Konten: Benutzer geben die Anmeldeinformationen für ihr Google-Konto ein, um das Provisioning zu starten. Diese Option gilt für Unternehmen, die Google Workspace verwenden.

Registrierung von Geräten mit dem Citrix DPC-ID-Token

Benutzer geben afw#xenmobile ein, nachdem sie ein neues oder auf die Werkseinstellungen zurückgesetztes Gerät für die Ersteinrichtung eingeschaltet haben und aufgefordert wurden, ein Google-Konto einzugeben. Mit dieser Aktion wird Citrix Secure Hub heruntergeladen und installiert. Die Benutzer folgen anschließend den Anweisungen in Citrix Secure Hub zum Abschließen der Registrierung.

Systemanforderungen

- Wird auf allen Android-Geräten mit Android-OS unterstützt.

Gerät registrieren

-

Schalten Sie ein neues oder auf die Werkseinstellungen zurückgesetztes Gerät ein.

-

Die Ersteinrichtung des Geräts wird geladen und der Benutzer wird aufgefordert, ein Google-Konto einzugeben. Falls das Gerät den Startbildschirm lädt, überprüfen Sie, ob in der Benachrichtigungsleiste die Benachrichtigung Finish Setup angezeigt wird.

-

Geben Sie

afw#xenmobileim Feld Email oder phone ein.

-

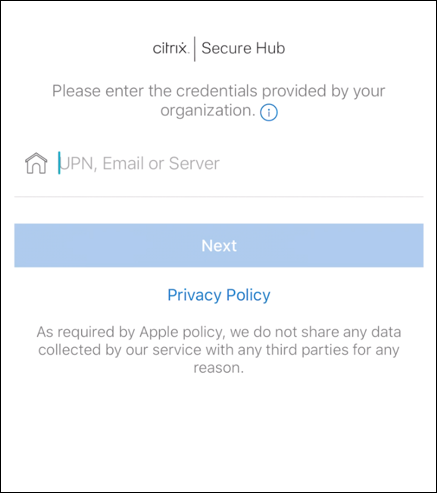

Tippen Sie im Android Enterprise-Bildschirm auf Install, um Citrix Secure Hub zu installieren.

-

Tippen Sie im Citrix Secure Hub-Installationsbildschirm auf Install.

-

Tippen Sie für alle App-Berechtigungsanforderungen auf Allow.

-

Tippen Sie auf Accept & Continue, um Citrix Secure Hub zu installieren und das Gerät damit zu verwalten.

-

Citrix Secure Hub ist installiert und der Standard-Registrierungsbildschirm wird angezeigt. In diesem Beispiel ist AutoDiscovery nicht eingerichtet. Bei aktivierter Funktion können Benutzer ihren Benutzernamen bzw. ihre E-Mail-Adresse eingeben und es wird ein Server für sie gefunden. Geben Sie stattdessen die Registrierungs-URL für die Umgebung ein und tippen Sie auf Weiter.

-

In der Standardkonfiguration für Citrix Endpoint Management können Benutzer auswählen, ob sie MAM oder MDM+MAM verwenden. Wenn die Aufforderung angezeigt wird, tippen Sie auf Ja, Registrieren, um MDM+MAM auszuwählen.

-

Geben Sie die E-Mail-Adresse und das Kennwort des Benutzers ein und tippen Sie auf Weiter.

-

Der Benutzer wird aufgefordert, einen Gerätepasscode zu konfigurieren. Tippen Sie auf Festlegen und geben Sie einen Passcode ein.

-

Der Benutzer wird aufgefordert, eine Methode zum Entsperren des Arbeitsprofils zu konfigurieren. Tippen Sie in diesem Beispiel auf Kennwort und dann auf PIN und geben Sie eine PIN ein.

-

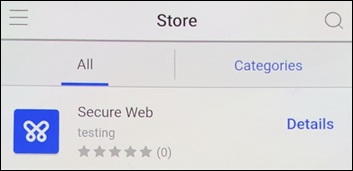

Das Gerät zeigt jetzt Eigene Apps, die Startseite von Citrix Secure Hub. Tippen Sie auf Apps aus dem Store hinzufügen.

-

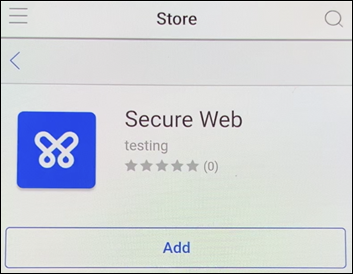

Tippen Sie zum Hinzufügen von Citrix Secure Web auf Citrix Secure Web.

-

Tippen Sie auf Hinzufügen.

-

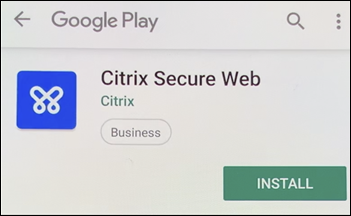

Citrix Secure Hub leitet den Benutzer zum Google Play Store, um Citrix Secure Web zu installieren. Tippen Sie auf Installieren.

-

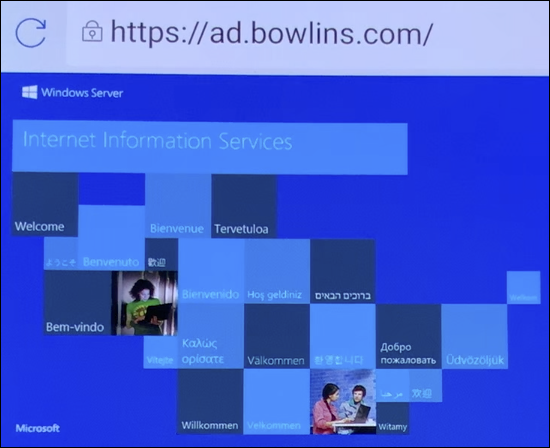

Tippen Sie nach der Installation von Citrix Secure Web auf Öffnen. Geben Sie die URL einer internen Website in die Adressleiste ein, um zu prüfen, ob die Seite geladen wird.

-

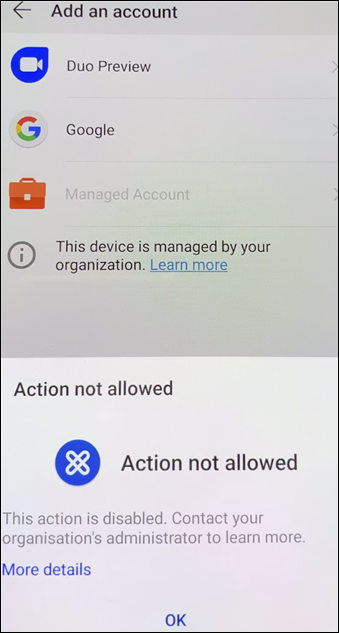

Navigieren Sie zu Einstellungen > Konten auf dem Gerät. Beachten Sie, dass Verwaltetes Konto nicht geändert werden kann. Die Entwickleroptionen zur Bildschirmfreigabe oder für den Remotesupport sind ebenfalls blockiert.

Registrieren von Geräten per NFC-Datenübertragung

Um ein Gerät per NFC-Funktion als vollständig verwaltetes Gerät zu registrieren, sind zwei Geräte erforderlich: Ein Gerät, das auf die Werkseinstellungen zurückgesetzt wurde, und ein Gerät, auf dem das Citrix Endpoint Management Provisioning Tool ausgeführt wird.

Systemanforderungen und Voraussetzungen

- Unterstützte Android-Geräte.

- Ein neues oder auf die Werkseinstellungen zurückgesetztes Gerät mit NFC-Funktion, das für Android Enterprise als vollständig verwaltetes Gerät bereitgestellt wurde. Weitere Informationen finden Sie im Abschnitt Provisioning vollständig verwalteter Geräte mit Android Enterprise.

- Ein Gerät mit NFC-Funktion, auf dem das konfigurierte Provisioning Tool ausgeführt wird. Das Provisioning Tool ist in Citrix Secure Hub und auf der Citrix Downloadseite verfügbar.

Auf jedem Gerät kann nur ein Android Enterprise-Profil installiert sein. In diesem Fall ist dies das Profil für den verwalteten Citrix Secure Hub. Sobald Sie eine zweite DPC-App hinzufügen, wird der installierte Citrix Secure Hub entfernt.

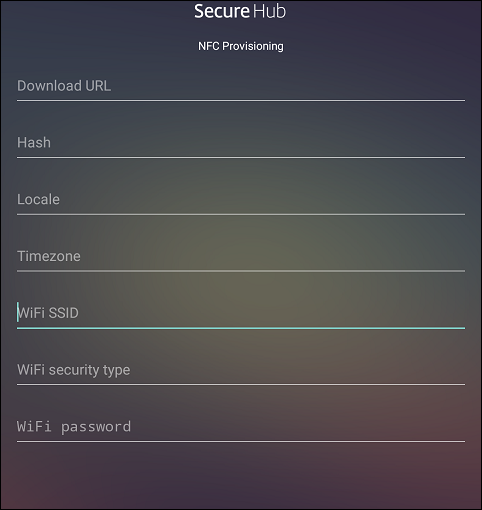

Per NFC übertragene Daten

Für das Provisioning eines auf Werkseinstellungen zurückgesetzten Geräts müssen Sie die folgenden Daten per NFC senden, damit Android Enterprise initialisiert wird:

- Paketname der DPC-App, die als Gerätebesitzer fungiert (in diesem Fall Citrix Secure Hub).

- Intranet-/Internetspeicherort, von dem das Gerät die DPC-App herunterlädt.

- SHA-256-Hash der DPC-App, um zu überprüfen, ob der Download erfolgreich ist.

- Wi-Fi-Verbindungsdetails, sodass ein auf Werkseinstellungen zurückgesetztes Gerät eine Verbindung herstellen und die DPC-App herunterladen kann. Hinweis: Android unterstützt für diesen Schritt nicht 802.1x.

- Zeitzone für das Gerät (optional).

- Geografischer Standort des Geräts (optional).

Wenn die beiden Geräte eine Verbindung herstellen, werden die Daten vom Provisioning Tool an das Gerät mit den Werkseinstellungen gesendet. Diese Daten werden dann zum Download von Citrix Secure Hub mit Administratoreinstellungen verwendet. Wenn Sie keine Werte für Zeitzone und Speicherort eingeben, konfiguriert Android sie automatisch auf dem neuen Gerät.

Citrix Endpoint Management Provisioning Tool konfigurieren

Bevor Sie Daten per NFC übertragen können, müssen Sie das Provisioning Tool konfigurieren. Diese Konfiguration wird dann während der NFC-Übertragung an das auf die Werkseinstellungen zurückgesetzte Gerät gesendet.

Sie können Daten in die erforderlichen Felder eingeben oder die Felder mithilfe einer Textdatei ausfüllen. Nachfolgend wird beschrieben, wie Sie die Textdatei mit den Beschreibungen für jedes Feld konfigurieren. Die App speichert die eingegebenen Informationen nicht. Erstellen Sie daher eine Textdatei zur Aufbewahrung der Informationen.

Provisioning Tool mit einer Textdatei konfigurieren

Nennen Sie die Datei nfcprovisioning.txt und speichern Sie sie auf der SD-Karte des Geräts im Ordner /sdcard/. Die App liest die Textdatei und fügt die Werte ein.

Die Textdatei muss die folgenden Daten enthalten:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

Dies ist der Intranet-/Internetspeicherort der EMM-Anbieter-App. Wenn das auf Werkseinstellungen zurückgesetzte Gerät nach der NFC-Übertragung eine Wi-Fi-Verbindung herstellt, muss es für den Download Zugriff auf diesen Speicherort haben. Die URL ist eine normale URL ohne spezielle Formatierung.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA-256 hash>

Dies ist die Prüfsumme der EMM-Anbieter-App. Sie wird verwendet, um zu prüfen, ob der Download erfolgreich ist. Das Verfahren zum Abrufen der Prüfsumme wird weiter unten in diesem Artikel beschrieben.

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

Dies ist die Wi-Fi-SSID des Geräts, auf dem das Provisioning Tool ausgeführt wird.

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

Es werden WEP und WPA2 unterstützt. Wenn das WiFi nicht geschützt ist, muss dieses Feld leer sein.

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Wenn das WiFi nicht geschützt ist, muss dieses Feld leer sein.

android.app.extra.PROVISIONING_LOCALE=<locale>

Geben Sie die Sprach- und Ländercodes ein. Sprachcodes sind nach ISO 639-1 definierte ISO-Sprachcodes, die aus zwei Kleinbuchstaben bestehen (z. B. en). Ländercodes sind nach ISO 3166-1 definierte ISO-Ländercodes, die aus zwei Großbuchstaben bestehen(z. B. US). Geben Sie z. B. de_DE für Deutsch/Deutschland ein. Wenn Sie keinen Länder- und Sprachcode eingeben, werden diese Felder automatisch ausgefüllt.

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

Die Zeitzone, in der das Gerät ausgeführt wird. Geben Sie den Datenbanknamen des Gebiets/Standorts ein. Geben Sie beispielsweise America/Los_Angeles für “Pacific Time” ein. Wenn Sie keinen Namen eingeben, wird die Zeitzone automatisch eingefügt.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

Keine Eingabe ist erforderlich, da der Wert in der App als Citrix Secure Hub hartcodiert ist. Er wird hier nur der Vollständigkeit halber angegeben.

Bei einem mit WPA2 geschützten Wi-Fi könnte die Datei nfcprovisioning.txt wie folgt aussehen:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Bei einem ungeschützten WiFi könnte die Datei nfcprovisioning.txt wie folgt aussehen:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Citrix Secure Hub-Prüfsumme abrufen

Die Citrix Secure Hub-Prüfsumme ist ein konstanter Wert: qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM. Um eine APK-Datei für Citrix Secure Hub herunterzuladen, verwenden Sie den folgenden Google Play-Link: https://play.google.com/managed/downloadManagingApp?identifier=xenmobile.

App-Prüfsumme abrufen

Voraussetzungen:

- Das apksigner-Tool aus den Android SDK Build Tools

- OpenSSL-Befehlszeile

Gehen Sie folgendermaßen vor, um die Prüfsumme einer App abzurufen:

- Laden Sie die APK-Datei der App aus Google Play herunter.

-

Navigieren Sie in der OpenSSL-Befehlszeile zum apksigner-Tool:

android-sdk/build-tools/<version>/apksignerund geben Sie Folgendes ein:apksigner verify -print-certs <apk_path> | perl -nle 'print $& if m{(?<=SHA-256 digest:) .*}' | xxd -r -p | openssl base64 | tr -d '=' | tr -- '+/=' '-_' <!--NeedCopy-->Der Befehl gibt eine gültige Prüfsumme zurück.

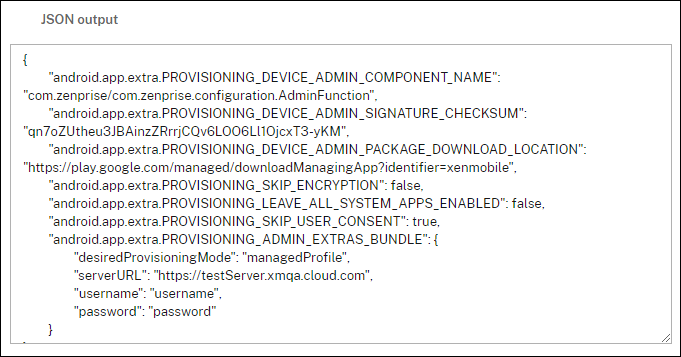

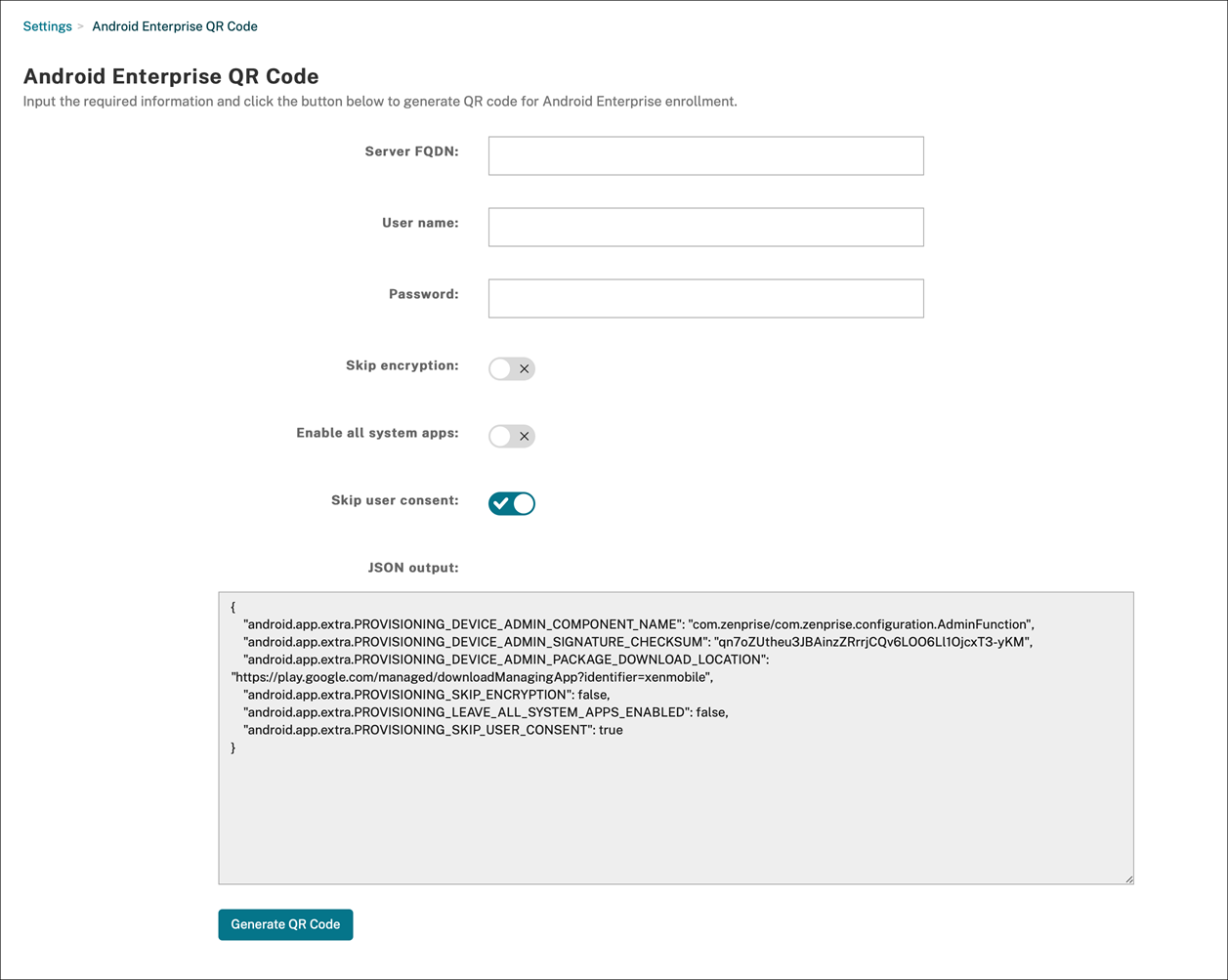

- Um den QR-Code zu generieren, geben Sie die Prüfsumme in das Feld

PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUMein. Beispiel:

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME": "com.zenprise/com.zenprise.configuration.AdminFunction",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM":"qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION": "https://play.google.com/managed/downloadManagingApp?identifier=xenmobile",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"serverURL": "https://supportablility.xm.cloud.com"

}

}

<!--NeedCopy-->

Verwendete Bibliotheken

Das Provisioning Tool verwendet die folgenden Bibliotheken im Quellcode:

-

v7

appcompatLibrary, Design Support Library und v7 Palette Library von Google unter Apache 2.0-LizenzWeitere Informationen finden Sie im Handbuch zur Support Library Features Guide.

-

Butter Knife von Jake Wharton unter Apache-Lizenz 2.0

Registrieren von Geräten per QR-Code

Benutzer können ein vollständig verwaltetes Gerät per QR-Code registrieren, den Sie für sie generieren.

Systemanforderungen

Android-Geräte mit Android 7.0 oder höher.

Erstellen eines QR-Codes

Sie generieren einen QR-Code, indem Sie die Registrierungsinformationen nach Bedarf festlegen. Nachdem Sie einen QR-Code generiert haben, speichern Sie ihn lokal. Er wird nicht in Citrix Endpoint Management gespeichert.

- Navigieren Sie zu Einstellungen > Android Enterprise QR-Code.

- Falls erforderlich, geben Sie die folgenden Registrierungsinformationen ein:

-

Server-FQDN: Geben Sie den Server-FQDN für Citrix Endpoint Management ein (z. B.

example.cem.cloud.com). Das Feld ist optional. Wenn Sie es unausgefüllt lassen, müssen Benutzer die Information bei der Registrierung eingeben. - Benutzername: Geben Sie den Benutzernamen für die Registrierung ein. Wir empfehlen, dieses Feld leer zu lassen, wenn Sie den QR-Code an mehrere Benutzer verteilen möchten. Das Konfigurieren eines QR-Codes mit Benutzernamen und Kennwort ist nützlich, um Kioskgeräte zu registrieren. Wenn Sie das Feld unausgefüllt lassen, müssen Benutzer die Information bei der Registrierung eingeben.

- Kennwort: Geben Sie das zugeordnete Kennwort für den eingegebenen Benutzernamen ein. Wenn Sie das Feld unausgefüllt lassen, müssen Benutzer die Information bei der Registrierung eingeben.

- Verschlüsselung überspringen: Bei Auswahl von Ein wird das Gerät bei der Registrierung nicht verschlüsselt. Die Standardeinstellung ist Aus.

- Alle System-Apps aktivieren: Die Einstellung Ein ermöglicht den Zugriff auf alle System-Apps auf dem Gerät. Die Standardeinstellung ist Aus.

- Einwilligung des Benutzers überspringen: Bei Auswahl von Aus können Benutzer die Geräteverwaltung ablehnen. Die Standardeinstellung ist Aus.

Im Feld JSON-Ausgabe wird der JSON-Inhalt angezeigt, der mit den von Ihnen angegebenen Informationen übereinstimmt.

-

Server-FQDN: Geben Sie den Server-FQDN für Citrix Endpoint Management ein (z. B.

- Bearbeiten Sie den JSON-Inhalt im Feld JSON-Ausgabe, um weitere Registrierungsinformationen hinzuzufügen.

- Klicken Sie auf QR-Code generieren. Der QR-Code wird rechts von der JSON-Ausgabe angezeigt.

- Klicken Sie mit der rechten Maustaste auf den QR-Code, um ihn zu speichern.

- Senden Sie das Bild zur Geräteregistrierung an die Benutzer.

Ein auf die Werkseinstellungen zurückgesetztes Gerät scannt den QR-Code, um als vollständig verwaltetes Gerät registriert zu werden.

Gerät registrieren

Nach dem Einschalten eines neuen oder auf die Werkseinstellungen zurückgesetzten Geräts:

- Tippen Sie sechsmal auf den Begrüßungsbildschirm, um die Registrierung per QR-Code zu starten.

-

Verbinden Sie das Gerät nach Aufforderung mit dem WiFi-Netzwerk. Über das WiFi-Netzwerk kann der Speicherort im QR-Code für den Download von Citrix Secure Hub aufgerufen werden.

Sobald das Gerät mit dem WiFi verbunden ist, lädt es ein Google-Programm zum Lesen des QR-Codes herunter und aktiviert die Kamera.

-

Halten Sie die Kamera über den QR-Code, um ihn zu scannen.

Android lädt Citrix Secure Hub vom Speicherort im QR-Code herunter, validiert die Signatur des Signaturzertifikats, installiert Citrix Secure Hub und legt die App als Gerätebesitzer fest.

Weitere Informationen finden Sie in diesem Google-Handbuch für Android EMM-Entwickler: https://developers.google.com/android/work/prov-devices#qr_code_method.

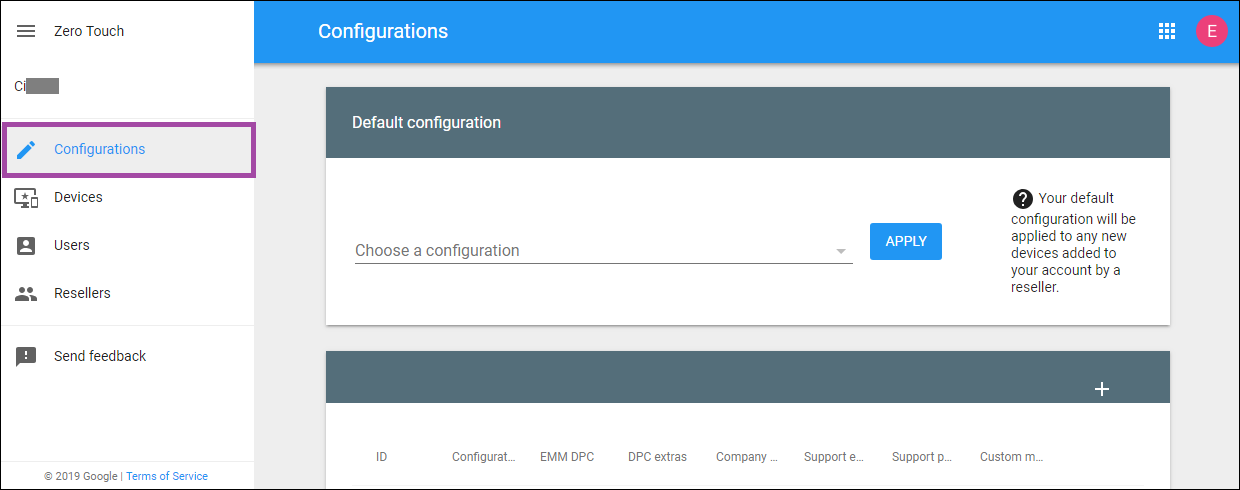

Zero-Touch-Registrierung

Mit der Zero-Touch-Registrierung können Sie festlegen, dass Geräte beim ersten Einschalten als vollständig verwaltete Geräte bereitgestellt werden.

Ihr Geräte-Vertriebspartner erstellt für Sie ein Konto im Android-Portal für die Zero-Touch-Registrierung, einem Online-Tool zum Konfigurieren von Geräten. Im Android-Portal für die Zero-Touch-Registrierung erstellen Sie eine oder mehrere Konfigurationen für die Zero-Touch-Registrierung und wenden diese dann auf die Geräte an, die Ihrem Konto zugewiesen sind. Wenn Benutzer die Geräte dann einschalten, werden sie automatisch bei Citrix Endpoint Management registriert. Die dem Gerät zugewiesene Konfiguration definiert den automatischen Registrierungsprozess.

Systemanforderungen

- Unterstützung für Zero-Touch-Registrierung beginnt mit Android 9.0.

Geräte und Kontoinformationen Ihres Vertriebspartners

-

Geräte mit Zero-Touch-Registrierung können vom Vertriebspartner des Unternehmens oder einem Google-Partner erworben werden. Eine Liste aller Partner für die Zero-Touch-Registrierung für Android Enterprise finden Sie auf der Android-Website.

-

Ein von Ihrem Vertriebspartner erstelltes Android Enterprise-Konto im Portal für die Zero-Touch-Registrierung.

-

Von Ihrem Vertriebspartner bereitgestellte Anmeldeinformationen für das Android Enterprise-Konto im Portal für die Zero-Touch-Registrierung.

Erstellen einer Zero-Touch-Konfiguration

Geben Sie beim Erstellen einer Zero-Touch-Konfiguration die Konfigurationsdetails in einem benutzerdefinierten JSON-Objekt an.

Mit diesem JSON-Objekt konfigurieren Sie, dass das Gerät sich beim von Ihnen angegebenen Citrix Endpoint Management-Server registriert. Ersetzen Sie “URL” im Beispiel durch die URL Ihres Servers.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL"

}

}

<!--NeedCopy-->

Mit einem optionalen JSON-Objekt mit zusätzlichen Parametern können Sie Ihre Konfiguration weiter anpassen. Im folgenden Beispiel sind der Citrix Endpoint Management-Server festgelegt sowie der Benutzername und das Kennwort, mit denen Geräte sich in dieser Konfiguration am Server anmelden.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL",

"xm_username":"username",

"xm_password":"password"

}

}

<!--NeedCopy-->

Wichtig:

Um Geräte im Modus “Arbeitsprofil auf unternehmenseigenem Gerät” zu registrieren, ergänzen Sie das benutzerdefinierte JSON unter

PROVISIONING_ADMIN_EXTRAS_BUNDLEum{"desiredProvisioningMode": "managedProfile"}.

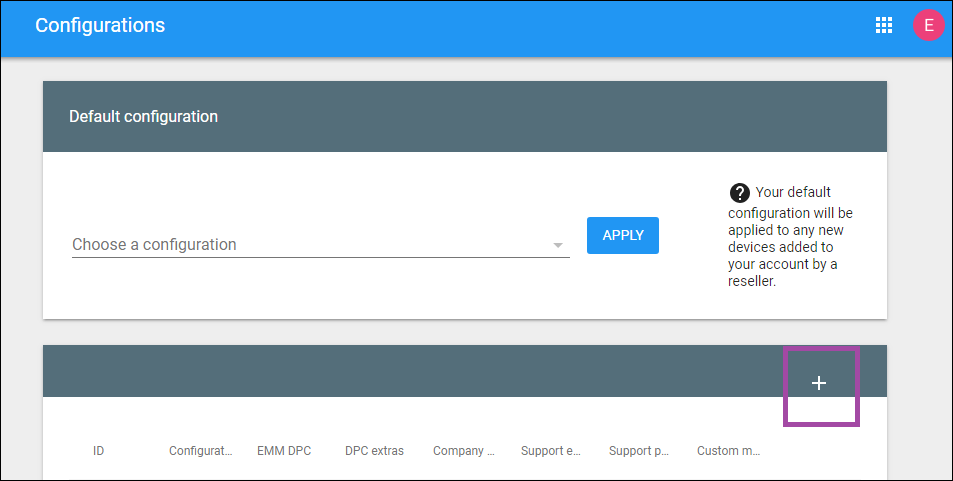

-

Navigieren Sie zum Android-Portal für die Zero-Touch-Registrierung unter https://partner.android.com/zerotouch. Melden Sie sich mit den Kontoinformationen an, die Sie vom Vertriebspartner Ihres Zero-Touch-Geräts erhalten haben.

-

Klicken Sie auf Konfiguration.

-

Klicken Sie über der Konfigurationstabelle auf +.

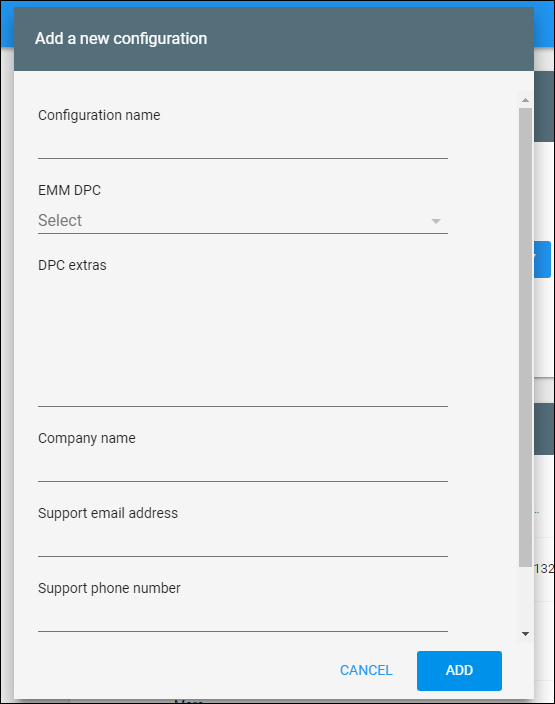

- Geben Sie im angezeigten Konfigurationsfenster Ihre Konfigurationsinformationen ein.

- Configuration name: Geben Sie den für diese Konfiguration gewählten Namen ein.

- EMM DPC: Wählen Sie Citrix Secure Hub.

- DPC extras: Fügen Sie hier Ihren benutzerdefinierten JSON-Text ein.

- Company name: Geben Sie den Namen ein, der beim Provisioning auf Ihren Android Enterprise-Geräten mit Zero-Touch-Registrierung angezeigt werden soll.

- Support email address: Geben Sie eine E-Mail-Adresse für Supportanfragen von Benutzern ein. Diese Adresse wird vor dem Provisioning auf Ihren Android Enterprise-Geräten mit Zero-Touch-Registrierung angezeigt.

- Support phone number: Geben Sie eine Telefonnummer für Supportanfragen von Benutzern ein. Diese Telefonnummer wird vor dem Provisioning auf Ihren Android Enterprise-Geräten mit Zero-Touch-Registrierung angezeigt.

- Custom Message: Erläutern Sie optional in ein oder zwei Sätzen, wie Benutzer Sie erreichen können oder was mit dem Gerät geschieht. Diese benutzerdefinierte Nachricht wird vor dem Provisioning auf Ihren Android Enterprise-Geräten mit Zero-Touch-Registrierung angezeigt.

-

Klicken Sie auf Hinzufügen.

-

Zum Erstellen weiterer Konfigurationen wiederholen Sie die Schritte 2 bis 4.

-

Anwenden einer Konfiguration auf ein Gerät:

-

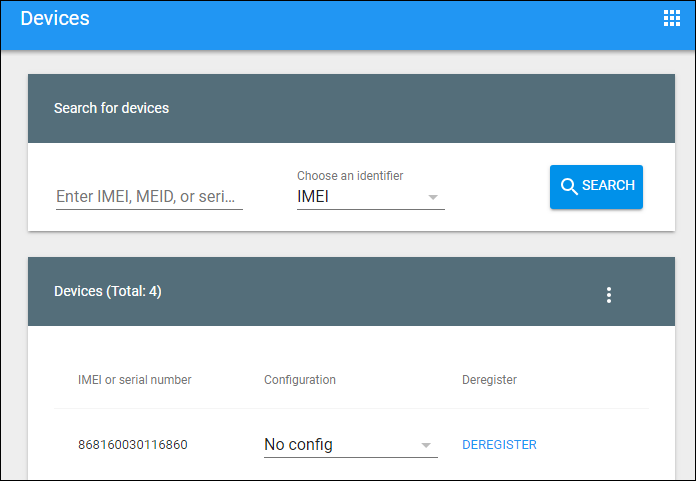

Klicken Sie im Android-Portal für die Zero-Touch-Registrierung auf Devices.

-

Suchen Sie das Gerät in der Geräteliste und wählen Sie die Konfiguration aus, die Sie ihm zuweisen möchten.

-

Klicken Sie auf Update.

-

Über eine CSV-Datei können Sie eine Konfiguration auf mehrere Geräte anwenden.

Informationen zum Anwenden einer Konfiguration auf mehrere Geräte finden Sie unter Zero-Touch-Registrierung für IT-Administratoren. Dieses Android Enterprise-Hilfethema enthält weitere Informationen, wie Sie Konfigurationen verwalten und auf Geräte anwenden.

Provisioning von dedizierten Geräten mit Android Enterprise

Dedizierte Android Enterprise-Geräte sind vollständig verwaltete Einzweckgeräte. Sie beschränken diese Geräte auf eine oder wenige Apps, die zum Ausführen der für den vorgegebenen Zweck erforderlichen Aufgaben notwendig sind. Außerdem verhindern Sie, dass Benutzer weitere Apps aktivieren oder andere Aktionen auf dem Gerät ausführen.

Registrieren Sie dedizierte Geräte mit einer der Registrierungsmethoden, die für andere vollständig verwaltete Geräte verwendet werden, wie unter Provisioning vollständig verwalteter Geräte in Android Enterprise beschrieben. Für das Provisioning dedizierter Geräte ist vor der Registrierung ein zusätzliches Setup erforderlich.

Provisioning dedizierter Geräte:

- Fügen Sie ein Registrierungsprofil für die Citrix Endpoint Management-Administratoren hinzu, denen Sie die Registrierung von dedizierten Geräten bei Citrix Endpoint Management gestatten möchten. Siehe Registrierungsprofile erstellen.

- Um einem dedizierten Gerät den Zugriff auf Apps zu ermöglichen, fügen Sie diese zur Positivliste hinzu.

- Legen Sie optional für zugelassene Apps fest, dass diese den LockTask-Modus zulassen. Im gesperrten Task-Modus wird eine App an den Gerätebildschirm angeheftet, wenn der Benutzer sie öffnet. Es gibt keine Hometaste, und die Zurück-Taste ist deaktiviert. Der Benutzer beendet die App mit einer in der App programmierten Aktion, z. B. Abmelden.

- Registrieren Sie jedes Gerät im hinzugefügten Registrierungsprofil.

Systemanforderungen

- Die Registrierung dedizierter Geräte ist ab Android 6.0 möglich.

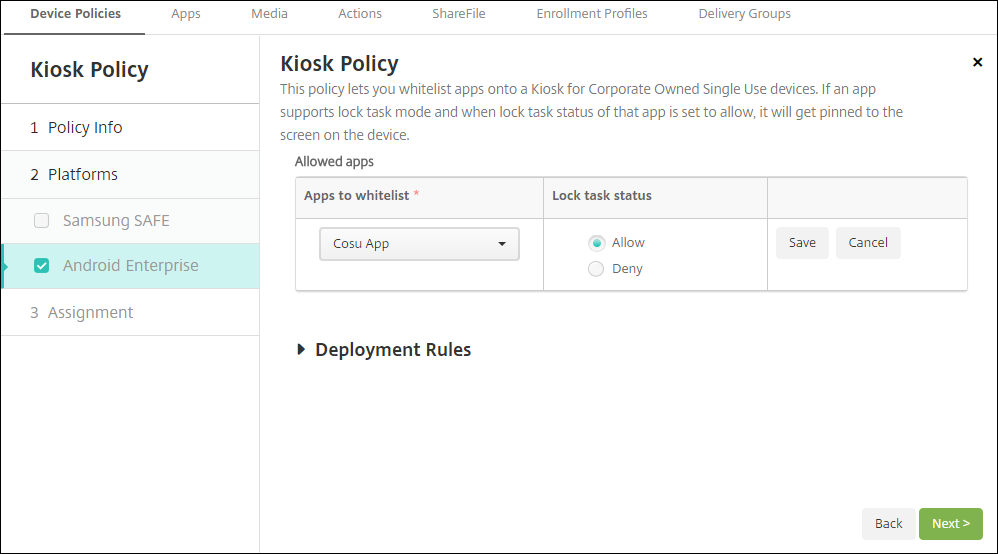

Zulassen von Apps und Festlegen des LockTask-Modus

Über die Kioskgeräterichtlinie können Sie Apps zulassen (d. h. auf die Positivliste setzen) und den LockTask-Modus festlegen. Citrix Secure Hub- und Google Play-Dienste stehen standardmäßig auf der Positivliste.

Hinzufügen der Kioskrichtlinie

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Geräterichtlinien. Die Seite Geräterichtlinien wird angezeigt.

-

Klicken Sie auf Hinzufügen. Das Dialogfeld Neue Richtlinie hinzufügen wird angezeigt.

-

Erweitern Sie Mehr und klicken Sie unter “Sicherheit” auf Kiosk. Die Seite Kioskrichtlinie wird angezeigt.

-

Wählen Sie unter “Plattformen” die Option Android Enterprise. Deaktivieren Sie andere Plattformen.

-

Geben Sie im Bereich Richtlinieninformationen den Richtliniennamen und optional eine Beschreibung ein.

-

Klicken Sie auf Weiter und dann auf Hinzufügen.

-

Zum Zulassen einer App und Festlegen des LockTask-Modus gehen Sie wie folgt vor:

Wählen Sie die gewünschte App aus der Liste aus.

Wählen Sie Zulassen, um festzulegen, dass die App an den Gerätebildschirm angeheftet wird, wenn der Benutzer die App startet. Wählen Sie Verweigern, um festzulegen, dass die App nicht angeheftet werden soll. Die Standardeinstellung ist Zulassen.

-

Klicken Sie auf Speichern.

-

Klicken Sie zum Zulassen einer weiteren App und Festlegen des LockTask-Modus auf Hinzufügen.

-

Konfigurieren Sie Bereitstellungsregeln und wählen Sie Bereitstellungsgruppen. Weitere Informationen finden Sie unter Geräterichtlinien.

Provisioning vollständig verwalteter Android Enterprise-Geräte mit Arbeitsprofil oder Arbeitsprofil auf unternehmenseigenem Gerät

Geräte mit Android 9.0-10.x werden als “vollständig verwaltet mit Arbeitsprofil” registriert. Ab Android 11 werden Geräte als “Arbeitsprofil auf unternehmenseigenem Gerät” registriert. Alle diese Geräte sind firmeneigene Geräte, die für geschäftliche und private Zwecke genutzt werden. Ihre Organisation verwaltet das gesamte Gerät. Sie können einige Richtlinien auf das Gerät und andere Richtlinien auf das Arbeitsprofil anwenden.

In der Citrix Endpoint Management-Konsole werden vollständig verwaltete Geräte mit Arbeitsprofil wie folgt angezeigt:

-

Als Gerätebesitzer wird “Unternehmen” angegeben.

-

Als Android Enterprise-Installationstyp wird “COPE (Unternehmenseigentum, vom Benutzer verwaltet)” angegeben.

Systemanforderungen

- Die Registrierung vollständig verwalteter Geräte mit Arbeitsprofil wird ab Android 9.0 unterstützt.

Gerät registrieren

Neue Geräte und Geräte, die auf die Werkseinstellungen zurückgesetzt wurden, werden als vollständig verwaltete Geräte mit Arbeitsprofil registriert. Diese Geräte verwenden die Registrierungsmethoden für vollständig verwaltete Geräte, wie unter Provisioning vollständig verwalteter Geräte in Android Enterprise beschrieben. Geräte mit Android 11 können als “Arbeitsprofil auf unternehmenseigenem Gerät” registriert werden, mithilfe der dort beschriebenen Verfahren per QR-Code bzw. Zero-Touch-Registrierung.

Wichtig:

Wenn Sie Geräte im Modus “Arbeitsprofil auf unternehmenseigenem Gerät” per QR-Code registrieren, sollten Sie der JSON-Ausgabe oberhalb des Felds

serverURLFolgendes hinzufügen:"desiredProvisioningMode": "managedProfile",

Geräte, die nicht neu oder auf die Werkseinstellungen zurückgesetzt sind, werden als Arbeitsprofilgeräte registriert, wie unter Provisioning von Arbeitsprofilgeräten mit Android Enterprise beschrieben.

Anzeige von Android Enterprise-Geräten in der Citrix Endpoint Management-Konsole

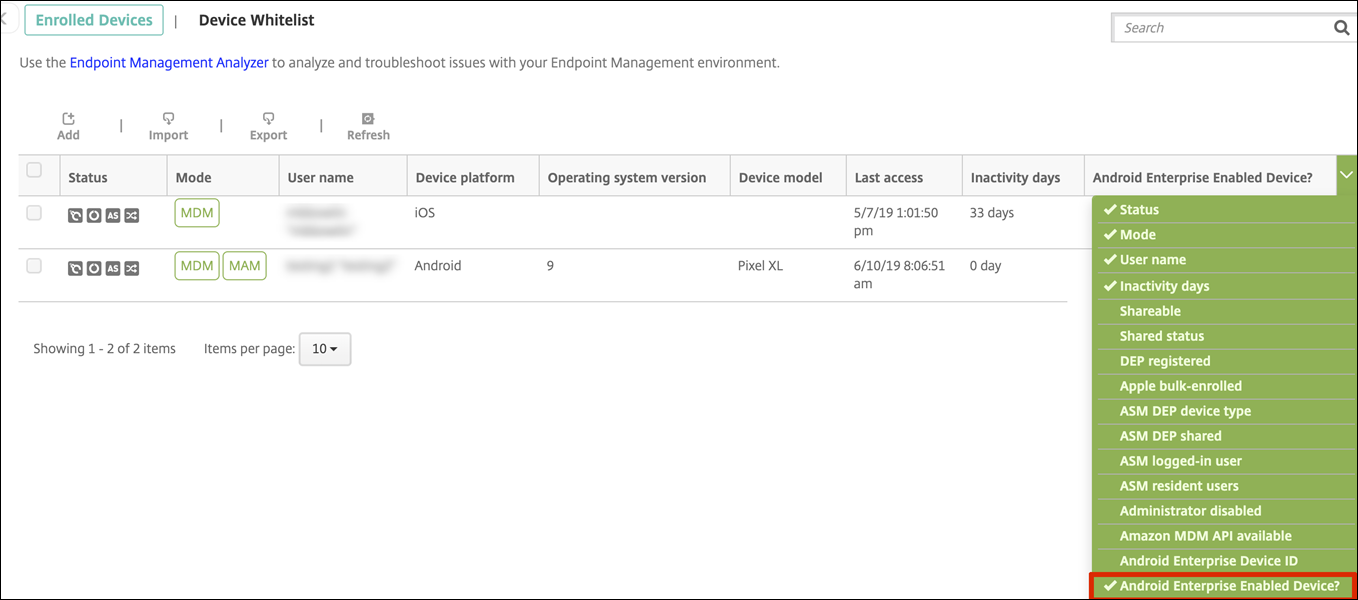

Anzeige von vollständig verwalteten Android Enterprise-Geräten, dedizierten Geräten und vollständig verwalteten Geräten mit Arbeitsprofil:

-

Gehen Sie in der Citrix Endpoint Management-Konsole zu Verwalten > Geräte.

-

Klicken Sie hier auf das Menü am rechten Tabellenrand, um die Spalte Für Android Enterprise aktiviertes Gerät? hinzuzufügen.

-

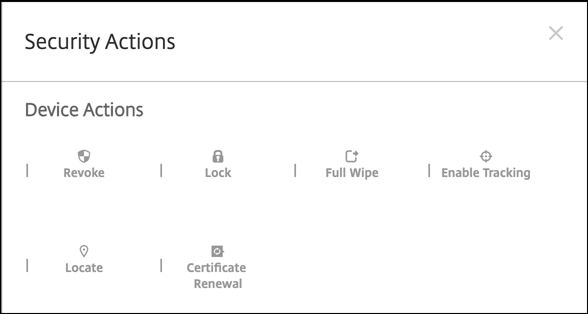

Um verfügbare Sicherheitsaktionen anzuzeigen, wählen Sie ein vollständig verwaltetes Gerät und klicken auf Sicher. Wenn das Gerät vollständig verwaltet ist, ist die Aktion Vollständig löschen verfügbar, Selektiv löschen jedoch nicht. Dieser Unterschied liegt daran, dass das Gerät nur Apps aus dem verwalteten Google Play Store zulässt. Der Benutzer kann keine Apps aus dem öffentlichen Store installieren. Ihre Organisation verwaltet alle Inhalte auf dem Gerät.

Konfigurieren von App- und Geräterichtlinien für Android Enterprise

Einen Überblick über die Richtlinien, die auf App- und Geräteebene gelten, finden Sie unter Unterstützte Geräte- und MDX-Richtlinien für Android Enterprise.

Wissenswertes über Richtlinien:

-

Geräteeinschränkungen: Es gibt zahlreiche Geräteeinschränkungen, mit denen Sie Features wie die folgenden steuern können:

- Verwendung der Gerätekamera

- Verwendung von Kopieren und Einfügen zwischen geschäftlichen und privaten Profilen

-

Pro-App-VPN: Mit der Geräterichtlinie für verwaltete Konfigurationen können Sie VPN-Profile für Android Enterprise konfigurieren.

-

E-Mail-Richtlinie: Wir empfehlen die Verwendung der Geräterichtlinie für verwaltete Konfigurationen, um Apps zu konfigurieren.

Geräterichtlinien

In dieser Tabelle sind alle für Android Enterprise-Geräte verfügbaren Geräterichtlinien aufgeführt.

Wichtig:

Für Geräte, die bei Android Enterprise registriert werden und MDX-Apps verwenden: Sie können einige Einstellungen über MDX und Android Enterprise steuern. Verwenden Sie die am wenigsten restriktiven Richtlinieneinstellungen für MDX und steuern Sie die Richtlinie über Android Enterprise.

Geräterichtlinien für vollständig verwaltete Geräte mit Arbeitsprofil (COPE-Geräte)

Bei vollständig verwalteten Geräten mit Arbeitsprofil können Sie mithilfe von Geräterichtlinien separate Einstellungen auf das gesamte Gerät bzw. das Arbeitsprofil anwenden. Mit separaten Geräterichtlinien können Sie bei vollständig verwalteten Geräterichtlinien mit Arbeitsprofil Einstellungen nur auf das gesamte Gerät oder auf das Arbeitsprofil anwenden. Bei Geräten, die im Modus “Arbeitsprofil auf unternehmenseigenem Gerät” registriert sind, gelten die Richtlinien nur für das Arbeitsprofil und nicht für das gesamte Gerät.

| Richtlinie | Gilt für |

|---|---|

| App-Berechtigungen | Arbeitsprofil |

| App-Bestand | Arbeitsprofil |

| App-Deinstallation | Arbeitsprofil |

| Verwaltete Apps automatisch aktualisieren | Arbeitsprofil |

| Verbindungszeitplan | Arbeitsprofil |

| Anmeldeinformationen | Arbeitsprofil |

| Benutzerdefiniertes XML | – |

| Citrix Endpoint Management-Optionen | Arbeitsprofil |

| Dateien | Arbeitsprofil |

| Keyguard-Verwaltung | Gerät und Arbeitsprofil |

| Kiosk | – |

| Launcher-Konfiguration | Gerät und Arbeitsprofil |

| Standort | Gerät (nur Standortmodus) |

| Verwaltete Konfigurationen | Arbeitsprofil |

| Netzwerk | Gerät |

| OS-Update | – |

| Passcode | Gerät und Arbeitsprofil |

| Einschränkungen | Geräte- und Arbeitsprofil (separate Richtlinien für Gerät und Arbeitsprofil erstellen) |

| VPN | – |

Siehe auch Unterstützte Geräte- und MDX-Richtlinien für Android Enterprise und Überblick über das MAM-SDK.

Sicherheitsaktionen

Android Enterprise unterstützt die folgenden Sicherheitsaktionen. Eine Beschreibung der einzelnen Sicherheitsaktionen finden Sie unter Sicherheitsaktionen.

| Sicherheitsaktion | Arbeitsprofil | Vollständig verwaltet |

|---|---|---|

| Zertifikaterneuerung | Ja | Ja |

| Vollständig löschen | Ja (nach selektivem Löschen) | Ja |

| Orten | Ja | Ja |

| Sperren | Ja | Ja |

| Lock and Reset Password | Nein | Ja |

| Notify (Ring) | Ja | Ja |

| Widerrufen | Ja | Ja |

| Selektiv löschen | Ja | Ja |

Hinweise zu Sicherheitsaktionen

-

Die Sicherheitsaktion zur Ortung funktioniert nur, wenn in der Standortrichtlinie der Standortmodus für das Gerät auf Hohe Genauigkeit oder Akku schonen festgelegt ist. Weitere Informationen finden Sie unter Standortrichtlinie für Geräte.

-

Auf Arbeitsprofilgeräten mit Android-Versionen vor Android 9.0 gilt Folgendes:

- Die Aktion “Sperren und Kennwort zurücksetzen” wird nicht unterstützt.

-

Auf Arbeitsprofilgeräten mit Android 9.0 oder höher gilt Folgendes:

- Der gesendete Passcode sperrt das Arbeitsprofil. Das Gerät selbst wird nicht gesperrt.

- Wenn kein Passcode im Arbeitsprofil festgelegt ist:

- Wenn kein Passcode gesendet wird oder der gesendete Passcode nicht den Anforderungen entspricht, wird das Gerät gesperrt.

- Wenn ein Passcode für das Arbeitsprofil festgelegt ist:

- Wenn kein Passcode gesendet wird oder der gesendete Passcode nicht den Anforderungen entspricht, wird nur das Arbeitsprofil gesperrt (nicht das Gerät selbst).

Registrierung für Android Enterprise-Unternehmen aufheben

Wenn Sie Ihr Android Enterprise-Unternehmen nicht mehr verwenden möchten, können Sie die Registrierung des Unternehmens aufheben.

Warnung:

Nachdem Sie die Registrierung eines Unternehmens aufheben, werden Android Enterprise-Apps auf Geräten, die bereits registriert wurden, auf die Standardeinstellungen zurückgesetzt. Google verwaltet die Geräte nicht mehr. Wenn Sie sich bei einem neuen Android Enterprise-Unternehmen registrieren, müssen Sie Apps für das neue Unternehmen von verwaltetem Google Play genehmigen. Anschließend können Sie die Apps in der Citrix Endpoint Management-Konsole aktualisieren.

Nachdem die Registrierung des Android Enterprise-Unternehmens aufgehoben wurde:

- Für Geräte und Benutzer, die über das Unternehmen registriert sind, wurden die Android Enterprise-Apps auf die Standardeinstellung zurückgesetzt. Zuvor angewendete Richtlinien für verwaltete Konfigurationen haben keine Wirkung mehr auf Vorgänge.

- Citrix Endpoint Management verwaltet Geräte, die über das Unternehmen registriert sind. Aus Sicht von Google werden diese Geräte nicht verwaltet. Sie können keine neuen Android Enterprise-Apps hinzufügen. Sie können keine Richtlinien für verwaltete Konfigurationen anwenden. Sie können auf diese Geräte andere Richtlinien anwenden, z. B. Planung, Kennwort und Einschränkungen.

- Wenn Sie versuchen, Geräte in Android Enterprise zu registrieren, werden sie als Android-Geräte und nicht als Android Enterprise-Geräte registriert.

Heben Sie die Registrierung für Android Enterprise-Unternehmen mit der Citrix Endpoint Management-Serverkonsole und den Citrix Endpoint Management Tools auf.

Wenn Sie diese Aufgabe ausführen, wird in Citrix Endpoint Management ein Tools-Popupfenster geöffnet. Stellen Sie darum zunächst sicher, dass Popupfenster im Browser geöffnet werden können. In einigen Browsern (z. B. Google Chrome) müssen Sie die Popupblockierung deaktivieren und die Adresse der Citrix Endpoint Management-Site der Positivliste des Popupblockers hinzufügen.

Registrierung für Android Enterprise-Unternehmen aufheben:

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie auf der Seite “Einstellungen” auf Android Enterprise.

-

Klicken Sie auf Registrierung aufheben.

In diesem Artikel

- Erste Schritte mit Android Enterprise

- Verwaltetes Google Play mit Citrix Endpoint Management verwenden

- Szenarien und Profile für die Gerätebereitstellung

- Registrierungssicherheit

- Anforderungen

- Verbinden von Citrix Endpoint Management mit Google Play

- Bereitstellen mobiler Produktivitätsapps von Citrix für Android Enterprise-Benutzer

- Registrierungsprofile erstellen

- Provisioning von Arbeitsprofilgeräten mit Android Enterprise

- Provisioning vollständig verwalteter Geräte mit Android Enterprise

- Provisioning von dedizierten Geräten mit Android Enterprise

- Provisioning vollständig verwalteter Android Enterprise-Geräte mit Arbeitsprofil oder Arbeitsprofil auf unternehmenseigenem Gerät

- Anzeige von Android Enterprise-Geräten in der Citrix Endpoint Management-Konsole

- Konfigurieren von App- und Geräterichtlinien für Android Enterprise

- Sicherheitsaktionen

- Registrierung für Android Enterprise-Unternehmen aufheben