Preparar la inscripción de dispositivos y la entrega de recursos

Importante:

Antes de continuar, debe completar todas las tareas descritas en Incorporarse como usuario y configurar recursos.

Mantenga a sus usuarios informados sobre los próximos cambios. Consulte Welcome to your Citrix User Adoption Kit.

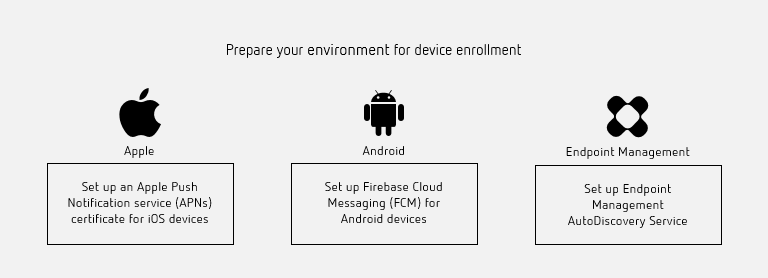

Citrix Endpoint Management admite varias opciones de inscripción. En este artículo se describe la configuración básica necesaria para permitir que se inscriban todos los dispositivos compatibles. En el diagrama siguiente se resume la configuración básica.

Para obtener una lista de las plataformas compatibles, consulte Sistemas operativos compatibles.

Configurar un certificado APNs (Apple Push Notification Service) para los dispositivos iOS

Importante:

Apple dejará de desarrollar el protocolo binario heredado de APNs a partir del 31 de marzo de 2021. Apple recomienda que se utilice en su lugar la API del proveedor de APNs basada en HTTP/2. A partir de la versión 20.1.0, Citrix Endpoint Management admite la API basada en HTTP/2. Para obtener más información, consulte la actualización de noticias “Apple Push Notification Service Update” en https://developer.apple.com/. Para obtener ayuda sobre cómo comprobar la conectividad con APNs, consulte Comprobaciones de conectividad.

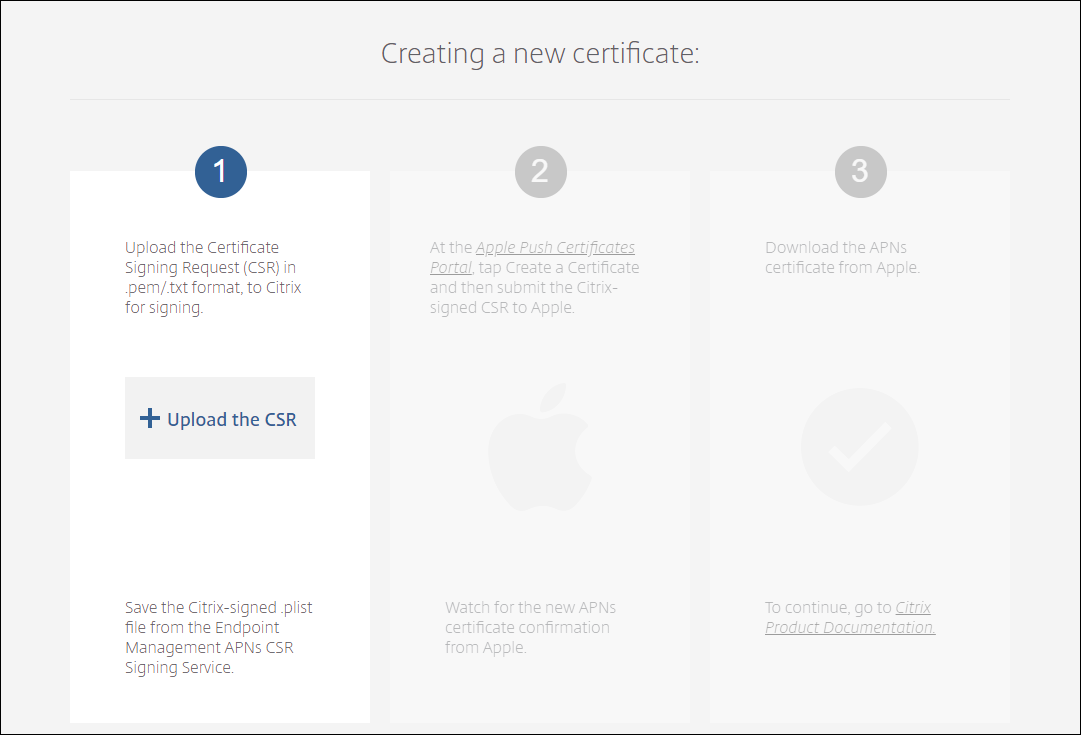

Para inscribir y administrar dispositivos iOS, Citrix Endpoint Management requiere un certificado del servicio de notificaciones push de Apple (APNs) proveniente de Apple. Citrix Endpoint Management también necesita un certificado APNs para las notificaciones push de Citrix Secure Mail para iOS.

-

Para obtener un certificado de Apple, se requiere un ID de Apple y una cuenta de desarrollador. Para obtener más información, consulte el sitio web de Apple Developer Program.

-

Para obtener un certificado APNs e importarlo en Citrix Endpoint Management, consulte Certificados APNs.

-

Para obtener más información acerca de Citrix Endpoint Management y APNs, consulte Notificaciones push en Citrix Secure Mail para iOS.

Configurar Firebase Cloud Messaging (FCM) para dispositivos Android

Firebase Cloud Messaging (FCM) controla cómo y cuándo los dispositivos Android se conectan al servicio Citrix Endpoint Management. Toda acción de seguridad o comando de implementación desencadena una notificación push. La notificación solicita a los usuarios que vuelvan a conectarse a Citrix Endpoint Management.

-

La configuración de FCM requiere que configure su cuenta de Google. Para crear credenciales de Google Play, consulte Gestionar la información de tu cuenta de desarrollador. También puede utilizar Google Play para agregar, comprar y aprobar aplicaciones para implementarlas en el espacio de trabajo de Android Enterprise del dispositivo. Se puede utilizar Google Play para implementar aplicaciones privadas de Android, aplicaciones públicas o de terceros.

-

Para configurar FCM, consulte Firebase Cloud Messaging.

Configurar el servicio de detección automática de Citrix Endpoint Management

El servicio de detección automática simplifica el proceso de inscripción de los usuarios mediante detección de URL basada en direcciones de correo electrónico. El servicio de detección automática también proporciona funciones como verificación de inscripción, fijación de certificados y otras ventajas para los clientes de Citrix Workspace. El servicio, alojado en Citrix Cloud, es una parte importante de muchas implementaciones de Citrix Endpoint Management.

Con el servicio de detección automática, los usuarios:

- Pueden utilizar sus credenciales de red corporativa para inscribir sus dispositivos.

- No necesitan introducir detalles sobre la dirección del servidor de Citrix Endpoint Management.

- Introducen su nombre de usuario en formato de nombre principal de usuario (UPN). Por ejemplo:

user@mycompany.com.

Se recomienda utilizar el servicio de detección automática para entornos de alta seguridad. El servicio de detección automática admite la fijación de certificados de clave pública, que impide ataques de intermediarios (ataques de tipo “Man in the middle”). La fijación de certificados garantiza que se utilice el certificado firmado por la empresa cuando los clientes de Citrix se comuniquen con Citrix Endpoint Management. Para configurar la fijación de certificados para los sitios de Citrix Endpoint Management, póngase en contacto con Citrix Support. Para obtener información sobre la fijación de certificados, consulte Fijación de certificados.

Para acceder al servicio de detección automática, vaya a https://adsui.cloud.com (acceso comercial).

Requisitos previos

- El nuevo servicio de detección automática de Citrix Cloud requiere la versión más reciente de Citrix Secure Hub:

- Para iOS, Citrix Secure Hub 21.6.0 o una versión posterior

-

Para Android, Citrix Secure Hub 21.8.5 o una versión posterior

Es posible que los dispositivos con versiones anteriores de Citrix Secure Hub sufran interrupciones del servicio.

-

Para acceder al nuevo servicio de detección automática, debe tener una cuenta de administrador de Citrix Cloud con acceso total. El servicio de detección automática no permite usar cuentas de administrador con acceso personalizado. Si no tiene cuenta, consulte Registrarse en Citrix Cloud.

Citrix migró todos los registros existentes de la detección automática a Citrix Cloud sin interrumpir el servicio. Los registros migrados no aparecen automáticamente en la nueva consola. Debe recuperar los dominios en el nuevo servicio de detección automática para demostrar que le pertenecen. Para obtener más información, consulte CTX312339.

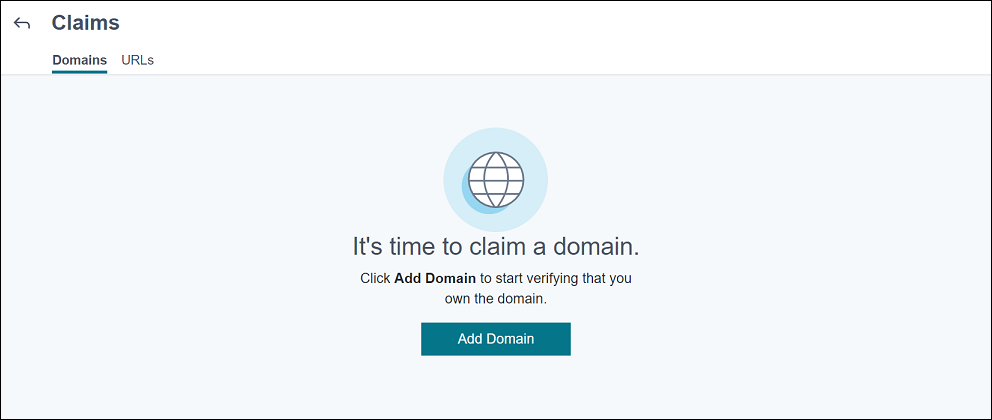

- Antes de empezar a usar el servicio de detección automática para las implementaciones de Citrix Endpoint Management, verifique y reclame su dominio. Puede reclamar hasta 10 dominios. La notificación asocia el dominio verificado al servicio de detección automática. Para reclamar más de 10 dominios, cree un tíquet de SRE o póngase en contacto con el servicio de asistencia técnica de Citrix.

- Utilice el parámetro Puerto MAM, en lugar de FQDN de NetScaler Gateway, para dirigir el tráfico MAM al centro de datos. Si introduce un nombre de dominio completo (FQDN) junto con el puerto de NetScaler Gateway, el dispositivo cliente utiliza la configuración del parámetro Puerto MAM.

- Si un bloqueador de anuncios impide que el sitio se abra, inhabilite el bloqueador de anuncios para todo el sitio web.

Reclamar un dominio

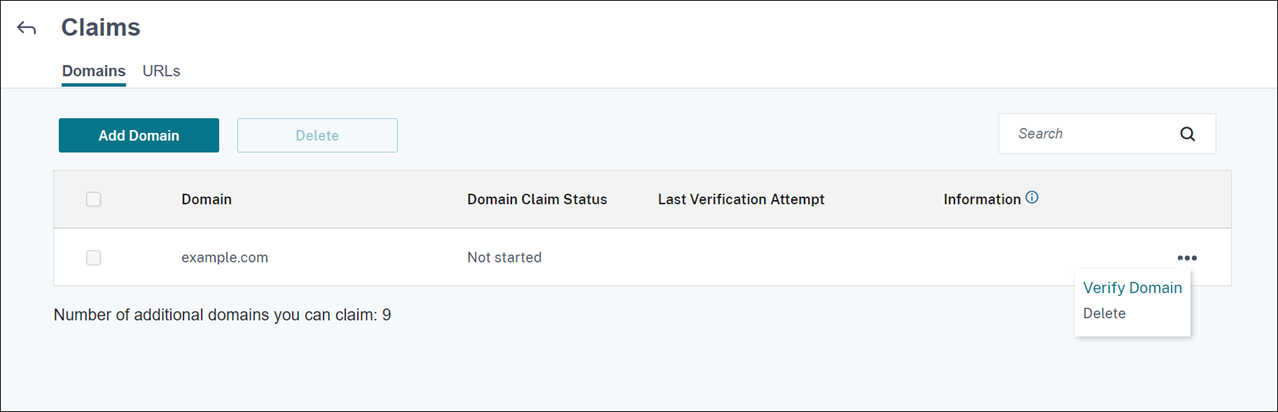

-

En la ficha Notificaciones > Dominios, haga clic en Agregar dominio.

-

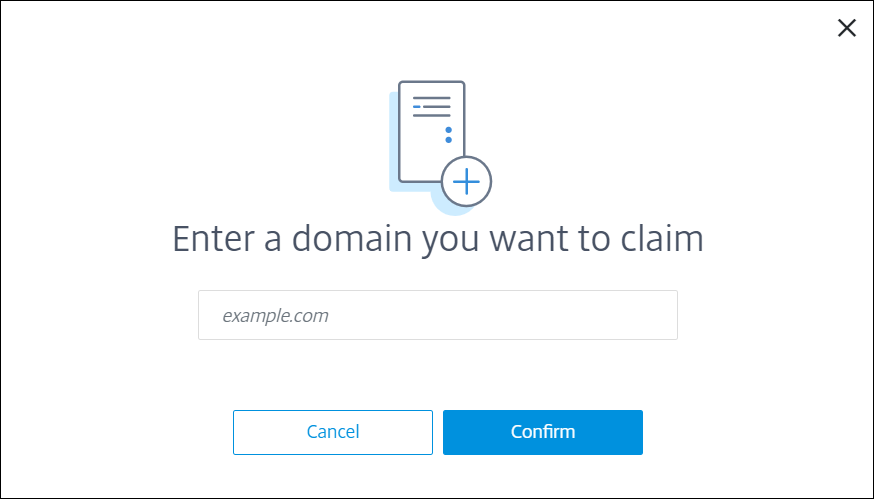

En el cuadro de diálogo que aparece, introduzca el nombre de dominio de su entorno de Citrix Endpoint Management y, a continuación, haga clic en Confirmar. Su dominio aparecerá en Notificaciones > Dominios.

-

En el dominio que agregó, haga clic en el menú de puntos suspensivos y seleccione Verificar dominio para iniciar el proceso de verificación. Aparecerá la página Verificar el dominio.

-

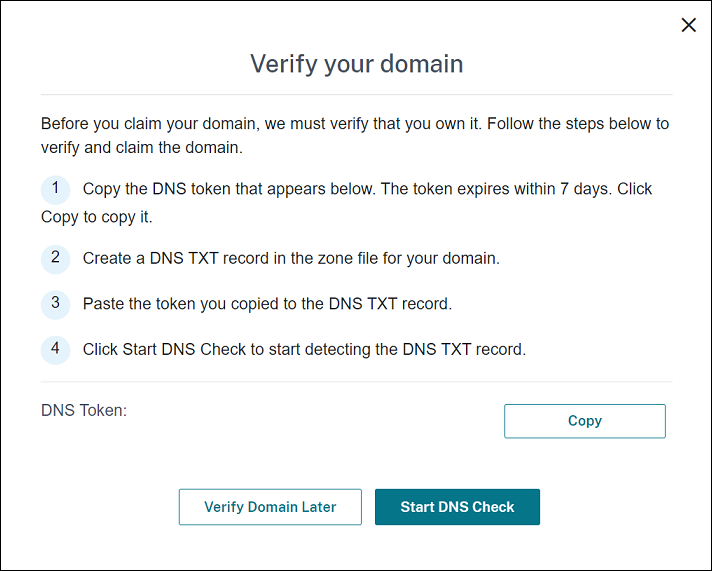

En la página Verificar el dominio, siga las instrucciones para comprobar que es propietario del dominio.

-

Haga clic en Copiar para copiar el token de DNS en el portapapeles.

-

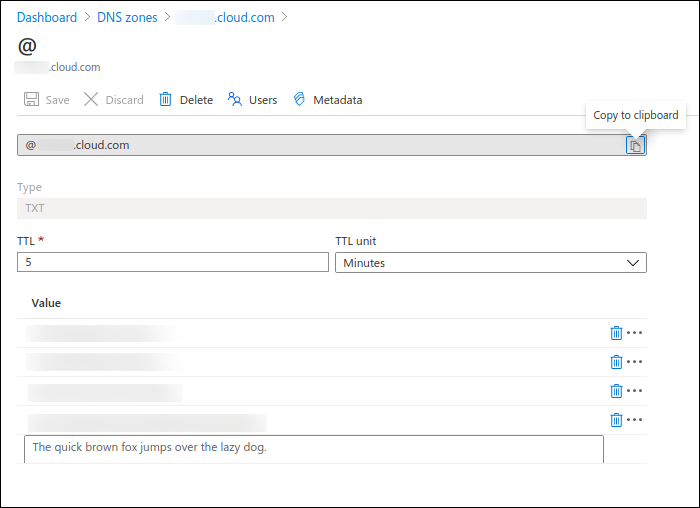

Cree un registro TXT de DNS en el archivo de zona de su dominio. Para ello, vaya al portal del proveedor que aloja su dominio y agregue el token de DNS que copió.

En la siguiente captura de pantalla, se muestra un portal de proveedor de alojamiento de dominios. Su portal puede tener un aspecto diferente.

-

En Citrix Cloud, en la página Verificar el dominio, haga clic en Iniciar comprobación de DNS para iniciar la detección de su registro TXT de DNS. Si quiere verificar el dominio más adelante, haga clic en Verificar dominio más tarde.

El proceso de verificación tarda, por lo general, aproximadamente una hora. Sin embargo, puede tardar hasta dos días en dar una respuesta. Puede cerrar sesión e iniciar sesión de nuevo durante la comprobación de estado.

Una vez completada la configuración, el estado del dominio cambia de Pendiente a Verificado.

-

-

Después de reclamar su dominio, introduzca la información sobre el servicio de detección automática. Haga clic en el menú de puntos suspensivos del dominio que agregó y, a continuación, en la opción para agregar información de Citrix Endpoint Management. Aparecerá la página Información sobre el servicio de detección automática.

-

Introduzca la información siguiente y, a continuación, haga clic en Guardar.

-

FQDN del servidor de Citrix Endpoint Management: Introduzca el nombre de dominio completo del servidor de Citrix Endpoint Management. Por ejemplo:

example.xm.cloud.com. Este parámetro se utiliza para el control de tráfico de MDM y MAM. -

FQDN de NetScaler Gateway: Introduzca el nombre de dominio completo de NetScaler Gateway, con el formato FQDN o FQDN:puerto. Por ejemplo:

example.com. Esta configuración se utiliza para dirigir el tráfico MAM al centro de datos. Para implementaciones de solo MDM, deje este campo en blanco.Nota:

Citrix recomienda utilizar el parámetro Puerto MAM, en lugar de FQDN de NetScaler Gateway, para controlar el tráfico MAM. Si introduce un nombre de dominio completo (FQDN) junto con el puerto de NetScaler Gateway, el dispositivo cliente utiliza la configuración del parámetro Puerto MAM.

-

Nombre de la instancia: Introduzca el nombre de la instancia del servidor de Citrix Endpoint Management configurado anteriormente. Si no está seguro del nombre de instancia, deje el valor predeterminado, zdm.

-

Puerto MDM: Introduzca el puerto utilizado para el tráfico de control de MDM y la inscripción MDM. Para los servicios basados en la nube, el valor predeterminado es 443.

-

Puerto MAM: Introduzca el puerto utilizado para el tráfico de control de MAM, la inscripción MAM, la inscripción iOS y la enumeración de aplicaciones. Para los servicios basados en la nube, el valor predeterminado es 8443.

-

Solicitar detección automática para dispositivos Windows

Para inscribir dispositivos Windows, lleve a cabo lo siguiente:

-

Póngase en contacto con Citrix Support y cree una solicitud de asistencia para habilitar la detección automática de Windows.

-

Obtenga un certificado SSL sin comodín firmado públicamente para

enterpriseenrollment.mycompany.com. La partemycompany.comes el dominio que contiene las cuentas que los usuarios utilizan para inscribirse. Adjunte el certificado SSL en formato .pfx y su contraseña a la solicitud de asistencia creada en el paso anterior.Para utilizar más de un dominio para inscribir dispositivos Windows, también puede utilizar un multidominio con la siguiente estructura:

- Un nombre SubjectDN con un nombre CN que especifica el dominio principal al que está relacionado (por ejemplo, enterpriseenrollment.mycompany1.com).

- Las redes de área de almacenamiento apropiadas para el resto de los dominios (por ejemplo, enterpriseenrollment.mycompany2.com, enterpriseenrollment.mycompany3.com, entre otros).

-

Cree un registro de nombre canónico (CNAME) en el servidor DNS y asigne la dirección del certificado SSL (enterpriseenrollment.mycompany.com) a autodisc.xm.cloud.com.

Cuando un usuario de un dispositivo Windows se inscribe con un UPN, el servidor de inscripción de Citrix:

- Proporciona los detalles del servidor de Citrix Endpoint Management.

- Indica al dispositivo que solicite un certificado válido de Citrix Endpoint Management.

A partir de ahora, puede inscribir todos los dispositivos compatibles. Vaya a la siguiente sección si quiere prepararse para la entrega de recursos a los dispositivos.

Integración en el acceso condicional de Azure AD

Puede configurar Citrix Endpoint Management para aplicar la compatibilidad con el acceso condicional de Azure AD a aplicaciones de Office 365. Esta función le permite implementar la metodología Zero Trust para usuarios de dispositivos al implementar aplicaciones de Office 365. Puede usar el estado del dispositivo, el nivel de riesgo, la ubicación y las protecciones de los dispositivos para aplicar acciones automatizadas y definir el acceso a las aplicaciones de Office 365 en dispositivos iOS y de Android Enterprise administrados.

Para aplicar el cumplimiento de normas en los dispositivos de Azure AD, debe configurar directivas de acceso condicional para aplicaciones individuales de Office 365. Puede restringir el acceso de los usuarios a aplicaciones específicas de Office 365 en dispositivos no administrados y no conformes, y permitir el acceso a aplicaciones individuales solo en dispositivos administrados y conformes.

Requisitos previos

- Para esta integración, debe tener una suscripción premium válida de Azure AD y las licencias de Intune y Microsoft Office 365.

- Citrix Secure Hub 21.4.0 y versiones posteriores

- Configure Azure AD como proveedor de identidades (IDP) en Citrix Cloud y, a continuación, establezca la identidad de Citrix como el tipo de IDP para Citrix Endpoint Management. Para obtener información, consulte Autenticación con Azure Active Directory a través de Citrix Cloud.

- Dé su consentimiento a la aplicación de AAD multiarrendatario de Citrix para permitir que las aplicaciones móviles se autentiquen con la aplicación cliente de AAD. Solo es necesario si el administrador global de Azure establece el valor de Los usuarios pueden registrar aplicaciones en No. Configure este parámetro en Azure Portal, en Azure Active Directory > Users > User Settings. Para dar su consentimiento, consulte Configurar Citrix Endpoint Management para la administración de cumplimiento de Azure AD.

- Instale la aplicación Microsoft Authenticator en el dispositivo antes de iniciar el proceso de registro de dispositivos de Azure AD.

- Para la plataforma Android Enterprise, configure una aplicación de explorador web como la aplicación de la tienda pública requerida.

- Inhabilite el parámetro Valores predeterminados de seguridad en la consola de Azure AD. Al iniciar la configuración de Azure AD, reemplaza los valores predeterminados de seguridad por directivas de acceso condicional de Azure AD más detalladas. Para obtener más información sobre los valores predeterminados de seguridad, consulte la documentación de Microsoft.

Configurar el cumplimiento de normas en los dispositivos mediante directivas de acceso condicional de Azure AD

Los pasos generales para configurar el cumplimiento de normas en los dispositivos mediante directivas de acceso condicional de Azure AD son los siguientes:

-

Configuración de Citrix Endpoint Management:

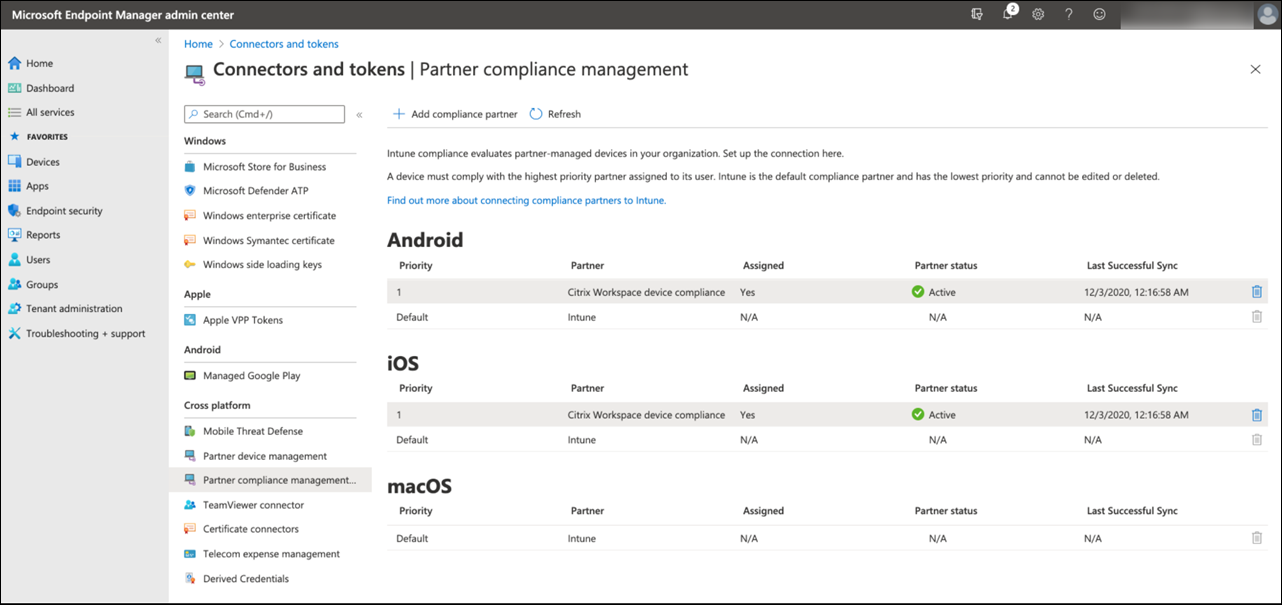

- En el centro de administración de Microsoft Endpoint Manager, agregue Citrix Workspace device compliance como el socio del cumplimiento de normas para cada plataforma de dispositivos y asigne grupos de usuarios.

- En Citrix Endpoint Management, sincronice la información del centro de administración de Microsoft Endpoint Manager.

-

Configuración de Azure AD: En el portal de Azure AD, establezca directivas de acceso condicional para aplicaciones individuales de Office 365.

- Configuración de Citrix Endpoint Management: Una vez configuradas las directivas de acceso condicional para aplicaciones de Office 365, agregue la aplicación Microsoft Authenticator y las aplicaciones de Office 365 como aplicaciones de la tienda públicas de aplicaciones en Citrix Endpoint Management. Asigne estas aplicaciones públicas al grupo de entrega y configúrelas como aplicaciones necesarias.

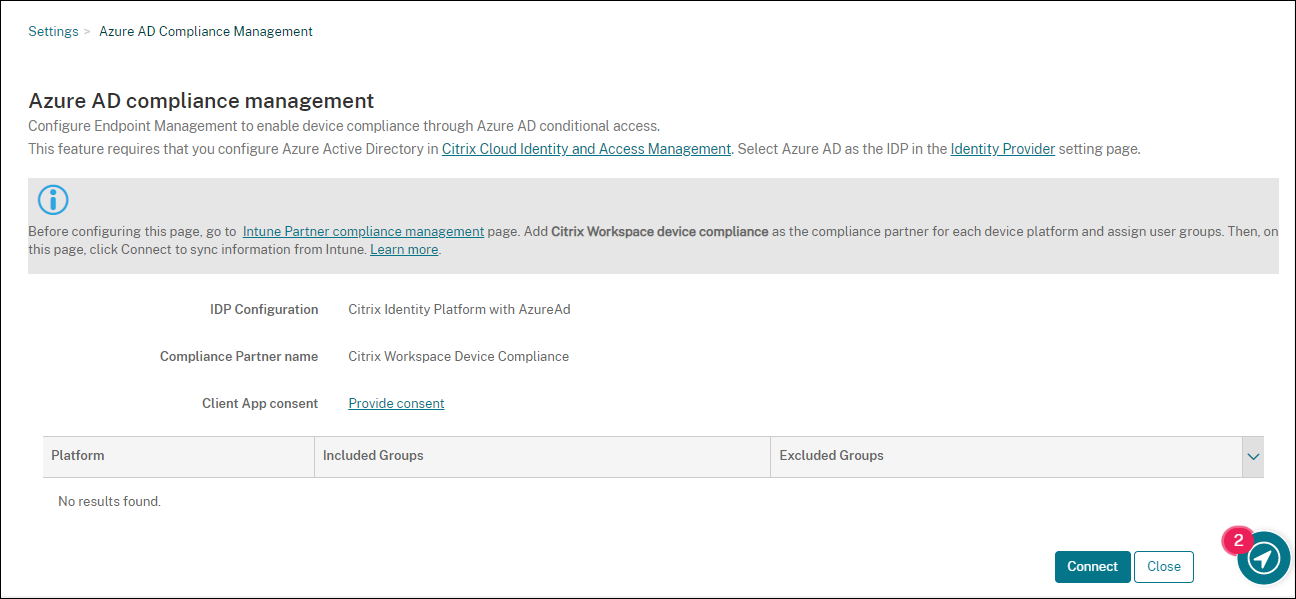

Configurar Citrix Endpoint Management para la administración de cumplimiento de Azure AD

-

Inicie sesión en el Centro de administración de Microsoft Endpoint Manager y vaya a Tenant administration > Connectors and tokens > Device compliance management. Haga clic en Add compliance partner y elija Citrix Workspace device compliance como socio del cumplimiento de normas para cada plataforma de dispositivos. A continuación, asigne grupos de usuarios.

- En Citrix Endpoint Management, vaya a Parámetros > Administración de cumplimiento de normas de Azure AD.

- Si quiere, establezca el consentimiento global para que los usuarios no necesiten dar su consentimiento en cada dispositivo. Junto a Consentimiento de aplicaciones cliente, haga clic en Dar consentimiento. Introduzca sus credenciales de administrador global Azure AD y siga las indicaciones para dar consentimiento global a las aplicaciones cliente.

-

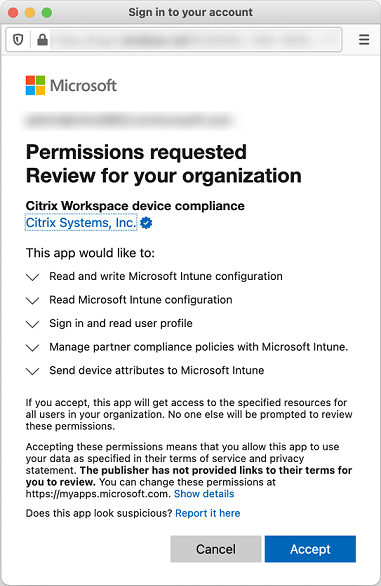

Haga clic en Conectar para sincronizar la información del centro de administración de Microsoft Endpoint Manager.

Un cuadro de diálogo le solicita que acepte los permisos de esta configuración. Haga clic en Aceptar. Una vez completada la configuración, las plataformas de dispositivos sincronizados aparecen en la lista.

Configurar directivas de acceso condicional en Azure AD

En el portal de Azure AD, configure directivas de acceso condicional para aplicaciones de Office 365 con el fin de aplicar el cumplimiento de normas en los dispositivos. Vaya a Dispositivos > Acceso condicional > Directivas > Nueva directiva. Para obtener más información, consulte la documentación de Microsoft.

Para configurar el cumplimiento de normas en los dispositivos para aplicaciones administradas por Intune:

- Configurar aplicaciones administradas de Intune para entrega a dispositivos

- Requerir aplicaciones cliente aprobadas

- Requerir una directiva de protección de aplicaciones y una aplicación cliente aprobada para el acceso a aplicaciones en la nube

Configurar aplicaciones en Citrix Endpoint Management

Una vez configuradas las directivas de acceso condicional para aplicaciones de Office 365, agregue la aplicación Microsoft Authenticator y las aplicaciones de Office 365 como aplicaciones de la tienda públicas de aplicaciones en Citrix Endpoint Management. Asigne estas aplicaciones públicas al grupo de entrega y configúrelas como aplicaciones necesarias. Para obtener información, consulte Agregar una aplicación de la tienda pública de aplicaciones.

Flujo de trabajo de la autenticación de usuarios

- Los nuevos usuarios deben inscribir dispositivos en Citrix Endpoint Management con credenciales de Azure AD. Los usuarios que se hayan inscrito anteriormente con credenciales de Azure AD no necesitan volver a inscribir sus dispositivos.

- Citrix Endpoint Management envía Microsoft Authenticator y las aplicaciones de Office 365 configuradas a los dispositivos como aplicaciones necesarias. Si configuró una aplicación de explorador web como la aplicación de tienda pública necesaria para la plataforma Android, Citrix Endpoint Management la envía también al dispositivo del usuario.

- Citrix Secure Hub instala y muestra automáticamente todas las aplicaciones administradas a través de Citrix Endpoint Management.

- Cuando un usuario intenta iniciar sesión en una aplicación de Office 365 disponible, el dispositivo le pide que toque el enlace de registro en Azure AD para iniciar el proceso de registro.

- Una vez que el usuario haya tocado el enlace de registro, se abre la aplicación Microsoft Authenticator. El usuario introduce las credenciales de Azure AD y acepta los términos de inscripción del dispositivo. A continuación, la aplicación Microsoft Authenticator se cierra y Citrix Secure Hub se vuelve a abrir.

-

Citrix Secure Hub muestra un mensaje que indica que se ha completado el registro de dispositivos de Azure AD. Ahora el usuario puede usar aplicaciones de Microsoft para acceder a sus recursos en la nube.

Una vez finalizado el registro, Azure AD marca el dispositivo como administrado y conforme en la consola.

Directivas de dispositivo predeterminadas y aplicaciones móviles de productividad

Si lleva a cabo la incorporación desde Citrix Endpoint Management 19.5.0 o una versión posterior, se preconfiguran algunas directivas de dispositivos y aplicaciones móviles de productividad. Esta configuración permite:

- Implementar inmediatamente la funcionalidad básica en los dispositivos

- Comenzar con las configuraciones básicas recomendadas para un espacio de trabajo seguro

Para las plataformas Android, Android Enterprise, iOS, macOS y Windows Desktop/Tablet, el sitio contiene las siguientes directivas de dispositivo preconfiguradas:

-

Directiva de códigos de acceso: La directiva de código de acceso está activada, con todos los parámetros predeterminados de código de acceso habilitados.

-

Directivas de inventario de aplicaciones: La directiva de inventario de aplicaciones está activada.

-

Directivas de restricciones: La directiva de restricciones está activada, con todos los parámetros predeterminados de restricciones habilitados.

Estas directivas se encuentran en el grupo de entrega AllUsers, que contiene todos los usuarios locales y de Active Directory. Se recomienda utilizar el grupo de entrega AllUsers solo para las pruebas iniciales. A continuación, cree sus grupos de entrega e inhabilite el grupo de entrega AllUsers. Puede reutilizar las aplicaciones y directivas de dispositivos preconfiguradas en los grupos de entrega.

Todas las directivas de dispositivo de Citrix Endpoint Management están documentadas en Directivas de dispositivo. Este artículo incluye información sobre cómo utilizar la consola para modificar las directivas de dispositivos. Para obtener información sobre directivas de dispositivo comunes, consulte Directivas de dispositivo y comportamiento en casos de uso.

Para las plataformas iOS y Android, su sitio contiene las siguientes aplicaciones de productividad móvil preconfiguradas:

- Citrix Secure Mail

- Citrix Secure Web

- Citrix Files

Estas aplicaciones se encuentran en el grupo de entrega AllUsers.

Para obtener más información, consulte Acerca de las aplicaciones móviles de productividad.

Continuar la configuración de Citrix Endpoint Management

Después de completar la configuración básica para la inscripción de dispositivos, la forma en que configure Citrix Endpoint Management varía mucho según sus casos de uso. Por ejemplo:

- ¿Cuáles son sus requisitos de seguridad y cómo quiere establecer el equilibrio entre esos requisitos y la experiencia de usuario?

- ¿Qué plataformas de dispositivo admite?

- ¿Los dispositivos son propiedad de los usuarios o de la empresa?

- ¿Qué directivas de dispositivo quiere enviar a los dispositivos?

- ¿Qué tipos de aplicaciones entrega a los usuarios?

En esta sección, se ofrece una guía sobre las diversas opciones de configuración, ya que se remite a los artículos disponibles en este conjunto de la documentación que puedan ayudarlo.

A medida que complete la configuración en sitios de terceros, tome nota de la información y su ubicación, como referencia para cuando configure parámetros en la consola de Citrix Endpoint Management.

-

Seguridad y autenticación. En Citrix Endpoint Management, se usan certificados para crear conexiones seguras y para autenticar usuarios. Citrix proporciona certificados comodín para su instancia de Citrix Endpoint Management.

-

Para ver una descripción de los componentes de autenticación y las configuraciones recomendadas por nivel de seguridad, consulte el artículo Autenticación en “Conceptos avanzados”. Asimismo, consulte Seguridad y experiencia del usuario.

-

Para obtener una descripción general sobre los componentes de autenticación utilizados durante las operaciones de Citrix Endpoint Management, consulte Certificados y autenticación.

-

Puede elegir entre los siguientes tipos de autenticación. En la configuración de la autenticación, se incluyen tareas en las consolas de Citrix Endpoint Management y NetScaler Gateway.

-

Para entregar certificados a los usuarios, configure:

-

Modos de seguridad de inscripción de dispositivos. Los modos de seguridad de inscripción de dispositivos especifican los tipos de credenciales y siguen los pasos de inscripción necesarios para que los usuarios inscriban sus dispositivos en Citrix Endpoint Management. Para obtener información, consulte Configurar modos de seguridad de inscripción.

-

Para permitir que los usuarios se autentiquen con credenciales de Azure Active Directory, consulte Autenticarse con Azure Active Directory a través de Citrix Cloud.

-

-

Inscripción de dispositivos

- Hay programas disponibles para inscribir una gran cantidad de dispositivos:

-

Para inscribir dispositivos Android, cree una cuenta de administrador de Android Enterprise. Consulte Android Enterprise. O consulte Android Enterprise heredado para clientes de Google Workspace.

- Puede utilizar invitaciones de inscripción o enviar notificaciones para la inscripción.

- Para obtener más información sobre la inscripción, consulte Administrar dispositivos y los artículos de ese nodo.

-

Directivas de dispositivo y administración

-

Directivas de dispositivo (MDM). Todas las directivas de dispositivo de Citrix Endpoint Management están documentadas en Directivas de dispositivo. Para obtener información sobre directivas de dispositivo comunes, consulte Directivas de dispositivo y comportamiento en casos de uso.

-

Propiedades de cliente. En las propiedades de cliente, se ofrece información que se proporciona directamente a Citrix Secure Hub en los dispositivos de los usuarios. Consulte Propiedades de cliente y Propiedades de cliente de Citrix Endpoint Management.

-

Grupos de entrega. Para ver un ejemplo de caso de uso relacionado con grupos de entrega, consulte Comunidades de usuarios y Agregar un grupo de entrega.

-

-

Preparar aplicaciones para la implementación

-

Para obtener información sobre las aplicaciones compatibles con Citrix Endpoint Management, consulte Agregar aplicaciones.

-

Puede administrar las licencias de las aplicaciones iOS mediante las compras por volumen de Apple. Para obtener más información, consulte Compras por volumen de Apple.

-

Asimismo, puede utilizar Citrix Endpoint Management para implementar libros de iBooks que obtiene a través de las compras por volumen de Apple. Consulte Agregar contenido multimedia.

-

Citrix ofrece aplicaciones móviles de productividad, incluidos Citrix Secure Mail y Citrix Secure Web. Consulte Acerca de las aplicaciones móviles de productividad.

-

Como alternativa a Citrix Secure Mail, puede enviar clientes nativos de correo a los dispositivos. Consulte:

-

Para permitir a los usuarios transferir documentos y datos de forma segura a aplicaciones de Microsoft Office 365, consulte Permitir la interacción segura con aplicaciones Office 365 y Directiva de Office.

-

Para obtener información general sobre las directivas de aplicación, consulte Directivas de aplicación y casos de uso.

-

MDX Toolkit es una tecnología de empaquetado de aplicaciones que prepara aplicaciones de empresa para una implementación segura con Citrix Endpoint Management. El SDK de MAM reemplaza a MDX Toolkit. MDX Toolkit está programado para alcanzar su fin de vida (EOL) en julio de 2023.

Para obtener información sobre el SDK de MAM, consulte Introducción al SDK de MAM.

-

Para obtener más información acerca de las aplicaciones, consulte los demás artículos de Agregar aplicaciones.

-

-

En Citrix Endpoint Management, la función del control de acceso por roles (RBAC) permite asignar roles predefinidos o conjuntos de permisos a usuarios y grupos. Con estos permisos, se puede controlar el nivel de acceso de los usuarios a las funciones del sistema. Para obtener información, consulte Configurar roles con RBAC.

-

En Citrix Endpoint Management, puede crear acciones automatizadas para estipular la acción que se dará ante determinados eventos, ante propiedades de dispositivo o de usuario, o bien ante la existencia de ciertas aplicaciones en los dispositivos de usuario. Para obtener información, consulte Acciones automatizadas.

En este artículo

- Configurar un certificado APNs (Apple Push Notification Service) para los dispositivos iOS

- Configurar Firebase Cloud Messaging (FCM) para dispositivos Android

- Configurar el servicio de detección automática de Citrix Endpoint Management

- Integración en el acceso condicional de Azure AD

- Directivas de dispositivo predeterminadas y aplicaciones móviles de productividad

- Continuar la configuración de Citrix Endpoint Management