Configurar un servidor Device Health Attestation local

Puede habilitar Device Health Attestation (DHA) para dispositivos móviles con Windows 10 o Windows 11 a través de un servidor Windows local. Para habilitar DHA local, primero debe configurar un servidor DHA.

Después de configurar el servidor DHA, cree una directiva de XenMobile Server para habilitar el servicio DHA local. Para obtener información sobre cómo crear esta directiva, consulte Directiva de Device Health Attestation.

Requisitos previos para un servidor DHA

- Un servidor con Windows Server Technical Preview 5 o una versión posterior, instalado mediante la opción de instalación “Experiencia de escritorio”.

- Uno o varios dispositivos cliente con Windows 10 o Windows 11. Estos dispositivos deben tener TPM 1.2 o 2.0 con la versión más reciente de Windows.

- Los certificados:

-

Certificado SSL de DHA: Un certificado SSL x.509 encadenado a un certificado raíz empresarial de confianza con una clave privada exportable. Este certificado protege las comunicaciones de datos DHA en tránsito, donde se incluye:

- De servidor a servidor (servicio DHA y servidor MDM)

- De servidor a cliente (servicio DHA y un dispositivo con Windows 10 o Windows 11)

- Certificado de firma de DHA: Un certificado x.509 encadenado a un certificado raíz empresarial de confianza con una clave privada exportable. El servicio DHA usa este certificado para la firma digital.

- Certificado de cifrado de DHA: Un certificado x.509 encadenado a un certificado raíz empresarial de confianza con una clave privada exportable. El servicio DHA también utiliza este certificado para el cifrado.

-

Certificado SSL de DHA: Un certificado SSL x.509 encadenado a un certificado raíz empresarial de confianza con una clave privada exportable. Este certificado protege las comunicaciones de datos DHA en tránsito, donde se incluye:

- Elija uno de estos modos de validación de certificados:

- EKCert: El modo de validación EKCert está optimizado para dispositivos en organizaciones que no están conectadas a Internet. Los dispositivos que se conectan a un servicio DHA que se ejecuta en modo de validación EKCert no tienen acceso directo a Internet.

- AIKCert: El modo de validación AIKCert está optimizado para entornos operativos que sí tienen acceso a Internet. Los dispositivos que se conectan a un servicio DHA que se ejecuta en modo de validación AIKCert deben tener acceso directo a Internet y pueden obtener un certificado AIK de Microsoft.

Agregar el rol del servidor DHA al servidor Windows

- En el servidor Windows, si el Administrador de servidores aún no está abierto, haga clic en Inicio y luego en Administrador de servidores.

- Haga clic en Agregar roles y características.

- En la página Antes de empezar, haga clic en Siguiente.

- En la página Seleccionar tipo de instalación, haga clic en Instalación basada en características o en roles, y luego haga clic en Siguiente.

- En la página Seleccionar servidor de destino, marque Seleccionar un servidor del grupo de servidores, seleccione el servidor y luego haga clic en Siguiente.

- En la página Seleccionar roles de servidor, marque la casilla Atestación de estado de dispositivo.

- Opcional: Haga clic en Agregar características para instalar otros servicios y funciones que requiera el rol.

- Haga clic en Siguiente.

- En la página Seleccionar características, haga clic en Siguiente.

- En la página Rol de servidor web (IIS), haga clic en Siguiente.

- En la página Seleccionar servicios de rol, haga clic en Siguiente.

- En la página Servicio de atestación de mantenimiento del dispositivo, haga clic en Siguiente.

- En la página Confirmar selecciones de instalación, haga clic en Instalar.

- Cuando termine la instalación, haga clic en Cerrar.

Agregar el certificado SSL al almacén de certificados del servidor

- Vaya al archivo del certificado SSL y selecciónelo.

-

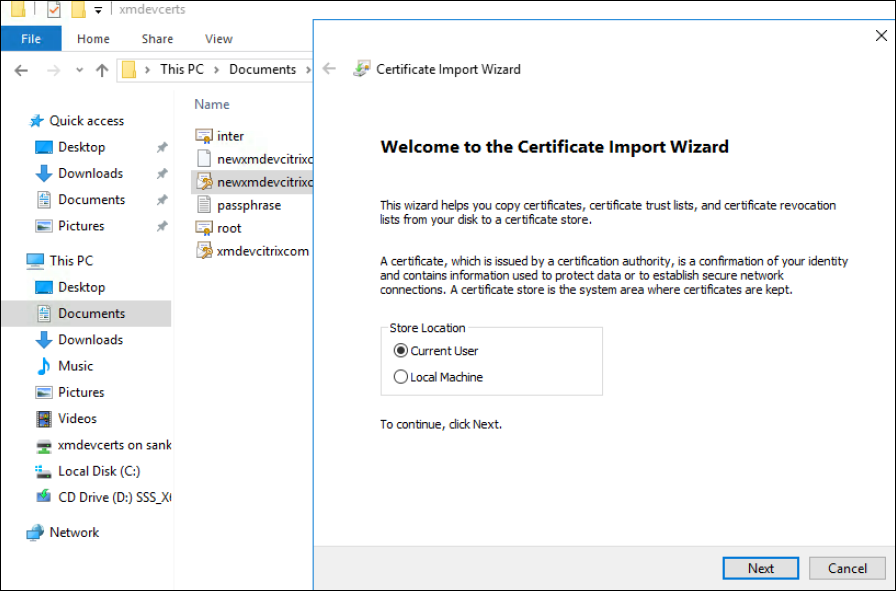

Seleccione Usuario actual como la ubicación del almacén y haga clic en Siguiente.

-

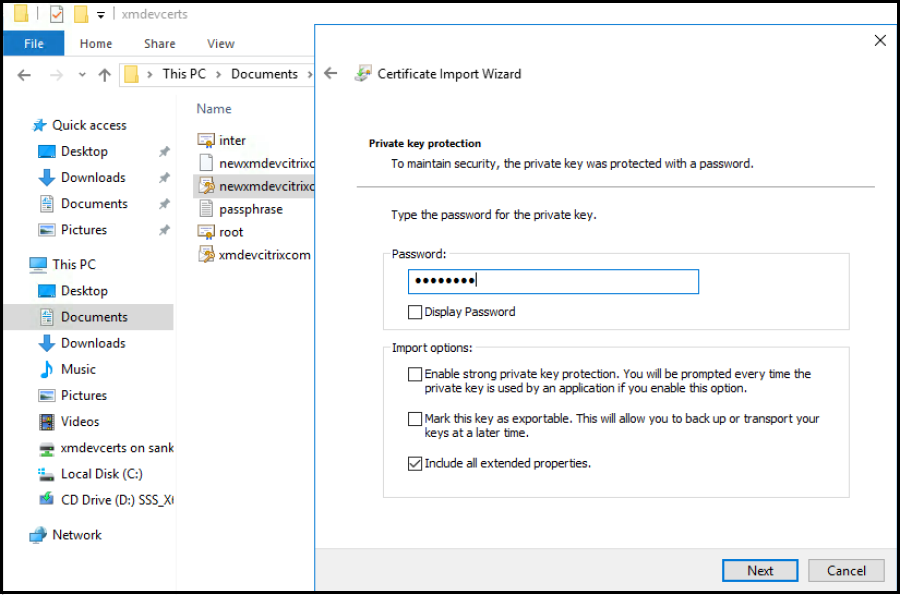

Escriba la contraseña de la clave privada.

-

Compruebe que la opción de importación Incluir todas las propiedades extendidas está seleccionada. Haga clic en Siguiente.

-

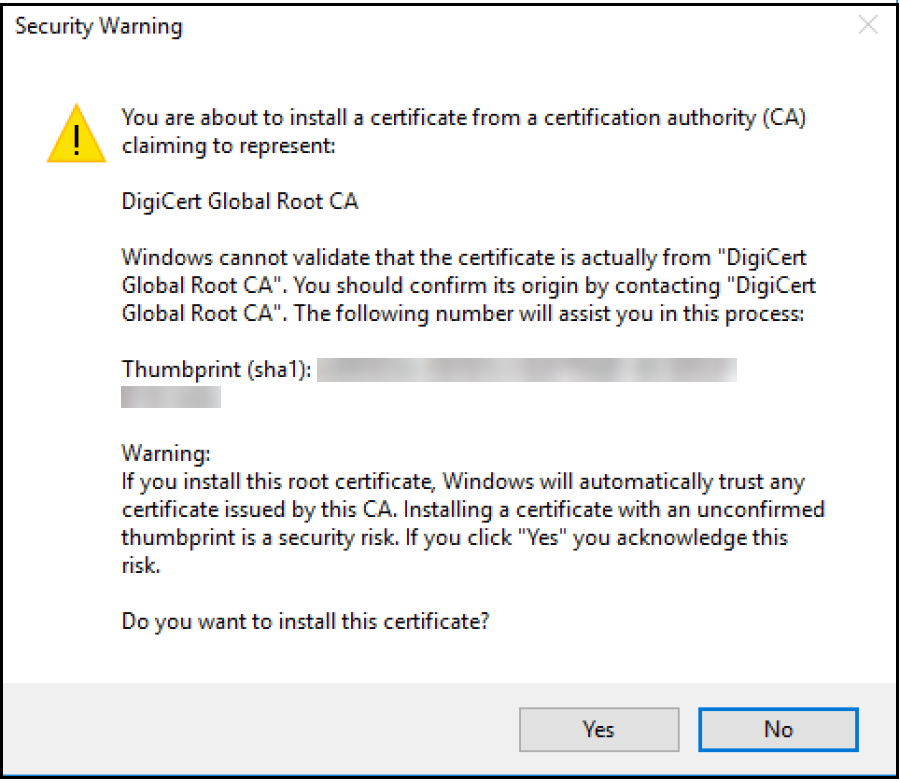

Cuando aparezca esta ventana, haga clic en Sí.

-

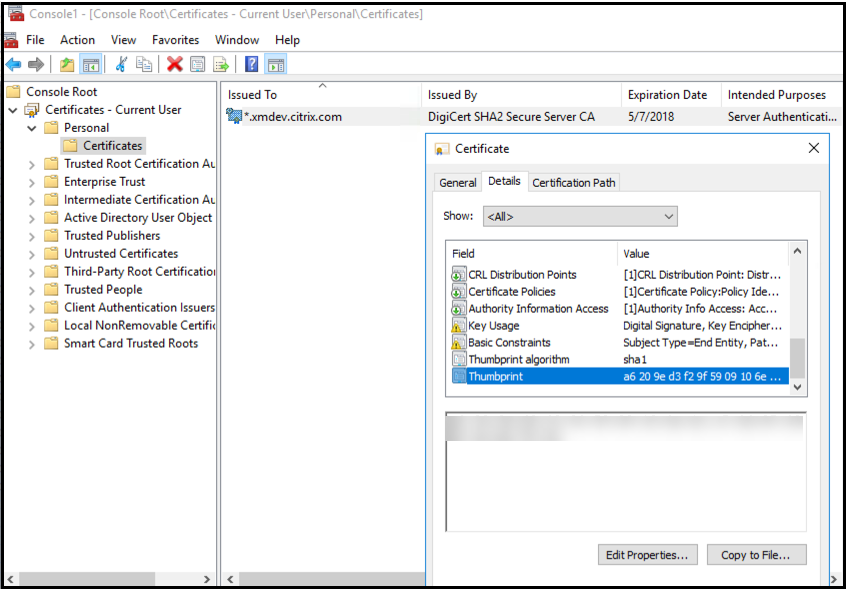

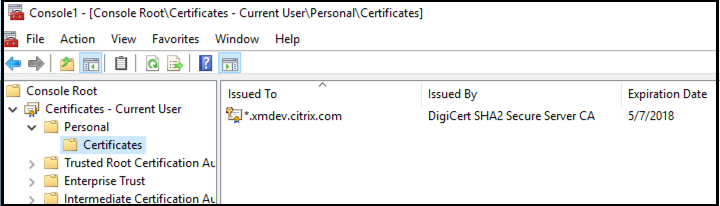

Confirme que el certificado está instalado:

-

Abra la ventana del símbolo del sistema.

-

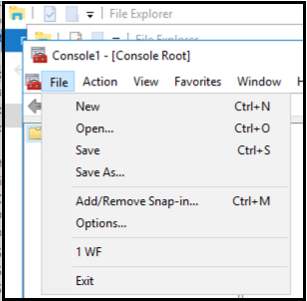

Escriba mmc y presione la tecla ENTRAR. Para ver los certificados ubicados en el almacén de la máquina local, debe tener el rol Administrador.

-

En el menú “Archivo”, haga clic en Agregar o quitar complemento.

-

Haga clic en Agregar.

-

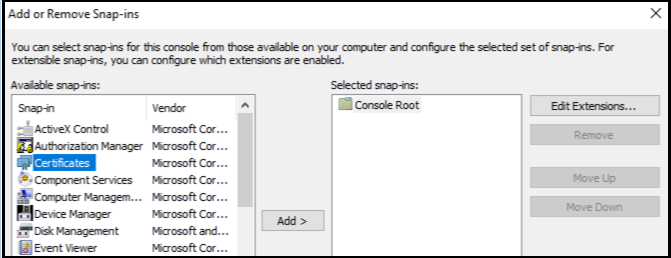

En el cuadro de diálogo “Agregar un complemento independiente”, seleccione Certificados.

-

Haga clic en Agregar.

-

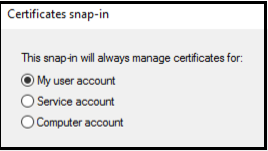

En el cuadro de diálogo Complemento “Certificados”, seleccione Mi cuenta de usuario. (Si ha iniciado sesión como titular de la cuenta de servicio, seleccione Cuenta de servicio.)

-

En el cuadro de diálogo “Seleccionar equipo”, haga clic en Finalizar.

-

-

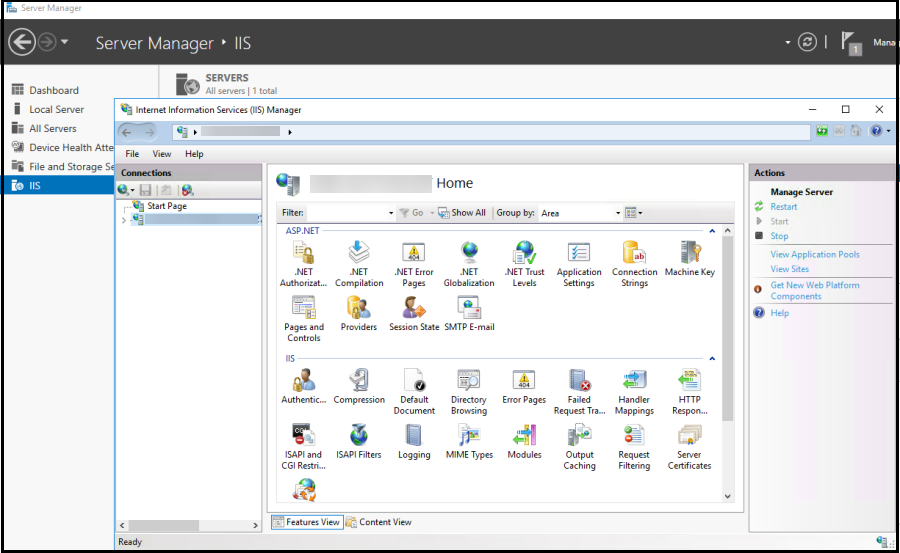

Vaya a Administrador de servidores > IIS y seleccione Certificados de servidor entre los iconos de la lista.

-

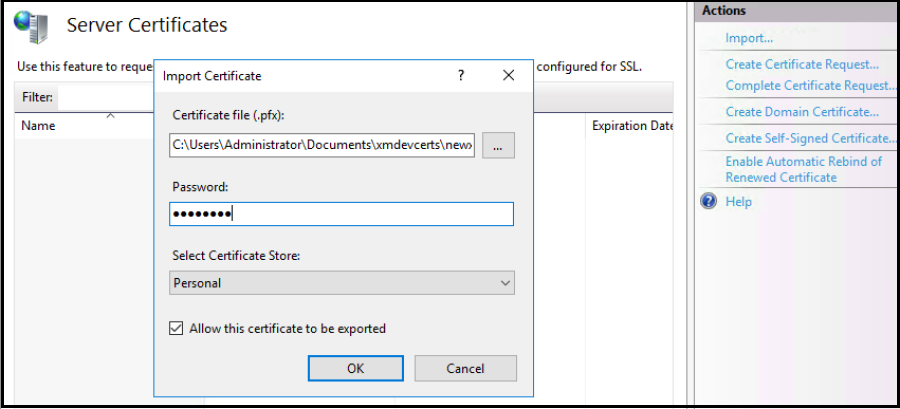

En el menú “Acción”, seleccione Importar… para importar el certificado SSL.

Recuperar y guardar la huella digital del certificado

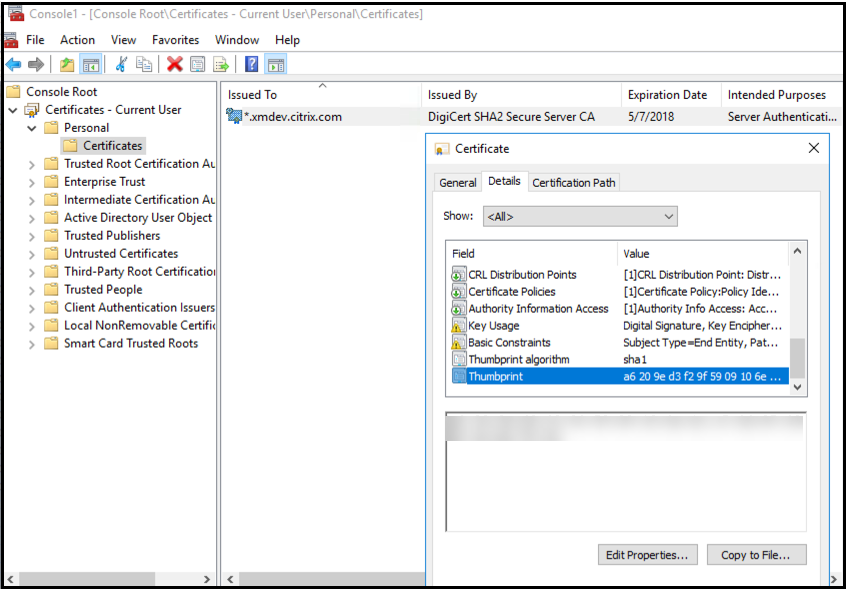

- En la barra de búsqueda del Explorador de archivos, escriba mmc.

-

En la ventana “Raíz de consola”, haga clic en Archivo > Agregar o quitar complemento.

-

Seleccione el certificado del complemento disponible y agréguelo a los complementos seleccionados.

-

Seleccione Mi cuenta de usuario.

-

Seleccione el certificado y haga clic en Aceptar.

-

Haga doble clic en el certificado y en la ficha Detalles. Desplácese hacia abajo para ver la huella digital del certificado.

- Copie la huella digital a un archivo. Elimine los espacios cuando use la huella digital en los comandos de PowerShell.

Instalar los certificados de firma y cifrado

Ejecute estos comandos de PowerShell en el servidor Windows para instalar los certificados de firma y cifrado.

Reemplace el marcador de posición ReplaceWithThumbprint y escríbalo entre comillas dobles, como se muestra a continuación.

$key = Get-ChildItem Cert:\LocalMachine\My | Where-Object {$_.Thumbprint -like "ReplaceWithThumbprint"}

$keyname = $key.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName

$keypath = $env:ProgramData + "\Microsoft\Crypto\RSA\MachineKeys" + $keyname icacls $keypath /grant IIS_IUSRS`:R

<!--NeedCopy-->

Extraer el certificado raíz de TPM e instalar el paquete de certificado de confianza

Ejecute estos comandos en el servidor Windows:

mkdir .\TrustedTpm

expand -F:* .\TrustedTpm.cab .\TrustedTpm

cd .\TrustedTpm

.\setup.cmd

<!--NeedCopy-->

Configurar el servicio DHA

Ejecute este comando en el servidor Windows para configurar el servicio DHA.

Reemplace el marcador de posición ReplaceWithThumbprint.

Install-DeviceHealthAttestation -EncryptionCertificateThumbprint ReplaceWithThumbprint

-SigningCertificateThumbprint ReplaceWithThumbprint

-SslCertificateStoreName My -SslCertificateThumbprint ReplaceWithThumbprint

-SupportedAuthenticationSchema "AikCertificate"

<!--NeedCopy-->

Ejecute estos comandos en el servidor Windows para configurar la directiva de cadena de certificados para el servicio DHA:

$policy = Get-DHASCertificateChainPolicy

$policy.RevocationMode = "NoCheck"

Set-DHASCertificateChainPolicy -CertificateChainPolicy $policy

<!--NeedCopy-->

Responda a estas indicaciones de la siguiente manera:

Confirm

Are you sure you want to perform this action?

Performing the operation "Install-DeviceHealthAttestation" on target "WIN-N27D1FKCEBT".

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A

Adding SSL binding to website 'Default Web Site'.

Add SSL binding?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding application pool 'DeviceHealthAttestation_AppPool' to IIS.

Add application pool?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding web application 'DeviceHealthAttestation' to website 'Default Web Site'.

Add web application?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding firewall rule 'Device Health Attestation Service' to allow inbound connections on port(s) '443'.

Add firewall rule?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Setting initial configuration for Device Health Attestation Service.

Set initial configuration?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Registering User Access Logging.

Register User Access Logging?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

<!--NeedCopy-->

Consultar la configuración

Para comprobar si DHASActiveSigningCertificate está activo, ejecute este comando en el servidor:

Get-DHASActiveSigningCertificate

Si el certificado está activo, aparece el tipo de certificado (de firma) y la huella digital.

Para comprobar si DHASActiveSigningCertificate está activo, ejecute estos comandos en el servidor.

Reemplace el marcador de posición ReplaceWithThumbprint y escríbalo entre comillas dobles, como se muestra a continuación.

Set-DHASActiveEncryptionCertificate -Thumbprint "ReplaceWithThumbprint" -Force

Get-DHASActiveEncryptionCertificate

<!--NeedCopy-->

Si el certificado está activo, se muestra la huella digital.

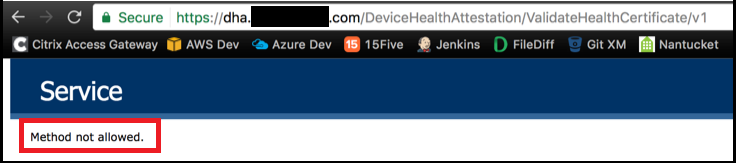

Para realizar una comprobación final, vaya a la dirección URL:

https://<dha.myserver.com>/DeviceHeathAttestation/ValidateHealthCertificate/v1

Si el servicio DHA se está ejecutando, se muestra “Método no permitido”.

En este artículo

- Requisitos previos para un servidor DHA

- Agregar el rol del servidor DHA al servidor Windows

- Agregar el certificado SSL al almacén de certificados del servidor

- Recuperar y guardar la huella digital del certificado

- Instalar los certificados de firma y cifrado

- Extraer el certificado raíz de TPM e instalar el paquete de certificado de confianza

- Configurar el servicio DHA

- Consultar la configuración