-

-

-

Windows Information Protectionのデバイスポリシー

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Windows Information Protectionのデバイスポリシー

Windows Information Protection(WIP、旧称エンタープライズデータ保護(EDP:Enterprise Data Protection))は、企業データの漏洩を防ぐWindowsのテクノロジです。データ漏洩は、企業データを企業で保護されていないアプリで共有したり、アプリ間、または組織のネットワーク外で共有することによって起こります。詳しくは、「Windows Information Protection(WIP)を使用した企業データの保護」を参照してください。

XenMobileでデバイスポリシーを作成して、設定した適用レベルのWindows Information Protectionが求められるアプリを指定できます。Windows Information Protectionのポリシーは、Windows 10またはWindows 11を実行している監視対象のタブレットおよびデスクトップに適用されます。

XenMobileに一般的なアプリがいくつか含まれていますが、別のアプリを追加することもできます。このポリシーでは、ユーザーエクスペリエンスに影響を及ぼす適用レベルを指定します。たとえば、次の作業を行えます。

-

不適切なデータ共有をすべてブロックする。

-

不適切なデータ共有について警告するが、ユーザーによるポリシーの無視を許可する。

-

不適切なデータ共有を記録しながら許可し、サイレントでWIPを実行する。

Windows Information Protectionからアプリを除外するには、Microsoft AppLockerのXMLファイルで除外するアプリを定義し、このファイルをXenMobileにインポートします。

このポリシーを追加または構成するには、[構成]>[デバイスポリシー] の順に選択します。詳しくは、「デバイスポリシー」を参照してください。

Windows 10およびWindows 11の設定

-

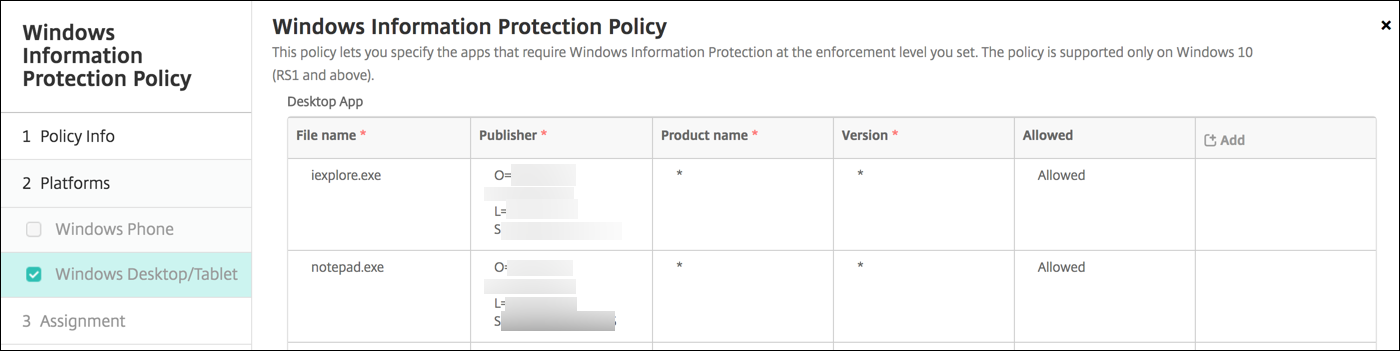

[デスクトップアプリ](Windows 10またはWindows 11のデスクトップ)、[ストアアプリ](Windows 10またはWindows 11のタブレット):上の例に示されているように、XenMobileには一般的なアプリがいくつか含まれています。必要に応じてこれらのアプリを編集または削除できます。

別のアプリを追加するには、[デスクトップアプリ] テーブルまたは [ストアアプリ] テーブルで [追加] をクリックし、追加するアプリの情報を入力します。

[許可] に設定されたアプリでは、企業データの読み取り、作成、更新を行うことができます。[禁止] に設定されたアプリは、企業データにアクセスできません。[免除] に設定されたアプリでは、企業データを読み取ることはできますが、作成または変更することはできません。

-

AppLocker XML: Microsoftから、WIPとの互換性に問題があることがわかっているMicrosoftアプリのリストが提供されています。これらのアプリをWIPから除外するには、[参照] をクリックし、提供されているリストをアップロードします。XenMobileでは、デバイスへ送信するポリシー内で、アップロード済みのAppLocker XMLと構成済みのデスクトップアプリおよびストアアプリが組み合わされます。詳しくは、「Windows Information Protectionの推奨の禁止リスト」を参照してください。

-

適用レベル: Windows Information Protectionでのデータ共有の保護および管理方法を指定するオプションを選択します。デフォルトは、[オフ] です。

-

0-オフ: WIPは無効化され、データの保護と監査は行われません。

-

1-サイレント: WIPはサイレントに実行され、ブロックを行うことなく不適切なデータ共有をログに記録します。このログには、レポートCSPからアクセスできます。

-

2-上書き: WIPが、安全ではない可能性があるデータ共有についてユーザーに警告します。ユーザーはこの警告を無視してデータを共有することができます。このモードでは、ユーザーによる無視を含む操作が監査ログに記録されます。

-

3-ブロック: WIPにより、安全ではない可能性があるデータ共有が禁止されます。

-

-

保護対象ドメイン名: 企業のユーザーIDに使用するドメインを指定します。この管理対象IDドメインの一覧とプライマリドメインを合わせて、管理対象企業のIDが作成されます。一覧の先頭のドメインには、Windows UIで使用するプライマリ企業IDを指定します。” “を使用して、項目を区切ります。たとえば、次のようになります: domain1.com | domain2.com -

データ回復証明書:[参照] をクリックして、暗号化ファイルのデータ回復に使用する回復証明書を選択します。この証明書は、ファイル暗号化システム(EFS:Encrypting File System)のデータ回復エージェント(DRA:Data Recovery Agent)の証明書と同じものであり、グループポリシーではなくMDMのみにより配信されます。利用できる回復証明書がない場合は作成してください。詳しくは、次の「データ回復証明書の作成」セクションを参照してください。

-

ネットワークドメイン名: 企業の境界を構成するドメインの一覧を指定します。この一覧に含まれる完全修飾ドメインに対するすべてのトラフィックが、WIPにより保護されます。この設定と [IPの範囲] 設定により、ネットワークエンドポイントがプライベートネットワーク上の企業のものであるか、個人のものであるかが検出されます。項目を区切るにはコンマを使用します。たとえば、「corp.example.com,region.example.com」のように入力します。

-

IPの範囲: 企業ネットワークに含まれるコンピューターを定義する、企業のIPv4またはIPv6の範囲の一覧を指定します。これらの場所が、WIPで企業での安全なデータ共有先とみなされます。項目を区切るにはコンマを使用します。例:

10.0.0.0-10.255.255.255,2001:4898::-2001:4898:7fff:ffff:ffff:ffff:ffff:ffff -

IPアドレス範囲の一覧は優先されます: WindowsによるIP範囲の自動検出を無効化するには、この設定を [オン] に変更します。デフォルトは、[オフ] です。

-

プロキシサーバー: 企業で社内リソース用に使用できるプロキシサーバーの一覧を指定します。この設定は、ネットワーク内でプロキシを使用する場合のみ必須です。プロキシサーバーを使用しないと、クライアントがプロキシの背後にある場合に社内リソースを利用できなくなる可能性があります。たとえば、ホテルやレストランの特定のWi-Fiホットスポットでリソースを利用できないことがあります。項目を区切るにはコンマを使用します。例:

proxy.example.com:80;157.54.11.118:443 -

内部プロキシサーバー: デバイスがクラウドリソースへ到達するために経由するプロキシサーバーの一覧を指定します。このサーバーの種類を使用して、接続先のクラウドリソースが社内リソースであることを示します。この一覧には、[プロキシサーバー] 設定で指定したサーバーを含めないでください。これらのサーバーは、WIPで保護されないトラフィックに使用されます。項目を区切るにはコンマを使用します。例:

example.internalproxy1.com;10.147.80.50 -

クラウドリソース: WIPの保護対象となるクラウドリソースの一覧を指定します。オプションでクラウドリソースごとに、クラウドリソースへのトラフィックをルーティングするプロキシサーバーを [プロキシサーバー] の一覧から指定できます。プロキシサーバー経由でルーティングされたトラフィックはすべて、社内トラフィックとして処理されます。項目を区切るにはコンマを使用します。例:

domain1.com:InternalProxy.domain1.com,domain2.com:InternalProxy.domain2.com -

登録解除時にWIP証明書を失効: Windows Information Protectionからユーザーデバイスの登録が解除された場合に、そのデバイスのローカルの暗号化キーを失効させるかどうかを指定します。暗号化キーが失効すると、ユーザーは暗号化された社内データにアクセスできなくなります。[オフ] にすると登録解除後もキーは失効せず、ユーザーは保護対象ファイルに引き続きアクセスできます。デフォルトは、[オン] です。

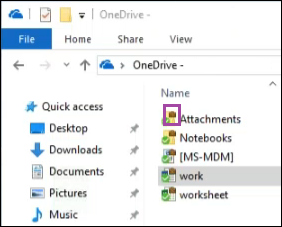

- オーバーレイアイコンを表示: エクスプローラーにWindows Information Protectionアイコンのオーバーレイを表示し、[スタート]メニューに企業専用アプリのタイルを表示するかどうかを指定します。デフォルトは、[オフ] です。

-

データ回復証明書の作成

Windows Information Protectionポリシーを有効化するには、データ回復証明書が必要です。

-

XenMobileコンソールを実行しているマシンでコマンドプロンプトを開き、証明書を作成する(Windows\System32以外の)フォルダーに移動します。

-

次のコマンドを実行します。

cipher /r:ESFDRA -

メッセージが表示されたら、秘密キーファイルを保護するパスワードを入力します。

このcipherコマンドにより、.cerファイルと.pfxファイルが作成されます。

-

XenMobileコンソールで [設定]>[証明書] の順に移動し、作成された.cerファイルをインポートします。このファイルはWindows 10およびWindows 11のタブレットに適用されます。

ユーザーエクスペリエンス

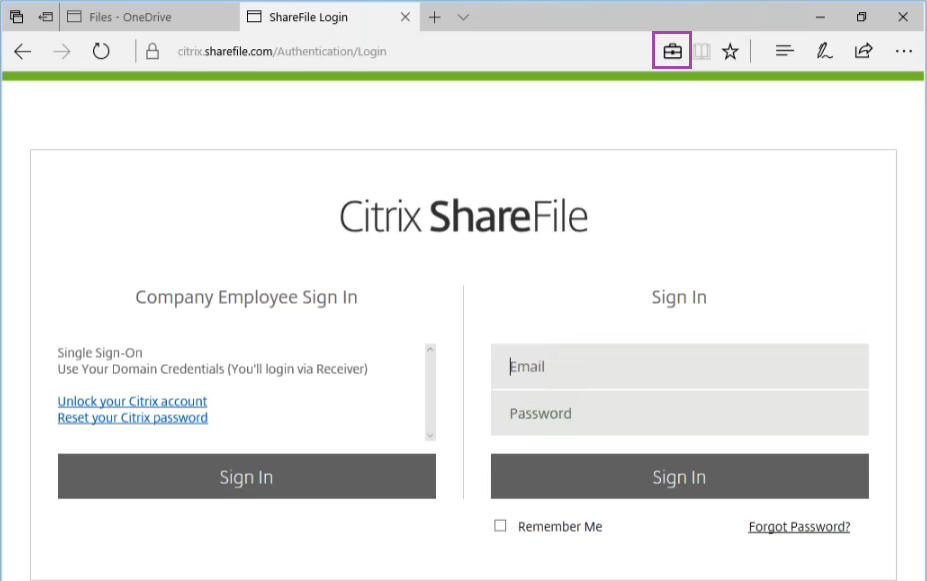

Windows Information Protectionが有効な場合、アプリとファイルで次のアイコンが表示されます。

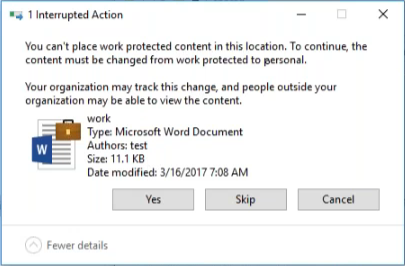

構成した適用レベルによっては、ユーザーが保護対象ファイルを保護されていない場所へコピーまたは保存しようとすると次の通知が表示されます。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.