Certificats et authentification

Plusieurs composants jouent un rôle dans le processus d’authentification lors des opérations XenMobile :

-

XenMobile Server : XenMobile Server vous permet de définir la sécurité liée à l’inscription ainsi que l’expérience d’inscription. Les options d’intégration des utilisateurs comprennent :

- Inscription ouverte à tous ou sur invitation seulement.

- Authentification à deux facteurs ou à trois facteurs obligatoire. Dans les propriétés du client XenMobile, vous pouvez activer l’authentification par code PIN Citrix et configurer la complexité et le délai d’expiration du code PIN.

- Citrix ADC : Citrix ADC fournit une expiration pour les sessions SSL micro VPN. Citrix ADC assure aussi la sécurité en transit sur le réseau et vous permet de définir l’expérience d’authentification utilisée chaque fois qu’un utilisateur accède à une application.

-

Secure Hub : Secure Hub fonctionne avec XenMobile Server au cours des opérations d’inscription. Secure Hub est l’entité basée sur un appareil qui communique avec Citrix ADC : lorsqu’une session expire, Secure Hub obtient un ticket d’authentification de Citrix ADC et transmet le ticket aux applications MDX. Citrix vous recommande le certificate pinning, qui empêche les attaques « man-in-the-middle ». Pour de plus amples informations, consultez cette section dans l’article Secure Hub : Certificate pinning.

Secure Hub gère également le conteneur de sécurité MDX : Secure Hub force les stratégies, crée une session avec Citrix ADC lors de l’expiration d’une application et définit le délai d’expiration MDX et l’authentification. Secure Hub est également responsable de la détection des appareils jailbreakés, des contrôles de géolocalisation et de toute autre stratégie que vous appliquez.

- Stratégies MDX : les stratégies MDX créent l’espace de stockage sécurisé sur l’appareil. Les stratégies MDX redirigent les connexions micro VPN vers Citrix ADC et appliquent les restrictions du mode déconnecté ainsi que les stratégies de client, telles que les délais d’expiration.

Pour de plus amples informations sur la configuration de l’authentification, y compris une vue d’ensemble des méthodes d’authentification à un et deux facteurs, veuillez consulter l’article Authentification du manuel de déploiement.

Dans XenMobile, les certificats permettent d’établir des connexions sécurisées et d’authentifier les utilisateurs. Le reste de cet article décrit les certificats. Pour plus d’informations sur la configuration, consultez les articles suivants :

- Authentification domaine ou domaine + jeton de sécurité

- Authentification certificat client ou certificat + domaine

- Entités PKI

- Fournisseur d’identités

- Certificats APNs

- SAML pour l’authentification unique avec Citrix Files

- Paramètres du serveur Microsoft Azure Active Directory

- Pour envoyer un certificat aux appareils pour l’authentification auprès du serveur Wi-Fi : Stratégie Wi-Fi

- Pour envoyer un certificat unique non utilisé pour l’authentification, tel qu’un certificat d’autorité de certification racine interne ou une stratégie spécifique : Stratégie d’informations d’identification

Certificats

XenMobile génère un certificat SSL auto-signé lors de l’installation afin de sécuriser les communications sur le serveur. Vous devez remplacer le certificat SSL avec un certificat SSL approuvé provenant d’une autorité de certification (CA) reconnue.

XenMobile utilise également son propre service d’infrastructure de clé publique (PKI) ou obtient les certificats de l’autorité de certification pour les certificats clients. Tous les produits Citrix prennent en charge les caractères génériques et les certificats SAN. Pour la plupart des déploiements, vous n’aurez besoin que deux caractères génériques ou certificats SAN.

L’authentification du certificat client offre une couche de sécurité supplémentaire pour les applications mobiles et permet aux utilisateurs d’accéder de manière transparente aux applications HDX. Lorsque l’authentification du certificat client est configurée, les utilisateurs entrent leur code PIN Citrix pour accéder en Single Sign-On aux applications XenMobile. Le code secret Citrix simplifie également l’expérience utilisateur pour l’authentification. Le code PIN Citrix est utilisé pour sécuriser un certificat client ou enregistrement des informations d’identification Active Directory localement sur leur appareil.

Pour inscrire et gérer des appareils iOS avec XenMobile, configurez et créez un certificat Apple Push Notification Service (APNS). Ces étapes sont décrites sous Certificats APNS.

Le tableau suivant illustre le format et le type du certificat pour chaque composant de XenMobile :

| Composant XenMobile | Format du certificat | Type de certificat requis |

|---|---|---|

| Citrix Gateway | PEM (BASE64), PFX (PKCS #12) | SSL, Root (Citrix Gateway convertit automatiquement un fichier PFX vers PEM.) |

| XenMobile Server | .p12 (.pfx sur les ordinateurs Windows) | SSL, SAML, APN (XenMobile génère également une PKI complète au cours du processus d’installation.) Important : XenMobile Server ne prend pas en charge les certificats avec une extension .pem. Pour utiliser un certificat .pem, divisez le fichier .pem en un certificat et une clé et importez-les dans XenMobile Server. |

| StoreFront | PFX (PKCS #12) | SSL, racine |

XenMobile prend en charge les certificats d’écoute SSL et les certificats clients de 4096, 2048 et 1024 bits. Les certificats 1024 bits sont facilement compromis.

Pour Citrix Gateway et XenMobile Server, Citrix recommande d’obtenir les certificats de serveur à partir d’une autorité de certification publique, comme Verisign, Thawte ou DigiCert. Vous pouvez créer une demande de signature de certificat (CSR) à partir de Citrix Gateway ou de l’utilitaire de configuration XenMobile. Lorsque vous créez la CSR, envoyez-la à l’autorité de certification pour signature. Lorsque l’autorité de certification renvoie le certificat signé, vous pouvez l’installer sur Citrix Gateway ou XenMobile.

Important : conditions requises pour les certificats de confiance dans iOS, iPadOS et macOS

Apple a introduit de nouvelles exigences pour les certificats de serveur TLS. Vérifiez que tous les certificats respectent les nouvelles exigences d’Apple. Consultez la publication Apple, https://support.apple.com/en-us/HT210176.

Apple réduit la durée de vie maximale autorisée des certificats de serveur TLS. Cette modification concerne uniquement les certificats de serveur émis après septembre 2020. Consultez la publication Apple, https://support.apple.com/en-us/HT211025.

Chargement de certificats dans XenMobile

Chaque certificat que vous chargez est représenté par une entrée dans le tableau Certificats, qui résume son contenu. Lorsque vous configurez des composants d’intégration PKI qui nécessitent un certificat, vous choisissez un certificat de serveur répondant à des critères spécifiques au contexte. Par exemple, il se peut que vous souhaitiez configurer XenMobile pour s’intégrer à votre autorité de certification Microsoft. La connexion à Microsoft CA doit être authentifiée à l’aide d’un certificat client.

Cette section explique comment charger des certificats. Pour de plus amples informations sur la création, le chargement et la configuration de certificats clients, consultez la section Authentification certificat client ou certificat + domaine.

Configuration requise pour la clé privée

XenMobile peut posséder ou pas la clé privée d’un certificat donné. De même, XenMobile peut nécessiter ou non une clé privée pour les certificats chargés.

Chargement de certificats

Vous disposez de deux options pour charger des certificats :

- Chargez les certificats individuellement sur la console.

- Effectuez un chargement groupé de certificats sur des appareils iOS avec l’API REST.

Vous avez le choix entre deux options principales pour charger des certificats sur la console :

- Cliquez pour importer un keystore. Vous identifiez ensuite l’entrée dans le référentiel de keystore dans lequel vous souhaitez l’installer, sauf si vous chargez un format PKCS #12.

- Cliquez pour importer un certificat.

Vous pouvez charger le certificat d’autorité de certification (sans clé privée) que l’autorité de certification utilise pour signer les demandes. Vous pouvez également charger un certificat de client SSL (avec clé privée) pour l’authentification du client.

Lors de la configuration de l’entité Microsoft CA, vous spécifiez le certificat d’autorité de certification. Vous sélectionnez le certificat d’autorité de certification dans une liste de tous les certificats de serveur qui sont des certificats d’autorité de certification. De même, lorsque vous configurez l’authentification de client, vous pouvez faire votre choix dans une liste de tous les certificats de serveur pour lesquels XenMobile possède la clé privée.

Pour importer un keystore

À dessein, les keystores, qui sont des référentiels de certificats de sécurité, peuvent comporter plusieurs entrées. Par conséquent, lors du chargement à partir d’un keystore, vous êtes invité à indiquer l’alias d’entrée qui identifie l’entrée à charger. Si vous ne spécifiez pas d’alias, la première entrée du magasin est chargée. Étant donné que les fichiers PKCS #12 ne contiennent généralement qu’une seule entrée, le champ d’alias ne s’affiche pas lorsque vous sélectionnez PKCS #12 en tant que type de keystore.

-

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche.

-

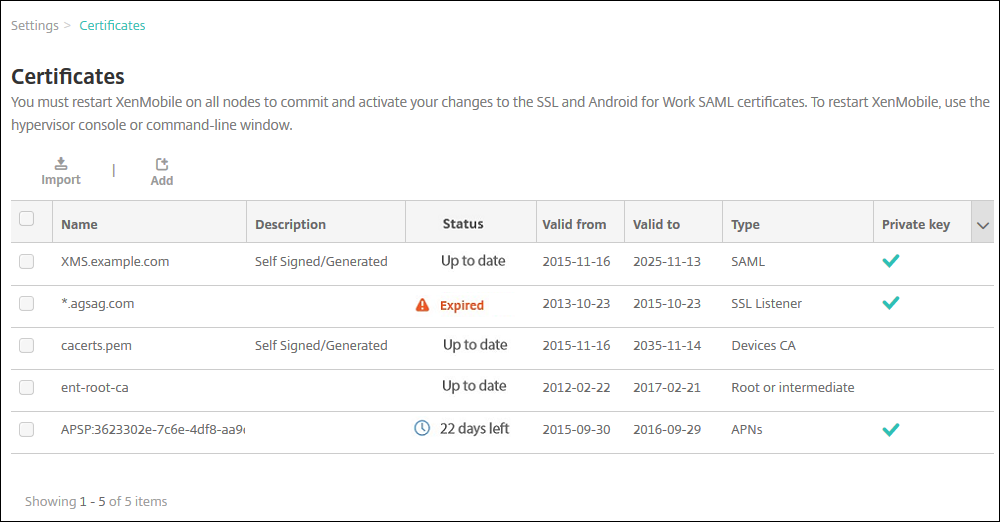

Cliquez sur Certificats. La page Certificats s’affiche.

-

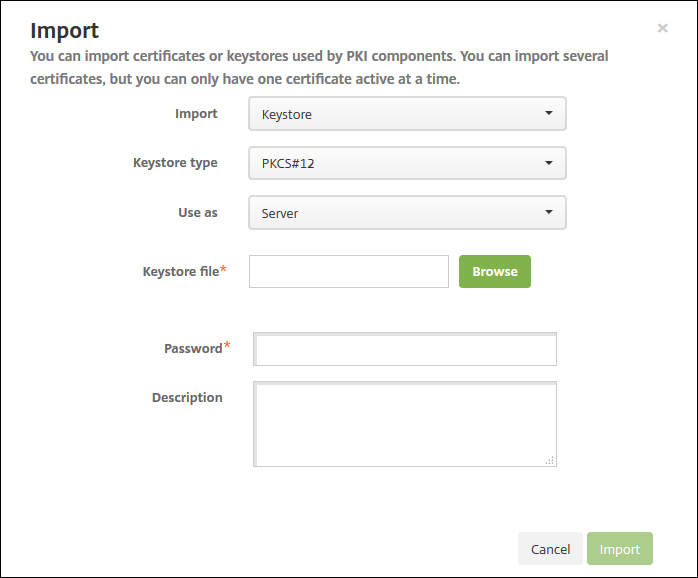

Cliquez sur Importer. La boîte de dialogue Importer apparaît.

-

Pour configurer ces paramètres :

- Importer : dans la liste, cliquez sur Keystore. La boîte de dialogue Importer change pour refléter les options de keystore disponibles.

- Type de keystore : dans la liste, cliquez sur PKCS #12.

-

Utiliser en tant que : dans la liste, cliquez pour spécifier la manière dont vous prévoyez d’utiliser le certificat. Les options disponibles sont :

- Serveur. Les certificats de serveur sont des certificats utilisés par XenMobile Server qui sont chargés sur la console Web XenMobile. Ils comprennent des certificats d’autorité de certification, des certificats d’autorité d’inscription et des certificats pour l’authentification des clients avec d’autres composants de votre infrastructure. En outre, vous pouvez utiliser les certificats de serveur en tant que stockage pour les certificats que vous voulez déployer vers des appareils. Cette utilisation s’applique particulièrement aux autorités de certification utilisées pour établir une relation de confiance sur l’appareil.

- SAML. La certification SAML vous permet de fournir une authentification unique (SSO) aux serveurs, sites Web et applications.

- APNS. Les certificats APNS d’Apple permettent de gérer les appareils mobiles via le réseau Apple Push Network.

- Écouteur SSL. L’écouteur SSL notifie XenMobile de l’activité cryptographique SSL.

- Fichier de keystore : recherchez le keystore de type de fichier .p12 que vous souhaitez importer (ou .pfx sur les ordinateurs Windows).

- Mot de passe : entrez le mot de passe affecté au certificat.

- Description : entrez une description vous permettant de distinguer le keystore de vos autres keystores (facultatif).

-

Cliquez sur Importer. Le keystore est ajouté au tableau Certificats.

Pour importer un certificat

Lors de l’importation d’un certificat, soit à partir d’un fichier, soit depuis une entrée de keystore, XenMobile tente de construire une chaîne de certificats à partir de l’entrée. XenMobile importe tous les certificats de cette chaîne pour créer une entrée de certificat de serveur pour chacun d’eux. Cette opération fonctionne uniquement si les certificats du fichier ou l’entrée keystore forment réellement une chaîne. Par exemple, si chaque certificat suivant de la chaîne est l’émetteur du certificat précédent.

Vous pouvez ajouter une description facultative pour le certificat importé. La description est uniquement attachée au premier certificat dans la chaîne. Vous pouvez mettre à jour la description des certificats restants plus tard.

-

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit de la console, puis cliquez sur Certificats.

-

Sur la page Certificats, cliquez sur Importer. La boîte de dialogue Importer apparaît.

-

Dans la boîte de dialogue Importer, dans Importer, s’il n’est pas déjà sélectionné, cliquez sur Certificat.

-

La boîte de dialogue Importer change pour refléter les options de certificat disponibles. Dans Utiliser en tant que, sélectionnez comment vous prévoyez d’utiliser le keystore. Les options disponibles sont :

- Serveur. Les certificats de serveur sont des certificats utilisés par XenMobile Server qui sont chargés sur la console Web XenMobile. Ils comprennent des certificats d’autorité de certification, des certificats d’autorité d’inscription et des certificats pour l’authentification des clients avec d’autres composants de votre infrastructure. En outre, vous pouvez utiliser les certificats de serveur en tant que stockage pour les certificats que vous voulez déployer vers des appareils. Cette option s’applique particulièrement aux autorités de certification utilisées pour établir une relation de confiance sur l’appareil.

- SAML. La certification SAML vous permet de fournir une authentification unique (SSO) aux serveurs, sites Web et applications.

- Écouteur SSL. L’écouteur SSL notifie XenMobile de l’activité cryptographique SSL.

-

Recherchez le keystore de type de fichier .p12 que vous souhaitez importer (ou .pfx sur les ordinateurs Windows).

-

Parcourez pour rechercher un fichier de clé privée facultatif pour le certificat. La clé privée est utilisée pour le chiffrement et le déchiffrement en conjonction avec le certificat.

-

Entrez une description pour le certificat (facultatif) pour vous aider à le distinguer de vos autres certificats.

-

Cliquez sur Importer. Le certificat est ajouté au tableau Certificats.

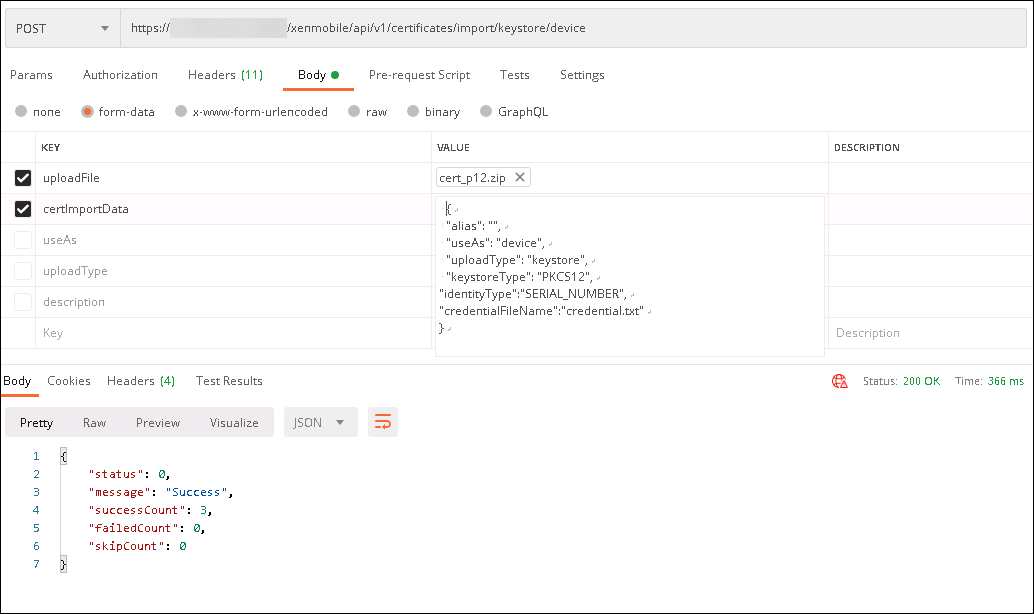

Effectuer un chargement groupé de certificats sur des appareils iOS avec l’API REST

Si le chargement de certificats un par un n’est pas pratique, vous pouvez les charger de façon groupée sur des appareils iOS à l’aide de l’API REST. Cette méthode prend en charge les certificats au format .p12. Pour plus d’informations sur l’API REST, reportez-vous à la section API REST.

-

Renommez chacun des fichiers de certificat au format

device_identity_value.p12.device_identity_valuepeut être l’IMEI, le numéro de série ou le MEID de chaque appareil.Par exemple, vous choisissez d’utiliser les numéros de série comme méthode d’identification. Le numéro de série de l’appareil est

A12BC3D4EFGH, donc nommez le fichier de certificat que vous prévoyez d’installer sur cet appareil de la façon suivante :A12BC3D4EFGH.p12. -

Créez un fichier texte pour stocker les mots de passe pour les certificats .p12. Dans ce fichier, tapez l’identifiant et le mot de passe de chaque appareil sur une nouvelle ligne. Utilisez le format

device_identity_value=password. Consultez les pages suivantes :A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - Compressez tous les certificats et le fichier texte que vous avez créé dans un fichier .zip.

- Lancez votre client d’API REST, connectez-vous à XenMobile et obtenez un jeton d’authentification.

-

Importez vos certificats, en vous assurant de placer les éléments suivants dans le corps du message :

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

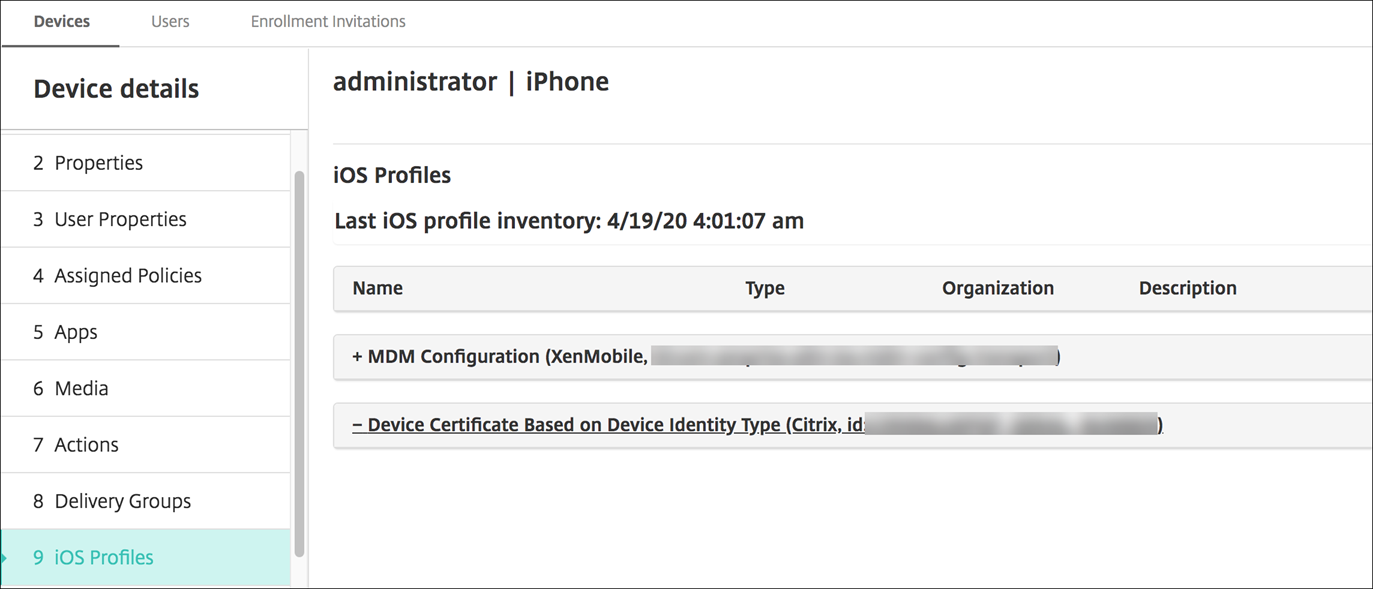

- Créez une stratégie VPN avec le type d’informations d’identification Always on IKEv2 (Toujours sur IKEv2) et la méthode d’authentification d’appareil Certificat d’appareil basé sur l’identité de l’appareil. Sélectionnez le Type d’identité de l’appareil que vous avez utilisé dans vos noms de fichiers de certificat. Consultez la section Stratégie VPN.

-

Inscrivez un appareil iOS et attendez le déploiement de la stratégie VPN. Confirmez l’installation du certificat en vérifiant la configuration MDM sur l’appareil. Vous pouvez également vérifier les détails de l’appareil dans la console XenMobile.

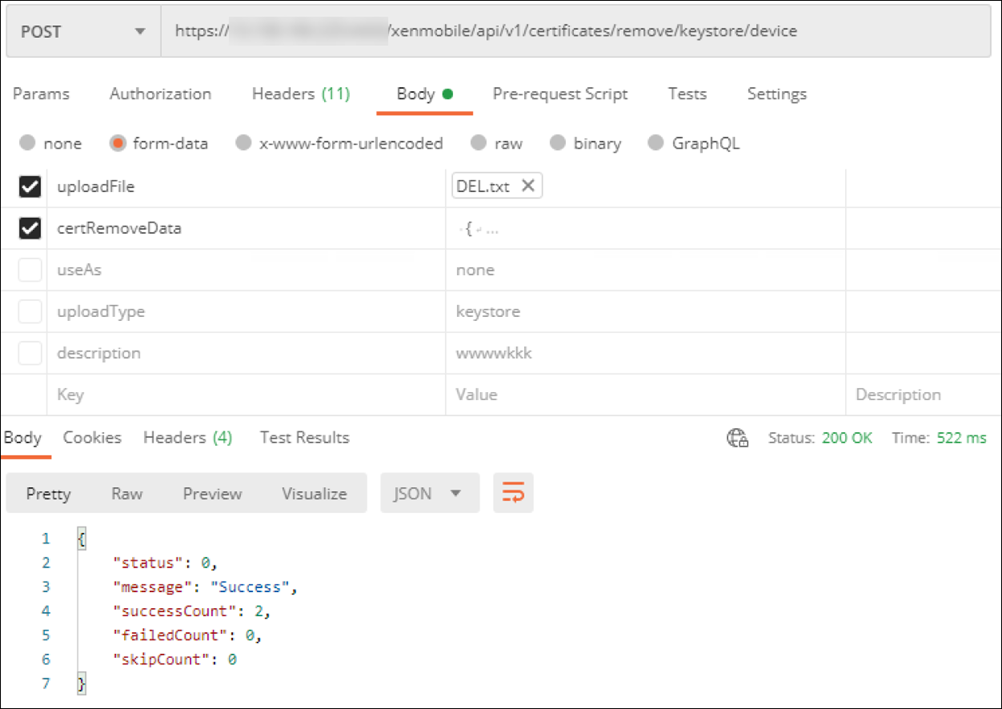

Vous pouvez également supprimer des certificats de façon groupée en créant un fichier texte avec la valeur device_identity_value répertoriée pour chaque certificat à supprimer. Dans l’API REST, appelez l’API delete et utilisez la requête suivante, en remplaçant device_identity_value par l’identifiant approprié :

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

Mise à jour d’un certificat

XenMobile n’autorise l’existence que d’un seul certificat par clé publique dans le système à tout moment. Si vous essayez d’importer un certificat pour la même paire de clés qu’un certificat déjà importé, vous pouvez remplacer l’entrée existante ou la supprimer.

Pour mettre à jour vos certificats de la façon la plus efficace, dans la console XenMobile, procédez comme suit. Cliquez sur l’icône d’engrenage dans le coin supérieur droit de la console pour ouvrir la page Paramètres, puis cliquez sur Certificats. Dans la boîte de dialogue Importer, importez le nouveau certificat.

Lorsque vous mettez un certificat de serveur à jour, les composants qui utilisaient le certificat précédent utilisent automatiquement le nouveau certificat. De même, si vous avez déployé le certificat de serveur sur les appareils, il sera automatiquement mis à jour lors du prochain déploiement.

Renouvellement d’un certificat

XenMobile Server utilise les autorités de certification suivantes en interne pour l’infrastructure de clé publique (PKI) : autorité de certification racine, autorité de certification d’appareil et autorité de certification de serveur. Ces autorités de certification sont classées en tant que groupe logique et reçoivent un nom de groupe. Lorsqu’une nouvelle instance de XenMobile Server est provisionnée, les trois autorités de certification sont générées et se voient attribuer le nom de groupe « default ».

Vous pouvez renouveler les autorités de certification pour les appareils iOS, macOS et Android pris en charge à l’aide de la console XenMobile Server ou de l’API REST publique. Pour les appareils Windows inscrits, les utilisateurs doivent réinscrire leurs appareils pour recevoir une nouvelle autorité de certification d’appareil.

Les API suivantes sont disponibles pour le renouvellement ou la régénération des autorités de certification PKI internes dans XenMobile Server et le renouvellement des certificats d’appareils émis par ces autorités de certification.

- Créer des autorités de certification de groupe.

- Activer de nouvelles autorités de certification et désactiver les anciennes.

- Renouveler le certificat de l’appareil sur une liste configurée d’appareils. Les appareils déjà inscrits continuent de fonctionner sans interruption. Un certificat d’appareil est émis lorsqu’un appareil se reconnecte au serveur.

- Renvoyer une liste d’appareils qui utilisent l’ancienne autorité de certification.

- Supprimer l’ancienne autorité de certification une fois que tous les appareils ont la nouvelle autorité de certification.

Pour de plus amples informations, consultez les sections suivantes du PDF Public API for REST Services :

- Section 3.16.58, Renouveler le certificat d’appareil

- Section 3.23, Groupes internes d’autorisation de certificat PKI

La console Gérer les appareils inclut l’action de sécurité, Renouvellement de certificat, utilisée pour renouveler le certificat d’inscription sur un appareil.

Logiciels requis

- Par défaut, cette fonctionnalité d’actualisation de certificat est désactivée. Pour activer les fonctionnalités d’actualisation de certificat, définissez la valeur de la propriété du serveur refresh.internal.ca sur True.

Important :

Si Citrix ADC est configuré pour la décharge SSL, lorsque vous générez un nouveau certificat, assurez-vous de mettre à jour l’équilibrage de charge avec le nouveau certificat cacert.perm. Pour plus d’informations sur la configuration de Citrix Gateway, consultez la section Utilisation du mode Décharge SSL pour les VIP NetScaler.

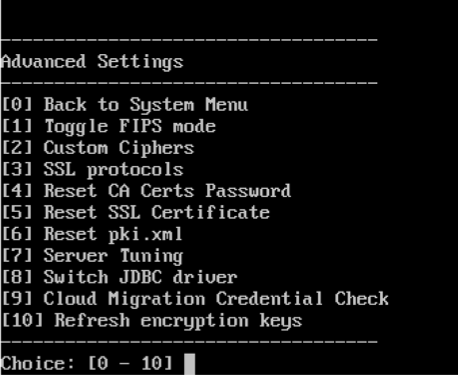

Option CLI pour réinitialiser le mot de passe du certificat de l’autorité de certification du serveur pour les nœuds de cluster

Une fois que vous avez généré un certificat d’autorité de certification de serveur sur un nœud XenMobile Server, utilisez la CLI XenMobile pour réinitialiser le mot de passe du certificat sur les autres nœuds de cluster. Dans le menu principal de la CLI, sélectionnez Système > Paramètres avancés > Réinitialiser le mot de passe du certificat CA. Si vous réinitialisez le mot de passe alors qu’il n’y a pas de nouveau certificat CA, XenMobile ne réinitialise pas le mot de passe.

Gestion des certificats XenMobile

Nous vous recommandons de répertorier les certificats que vous utilisez dans votre déploiement XenMobile, plus particulièrement leurs dates d’expiration et les mots de passe associés. Cette section vise à vous aider à faciliter la gestion des certificats dans XenMobile.

Votre environnement peut inclure certains ou tous les certificats suivants :

- XenMobile Server

- Certificat SSL pour nom de domaine complet MDM

- Certificat SAML (pour Citrix Files)

- Certificats d’autorité de certification racine et intermédiaire pour les certificats ci-dessus et toute autre ressource interne (StoreFront/Proxy, etc)

- Certificat APN pour la gestion des appareils iOS

- Certificat APNS interne pour les notifications Secure Hub de XenMobile Server

- Certificat utilisateur PKI pour la connectivité à PKI

- MDX Toolkit

- Certificat Apple Developer

- Profil de provisioning Apple (par application)

- Certificat APNs Apple (pour utilisation avec Citrix Secure Mail)

- Fichier de keystore Android

Le SDK MAM n’encapsulant pas les applications, il ne nécessite donc pas de certificat.

- Citrix ADC

- Certificat SSL pour nom de domaine complet MDM

- Certificat SSL pour nom de domaine complet Gateway

- Certificat SSL pour nom de domaine complet ShareFile SZC

- Certificat SSL pour l’équilibrage de charge Exchange (configuration de déchargement)

- Certificat SSL pour l’équilibrage de charge StoreFront

- Certificats d’autorité de certification racine et intermédiaire pour les certificats ci-dessus

Stratégie d’expiration de certificat XenMobile

Si vous autorisez un certificat à expirer, le certificat n’est plus valide. Vous ne pouvez plus exécuter de transactions sécurisées dans votre environnement et vous ne pouvez pas accéder aux ressources XenMobile.

Remarque :

L’autorité de certification (CA) vous invite à renouveler votre certificat SSL avant la date d’expiration.

Certificat APNS pour Citrix Secure Mail

Certificats Apple Push Notification Service (APNs) Veillez à créer un certificat SSL APNs et à le mettre à jour dans le portail Citrix avant l’expiration du certificat. Si le certificat expire, les utilisateurs rencontrent des problèmes avec les notifications push Secure Mail. De plus, vous ne pouvez plus envoyer de notifications push pour vos applications.

Certificat APNS pour la gestion des appareils iOS

Pour inscrire et gérer des appareils iOS avec XenMobile, configurez et créez un certificat APNS Apple. Si le certificat expire, les utilisateurs ne peuvent pas s’inscrire dans XenMobile et vous ne pouvez pas gérer leurs appareils iOS. Pour plus d’informations, consultez la section Certificats APNS.

Vous pouvez afficher l’état et la date d’expiration du certificat APNs en ouvrant une session sur le portail de certificats push Apple. Veillez à ouvrir une session avec les informations de l’utilisateur qui a créé le certificat.

Vous recevez également une notification par e-mail d’Apple 30 et 10 jours avant la date d’expiration. La notification inclut les informations suivantes :

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit (certificat de distribution iOS)

Toute application exécutée sur un appareil iOS physique (autres que des applications dans l’App Store d’Apple) présente les exigences de signature suivantes :

- Signer l’application avec un profil de provisioning.

- Signer l’application avec un certificat de distribution correspondant.

Pour vérifier que vous disposez d’un certificat de distribution iOS valide, procédez comme suit :

- À partir du portail Apple Enterprise Developer, créez un ID d’application explicite pour chaque application que vous voulez encapsuler avec le MDX Toolkit. Exemple d’ID d’application acceptable :

com.CompanyName.ProductName. - À partir du portail Apple Enterprise Developer, accédez à Provisioning Profiles > Distribution et créez un profil de provisioning interne. Répétez cette étape pour chaque ID d’application créé à l’étape précédente.

- Téléchargez tous les profils de provisioning. Pour plus d’informations, consultez la section Encapsulation des applications mobiles iOS.

Pour vérifier si tous les certificats de XenMobile Server sont valides, procédez comme suit :

- Dans la console XenMobile, cliquez sur Paramètres > Certificats.

- Assurez-vous que tous les certificats y compris les certificats APNs, d’écoute SSL, racine et intermédiaire sont valides.

Keystore Android

Le keystore est un fichier qui contient les certificats utilisés pour signer votre application Android. Lorsque la période de validité de votre clé expire, les utilisateurs ne peuvent plus mettre à niveau vers les nouvelles versions de votre application.

Citrix ADC

Pour plus d’informations sur la gestion de l’expiration de certificat pour Citrix ADC, consultez la section How to handle certificate expiry on NetScaler dans le centre de connaissances Citrix.

Un certificat Citrix ADC ayant expiré empêche les utilisateurs de s’inscrire et d’accéder au magasin. Le certificat expiré empêche également les utilisateurs de se connecter à Exchange Server lors de l’utilisation de Secure Mail. En outre, les utilisateurs ne peuvent pas énumérer ni ouvrir les applications HDX (en fonction de quel certificat a expiré).

Le Moniteur d’expiration et Command Center peuvent vous aider à effectuer le suivi de vos certificats Citrix ADC. Le Command Center vous informe de l’expiration du certificat. Ces outils permettent de surveiller les certificats Citrix ADC suivants :

- Certificat SSL pour nom de domaine complet MDM

- Certificat SSL pour nom de domaine complet Gateway

- Certificat SSL pour nom de domaine complet ShareFile SZC

- Certificat SSL pour l’équilibrage de charge Exchange (configuration de déchargement)

- Certificat SSL pour l’équilibrage de charge StoreFront

- Certificats d’autorité de certification racine et intermédiaire pour les certificats ci-dessus