Stratégie Protection des informations Windows (WIP)

Protection des informations Windows (WIP), précédemment appelée protection des données d’entreprise (EDP), est une technologie de Windows qui protège contre la fuite potentielle de données d’entreprise. Les fuites de données peuvent se produire via le partage des données d’entreprise vers des applications protégées n’appartenant pas à l’entreprise, entre les applications ou en dehors du réseau de votre organisation. Pour plus d’informations, consultez la section Protéger vos données d’entreprise à l’aide de la Protection des informations Windows (WIP).

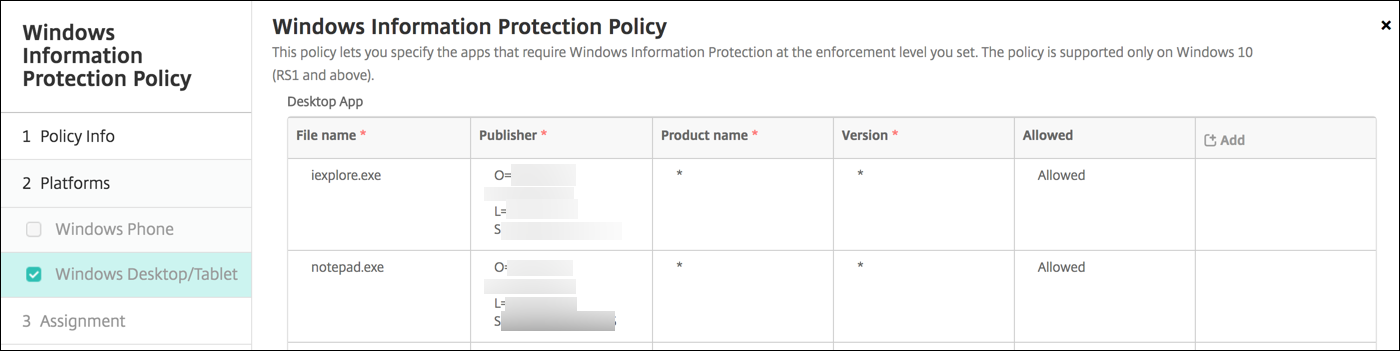

Vous pouvez créer une stratégie dans XenMobile afin de spécifier les applications nécessitant une protection des informations Windows au niveau d’exécution que vous avez défini. La stratégie Protection des informations Windows est destinée aux tablettes et bureaux supervisés Windows 10 ou Windows 11.

XenMobile comprend des applications courantes et vous pouvez ajouter d’autres applications. Vous spécifiez pour la stratégie un niveau d’exécution qui affecte l’expérience utilisateur. Par exemple, vous pouvez :

-

Bloquer tout partage de données inapproprié.

-

Avertir sur le partage de données inapproprié et permettre aux utilisateurs de personnaliser la stratégie.

-

Exécuter WIP de manière silencieuse lors de l’ouverture de session et du partage de données inapproprié.

Pour exclure des applications de la protection des informations Windows, définissez ces applications dans les fichiers XML AppLocker de Microsoft, puis importez ces fichiers dans XenMobile.

Pour ajouter ou configurer cette stratégie, accédez à Configurer > Stratégies d’appareil. Pour de plus amples informations, consultez la section Stratégies d’appareil.

Paramètres de Windows 10 et Windows 11

-

Application de bureau (Windows 10 ou Windows 11), Magasin d’applications (Windows 10 ou Windows 11 Tablet) : XenMobile inclut certaines applications courantes, comme illustré dans l’exemple ci-dessus. Vous pouvez modifier ou supprimer ces applications selon vos besoins.

Pour ajouter d’autres applications : dans le tableau Application de bureau ou Magasin des applications, cliquez sur Ajouter et fournissez les informations d’application.

Les applications autorisées peuvent lire, créer et mettre à jour les données d’entreprise. Les applications refusées ne peuvent pas accéder aux données d’entreprise. Les applications avec exemption peuvent lire les données d’entreprise, mais ne peuvent pas créer ou modifier les données.

-

Fichier XML AppLocker : Microsoft fournit une liste des applications Microsoft qui ont des problèmes de compatibilité connus avec WIP. Pour exclure ces applications de WIP, cliquez sur Parcourir pour charger la liste. XenMobile combine le fichier XML AppLocker chargé et les applications de bureau et de magasin configurées dans la stratégie envoyées à l’appareil. Pour plus d’informations, consultez la section Recommended block list for Windows Information Protection.

-

Niveau d’exécution : sélectionnez une option pour spécifier la manière dont vous souhaitez que la protection des informations Windows protège et gère le partage des données. La valeur par défaut est Désactivé.

-

0-Désactivé : WIP est désactivé et n’effectue aucune protection ni aucun audit de vos données.

-

1-Silencieux : WIP s’exécute de manière silencieuse, consigne le partage de données inapproprié et ne bloque rien. Vous pouvez accéder aux journaux via Reporting CSP.

-

2-Remplacer : WIP avertit les utilisateurs de partage des données potentiellement dangereux. Les utilisateurs peuvent ignorer les avertissements et partager les données. Ce mode consigne les actions, y compris les messages ignorés par l’utilisateur, dans votre journal d’audit.

-

3-Bloquer : WIP empêche les utilisateurs d’effectuer tout partage de données potentiellement dangereux.

-

-

Noms de domaine protégés : domaines que votre entreprise utilise pour les identités de ses utilisateurs. Cette liste de domaines d’identités gérés, ainsi que le domaine principal, constituent l’identité de votre entreprise de gestion. Le premier domaine dans la liste est l’identité d’entreprise principale utilisée dans l’interface utilisateur Windows. Utilisez ” “ pour séparer les éléments de la liste. Par exemple : domain1.com | domain2.com -

Certificat de récupération de données : cliquez sur Parcourir, puis sélectionnez un certificat de récupération à utiliser pour la récupération de données de fichiers cryptés. Ce certificat est le même que le certificat de l’agent de récupération de données (DRA) pour le système de fichiers de cryptage (EFS), uniquement mis à disposition via MDM au lieu de la stratégie de groupe. Si un certificat de récupération n’est pas disponible, créez-le. Pour plus d’informations, consultez « Créer un certificat de récupération de données » dans cette section.

-

Noms de domaine réseau : liste des domaines à l’intérieur de l’entreprise. WIP protège tout le trafic vers les domaines entièrement qualifiés dans cette liste. Ce paramètre, avec le paramètre Plage d’adresses IP, détecte si un point de terminaison réseau est de type enterprise ou personnel sur des réseaux privés. Utilisez une virgule pour séparer les éléments de la liste. Par exemple : corp.exemple.com,region.exemple.com

-

Plage d’adresses IP : liste des plages d’adresses IPv4 et IPv6 d’entreprise qui définissent les ordinateurs dans le réseau d’entreprise. WIP considère ces emplacements comme des destinations sûres pour le partage de données d’entreprise. Utilisez une virgule pour séparer les éléments de la liste. Par exemple :

10.0.0.0-10.255.255.255,2001:4898::-2001:4898:7fff:ffff:ffff:ffff:ffff:ffff -

La plage d’adresses IP fait autorité : pour empêcher la détection automatique des plages d’adresses IP par Windows, réglez ce paramètre sur Activé. La valeur par défaut est Désactivé.

-

Serveurs proxy : liste des serveurs proxy que l’entreprise peut utiliser pour les ressources d’entreprise. Ce paramètre est requis si vous utilisez un proxy dans votre réseau. Sans un serveur proxy, les ressources d’entreprise peuvent être indisponibles lorsqu’un client est derrière un proxy. Par exemple, des ressources peuvent être non disponibles à partir de certains points d’accès Wi-Fi dans des hôtels et des restaurants. Utilisez une virgule pour séparer les éléments de la liste. Par exemple :

proxy.example.com:80;157.54.11.118:443 -

Serveurs proxy internes : liste des serveurs proxy par lesquels vos appareils passent pour accéder à vos ressources cloud. L’utilisation de ce type de serveur indique que les ressources cloud auxquelles vous vous connectez sont des ressources d’entreprise. Veillez à ne pas inclure dans cette liste les serveurs du paramètre Serveurs proxy, qui sont utilisés pour le trafic non protégé par WIP. Utilisez une virgule pour séparer les éléments de la liste. Par exemple :

example.internalproxy1.com;10.147.80.50 -

Ressources cloud : liste des ressources cloud protégées par WIP. Pour chaque ressource cloud, vous pouvez également spécifier un serveur proxy de la liste Serveurs proxy pour achemine le trafic pour cette ressource cloud. Tout trafic acheminé via les serveurs proxy est traité en tant que trafic d’entreprise. Utilisez une virgule pour séparer les éléments de la liste. Par exemple :

domain1.com:InternalProxy.domain1.com,domain2.com:InternalProxy.domain2.com -

Révoquer certificat WIP après désinscription : spécifie si vous souhaitez révoquer les clés de cryptage locales d’un appareil utilisateur lorsque ce dernier est désinscrit de la protection des informations de Windows. Une fois que les clés de cryptage sont révoquées, un utilisateur ne peut pas accéder aux données d’entreprise cryptées. Si ce paramètre est réglé sur Désactivé, les clés ne sont pas révoquées et l’utilisateur continue d’avoir accès aux fichiers protégés après l’annulation de l’inscription. La valeur par défaut est Activé.

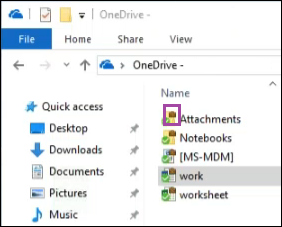

- Afficher icônes de superposition : spécifie si vous souhaitez inclure la superposition de l’icône de protection des informations de Windows sur les fichiers d’entreprise dans l’Explorateur et les mosaïques des applications d’entreprise dans le menu Démarrer. La valeur par défaut est Désactivé.

-

Créer un certificat de récupération de données

Un certificat de récupération de données est requis pour activer la stratégie Protection des informations de Windows.

-

Sur la machine sur laquelle s’exécute la console XenMobile, ouvrez une invite de commandes et naviguez vers un dossier (autre que Windows\System32) sur lequel vous souhaitez créer un certificat.

-

Exécutez cette commande :

cipher /r:ESFDRA -

Lorsque vous y êtes invité, entrez un mot de passe pour protéger le fichier de clé privée.

La commande de chiffrement (cipher) crée un fichier .cer et .pfx.

-

Dans la console XenMobile, accédez à Paramètres > Certificats et importez le fichier .cer, qui s’applique aux tablettes Windows 10 et Windows 11.

Expérience utilisateur

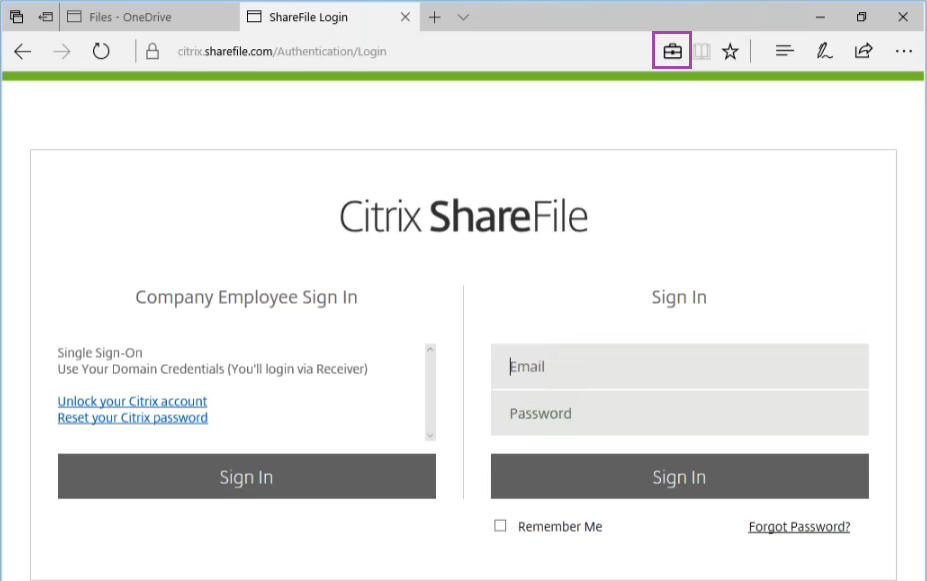

Lorsque la protection des informations de Windows est activée, les applications et les fichiers sont accompagnés d’une icône :

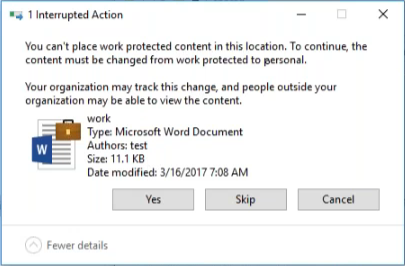

Si un utilisateur copie ou enregistre un fichier protégé dans un emplacement non protégé, la notification suivante s’affiche, en fonction du niveau d’application configuré.