-

-

-

-

ユーザーのネットワークの場所に基づいたアダプティブアクセス

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ユーザーのネットワークの場所に基づいたアダプティブアクセス

Citrix Workspaceアダプティブアクセス機能は、高度なポリシーインフラストラクチャを使用して、ユーザーのネットワークの場所に基づいたCitrix DaaSへのアクセスを可能にします。 場所は、IPアドレス範囲またはサブネットアドレスで定義されます。

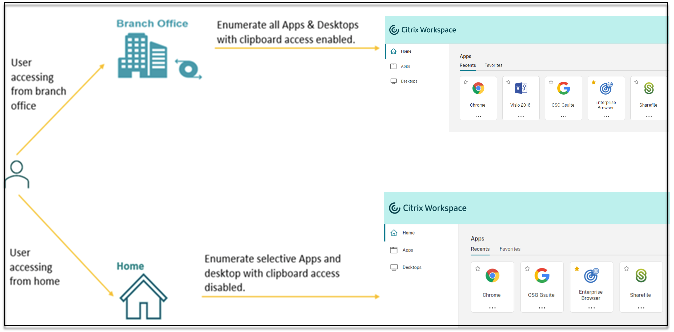

管理者は、ユーザーのネットワークの場所に基づいて、仮想アプリおよび仮想デスクトップを列挙するかどうかのポリシーを定義できます。 また、管理者は、ユーザーのネットワークの場所に基づいて、クリップボードアクセス、プリンター、クライアントドライブマッピングなどを有効または無効にすることで、ユーザー操作を制御できます。 たとえば、自宅からリソースにアクセスするユーザーにはアプリケーションへのアクセスが制限され、ブランチオフィスからリソースにアクセスするユーザーにはフルアクセスが許可されるようにポリシーを設定できます。

管理者は、アプリケーションにアクセスするための以下のポリシーを実装できます:

- 企業の社屋またはブランチオフィスからのみ、機密性の高いアプリケーションをいくつか列挙する。

- 従業員が外部ネットワークからワークスペースにアクセスしている場合は、機密性の高いアプリケーションを列挙しない。

- ブランチオフィスからのプリンターアクセスを無効にする。

- ユーザーが企業ネットワークの外部にいる場合は、クリップボードアクセスとプリンターアクセスを無効にする。

使用権

アダプティブアクセス機能は、ユニバーサルハイブリッドマルチクラウドライセンス(UHMC)およびプラットフォームライセンス(CPL)の一部として利用できます。 詳しくは、https://www.citrix.com/buy/licensing/product.htmlを参照してください。

前提条件

-

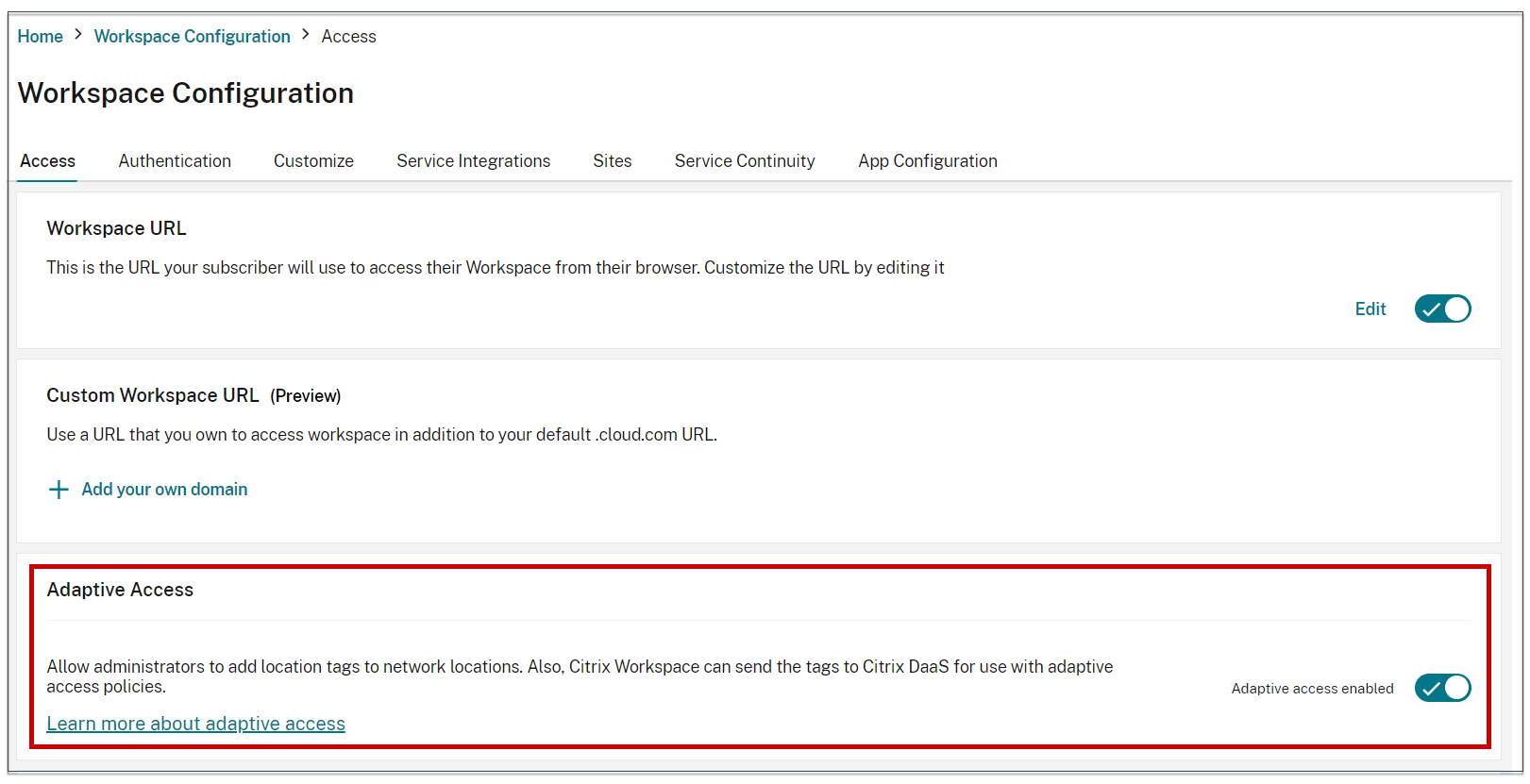

アダプティブアクセス機能が有効になっていることを確認します([Citrix Workspace]>[アクセス]>[アダプティブアクセス])。 詳しくは、「アダプティブアクセス機能を有効にする」を参照してください。

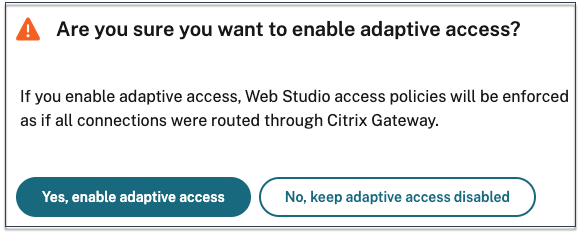

アダプティブアクセスが有効になっている場合、DaaSアクセスポリシーは、[Citrix Gatewayを経由する接続] オプションを使用するように更新されます。

注

DaaSアクセスポリシーにスマートアクセスタグを追加するには、NetScaler Gatewayが必要です。 ただし、DaaSはDevice Posture、アダプティブアクセス、およびアダプティブ認証サービスからのタグを消費するため、環境のNetScaler Gatewayで構成する必要はありません。

- 場所のタグについての知識。 詳しくは、「ネットワークの場所のタグ」を参照してください。

注意事項

次の項目は、場所に基づいてアプリケーションの列挙を制限する場合にのみ適用されます。 アダプティブアクセスを使用して、ネットワークの場所に基づくクリップボードアクセス、プリンターリダイレクト、クライアントドライブマッピングを無効にするなどのユーザーコントロールを制限する場合は、これらのガイドラインは必要ありません。

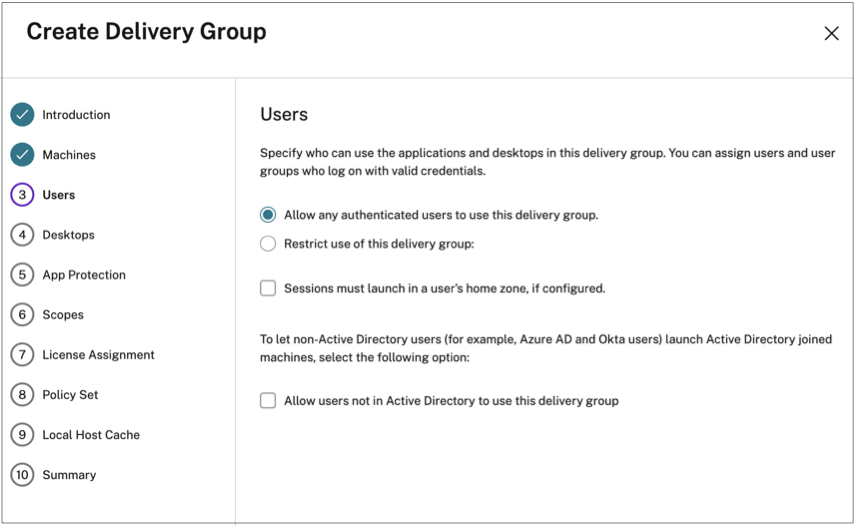

- ネットワークの場所に基づいてCitrix DaaSを選択的に列挙する場合は、ワークスペースではなくCitrix Studioポリシーを使用して、これらのデリバリーグループに対してユーザー管理を実行する必要があります。 デリバリーグループを作成するときは、[ユーザー設定] で、[このデリバリーグループの使用を制限します] または [任意の認証ユーザーによるこのデリバリーグループの使用を許可します] を選択します。 これにより、[デリバリーグループ] 下の [アクセスポリシー] タブでアダプティブアクセスを構成できます。

-

アダプティブアクセスが有効な場合は、直接ワークロード接続に変更されます。

- [場所のタグ]フィールドが[Citrix Cloud]>[ネットワークの場所]>[ネットワークの場所を追加]>[場所のタグ]に表示されます。

- 既存の直接ワークロード接続ポリシーは正常に機能します。

- 新しいポリシーは、ネットワークの場所サービス(タグを定義しない)とデリバリーグループで作成する必要があります。 さらに、ネットワーク接続の種類は内部である必要があります。

- タグを使用した直接ワークロード接続の新しいポリシーの場合は、ネットワークの場所サービスでタグを定義する必要があり、DaaS Studioのデリバリーグループまたはアクセスポリシーでも同じタグを定義する必要があります。 さらに、ネットワーク接続の種類は内部である必要があります。 場所のタグは、直接ワークロード接続には関係ありません。

-

Citrix DaaS展開でのテストには、以下をお勧めします。

- テストのデリバリーグループを特定するか、デリバリーグループを作成して、この機能を実装します。

- ポリシーを作成するか、テストのデリバリーグループで使用できるポリシーを特定します。

アダプティブアクセス機能を有効にする

- Citrix Cloudにログオンします。

- ハンバーガーメニューから [ワークスペース構成] を選択します。

- [アダプティブアクセス] のトグルは、デフォルトではオフになっています。 [アダプティブアクセス] のトグルをオンにします。

- 確認メッセージで [はい。アダプティブアクセスを有効にします] をクリックします。

アダプティブアクセスが有効になっている場合、アダプティブアクセスの場所のタグを定義できます([Citrix Cloud]>[ネットワークの場所]>[ネットワークの場所を追加]>[場所のタグ])。

アダプティブアクセスが無効になっている場合は、ネットワークの場所を追加できません。 この場合、場所のタグは適用できません。

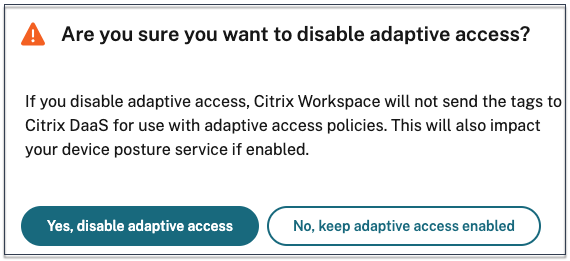

重要:

アダプティブアクセス機能を無効にしようとすると、次のメッセージが表示されます。 この機能が無効になっている場合、WorkspaceはアダプティブアクセスのタグをDaaSに送信しないことに注意してください。

アダプティブアクセスを構成する

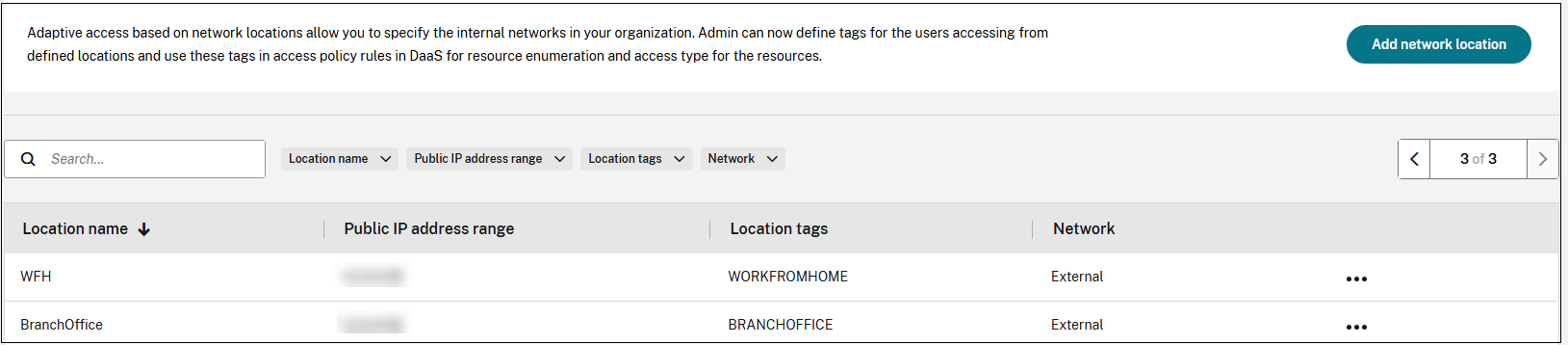

管理者がユーザーのネットワークの場所(オフィスや自宅など)に基づいてアクセス制御を実施する必要があるシナリオを考えてみましょう。 管理者はまた、在宅勤務のユーザーにクリップボード制限などのスマートコントロールを適用する必要があります。 アダプティブアクセスを使用してこのシナリオを実現するには、管理者はユーザーのネットワークに基づいて2つのデリバリーグループを作成する必要があります:

- ブランチオフィスユーザーに関連するアプリケーションを含むBranchOffice用のAdaptive Accessデリバリーグループ。

- 自宅/リモートユーザーに関連するアプリケーションを含むWorkFromHome用のWFHデリバリーグループ。

デリバリーグループを作成したら、ネットワークの場所に基づいてアダプティブアクセスを構成するには、次の基本手順が必要です:

- タグを定義し、ネットワークの場所ポリシーを構成する。

- デリバリーグループで定義されたタグを使用してアプリケーションを列挙するか、アプリケーションにスマートコントロールを適用する。

- アプリケーションにスマートコントロールを適用する(オプション)。

場所に応じたアクセス用のネットワークの場所タグの定義

最初のステップは、ユーザーの場所(オフィスまたは自宅)に基づいてユーザーのタグを定義することです。

- BRANCHOFFICE:このタグは、オフィスネットワークから接続するユーザーに割り当てる必要があります。 これらのユーザーは、利用可能なすべてのアプリケーションに完全にアクセスできます。

- WORKFROMHOME:このタグは、リモートで作業するユーザーに割り当てる必要があります。 これらのユーザーは、アプリケーションや特定の機能(クリップボード機能など)へのアクセスが制限されています。

タグについて詳しくは、「ネットワークの場所タグ」を参照してください。

これで、ユーザーの場所に基づいてデリバリーグループとそれぞれのタグが作成されたので、ネットワークの場所ポリシーの構成に進むことができます。

ネットワークの場所ポリシーを構成する

パブリックソースIPアドレスと場所タグを指定して、ユーザーの場所のネットワークの場所ポリシー規則を定義します。

- Citrix Cloudにサインインします。

- ハンバーガーメニューから [ネットワークの場所] を選択します。 [アダプティブアクセス]トグルが有効になっていることを確認します。 それ以外の場合は、直接ワークロード接続のユーザー インターフェイスが表示されます。

-

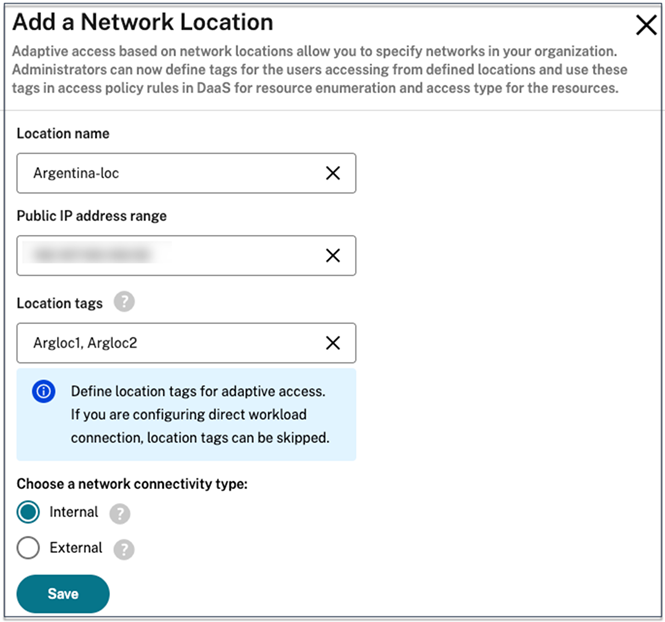

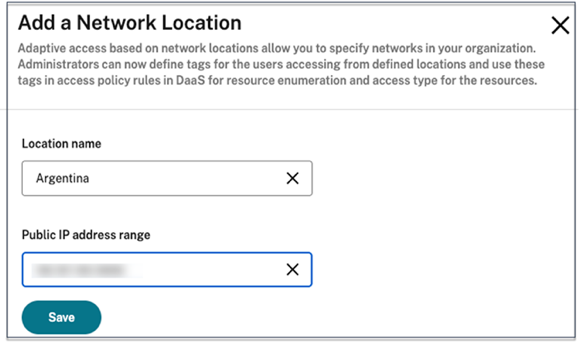

[ネットワークの場所を追加] をクリックします。

-

場所の名前: ポリシーの適切な名前を入力します。

例:BRANCHOFFICEまたはWORKFROMHOME

-

パブリックIPアドレスの範囲: ネットワークのパブリックIPアドレスの範囲を定義します。

例:192.0.2.10 - 192.0.2.30

-

場所のタグ: 場所のタグを定義します。 これには、自分の場所を表す名前を使用できます。 これらのタグは、Citrix Studioでアダプティブアクセスポリシーを構成するために使用されます。 詳しくは、「Citrix Studioでタグを定義する」を参照してください。

例:BRANCHOFFICEまたはWORKFROMHOME

-

接続の種類: アプリケーション起動の種類を定義します。

内部 - アプリケーション起動でゲートウェイをバイパスします。 外部 - アプリケーション起動にはCitrix Gatewayサービスまたは従来のゲートウェイを使用します。

-

- [保存] をクリックします。

DaaS Studioでこれらのタグを使用して、アダプティブアクセスを有効にできるようになりました。

注

- ネットワークの場所タグがデリバリーグループに割り当てられていない場合、ユーザーはAdaptive AccessとWFHの両方のデリバリーグループのすべてのアプリケーションに無制限にアクセスできます。 これにより、ユーザーが権限のない特定のアプリケーションにうっかりアクセスしてしまう可能性があります。 場所タグをデリバリーグループに割り当てると、ユーザーのネットワークの場所に基づいてアクセスが制御されます。

- 注:場所のタグを定義する場合は、プレフィックス「LOCATION_TAG」を付けずに目的のタグ名のみを入力してください。例:BRANCHOFFICE。 ただし、Citrix Studioでタグを定義する場合は、タグ名の前に「LOCATION_TAG」というプレフィックスを付ける必要があります。 例:「LOCATION_TAG_BRANCHOFFICE」。

デリバリーグループで定義したタグを使用してアプリケーションを列挙する

- Citrix Cloudにサインインします。

- [Citrix DaaS] タイルで、[管理] をクリックします。

- デリバリーグループを作成します。 詳しくは、「デリバリーグループの作成」を参照してください。

- 作成したデリバリーグループを選択し、[デリバリーグループの編集] をクリックします。

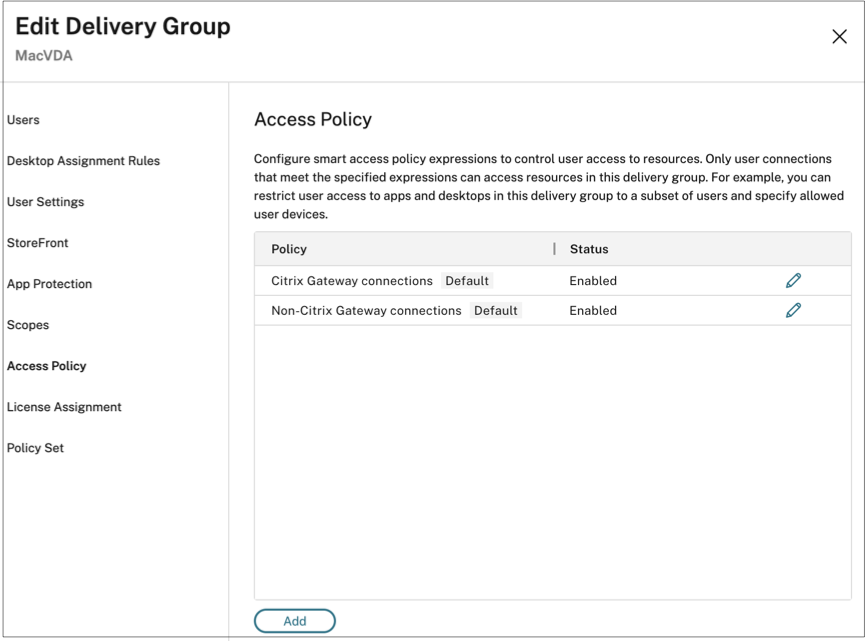

- [アクセスポリシー] をクリックします。

-

Citrix Workspaceプラットフォーム内でアダプティブアクセスを使用しているお客様は、次の手順を実行して、デリバリーグループのアクセスを内部ネットワークのみに制限してください:

- デリバリーグループを右クリックし、[編集] を選択します。

- 左ペインでアクセスポリシーを選択します。

-

編集アイコンをクリックして、デフォルトのCitrix Gateway接続ポリシーを変更します。

-

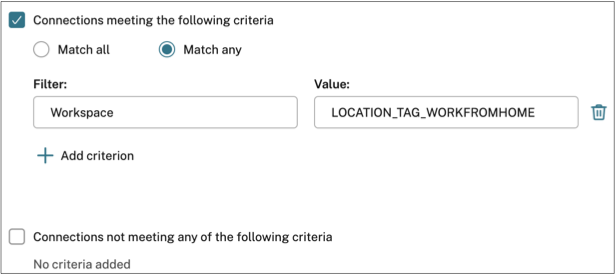

[ポリシーの編集] ページで、[次の条件に一致する接続] を選択し、[一部が一致] を選択して、条件を追加します。

WorkFromHomeユーザーの場合は、各Delivery Controllerで次の値を入力します。

フィルター:ワークスペース

値:LOCATION_TAG_WORKFROMHOME

BranchOfficeユーザーの場合は、各Delivery Controllerで次の値を入力します。

フィルター:ワークスペース

値:LOCATION_TAG_BRANCHOFFICE

注

- 値フィールドには、ネットワークの場所ポリシーの作成時に定義した、プレフィックス「LOCATION_TAG」が付いた正しい場所のタグ名を入力してください。 たとえば、場所のタグを「BRANCHOFFICE」と定義した場合は、値フィールドに「LOCATION_TAG_BRANCHOFFICE」と入力する必要があります。 デリバリーグループのネットワークの場所タグは、ネットワークの場所ポリシーでの定義に関係なく、大文字で入力する必要があります。 場所のタグの構成について詳しくは、「ネットワークの場所ポリシーを構成する」を参照してください。

- デリバリーグループのネットワークの場所タグは、ネットワークの場所ポリシーでの定義に関係なく、大文字で入力する必要があります。 場所のタグの構成について詳しくは、「ネットワークの場所ポリシーを構成する」を参照してください。

(オプション)アプリケーションにスマートコントロールを適用する

管理者は、ネットワークの場所タグを使用してアクセスを制限するだけでなく、アプリケーションにスマートコントロールを適用することもできます。 この例では、WorkFromHomeの場所からのユーザーに対してクライアントクリップボードリダイレクトが無効になっています。

- Citrix DaaSにサインインします。

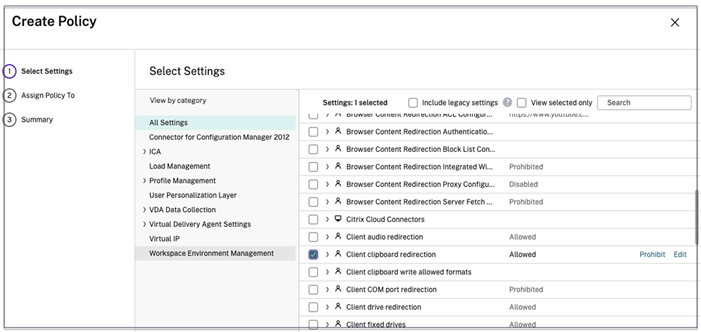

- [ポリシー] に移動し、[ポリシーの作成] をクリックします。

- [クライアントクリップボードリダイレクト] を選択し、[禁止] をクリックします。

- [次へ] をクリックします。

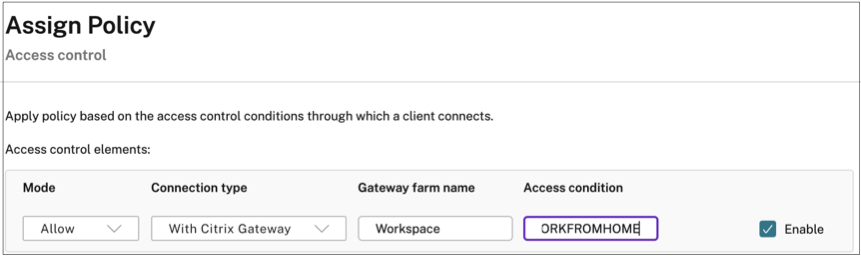

- [ポリシーの割り当て] ページで、[アクセス制御] を選択します。

-

ポリシーに次の値を定義します:

- モード: 許可

- 接続の種類:Citrix Gatewayを使用する

- Gatewayファーム名:ワークスペース

- アクセス条件:LOCATION_TAG_WORKFROMHOME(すべて大文字)

- [次へ] をクリックします。

- ポリシーの名前を入力し、ポリシーの説明を追加します。

- [完了]をクリックします。

WORKFROMHOMEの場所のユーザーは、起動したリソースへのクリップボードアクセスを実行できません。

ネットワークの場所のタグ

ネットワークの場所サービスは次のタグを提供します。

-

デフォルトのタグ: これらのタグは、ネットワークの場所サービスで定義されます。 以下のデフォルトのタグが利用可能です。

- LOCATION_internal:タグは、ネットワークの場所を定義する際に、ネットワーク接続の種類がInternalに設定された場合にデフォルトで送信されます。

- LOCATION_external:タグは、ネットワークの場所を定義する際に、ネットワーク接続の種類がExternalに設定された場合にデフォルトで送信されます。

- LOCATION_undefined:タグは、ポリシーで定義されていないが、ネットワークの場所サービスを経由するIPアドレスで送信されます。 これらのユーザーの起動は、リソースグループで定義されているものと同じです。

- カスタムタグ: 管理者はポリシーでカスタムタグ名を定義できます。 例:自宅、オフィス、ブランチ

注

ネットワークの場所サービスのタグを定義するときは、次の点を確認してください:

The default tags always start with the prefix "LOCATION_`<tag name>`. For example, LOCATION_INTERNAL. The custom tags always start with the prefix "LOCATION_TAG`<tag name>`. For example, LOCATION_TAG_OFFICE.デリバリーグループでタグを定義する場合、タグはすべて大文字で入力する必要があります。

Default tags: LOCATION_INTERNAL, LOCATION_EXTERNAL, LOCATION_UNDEFINED Custom tags: LOCATION_TAG_OFFICE, LOCATION_TAG_HOME

次の表は、前述のシナリオのポリシーとタグをまとめたものです。

| 場所 | ポリシー | カスタムタグ | デフォルトタグ | DaaSデリバリーグループで使用されるタグ | スマートアクセスポリシーで使用されるタグ |

|---|---|---|---|---|---|

| WFH | WFH | WORKFROMHOME | LOCATION_EXTERNAL | LOCATION_WORKFROMHOMEおよび/またはLOCATION_EXTERNAL | LOCATION_WORKFROMHOMEおよび/またはLOCATION_EXTERNAL |

| ブランチオフィス | ブランチオフィス | BRANCHOFFICE | LOCATION_EXTERNAL | LOCATION_BRANCHOFFICE and/or LOCATION_EXTERNAL | LOCATION_BRANCHOFFICE and/or LOCATION_EXTERNAL |

| その他 | 未定義 | 未定義 | LOCATION_UNDEFINED | LOCATION_UNDEFINED | LOCATION_UNDEFINED |

既知の問題

アダプティブアクセス機能を有効にし、規則(タグと接続の種類)を設定した後でアダプティブアクセス機能を無効にしても、場所のタグと接続の種類の列は非表示になりますが、[ネットワークの場所]ページから場所は削除されません。 ただし、これらの場所はバックエンドでは無効になっています。 これは表示上の問題です。

タグに基づいたSession Recordingポリシーの構成

Session Recordingにより、組織は仮想セッションでの画面上のユーザーアクティビティを録画できます。 カスタムSession Recordingポリシー、イベント検出ポリシー、またはイベント応答ポリシーを作成するときに、ネットワークの場所のタグなどのタグを指定できます。 例に関しては、「カスタム録画ポリシーの作成」を参照してください。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.