Citrix Managed Azureのセキュリティの技術概要

注

2023年7月より、MicrosoftはAzure Active Directory(Azure AD)の名前をMicrosoft Entra IDに変更しました。 このドキュメントでは、Azure Active Directory、Azure AD、またはAADへの言及はすべて、Microsoft Entra IDを意味することになります。

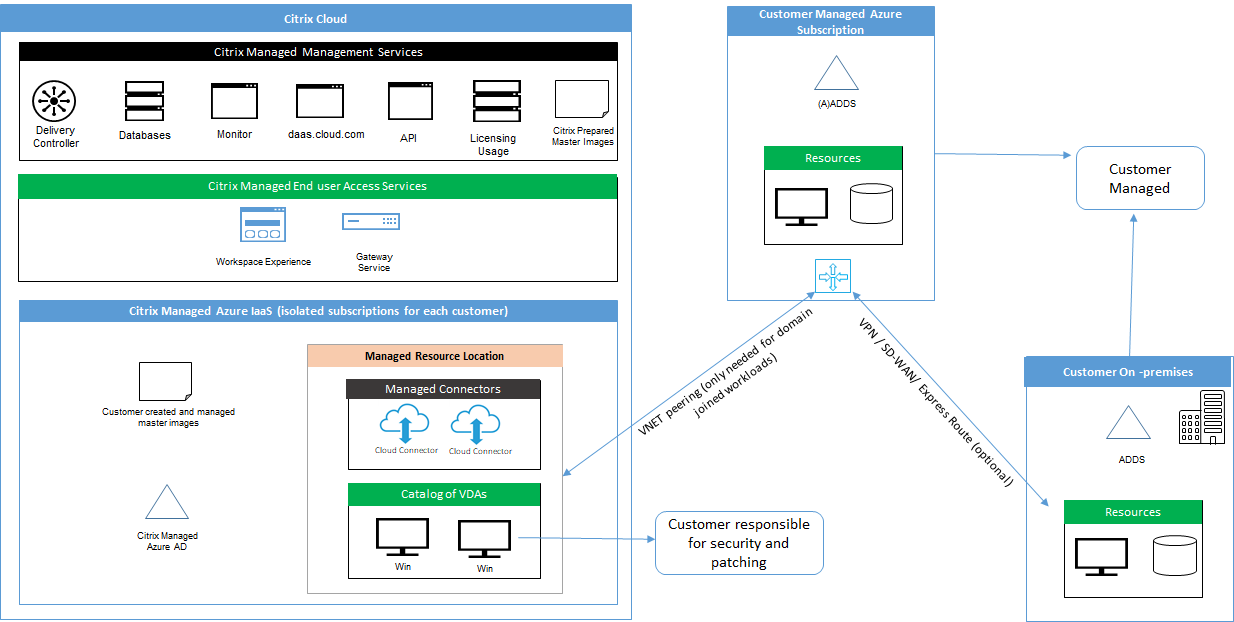

次の図に、Citrix Managed Azureを使用するCitrix DaaS(旧称Citrix Virtual Apps and Desktopsサービス)展開に含まれるコンポーネントを示します。 この例では、VNetピアリング接続を使用しています。

Citrix Managed Azureを使用すると、デスクトップとアプリを提供する顧客のVirtual Delivery Agent(VDA)とCitrix Cloud Connectorが、Citrix管理のAzureサブスクリプションとテナントに展開されます。

Citrixクラウドベースのコンプライアンス

2021年1月時点で、さまざまなエディションのCitrix DaaSおよびWorkspace Premium PlusでのCitrix Managed Azure Capacityの使用は、Citrix SOC 2(タイプ1または2)、ISO 27001、HIPAA、またはその他のクラウドコンプライアンスの要件に対して評価されていません。 Citrix Cloudの認定について詳しくは、「Citrix Trust Center」を参照してください。また、頻繁に更新を確認してください。

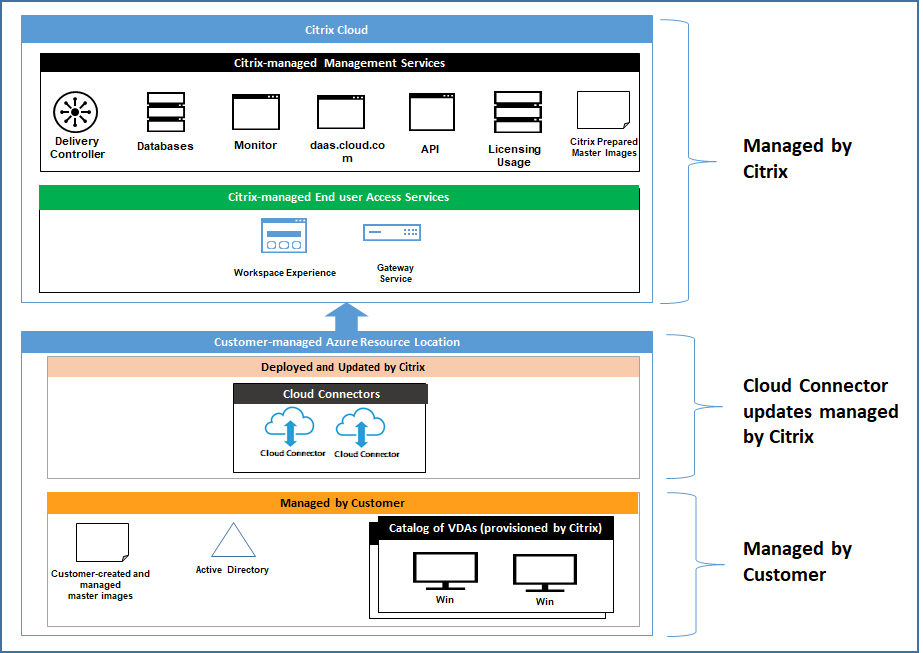

Citrixの責任

ドメイン非参加カタログ用のCitrix Cloud Connector

Citrix Managed Azureサブスクリプションを使用する場合、Citrix DaaSは各リソースの場所に少なくとも2つのCloud Connectorを展開します。 一部のカタログは、同じ顧客の他のカタログと同じリージョンにある場合、リソースの場所を共有することができます。

Citrixは、ドメイン非参加カタログのCloud Connectorに対する以下のセキュリティ操作に責任があります:

- オペレーティングシステムの更新とセキュリティパッチの適用

- アンチウイルスプログラムのインストールと保守

- Cloud Connectorソフトウェア更新プログラムの適用

顧客にはCloud Connectorへのアクセス権限はありません。 そのため、Citrixは、ドメイン非参加カタログCloud Connectorのパフォーマンスに全責任を負います。

AzureサブスクリプションとAzure Active Directory

Citrixは、顧客向けに作成されたAzureサブスクリプションとAzure Active Directory(AAD)のセキュリティに責任があります。 Citrixはテナント分離を保証しているため、各顧客は自身のAzureサブスクリプションとAADを持ち、異なるテナント間の混線は防止されます。 また、Citrixは、AADへのアクセスをCitrix DaaSとCitrix運用担当者のみに制限しています。 Citrixによる各顧客のAzureサブスクリプションへのアクセスは監査されます。

ドメイン非参加カタログを使用している顧客は、Citrix Workspaceの認証手段としてCitrix管理のAADを使用できます。 これらの顧客のために、CitrixはCitrix管理のAADで制限付き特権のユーザーアカウントを作成します。 ただし、顧客のユーザーも管理者も、Citrix管理のAADに対して操作を行うことはできません。 これらの顧客が代わりに独自のAADを使用することを選択した場合、そのセキュリティについては顧客が全責任を負います。

仮想ネットワークとインフラストラクチャ

顧客のCitrix Managed Azureサブスクリプション内で、Citrixはリソースの場所を分離するための仮想ネットワークを作成します。 Citrixは、これらのネットワーク内で、ストレージアカウント、Key Vault、およびその他のAzureリソースに加え、VDA、Cloud Connector、およびイメージビルダーマシン用の仮想マシンを作成します。 Citrixは、Microsoftと提携し、仮想ネットワークファイアウォールを含む仮想ネットワークのセキュリティに対する責任を負います。

Citrixは、デフォルトのAzureファイアウォールポリシー(ネットワークセキュリティグループ)が、VNetピアリングのネットワークインターフェイスへのアクセスを制限するように構成されていることを保証します。 通常、これはVDAとCloud Connectorへの受信トラフィックを制御します。 詳しくは、次のページを参照してください:

顧客はこのデフォルトのファイアウォールポリシーを変更することはできませんが、Citrixが作成したVDAマシンに追加のファイアウォール規則を展開することはできます。たとえば、送信トラフィックを部分的に制限できます。 Citrixが作成したVDAマシンに、仮想プライベートネットワーククライアント、またはファイアウォール規則をバイパスできるその他のソフトウェアをインストールする顧客は、発生する可能性のあるセキュリティリスクに責任を負います。

Citrix DaaSでイメージビルダーを使用して新しいマシンイメージを作成およびカスタマイズする場合、ポート3389〜3390がCitrix管理のVNetで一時的に開かれるため、顧客は新しいマシンイメージを含むマシンにRDP(リモートデスクトッププロトコル)を使用することができ、そのマシンをカスタマイズできます。

Azure VNetピアリング接続を使用する場合のCitrixの責任

Citrix DaaSのVDAがオンプレミスのドメインコントローラー、ファイル共有、またはその他のイントラネットリソースに接続するために、Citrix DaaSは接続オプションとしてVNetピアリングワークフローを提供します。 顧客のCitrix管理の仮想ネットワークは、顧客管理のAzure仮想ネットワークとピアリングされます。 顧客管理の仮想ネットワークでは、Azure ExpressRouteやIPsecトンネルなど、顧客が選択したクラウドからオンプレミスへの接続のソリューションを使用して、顧客のオンプレミスリソースとの接続を有効にすることができます。

VNetピアリングに対するCitrixの責任は、Citrixと顧客が管理するVNet間のピアリング関係を確立するためのワークフローと、関連するAzureリソース構成をサポートすることに限定されます。

Azure VNetピアリング接続のファイアウォールポリシー

Citrixは、VNetピアリング接続を使用する受信および送信トラフィック用に、以下のポートを開いたり閉じたりします。

ドメイン非参加マシンを使用したCitrix管理のVNet

- 受信規則

- VDAからCloud Connectorへ、およびCloud ConnectorからVDAへの受信には、ポート80、443、1494、および2598を許可します。

- モニターシャドウイング機能で使用されるIP範囲からVDAへの受信には、ポート49152〜65535を許可します。 「Citrixテクノロジで使用される通信ポート」を参照してください。

- 他のすべての受信を拒否します。 これには、VDAからVDAへの、およびVDAからCloud ConnectorへのVNet内トラフィックが含まれます。

- 送信規則

- すべての送信トラフィックが許可されます。

ドメイン参加済みマシンがあるCitrix管理のVNet

- 受信規則:

- VDAからCloud Connectorへ、およびCloud ConnectorからVDAへの受信には、ポート80、443、1494、および2598を許可します。

- モニターシャドウイング機能で使用されるIP範囲からVDAへの受信には、ポート49152〜65535を許可します。 「Citrixテクノロジで使用される通信ポート」を参照してください。

- 他のすべての受信を拒否します。 これには、VDAからVDAへの、およびVDAからCloud ConnectorへのVNet内トラフィックが含まれます。

- 送信規則

- すべての送信トラフィックが許可されます。

ドメイン参加済みマシンがある顧客管理のVNet

- VNetを正しく構成することは顧客の責任です。 この責任には、ドメイン参加のために以下のポートを開くことが含まれます。

- 受信規則:

- 内部起動のために、クライアントIPからの443、1494、2598での受信を許可します。

- Citrix VNet(顧客が指定したIP範囲)からの53、88、123、135~139、389、445、636での受信を許可します。

- プロキシ構成で開いたポートでの受信を許可します。

- 顧客が作成したその他の規則。

- 送信規則:

- 内部起動のために、Citrix VNet(顧客が指定したIP範囲)への443、1494、2598での送信を許可します。

- 顧客が作成したその他の規則。

インフラストラクチャへのアクセス

Citrixは、顧客のCitrix管理インフラストラクチャ(Cloud Connector)にアクセスして、顧客に通知せずに、ログの収集(Windowsイベントビューアーなど)やサービスの再起動などの特定の管理タスクを実行することがあります。 Citrixは、これらのタスクを安全かつ確実に実行し、顧客への影響を最小限に抑える責任があります。 また、Citrixは、ログファイルが安全かつ確実に取得、転送、および処理されるようにする責任があります。 この方法では、顧客のVDAにアクセスすることはできません。

ドメイン非参加カタログのバックアップ

Citrixは、ドメイン非参加カタログのバックアップを実行する責任を負いません。

マシンイメージのバックアップ

Citrixは、イメージビルダーで作成されたイメージなど、Citrix DaaSにアップロードされたすべてのマシンイメージをバックアップする責任があります。 Citrixは、これらのイメージにローカル冗長ストレージを使用します。

ドメイン非参加カタログのバックアップのための踏み台マシン

Citrixの運用担当者は、必要に応じて、顧客のCitrix管理のAzureサブスクリプションにアクセスして、顧客の問題を診断および修復するための踏み台マシンを作成できます。これは、顧客が問題に気付く前に行われる可能性があります。 Citrixは、踏み台マシンを作成するために顧客の同意を必要としません。 Citrixが踏み台マシンを作成する場合、Citrixは踏み台マシンに対してランダムに生成される強力なパスワードを作成し、Citrix NAT IPアドレスへのRDPアクセスを制限します。 踏み台マシンが不要になると、Citrix踏み台マシンを処分し、パスワードは無効になります。 踏み台マシン(およびそれに付随するRDPアクセス規則)は、操作が完了すると破棄されます。 Citrixは、踏み台マシンを使用して、顧客のドメイン非参加のCloud Connectorにのみアクセスできます。 Citrixには、ドメイン非参加VDAまたはドメイン参加済みCloud ConnectorとVDAにログインするためのパスワードがありません。

トラブルシューティングツールを使用する場合のファイアウォールポリシー

顧客がトラブルシューティングのために踏み台マシンの作成を要求する場合、Citrix管理のVNetに対して以下のセキュリティグループの変更が行われます:

- 顧客指定のIP範囲から踏み台マシンへの受信に、一時的にポート3389を許可します。

- 踏み台マシンのIPアドレスからVNet(VDAおよびCloud Connector)内の任意のアドレスへの受信に、一時的にポート3389を許可します。

- Cloud Connector、VDA、およびその他のVDAの間のRDPアクセスを引き続き禁止します。

顧客がトラブルシューティングのためにRDPアクセスを有効にする場合、Citrix管理のVNetに対して以下のセキュリティグループの変更が行われます:

- 顧客指定のIP範囲からVNet(VDAおよびCloud Connector)内の任意のアドレスへの受信に、一時的にポート3389を許可します。

- Cloud Connector、VDA、およびその他のVDAの間のRDPアクセスを引き続き禁止します。

顧客管理のサブスクリプション

顧客管理のサブスクリプションの場合、Citrixは、Azureリソースの展開時に上記の責任を順守します。 展開後、顧客はAzureサブスクリプションの所有者であるため、上記のすべては顧客の責任になります。

顧客の責任

VDAとマシンイメージ

顧客は、以下のような、VDAマシンにインストールされているソフトウェアのすべての側面について責任を負います:

- オペレーティングシステムの更新プログラムとセキュリティパッチ

- ウイルス対策とマルウェア対策

- VDAソフトウェアの更新プログラムとセキュリティパッチ

- 追加のソフトウェアファイアウォール規則(特に送信トラフィック)

- Citrixの「セキュリティに関する考慮事項およびベストプラクティス」に従ってください。

Citrixは、出発点として意図的に準備されたイメージを提供します。 顧客は、このイメージを概念実証やデモンストレーションの目的で、または独自のマシンイメージを構築するためのベースとして、使用できます。 Citrixは、このCitrix提供イメージのセキュリティを保証しません。 Citrixは、Citrix提供イメージ上のオペレーティングシステムとVDAソフトウェアを最新の状態に保つようにし、これらのイメージ上でWindows Defenderを有効にします。

VNetピアリングを使用する場合の顧客の責任

お客様は、「ドメイン参加済みマシンがある顧客管理のVNet」で指定されているすべてのポートを開く必要があります。

VNetピアリングが構成されている場合、顧客は、自身の仮想ネットワークとオンプレミスリソースへの接続のセキュリティに責任があります。 また、顧客は、Citrix管理のピア仮想ネットワークからの受信トラフィックのセキュリティに責任があります。 Citrixは、Citrix管理の仮想ネットワークから顧客のオンプレミスリソースへのトラフィックを禁止するための操作を実行しません。

顧客には、受信トラフィックを制限するための以下のオプションがあります:

- Citrix管理の仮想ネットワークに、顧客のオンプレミスネットワークまたは顧客管理の接続済み仮想ネットワーク内の他の場所で使用されていないIPブロックを与える。 これはVNetピアリングに必要です。

- 顧客の仮想ネットワークとオンプレミスネットワークにAzureネットワークセキュリティグループとファイアウォールを追加して、Citrix管理のIPブロックからのトラフィックを禁止または制限する。

- Citrix管理のIPブロックを対象として、侵入防止システム、ソフトウェアファイアウォール、行動分析エンジンなどの措置を、顧客の仮想ネットワークとオンプレミスネットワークに展開する。

プロキシ

顧客は、VDAからの送信トラフィックにプロキシを使用するかどうかを選択できます。 プロキシを使用する場合、顧客は以下の責任を負います:

- VDAマシンイメージでプロキシ設定を構成してあるか、VDAがドメイン参加済みである場合は、Active Directoryグループポリシーを使用します。

- プロキシの保守とセキュリティ。

Citrix Cloud Connectorまたはその他のCitrix管理のインフラストラクチャでプロキシを使用することは許可されていません。

カタログの回復性

Citrixは、回復性のレベルが異なる3種類のカタログを提供しています:

- 静的: 各ユーザーは、単一のVDAに割り当てられます。 このカタログタイプは高可用性を提供しません。 ユーザーのVDAがダウンした場合、回復するには新しいVDAに配置される必要があります。 Azureは、シングルインスタンスVMに99.5%のSLAを提供します。 顧客は引き続きユーザープロファイルをバックアップできますが、VDAに対して行われたカスタマイズ(プログラムのインストールやWindowsの構成など)は失われます。

- ランダム: 各ユーザーは、起動時にサーバーVDAにランダムに割り当てられます。 このカタログタイプは、冗長性により高可用性を提供します。 VDAがダウンしても、ユーザーのプロファイルが他の場所にあるため、情報が失われることはありません。

- Windows 10マルチセッション: このカタログタイプはランダムタイプと同じように動作しますが、サーバーVDAの代わりにWindows10ワークステーションVDAを使用します。

ドメイン参加済みカタログのバックアップ

顧客がVNetピアリングでドメイン参加済みカタログを使用している場合、顧客はユーザープロファイルをバックアップする責任があります。 オンプレミスのファイル共有を構成し、Active DirectoryまたはVDAにポリシーを設定して、これらのファイル共有からユーザープロファイルを取得することをお勧めします。 顧客は、これらのファイル共有のバックアップと可用性に責任があります。

障害回復

Azureデータが失われた場合、CitrixはCitrix管理のAzureサブスクリプション内のリソースを可能な限り多く回復します。 Citrixは、Cloud ConnectorとVDAの回復を試みます。 Citrixがこれらのアイテムの回復に失敗した場合、顧客には新しいカタログを作成する責任があります。 Citrixは、マシンイメージがバックアップされており、顧客がユーザープロファイルをバックアップして、カタログを再構築できることを前提としています。

Azureリージョン全体が失われた場合、お客様には、顧客管理の仮想ネットワークを新しいリージョンで再構築し、Citrix DaaS内に新しいVNetピアリングを作成していただく責任があります。

Citrixと顧客が共有する責任

ドメイン参加済みカタログ用のCitrix Cloud Connector

Citrix DaaSは各リソースの場所に少なくとも2つのCloud Connectorを展開します。 一部のカタログは、同じ顧客の他のカタログと同じリージョン、VNetピアリング、ドメインにある場合、リソースの場所を共有することができます。 Citrixは、顧客のドメイン参加済みCloud Connectorを、イメージ上で次のようなセキュリティデフォルト設定に構成します:

- オペレーティングシステムの更新プログラムとセキュリティパッチ

- アンチウイルスプログラム

- Cloud Connectorソフトウェア更新プログラム

顧客には通常、Cloud Connectorへのアクセス権限はありません。 ただし、カタログのトラブルシューティング手順に従い、ドメインの資格情報を使用してログインすることで、アクセス権限を取得できます。 踏み台マシンからログインするときに行った変更については、顧客の責任となります。

顧客は、Active Directoryグループポリシーにより、ドメイン参加済みCloud Connectorを制御することもできます。 顧客は、Cloud Connectorに適用されるグループポリシーが安全で適切であることを確認する責任があります。 たとえば、顧客がグループポリシーを使用してオペレーティングシステムの更新を無効にすることを選択した場合、顧客にはCloud Connectorでオペレーティングシステムの更新を実行する責任があります。 また、顧客は、グループポリシーを使用して、別のアンチウイルスプログラムをインストールするなど、Cloud Connectorのデフォルト設定よりも厳格なセキュリティを適用できます。 通常、顧客には、ポリシーを使用せず、自身のActive Directoryの組織単位にCloud Connectorを配置することをお勧めします。これにより、Citrixが使用するデフォルト設定を問題なく適用できるようになります。

トラブルシューティング

Citrix DaaSのカタログで問題が発生した場合、トラブルシューティングのために次の2つのオプションがあります:踏み台マシンの使用、RDPアクセスの有効化。 どちらのオプションも、顧客にセキュリティリスクをもたらします。 顧客は、これらのオプションを使用する前に、このリスクを引き受けることを理解し、同意する必要があります。

Citrixは、トラブルシューティング操作を実行するために必要なポートを開閉し、これらの操作中にアクセスできるマシンを制限する責任があります。

踏み台マシンまたはRDPアクセスのいずれかを使用して操作を実行するアクティブユーザーは、アクセスするマシンのセキュリティに責任を負います。 顧客がRDPでVDAまたはCloud Connectorにアクセスし、誤ってウイルスに感染した場合、顧客の責任となります。 Citrixのサポート担当者がこれらのマシンにアクセスする場合、安全に操作を実行することはそれらのサポート担当者の責任です。 環境内の踏み台マシンや他のマシンにアクセスする人物によって生じる脆弱性に対する責任(リストを許可するためにIP範囲を追加する顧客の責任、IP範囲を正しく実装するCitrixの責任など)については、本ドキュメントの他の場所に説明があります。

どちらのシナリオでも、Citrixはファイアウォールの例外を正しく作成して、RDPトラフィックを許可することに責任があります。 Citrixには、顧客が踏み台マシンを処分した後、またはCitrix DaaSを介したRDPアクセスを終了した後、これらの例外を取り消す責任もあります。

踏み台マシン

Citrixは、顧客のCitrix管理サブスクリプション内で顧客のCitrix管理仮想ネットワークに踏み台マシンを作成し、事前に(顧客への通知なしに)、または顧客が引き起こした問題に対応して、問題を診断および修復することができます。 踏み台マシンは、顧客がRDPでアクセスし、RDPでVDAと(ドメイン参加済みカタログの場合は)Cloud Connectorにアクセスして、ログの収集、サービスの再起動、またはその他の管理タスクを実行するために使用できるマシンです。 デフォルトでは、踏み台マシンを作成すると外部のファイアウォール規則が開き、顧客が指定した範囲のIPアドレスからの踏み台マシンへのRDPトラフィックが許可されます。 また、内部のファイアウォール規則が開き、Cloud ConnectorとVDAへのRDPアクセスを許可します。 これらの規則が開くと、大きなセキュリティリスクが生じます。

顧客は、ローカルのWindowsアカウントで使用するパスワードを強力なものにする責任があります。 顧客は、踏み台マシンへのRDPアクセスを可能にする外部IPアドレス範囲を指定する責任もあります。 顧客がIP範囲を指定しないことを選択した場合(誰でもRDPアクセスできるようにした場合)、悪意のあるIPアドレスからのアクセスに対しては顧客が責任を負います。

顧客は、トラブルシューティングが完了した後、踏み台マシンを削除する責任もあります。 踏み台マシンホストはさらに攻撃対象領域をさらすため、Citrixは電源を入れてから8時間後にマシンを自動的にシャットダウンします。 ただし、Citrixが踏み台マシンを自動的に削除することはありません。 顧客が期間を延長して踏み台マシンを使用することを選択した場合、顧客にはそれにパッチを適用して更新していく責任があります。 踏み台マシンは数日間だけ使用したのち削除することをお勧めします。 顧客が最新の踏み台マシンを希望する場合は、現在の踏み台マシンを削除してから新しい踏み台マシンを作成できます。これにより、最新のセキュリティパッチが適用された新しいマシンがプロビジョニングされます。

RDPアクセス

ドメイン参加済みカタログの場合、顧客のVNetピアリングが機能していれば、顧客はピアリングされたVNetからCitrix管理のVNetへのRDPアクセスを有効にできます。 顧客がこのオプションを使用する場合、顧客はVNetピアリングを介してVDAおよびCloud Connectorにアクセスする責任があります。 送信元IPアドレスの範囲を指定できるため、顧客の内部ネットワーク内であっても、RDPアクセスをさらに制限できます。 顧客は、ドメイン資格情報を使用してこれらのマシンにログインする必要があります。 顧客がCitrixのサポート担当者と協力して問題を解決している場合、顧客はこれらの資格情報をサポート担当者と共有する必要がある場合があります。 問題が解決した後、顧客はRDPアクセスを無効にする責任があります。 顧客のピアネットワークまたはオンプレミスネットワークからRDPアクセスを開いたままにしておくと、セキュリティリスクが発生します。

ドメイン資格情報

顧客がドメイン参加済みカタログを使用することを選択した場合、顧客は、マシンをドメインに参加させるためのアクセス権限があるドメインアカウント(ユーザー名とパスワード)をCitrix DaaSに提供する責任があります。 ドメイン資格情報を提供する場合、顧客は次のセキュリティ原則を順守する責任があります:

- 監査可能: アカウントをCitrix DaaS用として作成し、アカウントの使用目的を容易に監査できるようにする必要があります。

- スコープ: アカウントには、マシンをドメインに参加させるためのアクセス権限のみが必要です。 完全なドメイン管理者にするべきではありません。

- 安全: アカウントには強力なパスワードを設定する必要があります。

Citrixには、顧客のCitrix管理のAzureサブスクリプション内で、Azure Key Vaultにこのドメインアカウントを安全に保存する責任があります。 このアカウントは、ドメインアカウントのパスワードが操作に必要な場合にのみ取得します。

追加情報

関連情報については、以下を参照してください:

- セキュリティで保護されたCitrix Cloudプラットフォームの展開ガイド:Citrix Cloudプラットフォームのセキュリティ情報。

- セキュリティの技術概要:Citrix DaaSのセキュリティ情報

- サードパーティ通知