Google Workspace(旧称:G Suite)ユーザー向けの従来のAndroid Enterprise

Google Workspace(旧称:G Suite)ユーザーが従来のAndroid Enterpriseを構成するには、従来のAndroid Enterpriseの設定を使用する必要があります。

従来のAndroid Enterpriseの要件:

- パブリックにアクセスできるドメイン

- Google管理者アカウント

- 管理されたプロファイルサポートがあり、Android 5.0以降のLollipopを実行しているデバイス

- Google PlayがインストールされているGoogleアカウント

- デバイスで設定されたワークプロファイル

従来のAndroid Enterpriseの構成を始めるには、XenMobile設定の [Android Enterprise] ページで [従来のAndroid Enterprise] をクリックします。

![[従来のAndroid Enterprise]オプションの画像](/en-us/xenmobile/server/media/android-for-work-legacy-1.png)

Android Enterpriseアカウントの作成

Android Enterpriseアカウントをセットアップするには、Googleでドメイン名を検証する必要があります。

ドメイン名が既にGoogleで検証済みの場合は、以下の手順を省略し、「Android Enterpriseサービスアカウントの設定とAndroid Enterprise証明書のダウンロード」に進んでください。

-

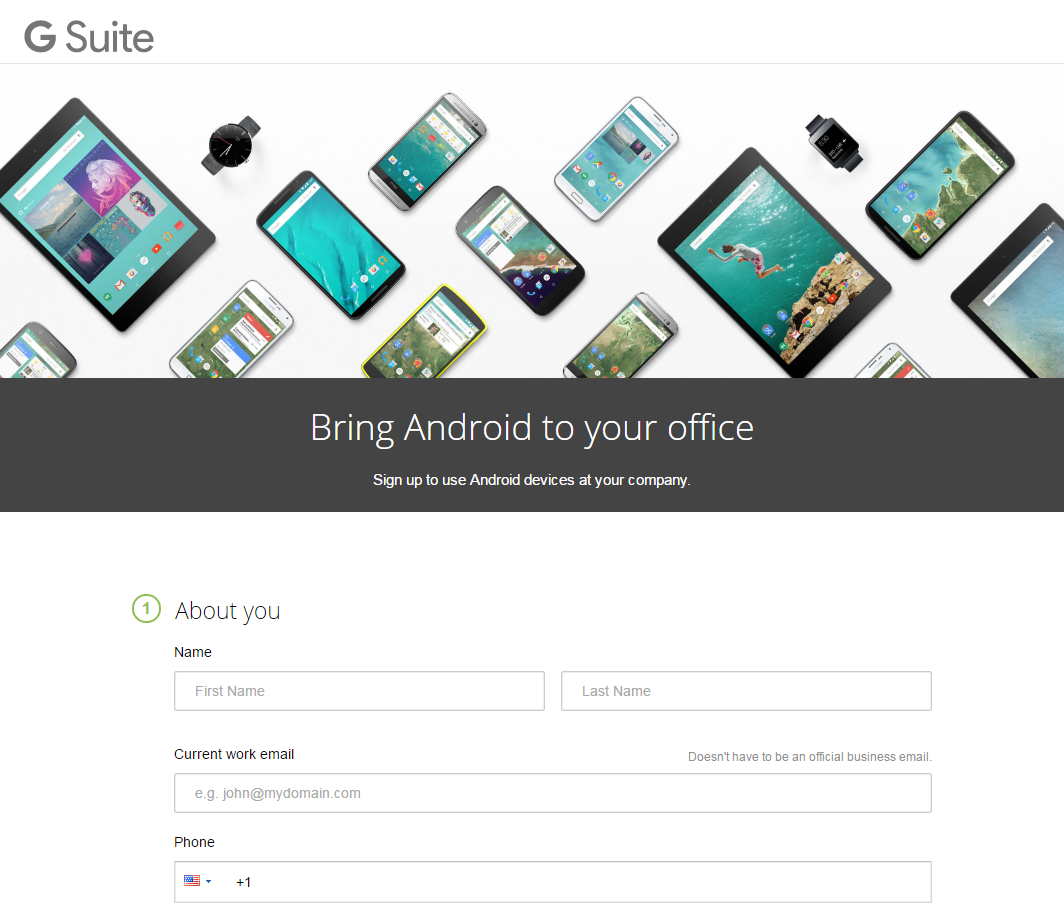

https://gsuite.google.com/signup/basic/welcomeにアクセスします。

管理者情報と会社情報を入力する次のページが開きます。

-

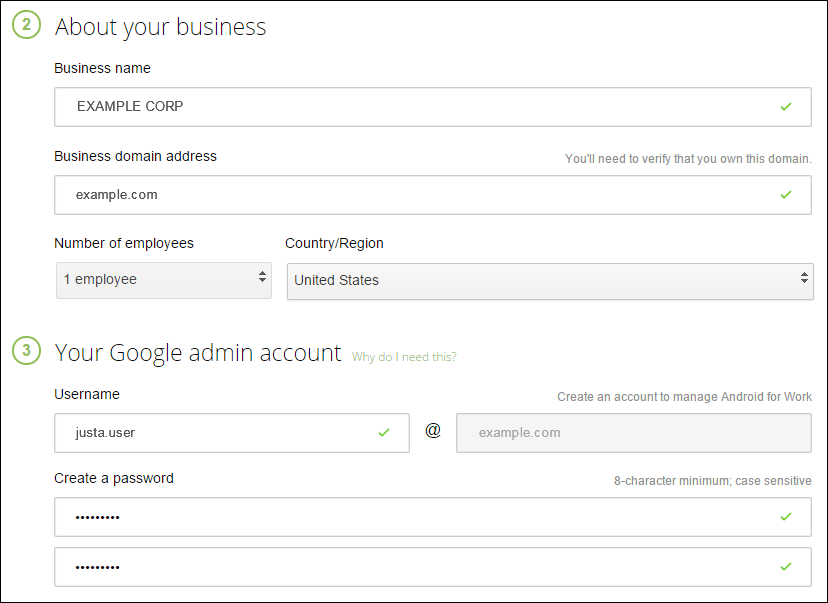

管理者のユーザー情報を入力します。

-

管理者のアカウント情報だけでなく、会社情報も入力してください。

プロセスの最初の手順が完了します。以下のページが開きます。

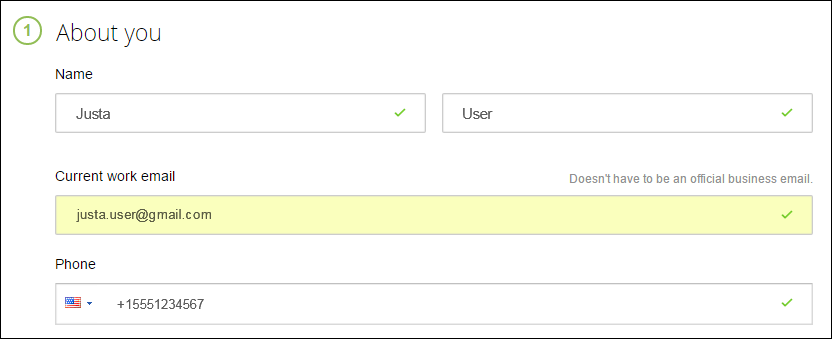

ドメイン所有権の検証

以下のいずれかの方法で、Googleがドメインを検証できるようにします。

- ドメインホストのWebサイトにTXTまたはCNAMEレコードを追加します。

- HTMLファイルをドメインのWebサーバーにアップロードします。

- ホームページに

<meta>タグを追加します。Googleでは最初の方法を推奨しています。ドメインの所有権を検証する手順についてはこの記事では扱いませんが、必要な情報はhttps://support.google.com/a/answer/6248925/に記載されています。

-

[Start] をクリックして、ドメインの検証を開始します。

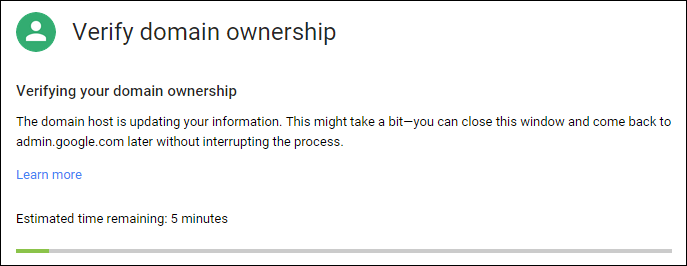

[Verify domain ownership]ページが開きます。画面の指示に従ってドメインを検証します。

-

[Verify] をクリック します。

![[Verify]ボタンの画像](/en-us/xenmobile/server/media/afw-verify-domain-ownership.png)

![[Verify]確認の画像](/en-us/xenmobile/server/media/afw-domain-verified.png)

-

Googleによってドメイン所有権が検証されます。

-

検証が成功すると、次のページが開きます。[続行] をクリックします。

-

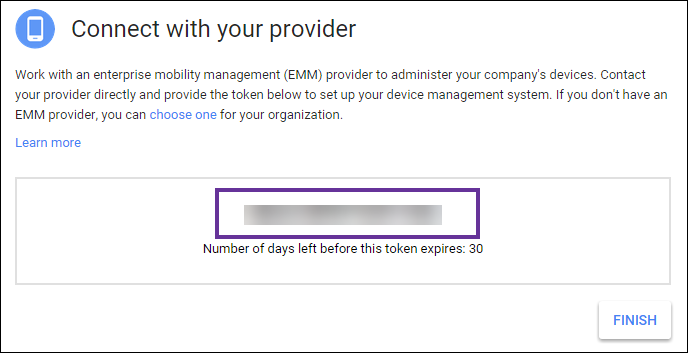

Citrixに提供しAndroid Enterprise設定を構成するときに使用するEMMバインドトークンが、Googleによって作成されます。トークンをコピーして保存します。後でセットアップ中に必要になります。

-

[Finish] をクリックしてAndroid Enterpriseの設定を完了します。ドメインの検証に成功したことを示すページが表示されます。

Android Enterpriseサービスアカウントを作成したら、Google Adminコンソールにサインインしてモビリティ管理設定を管理できます。

Android Enterpriseサービスアカウントの設定とAndroid Enterprise証明書のダウンロード

XenMobileからGoogle PlayサービスおよびDirectoryサービスにアクセスできるようにするには、Googleのデベロッパー用プロジェクトポータルを使用してサービスアカウントを作成する必要があります。このサービスアカウントは、XenMobileとAndroid at Work用のGoogleの各種サービスのサーバー間通信で使用します。使用されている認証プロトコルについて詳しくは、「https://developers.google.com/identity/protocols/OAuth2ServiceAccount」にアクセスしてください。

-

Webブラウザーでhttps://console.cloud.google.com/projectを開いて、Google管理者の資格情報でサインインします。

-

[Projects] の一覧で、[Create Project] をクリックします。

![[Create Project]オプションの画像](/en-us/xenmobile/server/media/google-config-api-1.png)

-

[Project name] ボックスに、プロジェクトの名前を入力します。

![[Project name]オプションの画像](/en-us/xenmobile/server/media/google-config-api-2.png)

-

[Dashboard]ページで、[Use Google APIs] をクリックします。

![[Use Google APIs]オプションの画像](/en-us/xenmobile/server/media/google-config-api-6.png)

-

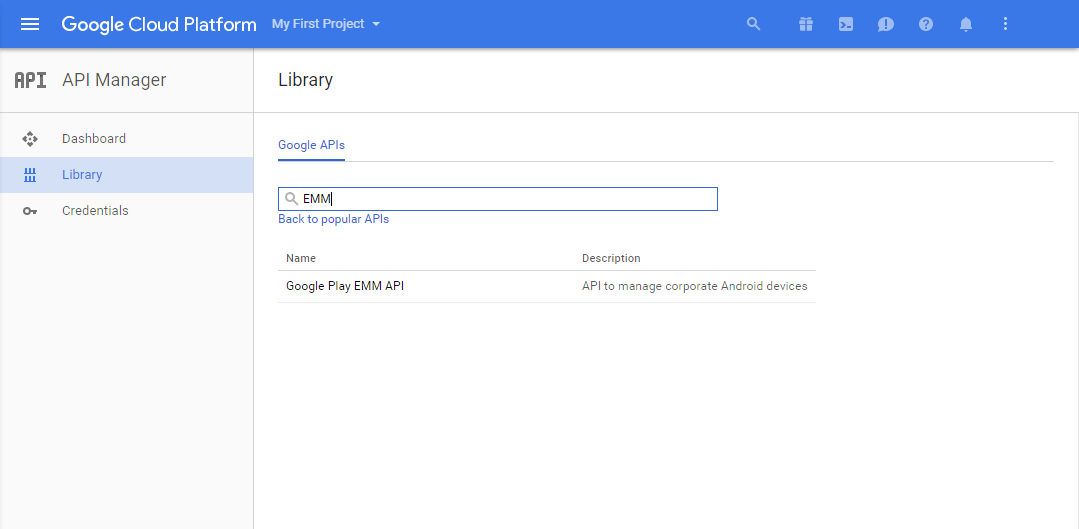

[Library] をクリックして、[Search] にEMMと入力して、検索結果をクリックします。

-

[Overview] ページで、[Enable] をクリックします。

![[Enable]オプションの画像](/en-us/xenmobile/server/media/afw-emm-enable.png)

-

[Google Play EMM API] の横にある [Go to Credentials] をクリックします。

![[Go to Credentials]オプションの画像](/en-us/xenmobile/server/media/google-config-api-13.png)

-

[Add credentials to our project] の一覧の手順1で、[service account] をクリックします。

![[service account]オプションの画像](/en-us/xenmobile/server/media/google-config-api-1b.png)

-

[Service Accounts]ページで、[Create Service Account] をクリックします。

![[Create Service Account]オプションの画像](/en-us/xenmobile/server/media/google-config-api-1e.png)

-

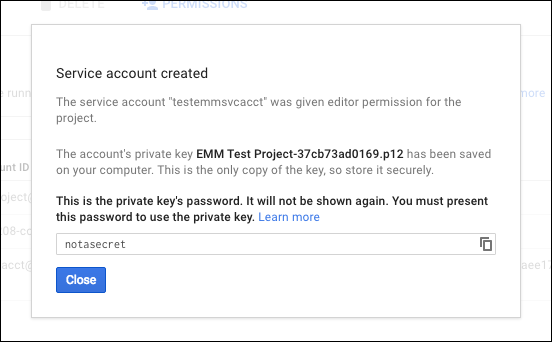

[Create service account] で、アカウントに名前を付けて、[Furnish a new private key] をオンにします。[P12] を選択して、[Enable Google Apps Domain-wide Delegation] をオンにし、[Create] をクリックします。

![[Create service account]オプションの画像](/en-us/xenmobile/server/media/google-config-api-1f.png)

証明書(P12ファイル)がコンピューターにダウンロードされます。証明書を安全な場所に保存してください。

-

[Service account created] 確認画面で、[Close] をクリックします。

-

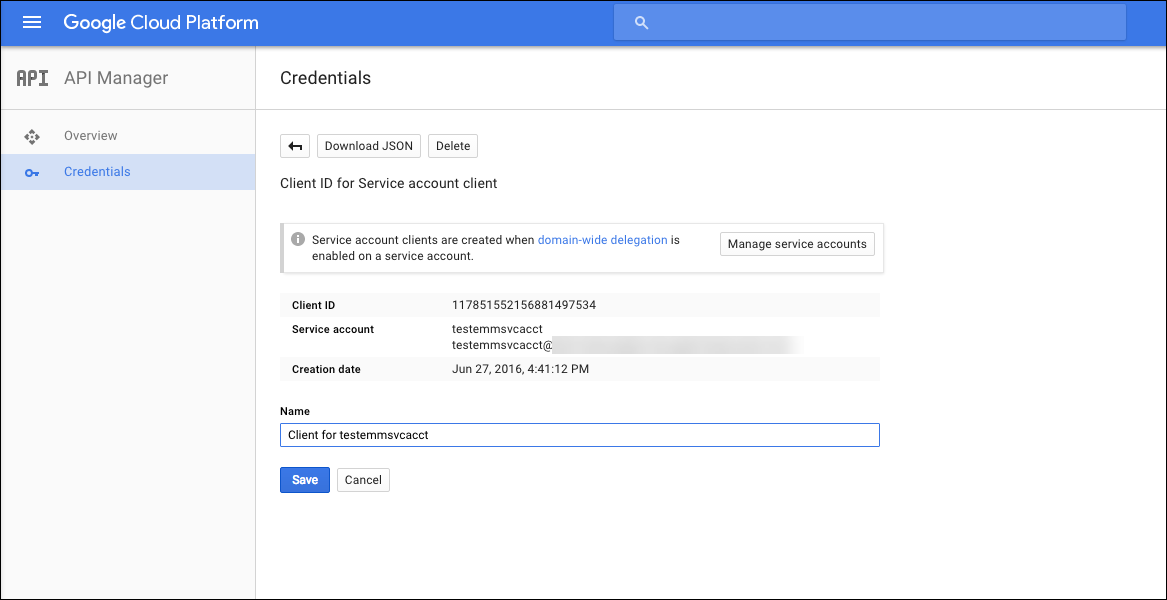

[Permissions] ページで [Service accounts] をクリックし、サービスアカウントの [Options] の下で、[View Client ID] をクリックします。

![[View Client ID]オプションの画像](/en-us/xenmobile/server/media/google-config-api-1g.png)

-

Google管理コンソールでアカウントの承認に必要になる詳細情報が表示されます。[Client ID]と[Service account ID]を、後でこの情報を引き出せる場所にコピーします。この情報は、ドメイン名と共に、許可の目的でCitrixサポートに送信するときに必要になります。

-

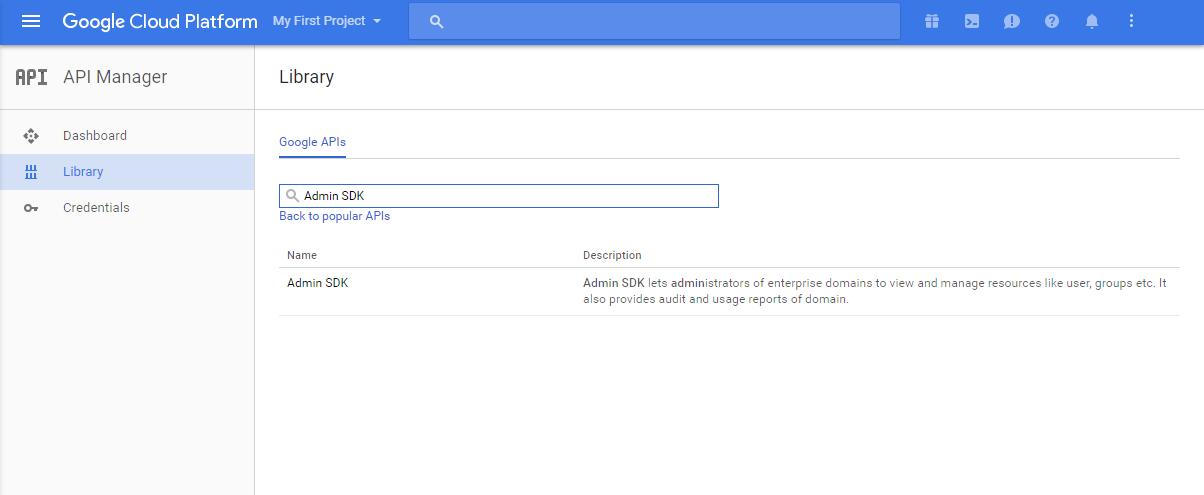

[Library] ページでAdmin SDKを検索して、検索結果をクリックします。

-

[Overview] ページで、[Enable] をクリックします。

![[Enable]ボタンの画像](/en-us/xenmobile/server/media/afw-admin-sdk-enable.png)

-

ユーザーのドメインのGoogle管理コンソールを開き、[Security] をクリックします。

![[Security]オプションの画像](/en-us/xenmobile/server/media/afw-admin-console-security-1.png)

-

[Settings] ページで [Show more] をクリックして、[Advanced settings] を選択します。

![[Advanced settings]の画像](/en-us/xenmobile/server/media/afw-admin-console-security-2.png)

![[Advanced settings]の画像](/en-us/xenmobile/server/media/afw-admin-console-security-3.png)

-

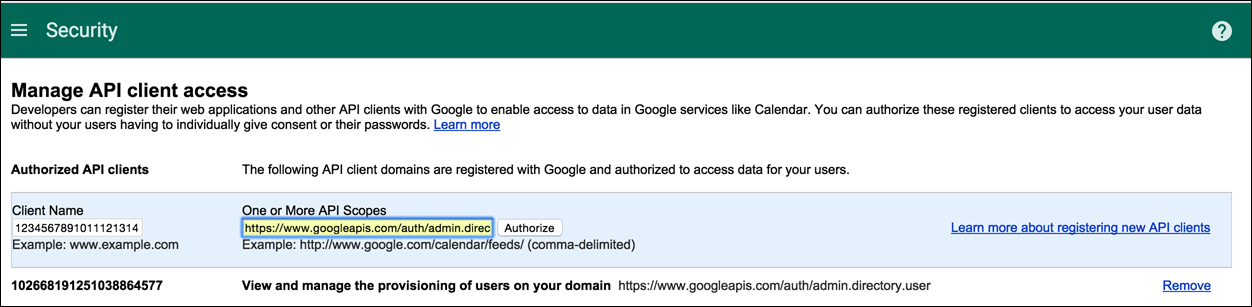

[Manage API client access] をクリックします。

![[Manage API client access]オプションの画像](/en-us/xenmobile/server/media/afw-admin-console-security-4.png)

-

[Client Name] ボックスに前の手順で保存したクライアントIDを入力し、[One or More API Scopes] ボックスに「

https://www.googleapis.com/auth/admin.directory.user」と入力して、[Authorize] をクリックします。

EMMへのバインド

XenMobileを使用してAndroidデバイスを管理するには、Citrixテクニカルサポートにドメイン名、サービスアカウント、およびバインドトークンを提供する必要があります。CitrixはトークンをEMM(エンタープライズモビリティ管理)プロバイダーとしてのXenMobileにバインドします。Citrixテクニカルサポートへのお問い合わせは、Citrixテクニカルサポートを参照してください。

-

バインドを確認するには、Google Adminポータルにサインインして [Security] をクリックします。

-

[Manage EMM provider for Android] をクリックします。

Google Android EnterpriseアカウントがEMMプロバイダーであるCitrixにバインドされていることが表示されます。

トークンのバインドを確認した後で、XenMobileコンソールを使用してAndroidデバイスの管理を開始できます。手順14で生成したP12証明書をインポートします。Android Enterpriseサーバー設定をセットアップし、SAMLベースのシングルサインオン(Single Sign-On:SSO)を有効化し、少なくともAndroid Enterpriseデバイスポリシーを1つ定義する必要があります。

![[Manage EMM provider for Android]オプションの画像](/en-us/xenmobile/server/media/afw-verify-emm-binding.png)

P12証明書のインポート

以下の手順に従ってAndroid EnterpriseのP12証明書をインポートします:

-

XenMobileコンソールにサインインします。

-

コンソールの右上にある歯車アイコンをクリックして [設定] ページを開き、[証明書] をクリックします。[証明書] ページが開きます。

![[証明書]ページの画像](/en-us/xenmobile/server/media/afw-certificates-page.png)

-

[インポート] をクリックします。[インポート] ダイアログボックスが開きます。

![[インポート]ダイアログボックスの画像](/en-us/xenmobile/server/media/afw-import-certificate-detail.png)

次の設定を構成します:

- インポート: ボックスの一覧から、[キーストア] を選択します。

- キーストアの種類: ボックスの一覧から、[PKCS#12] を選択します。

- 使用目的: ボックスの一覧から、[サーバー] を選択します。

- キーストアファイル: [ブラウザー] をクリックして、P12証明書を選択します。

- パスワード: キーストアのパスワードを入力します。

- 説明: 任意で、証明書の説明を入力します。

-

[インポート] をクリックします。

Android Enterpriseサーバー設定のセットアップ

-

XenMobileコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

-

[サーバー] の下の [Android Enterprise] をクリックします。[Android Enterprise] ページが開きます。

![[Android Enterprise]ページの画像](/en-us/xenmobile/server/media/settings-server-legacy-android-for-work.png)

次の設定を構成し、[保存] をクリックします。

- ドメイン名: Android Enterpriseのドメイン名を入力します(例:domain.com)。

- ドメイン管理アカウント: ドメイン管理者のユーザー名を入力します(例:Google Developer Portalで使用しているメールアカウント)。

-

サービスアカウントID: サービスアカウントIDを入力します(例:Google Service Account(

serviceaccountemail@xxxxxxxxx.iam.gserviceaccount.com)に関連付けられたメールアドレス)。 - クライアントID: Googleサービスアカウントの数値形式のクライアントIDを入力します。

- Android Enterpriseの有効化: Android Enterpriseを有効にするのか、無効にするのかを選択します。

SAMLベースのシングルサインオンの有効化

-

XenMobileコンソールにサインインします。

-

コンソールの右上にある歯車アイコンをクリックします。[設定] ページが開きます。

-

[証明書] をクリックします。[証明書] ページが開きます。

![[証明書]ページの画像](/en-us/xenmobile/server/media/afw-certificates-export-saml.png)

-

証明書の一覧から、SAML証明書を選択します。

-

[エクスポート] をクリックして証明書をコンピューターに保存します。

-

Android Enterpriseの管理者資格情報でGoogle Adminポータルにサインインします。ポータルへのアクセスについて詳しくは、Google Admin portalを参照してください。

-

[Security] をクリックします。

![[Security]オプションの画像](/en-us/xenmobile/server/media/afw-admin-console-security-1.png)

-

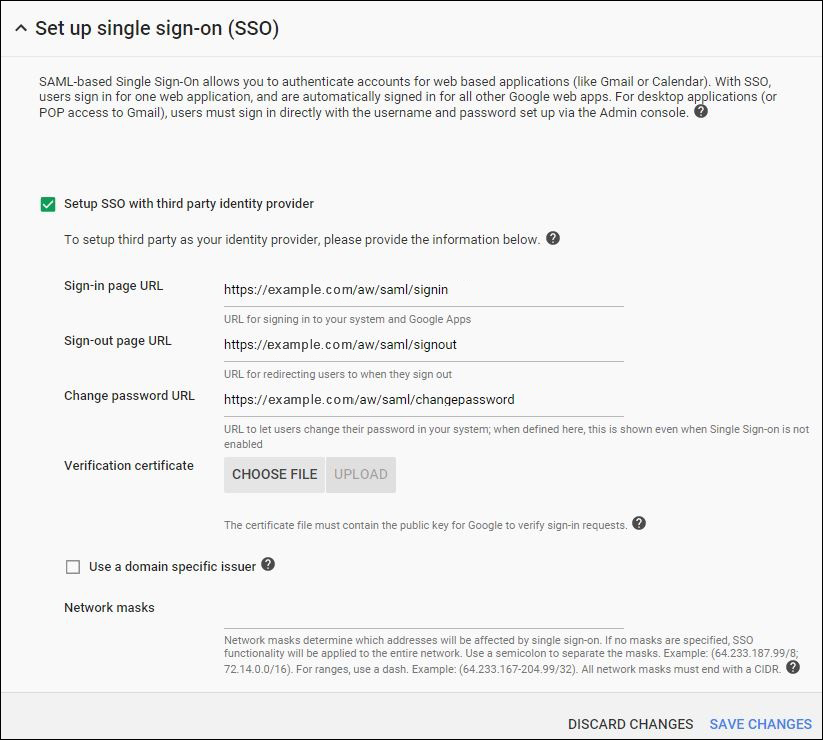

[Security] の下の [Set up single sign-on(SSO)] をクリックして以下の設定を構成します。

-

Sign-in page URL: お使いのシステムおよびGoogle AppsにサインインするページのURLを入力します。例:

https://<Xenmobile-FQDN>/aw/saml/signin。 -

Sign-out page URL: ユーザーがサインアウト時にリダイレクトされるURLを入力します。例:

https://<Xenmobile-FQDN>/aw/saml/signout。 -

Change password URL: ユーザーがシステム内でパスワードを変更するときにアクセスするURLを入力します。例:

https://<Xenmobile-FQDN>/aw/saml/changepassword。このフィールドが定義されると、SSOが使用できない場合でもこのメッセージが表示されます。 - Verification certificate: [CHOOSE FILE] をクリックして、XenMobileからエクスポートされたSAML証明書を選択します。

-

Sign-in page URL: お使いのシステムおよびGoogle AppsにサインインするページのURLを入力します。例:

-

[SAVE CHANGES] をクリックします。

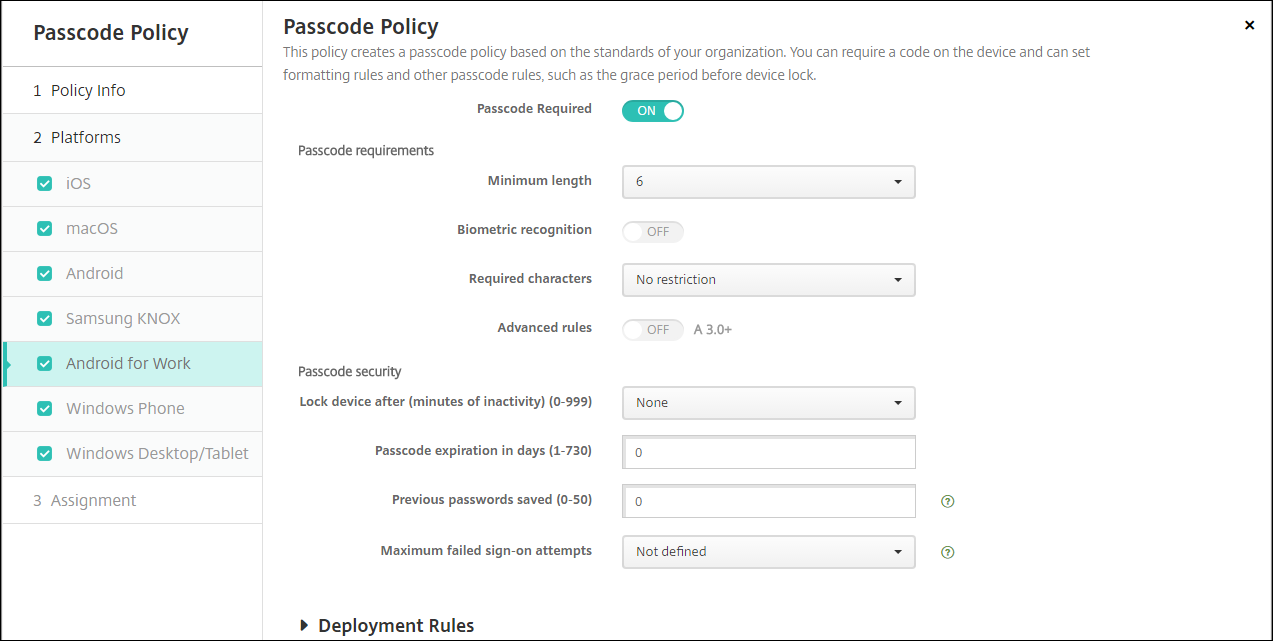

Android Enterpriseデバイスポリシーのセットアップ

パスコードポリシーをセットアップして、ユーザーが初めて登録するときにデバイスでのパスコード設定を必須にします。

デバイスポリシーの基本的なセットアップ手順は以下のとおりです。

-

XenMobileコンソールにサインオンします。

-

[構成]>[デバイスポリシー] をクリックします。

-

[追加] をクリックして、[新しいポリシーの追加] ダイアログボックスから追加するポリシーを選択します。この例では [パスコード] をクリックします。

-

[ポリシー情報] ページに入力します。

-

[Android Enterprise] をクリックしてポリシーの設定を構成します。

-

ポリシーをデリバリーグループに割り当てます。

Android Enterpriseアカウント設定の構成

ユーザーのデバイスでAndroidのアプリとポリシーを管理できるようにするには、XenMobileでAndroid Enterpriseのドメインおよびアカウント情報を設定する必要があります。まず、GoogleでAndroid Enterpriseの設定タスクを完了してドメイン管理者を設定し、サービスアカウントIDとバインドトークンを取得する必要があります。

-

XenMobile Webコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

-

[サーバー] の下の [Android Enterprise] をクリックします。[Android Enterprise] 構成ページが開きます。

![[Android Enterprise]構成ページの画像](/en-us/xenmobile/server/media/settings-server-legacy-android-for-work-1.png)

-

[Android Enterprise] ページで以下の設定を構成します:

- ドメイン名: ドメイン名を入力します。

- ドメイン管理アカウント: ドメイン管理者のユーザー名を入力します。

- サービスアカウントID: GoogleのサービスアカウントIDを入力します。

- クライアントID: GoogleサービスアカウントのクライアントIDを入力します。

- Android Enterpriseの有効化: Android Enterpriseを有効にするかどうかを選択します。

-

[保存] をクリックします。

XenMobileのGoogle Workspaceパートナーアクセスをセットアップ

Chromeの一部のエンドポイント管理機能では、GoogleパートナーAPIを使用してXenMobileとGoogle Workspaceドメイン間で通信します。たとえば、XenMobileでは、シークレットモードやゲストモードなどのChrome機能を管理するデバイスポリシーにAPIが必要です。

パートナーAPIを有効にするには、XenMobileコンソールでGoogle Workspaceドメインをセットアップしてから、Google Workspaceアカウントを構成します。

XenMobileでGoogle Workspace(旧称:G Suite)ドメインをセットアップする

XenMobileでGoogle WorkspaceドメインのAPIと通信できるようにするには、[設定]>[Google Chromeの構成] で設定を構成します。

- G Suiteドメイン: XenMobileに必要なAPIをホストするGoogle Workspaceドメイン。

- G Suite管理者アカウント: G Suiteドメインの管理者アカウント。

- G SuiteクライアントID: CitrixのクライアントID。Google Workspaceドメインのパートナーアクセスを構成する場合は、この値を使用します。

- G SuiteエンタープライズID: アカウントのエンタープライズID。お客様のGoogleエンタープライズアカウントから入力されます。

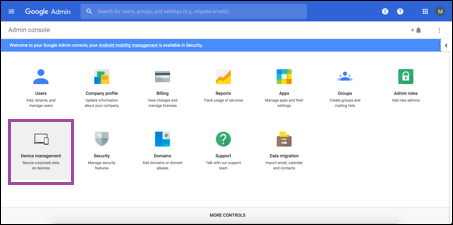

Google Workspaceドメイン内のデバイスとユーザーのパートナーアクセスを有効にする

-

Google管理コンソールにログインします:https://admin.google.com

-

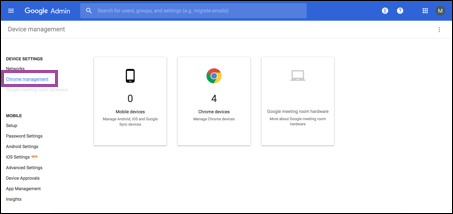

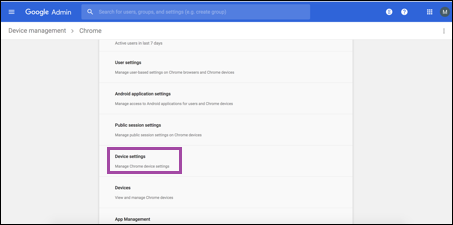

[端末管理] をクリックします。

-

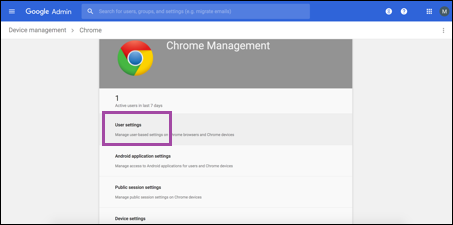

[Chrome管理] をクリックします。

-

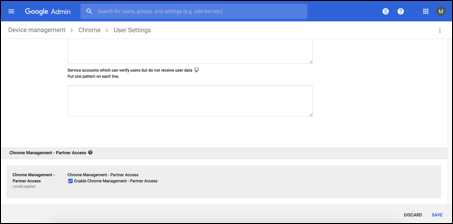

[ユーザー設定] をクリックします。

-

[Chrome管理-パートナーアクセス] を見つけます。

-

[Chrome管理-パートナーアクセスを有効にします] チェックボックスをオンにします。

-

パートナーアクセスについて了承し、有効にする必要があることに同意します。[保存] をクリックします。

-

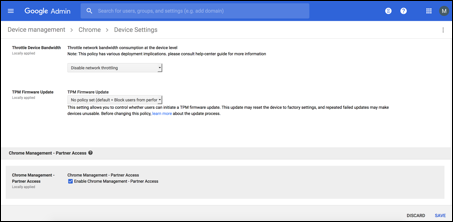

[Chrome管理]ページで [端末設定] をクリックします。

-

[Chrome管理-パートナーアクセス] を見つけます。

-

[Chrome管理-パートナーアクセスを有効にします] チェックボックスをオンにします。

-

パートナーアクセスについて了承し、有効にする必要があることに同意します。[保存] をクリックします。

-

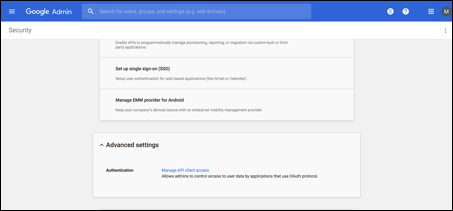

[セキュリティ] ページに移動し、[詳細設定] をクリックします。

-

[APIクライアントアクセスを管理する] をクリックします。

-

XenMobileコンソールで、[設定]>[Google Chromeの構成] に移動し、[Google WorkspaceクライアントID]の値をコピーします。次に、[APIクライアントアクセスを管理する] ページに戻り、コピーした値を [クライアント名] フィールドに貼り付けます。

-

[1つ以上のAPIの範囲] に次のURLを追加します:

https://www.googleapis.com/auth/chromedevicemanagementapi

-

[承認] をクリックします。

「設定が保存されました」というメッセージが表示されます。

Android Enterpriseデバイスの登録

デバイス登録処理でユーザーがユーザー名またはユーザーIDを入力する必要がある場合、受け入れる形式は、XenMobile Serverがユーザープリンシパル名(UPN)またはSAMアカウント名でユーザーを検索するように構成されているかどうかによって異なります。

XenMobile ServerがUPNでユーザーを検索するように構成されている場合、ユーザーは以下の形式でUPNを入力する必要があります:

- ユーザー名@ドメイン

XenMobile ServerがSAMによってユーザーを検索するように構成されている場合、ユーザーは以下のどちらかの形式でSAMを入力する必要があります。

- ユーザー名@ドメイン

- ドメイン\ユーザー名

XenMobile Serverが構成されているユーザー名の種類を確認するには:

- XenMobileコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

- [LDAP] をクリックして、LDAP接続の設定を表示します。

-

ページの下部にある [ユーザー検索基準] フィールドを表示します。

- userPrincipalNameに設定すると、XenMobile ServerはUPNに設定されます。

- sAMAccountNameに設定すると、XenMobile ServerはSAMに設定されます。

Android Enterpriseエンタープライズの登録解除

XenMobile ServerコンソールとXenMobile Toolsを使用して、Android Enterpriseエンタープライズを登録解除できます。

このタスクを実行すると、XenMobile ServerによってXenMobile Toolsのポップアップウィンドウが開かれます。始める前に、XenMobile Serverに、使用しているWebブラウザーでポップアップウィンドウを開く権限があることを確認してください。Google Chromeなどの一部のWebブラウザーでは、ポップアップブロックを無効にし、XenMobileサイトのアドレスをポップアップブロックの許可リストに追加する必要があります。

警告:

エンタープライズの登録を解除すると、エンタープライズ経由で登録されていたデバイスのAndroid Enterpriseアプリはデフォルトの状態にリセットされます。デバイスはGoogleによって管理されなくなります。それらのデバイスをAndroid Enterpriseエンタープライズで再登録しても、以前の機能を復元することはできません。追加で構成を行う必要があります。

Android Enterpriseエンタープライズの登録を解除した後:

- エンタープライズ経由で登録されていたデバイスとユーザーのAndroid Enterpriseアプリは、デフォルト状態にリセットされます。以前に適用されていた[Android Enterpriseアプリの権限]ポリシーと[Android Enterpriseアプリの制限]ポリシーは無効になります。

- エンタープライズ経由で登録されていたデバイスはXenMobileによって管理されますが、Googleの観点からは管理されません。新しいAndroid Enterpriseアプリを追加することはできません。[Android Enterpriseアプリの権限]ポリシーと[Android Enterpriseアプリの制限]ポリシーは適用できません。ただし、これらのデバイスには引き続き、スケジュール設定、パスワード、制限などのポリシーは適用できます。

- Android Enterpriseにデバイスを登録しようとすると、Android EnterpriseデバイスではなくAndroidデバイスとして登録されます。

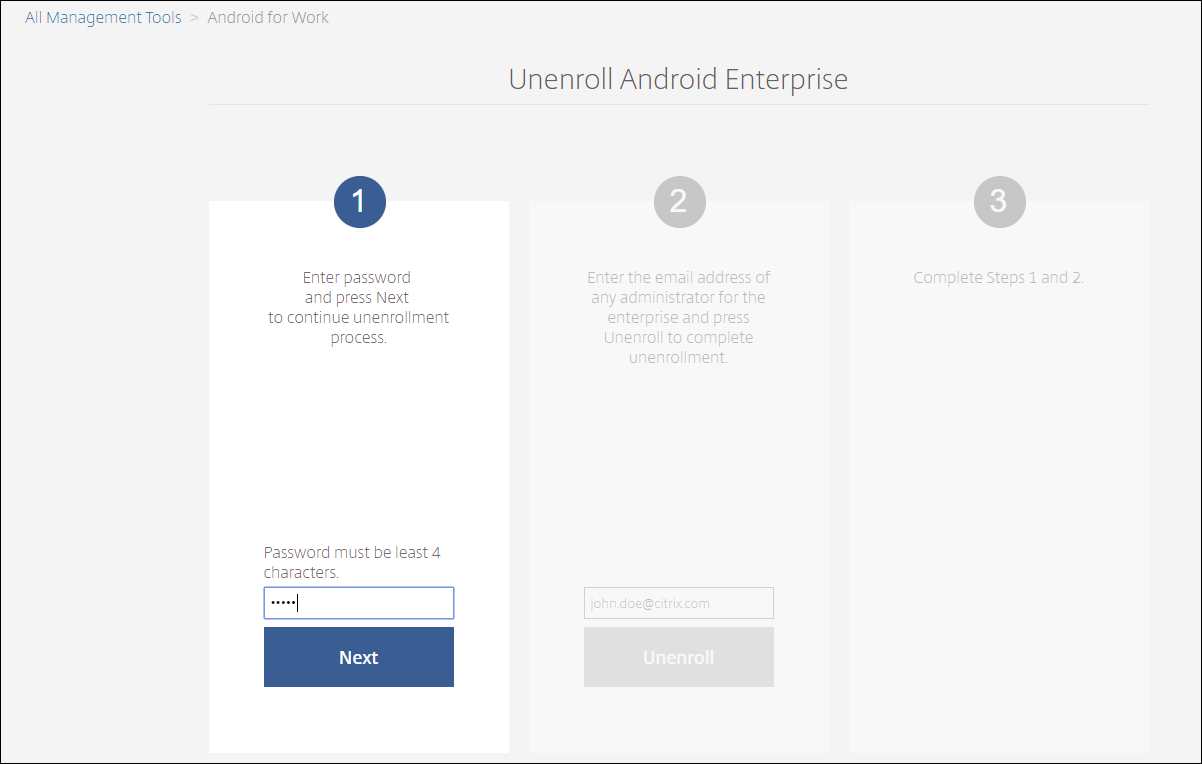

Android Enterpriseエンタープライズの登録を解除するには:

-

XenMobileコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

-

[設定]ページで、[Android Enterprise] をクリックします。

-

[エンタープライズの削除] をクリックします。

![[エンタープライズの削除]オプションの画像](/en-us/xenmobile/server/media/settings-android-for-work-remove-enterprise.png)

-

パスワードを指定します。このパスワードは、次の手順で登録解除を完了するのに必要となります。[登録解除] をクリックします。

![[登録解除]オプションの画像](/en-us/xenmobile/server/media/settings-android-for-work-unenroll.png)

-

[XenMobile Tools]ページが開いたら、前の手順で作成したパスワードを入力します。

-

[登録解除] をクリックします。

![[登録解除]オプションの画像](/en-us/xenmobile/server/media/tools-unenroll-android-enterprise-step2.png)

Android Enterpriseでの完全に管理されたデバイスのプロビジョニング

Android Enterpriseで完全に管理されたデバイスとして使用できるのは、会社所有のデバイスのみです。完全に管理されたデバイスでは、仕事用プロファイルだけでなく、デバイス全体が会社または組織によって管理されます。完全に管理されたデバイスは、仕事用管理対象デバイスとも呼ばれます。

XenMobileは、完全に管理されたデバイスで以下の登録方法をサポートしています:

- afw#xenmobile: この登録方法では、ユーザーがデバイスの設定時に「afw#xenmobile」という文字を入力します。このトークンにより、デバイスがXenMobileの管理対象であると識別され、Secure Hubがダウンロードされます。

- QRコード: QRコードプロビジョニングは、NFCをサポートしていない、タブレットなどの分散型端末を簡単にプロビジョニングする方法です。QRコード登録方法は、出荷時の設定にリセットされたフリートデバイスで使用できます。QRコードによる登録方法では、セットアップウィザードからQRコードをスキャンすることによって、完全に管理されたデバイスを設定および構成します。

- NFC(近距離無線通信)バンプ: NFCバンプ登録方法は、出荷時の設定にリセットされたフリートデバイスで使用できます。NFCバンプは、近距離無線通信を使用して2つのデバイス間でデータを転送します。工場出荷時設定にリセットされたデバイスでは、Bluetooth、Wi-Fi、およびそのほかの通信モードは無効になっています。この状態のデバイスが使用する通信プロトコルはNFCのみです。

afw#xenmobile

この登録方法は、新規デバイスまたは工場出荷時設定にリセットされたデバイスの電源を入れ、初期セットアップを行った後に使用します。ユーザーは、Googleアカウントの入力を求められたら「afw#xenmobile」と入力します。この操作により、Secure Hubがダウンロードされインストールされます。インストール後、Secure Hubの設定プロンプトに従って登録を完了します。

この登録方法ではSecure Hubの最新バージョンがGoogle Playストアからダウンロードされるため、ほとんどのお客様に推奨されます。他の登録方法とは異なり、XenMobile Serverでダウンロード用にSecure Hubを提供することはありません。

前提条件:

- Android 5.0以降を実行するすべてのAndroidデバイスでサポートされます。

QRコード

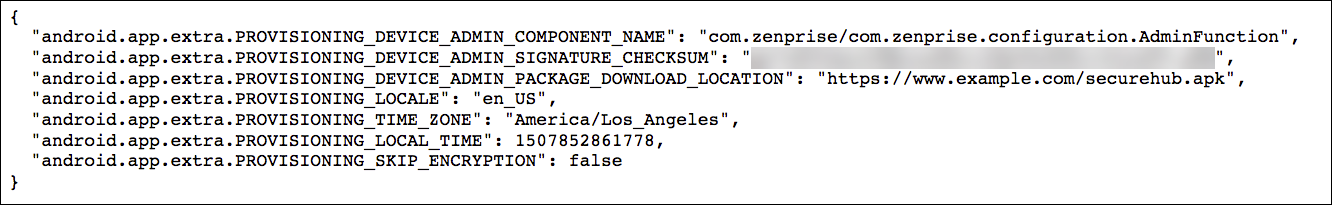

QRコードを使用してデバイスモードでデバイスを登録するには、JSONを作成してからQRコードに変換して、QRコードを生成します。このQRコードをデバイスカメラでスキャンし、デバイスを登録します。

前提条件:

- Android 7.0以降を実行するすべてのAndroidデバイスでサポートされます。

JSONからQRコードを作成する

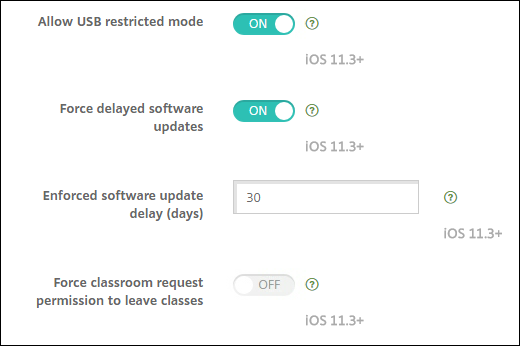

次のフィールドがあるJSONを作成します。

これらのフィールドは必須です。

キー:android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME

値:com.zenprise / com.zenprise.configuration.AdminFunction

キー: android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM

値:qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM

キー:android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION

値:https://path/to/securehub.apk

注:

Secure HubがCitrix XenMobile Serverにエンタープライズアプリとしてアップロードされている場合は、

https://<fqdn>:4443/*instanceName*/worxhome.apkからダウンロードできます。上記の値として使用されるSecure Hub APKへのパスは、プロビジョニング中にデバイスが接続されるWi-Fi接続を介してアクセスできる必要があります。

これらのフィールドはオプションです。

-

android.app.extra.PROVISIONING_LOCALE: 言語コードおよび国コードを入力します。

言語コードは、ISO 639-1で定義されている小文字で2文字のISO言語コード(「en」など)です。国コードは、ISO 3166-1で定義されている大文字で2文字のISO国コード(「US」など)です。たとえば、アメリカ合衆国で話されている英語の場合は「en_US」と入力します。

-

android.app.extra.PROVISIONING_TIME_ZONE: これはデバイスが実行されているタイムゾーンです。

フォームの地域/場所のOlson名を入力します。たとえば、米国太平洋標準時の場合は「America/Los_Angeles」です。入力しない場合、タイムゾーンは自動的に入力されます。

-

android.app.extra.PROVISIONING_LOCAL_TIME: エポックからのミリ秒単位の時間。

Unixエポック(またはUnix時間またはPOSIX時間またはUnixタイムスタンプ)は、1970年1月1日(UTC/ GMT午前0時)から経過した秒数で、うるう秒数は含まれません(ISO 8601: 1970-01-01T00:00:00Z)。

-

android.app.extra.PROVISIONING_SKIP_ENCRYPTION: プロファイル作成時に暗号化をスキップするには、trueに設定します。プロファイルの作成時に暗号化を強制するには、falseに設定します。

以下の図に、典型的なJSONの例を示します。

https://jsonlint.comなどのJSON検証ツールを使用して作成されたJSONを検証します。https://goqr.me などのオンラインQRコードジェネレータを使用して、JSON文字列をQRコードに変換します。

このQRコードは工場出荷時の設定にリセットされたデバイスによってスキャンされ、これによってデバイスを仕事用管理対象デバイスモードで登録できます。

デバイスを登録するには

完全に管理されたデバイスとしてデバイスを登録するには、工場出荷時の設定にリセットする必要があります。

- ようこそ画面で画面を6回タップすると、QRコードの登録フローが開始されます。

-

プロンプトが表示されたら、Wi-Fiに接続します。(JSONでエンコードされた)QRコードにあるSecure Hubのダウンロード場所には、このWi-Fiネットワーク経由でアクセスできます。

端末がWi-Fiに接続されると、GoogleからQRコードリーダーをダウンロードしてカメラを起動します。

-

カメラをQRコードに合わせて、コードをスキャンします。

Androidは、QRコードのダウンロード場所からSecure Hubをダウンロードし、署名証明書の署名を検証し、Secure Hubをインストールし、デバイス所有者として設定します。

詳しくは、Android EMM開発者向けGoogleガイド(https://developers.google.com/android/work/prov-devices#qr_code_method)を参照してください。

NFCバンプ

NFCバンプを使用して完全に管理されたデバイスとしてデバイスを登録するには、工場出荷時の設定にリセットされたデバイスと、XenMobile Provisioning Toolを実行するデバイスの2台のデバイスが必要です。

前提条件:

- Android 5.0、Android 5.1、Android 6.0以降を実行するすべてのAndroidデバイスでサポートされます。

- Android Enterpriseを有効にしたXenMobile Serverバージョン10.4。

- 完全に管理されたデバイスとしてAndroid Enterprise向けにプロビジョニングされた、新規または工場出荷時設定にリセットされたデバイス。この前提条件を完了する手順については、後述します。

- 構成済みのプロビジョニングツールを実行している、NFC機能が備わった別のデバイス。Provisioning Toolは、Secure Hub 10.4またはCitrixダウンロードページから入手できます。

各デバイスにはエンタープライズモビリティ管理(EMM)アプリで管理されたAndroid Enterpriseプロファイルが1つのみ存在します。XenMobileで、Secure HubはEMMアプリです。各デバイスには、1つのプロファイルしか許可されません。2つ目のEMMアプリを追加すると、1つ目のEMMアプリが削除されます。

NFCバンプを介して転送されるデータ

工場出荷時の設定にリセットされたデバイスをプロビジョニングするには、以下のデータをNFCバンプ経由で送信してAndroid Enterpriseを初期化する必要があります:

- デバイス所有者として機能するEMMプロバイダーアプリ(この場合は、Secure Hub)のパッケージ名。

- デバイスがEMMプロバイダーアプリをダウンロードできるイントラネット/インターネット上の場所。

- ダウンロードが正常に完了したかどうかを確認するEMMプロバイダーアプリのSHA1ハッシュ。

- 工場出荷時の設定にリセットされたデバイスがEMMプロバイダーアプリに接続してダウンロードできるようにするWi-Fi接続の詳細。注:現時点では、Androidはこの手順での802.1x Wi-Fiをサポートしていません。

- デバイスのタイムゾーン(オプション)。

- デバイスの地理的な場所(オプション)。

2つのデバイスがバンプされると、プロビジョニングツールのデータが工場出荷時の設定にリセットされたデバイスに送信されます。このデータはその後、管理者設定でのSecure Hubのダウンロードに使用されます。タイムゾーンと場所の値を入力しない場合、新しいデバイスではAndroidによって自動的にこれらの値が構成されます。

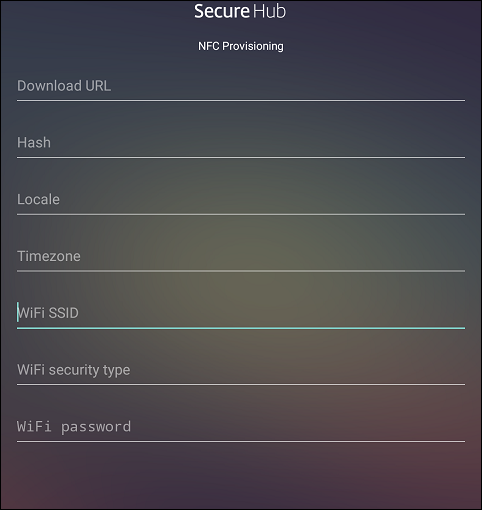

XenMobile Provisioning Toolの構成

NFCバンプを行う前に、プロビジョニングツールを構成する必要があります。この構成はその後、工場出荷時の設定にリセットされたデバイスに、NFCバンプ中に転送されます。

必須項目にデータを直接入力することも、テキストファイルから入力することもできます。次の手順では、テキストファイルを構成する方法と各フィールドに説明を含める方法について説明します。入力後のデータはアプリでは保存されないため、テキストファイルを作成して、今後の使用に備えて情報を保存しておくことをお勧めします。

テキストファイルを使用してプロビジョニングツールを構成するには

ファイルの名前をnfcprovisioning.txtにして、デバイスのSDカードの/sdcard/フォルダーに格納します。アプリによってこのテキストファイルが読み込まれ、値が入力されます

テキストファイルには次のデータが必要です:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

この行は、EMMプロバイダーアプリのイントラネット/インターネットの場所です。工場出荷時設定のデバイスがNFCバンプの後にWi-Fiに接続した場合、デバイスはダウンロードのためにこの場所にアクセスする必要があります。URLは通常のURLで、特別な形式にする必要はありません。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA1 hash>

この行は、EMMプロバイダーアプリのチェックサムです。このチェックサムはダウンロードが成功したかを検証するために使用されます。チェックサムを取得する手順については、後述します。

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

この行は、プロビジョニングツールを実行しているデバイスが接続されているWi-FiのSSIDです。

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

サポートされる値はWEPおよびWPA2です。Wi-Fiが保護されていない場合、このフィールドは空白にする必要があります。

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Wi-Fiが保護されていない場合、このフィールドは空白にする必要があります。

android.app.extra.PROVISIONING_LOCALE=<locale>

言語コードと国コードを入力します。言語コードは、ISO 639-1で定義されている小文字で2文字のISO言語コード(「en」など)です。国コードは、ISO 3166-1で定義されている大文字で2文字のISO国コード(「US」など)です。たとえば、アメリカ合衆国で話されている英語の場合は「en_US」と入力します。コードを入力しない場合、国と言語は自動的に入力されます。

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

デバイスが実行されるタイムゾーンです。フォームの地域/場所のOlson名を入力します。たとえば、米国太平洋標準時の場合は「America/Los_Angeles」です。名前を入力しない場合、タイムゾーンは自動的に入力されます。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

このデータはSecure Hubとしてアプリにハードコードされるため、必須ではありません。ここでは、情報の完全性を守るためだけに記載しています。

WPA2を使用して保護されたWi-Fiの場合、完了したnfcprovisioning.txtファイルは以下の例のようになります。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

保護されていないWi-Fiの場合、完了したnfcprovisioning.txtファイルは以下の例のようになります。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Secure Hubチェックサムを取得するには

アプリのチェックサムを取得するには、そのアプリをエンタープライズアプリとして追加します。

-

XenMobileコンソールで、[構成]>[アプリ] を選択してから、[追加] をクリックします。

[アプリの追加] ウィンドウが開きます。

-

[エンタープライズ] をクリックします。

[アプリ情報] ページが開きます。

![[アプリ情報]ページの画像](/en-us/xenmobile/server/media/nfc-provisioning-add-app-enterprise.png)

-

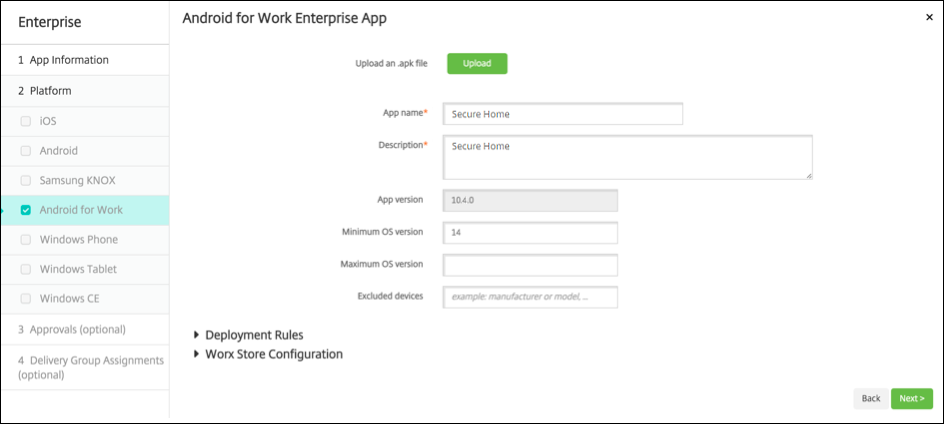

次の構成を選択して [次へ] をクリックします。

[Android Enterpriseエンタープライズアプリ] ページが開きます。

![[Android Enterpriseアプリ]の画像](/en-us/xenmobile/server/media/configure-apps-android-for-work-1.png)

-

.apkへのパスを入力し、[次へ] をクリックしてファイルをアップロードします。

アップロードが完了すると、アップロードされたパッケージの詳細が表示されます。

-

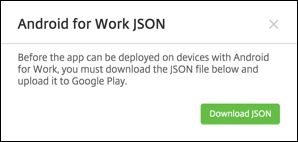

[次へ] をクリックしてJSONファイルをダウンロードするページを表示します。このファイルは、この後Google Playへのアップロードに使用します。Secure Hubの場合、Google Playにアップロードする必要はありませんが、SHA1を読み込む元になるJSONファイルが必要です。

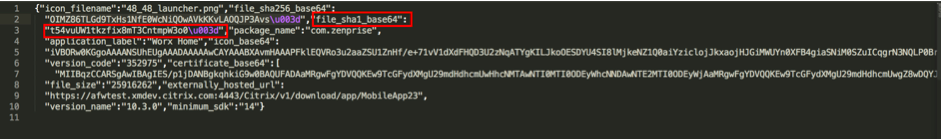

以下の図に、典型的なJSONファイルの例を示します:

-

file_sha1_base64の値をコピーして、この値をProvisioning Toolの [ハッシュ] フィールドで使用します。

注:

ハッシュはURLセーフのものにする必要があります。

- +記号はすべて-に変換します。

- /記号はすべて_に変換します。

- 末尾の\u003dは=に置き換えます。

ハッシュをデバイスのSDカードのnfcprovisioning.txtファイルに格納すると、安全のための変換が行われます。ただし、ハッシュを手動で入力すると、URLの安全性は入力者の責任になります。

使用するライブラリ

プロビジョニングツールでは、以下のライブラリがソースコードに使用されています。

-

v7 appcompat library、Design support library、およびv7 Palette library by Google(Apache license 2.0)

詳しくは、「Support Libraryの機能」を参照してください。

-

Butter Knife by Jake Wharton(Apache license 2.0)

Android Enterpriseでの仕事用プロファイルデバイスのプロビジョニング

Android Enterpriseの仕事用プロファイルデバイスでは、デバイス上の会社領域と個人領域を安全に分離できます。たとえば、BYODデバイスを仕事用プロファイルデバイスにすることができます。仕事用プロファイルデバイスの登録は、XenMobileのAndroid登録と同様の操作です。ユーザーはGoogle PlayからSecure Hubをダウンロードし、デバイスを登録します。

デバイスがAndroid Enterpriseの仕事用プロファイルデバイスとして登録されている場合、デフォルトではUSBデバッグおよび不明なソース設定は無効になっています。

ヒント:

Android Enterpriseのデバイスを仕事用プロファイルデバイスとして登録する場合は、必ずGoogle Playにアクセスしてください。そこから、ユーザーの個人プロファイルでのSecure Hubの表示を有効にします。

この記事の概要

- Android Enterpriseアカウントの作成

- Android Enterpriseサービスアカウントの設定とAndroid Enterprise証明書のダウンロード

- EMMへのバインド

- P12証明書のインポート

- Android Enterpriseサーバー設定のセットアップ

- SAMLベースのシングルサインオンの有効化

- Android Enterpriseデバイスポリシーのセットアップ

- Android Enterpriseアカウント設定の構成

- XenMobileのGoogle Workspaceパートナーアクセスをセットアップ

- Android Enterpriseデバイスの登録

- Android Enterpriseエンタープライズの登録解除

- Android Enterpriseでの完全に管理されたデバイスのプロビジョニング

- Android Enterpriseでの仕事用プロファイルデバイスのプロビジョニング