Configurar um servidor de atestado de integridade de dispositivo no local

Você pode ativar o Atestado de Integridade de Dispositivo (DHA, Device Health Attestation) para dispositivos móveis Windows 10 e Windows 11 por meio de um Windows Server no local. Para habilitar o DHA no local, você primeiro configura um servidor DHA.

Depois de configurar o servidor DHA, você cria uma política do XenMobile Server para habilitar o serviço DHA local. Para obter informações sobre como criar essa política, consulte a Política de dispositivo de Atestado de Integridade de Dispositivo.

Pré-requisitos para um servidor DHA

- Um servidor executando o Windows Server Technical Preview 5 ou posterior, instalado usando a opção de instalação do Desktop Experience.

- Um ou mais dispositivos cliente Windows 10 e Windows 11. Esses dispositivos devem ter o TPM 1.2 ou 2.0 executando a versão mais recente do Windows.

- Esses certificados:

-

Certificado SSL DHA: Um certificado SSL x.509 que é vinculado a uma raiz confiável corporativa com uma chave privada exportável. Esse certificado protege as comunicações de dados DHA em trânsito, inclusive as seguintes comunicações:

- servidor para servidor (serviço DHA e servidor MDM)

- servidor para cliente (serviço DHA e um dispositivo Windows 10 ou Windows 11)

- Certificado de assinatura DHA: um certificado x.509 que é vinculado a uma raiz confiável corporativa com uma chave privada exportável. O serviço DHA usa esse certificado para assinatura digital.

- Certificado de criptografia DHA: um certificado x.509 que é vinculado a uma raiz confiável corporativa com uma chave privada exportável. O serviço DHA também usa esse certificado para criptografia.

-

Certificado SSL DHA: Um certificado SSL x.509 que é vinculado a uma raiz confiável corporativa com uma chave privada exportável. Esse certificado protege as comunicações de dados DHA em trânsito, inclusive as seguintes comunicações:

- Escolha um destes modos de validação de certificado:

- EKCert: O modo de validação EKCert é otimizado para dispositivos em organizações que não estão conectadas à Internet. Os dispositivos que se conectam a um serviço DHA em execução no modo de validação EKCert não têm acesso direto à Internet.

- AIKCert: O modo de validação AIKCert é otimizado para ambientes operacionais que têm acesso à Internet. Os dispositivos que se conectam a um serviço DHA em execução no modo de validação AIKCert devem ter acesso direto à Internet e estar habilitados a obter um certificado AIK da Microsoft.

Adicione a função de servidor DHA ao Windows Server

- No Windows Server, se o Gerenciador de Servidores ainda não estiver aberto, clique em Iniciar e, em seguida, clique em Gerenciador de Servidores.

- Clique em Adicionar funções e recursos.

- Na página Antes de começar, clique em Avançar.

- Na página Selecionar tipo de instalação, clique em Instalação baseada em função ou recurso e clique em Avançar.

- Na página Selecionar servidor de destino, clique em Selecionar um servidor no pool de servidor, selecione o servidor e clique em Avançar.

- Na página Selecionar funções de servidor, marque a caixa de seleção Atestado de Integridade de Dispositivo.

- Opcional: clique em Adicionar recursos para instalar outros serviços e recursos de função necessários.

- Clique em Avançar.

- Na página Selecionar recursos, clique em Avançar.

- Na página Função Servidor Web (IIS), clique em Avançar.

- Na páginaSelecionar serviços de função, clique em Avançar.

- Na página Serviço de Atestado de Integridade do Dispositivo, clique em Avançar.

- Na página Confirmar Seleções de Instalação, clique em Instalar.

- Quando a instalação estiver concluída, clique em Fechar.

Adicione o certificado SSL ao repositório de certificados do servidor

- Vá até o arquivo de certificado SSL e selecione-o.

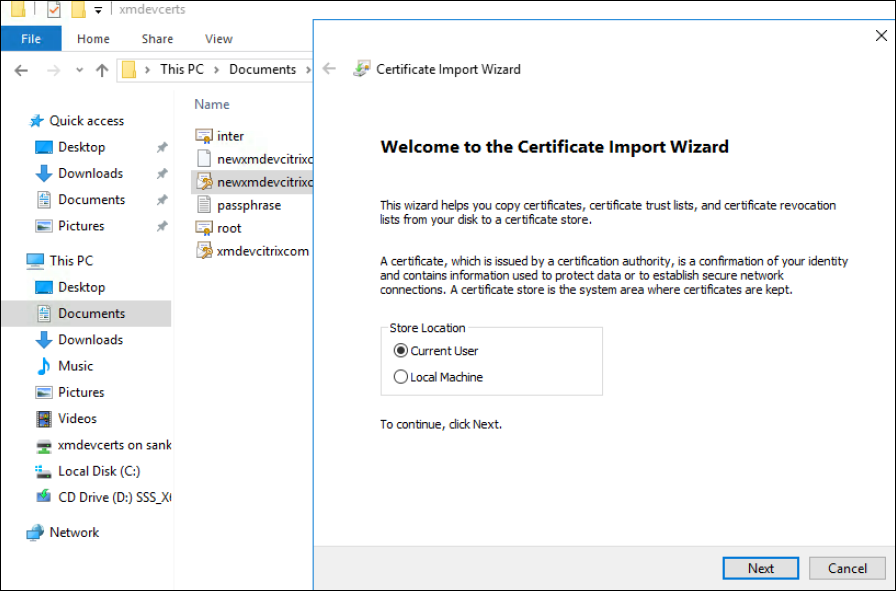

-

Selecione Usuário atual como o local do repositório e clique em Avançar.

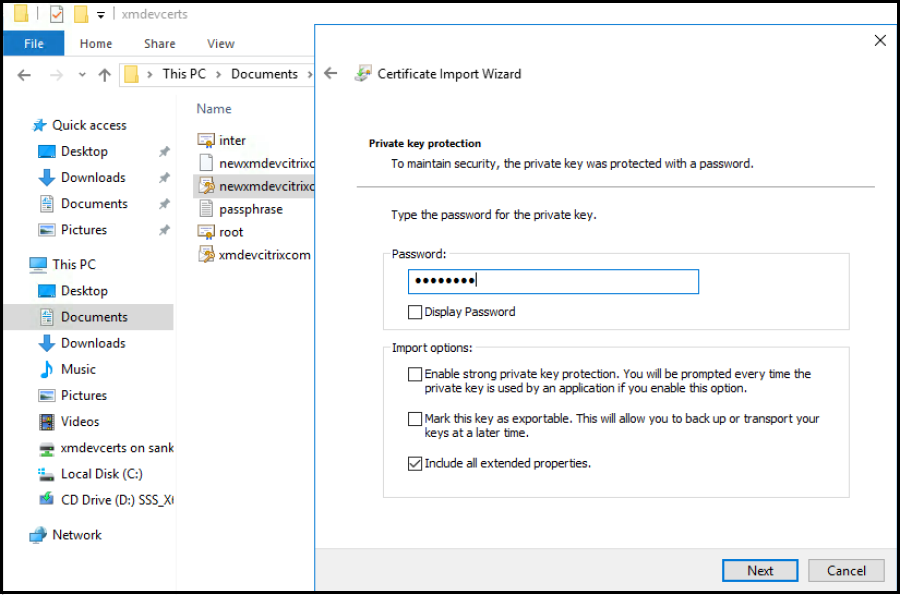

-

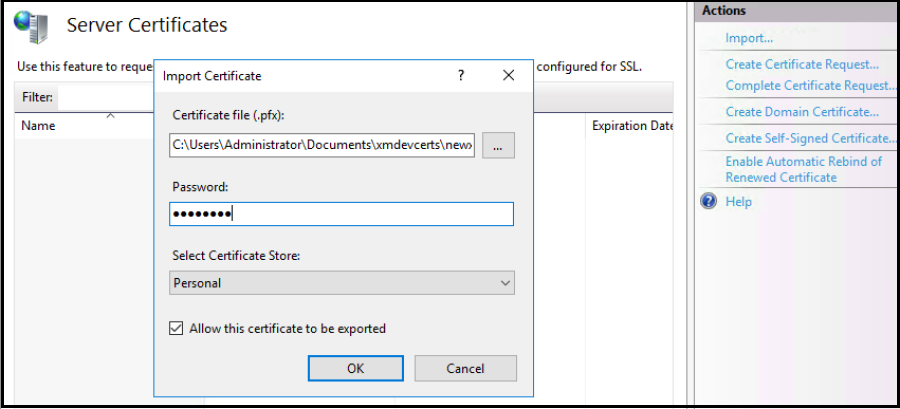

Digite a senha para a chave privada.

-

Assegure-se de que a opção de importação Incluir todas as propriedades estendidas esteja selecionada. Clique em Avançar.

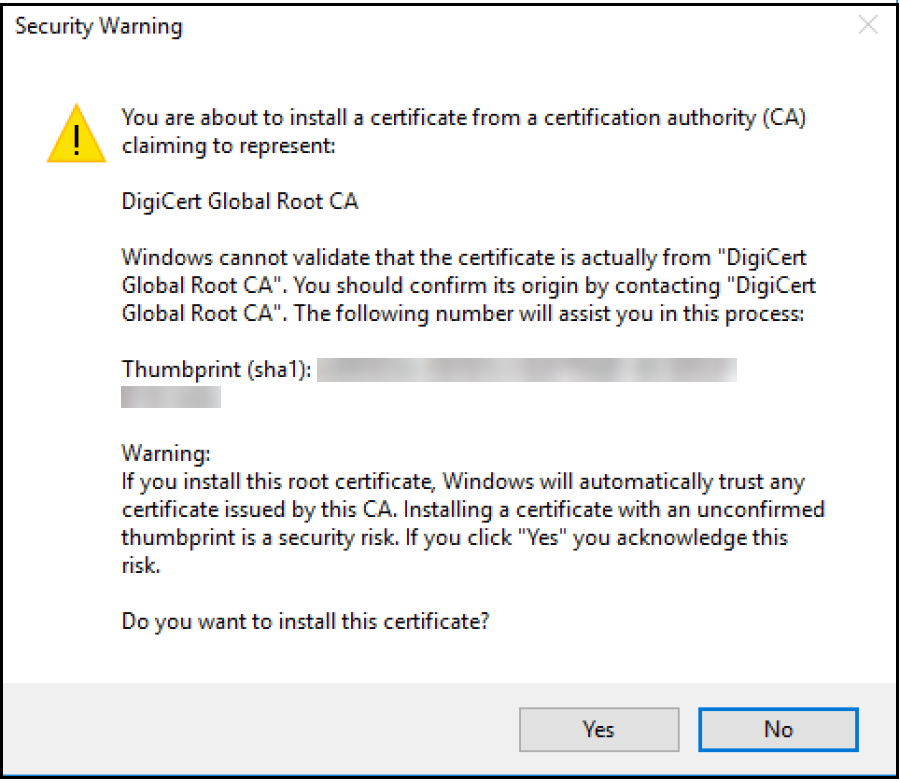

-

Quando esta janela aparecer, clique em Sim.

-

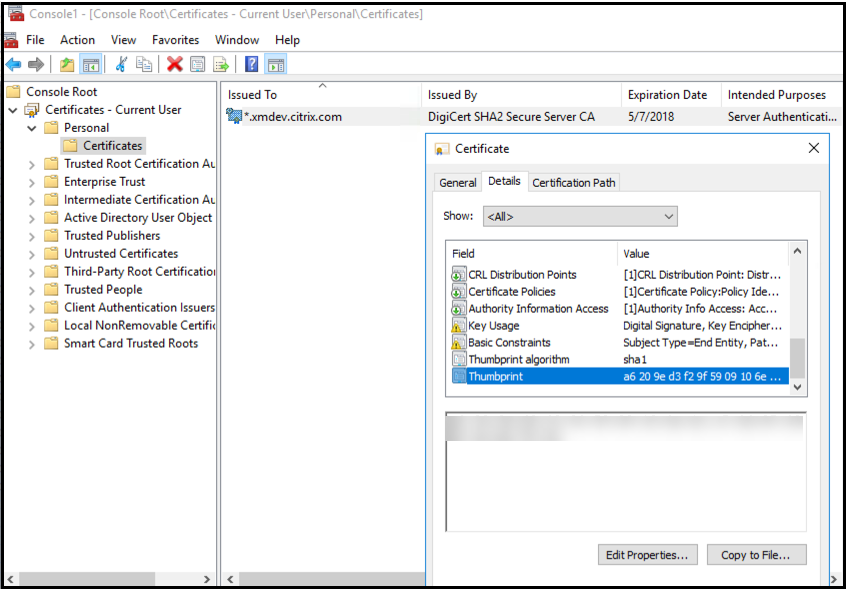

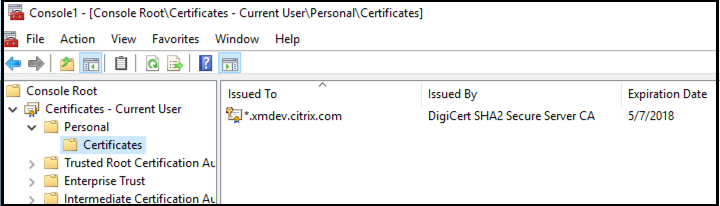

Confirme se o certificado está instalado:

-

Abra uma janela do prompt de comando.

-

Digite mmc e pressione a tecla Enter. Para exibir certificados no repositório do computador local, você deve estar na função Administrador.

-

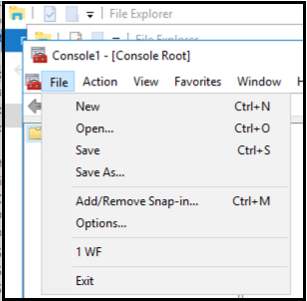

No menu Arquivo, clique em Adicionar/Remover Snap-In.

-

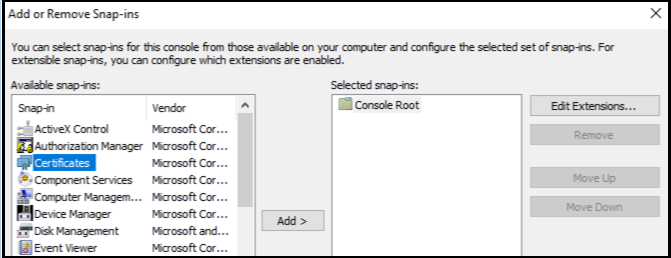

Clique em Adicionar.

-

Na caixa de diálogo Adicionar snap-in autônomo, selecione Certificados.

-

Clique em Adicionar.

-

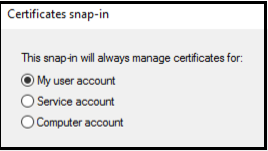

Na caixa de diálogo Snap-in de Certificados, selecione Minha conta de usuário. (Se você estiver conectado como titular da conta de serviço, selecione Conta de serviço.)

-

Na caixa de diálogo Selecionar Computador, clique em Concluir.

-

-

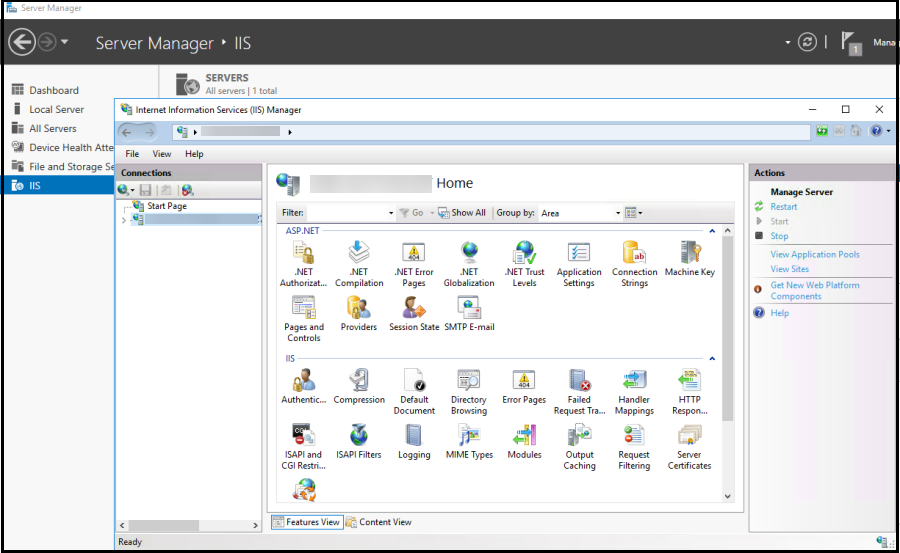

Vá para Gerenciador do Servidor > IIS e selecione Certificados do Servidor na lista de ícones.

-

No menu Ação, selecione Importar… para importar o certificado SSL.

Recupere e salve a impressão digital do certificado

- Na barra de pesquisa do Explorador de Arquivos, digite mmc.

-

Na janela Raiz do Console, clique em Arquivo > Adicionar/Remover Snap-in….

-

Selecione o certificado do snap-in disponível e adicione-o aos snap-ins selecionados.

-

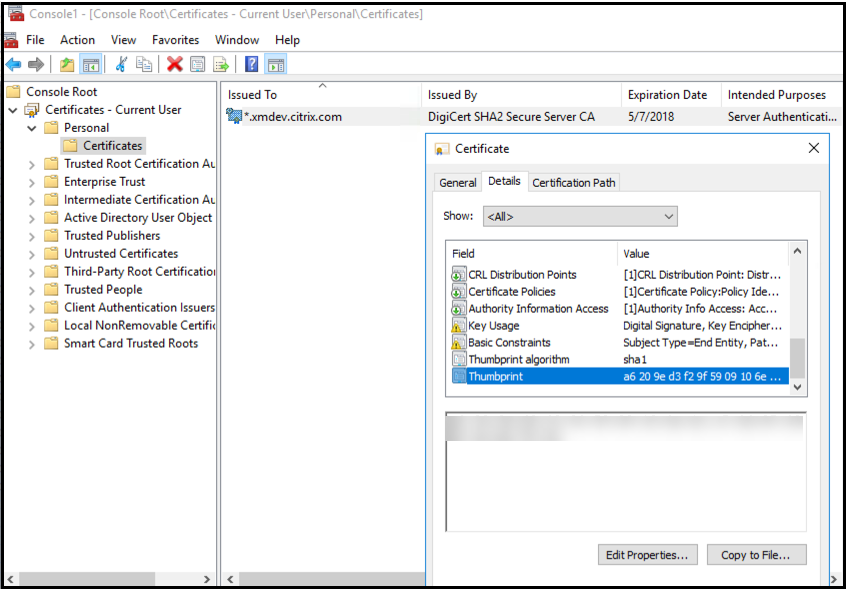

Selecione Minha conta de usuário.

-

Selecione o certificado e clique em OK.

-

Clique duas vezes no certificado e selecione a guia Detalhes. Role para baixo para ver a impressão digital do certificado.

- Copie a impressão digital para um arquivo. Remova os espaços ao usar a impressão digital nos comandos do PowerShell.

Instalar os certificados de assinatura e criptografia

Execute esses comandos do PowerShell no Windows Server para instalar os certificados de assinatura e criptografia.

Substitua o espaço reservado ReplaceWithThumbprint e coloque-o entre aspas duplas, conforme mostrado.

$key = Get-ChildItem Cert:\LocalMachine\My | Where-Object {$_.Thumbprint -like "ReplaceWithThumbprint"}

$keyname = $key.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName

$keypath = $env:ProgramData + "\Microsoft\Crypto\RSA\MachineKeys" + $keyname icacls $keypath /grant IIS_IUSRS`:R

<!--NeedCopy-->

Extraia o certificado raiz do TPM e instale o pacote de certificado confiável

Execute estes comandos no Windows Server:

mkdir .\TrustedTpm

expand -F:* .\TrustedTpm.cab .\TrustedTpm

cd .\TrustedTpm

.\setup.cmd

<!--NeedCopy-->

Configurar o serviço DHA

Execute este comando no Windows Server para configurar o serviço DHA.

Substitua o espaço reservado ReplaceWithThumbprint.

Install-DeviceHealthAttestation -EncryptionCertificateThumbprint ReplaceWithThumbprint

-SigningCertificateThumbprint ReplaceWithThumbprint

-SslCertificateStoreName My -SslCertificateThumbprint ReplaceWithThumbprint

-SupportedAuthenticationSchema "AikCertificate"

<!--NeedCopy-->

Execute esses comandos no Windows Server para configurar a política de cadeia de certificados para o serviço DHA:

$policy = Get-DHASCertificateChainPolicy

$policy.RevocationMode = "NoCheck"

Set-DHASCertificateChainPolicy -CertificateChainPolicy $policy

<!--NeedCopy-->

Responda a estes prompts da seguinte maneira:

Confirm

Are you sure you want to perform this action?

Performing the operation "Install-DeviceHealthAttestation" on target "WIN-N27D1FKCEBT".

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A

Adding SSL binding to website 'Default Web Site'.

Add SSL binding?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding application pool 'DeviceHealthAttestation_AppPool' to IIS.

Add application pool?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding web application 'DeviceHealthAttestation' to website 'Default Web Site'.

Add web application?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding firewall rule 'Device Health Attestation Service' to allow inbound connections on port(s) '443'.

Add firewall rule?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Setting initial configuration for Device Health Attestation Service.

Set initial configuration?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Registering User Access Logging.

Register User Access Logging?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

<!--NeedCopy-->

Verificar a configuração

Para verificar se o DHASActiveSigningCertificate está ativo, execute este comando no servidor:

Get-DHASActiveSigningCertificate

Se o certificado estiver ativo, o tipo de certificado (Assinatura) e a impressão digital serão exibidos.

Para verificar se o DHASActiveSigningCertificate está ativo, execute estes comandod no servidor

Substitua o espaço reservado ReplaceWithThumbprint e coloque-o entre aspas duplas, conforme mostrado.

Set-DHASActiveEncryptionCertificate -Thumbprint "ReplaceWithThumbprint" -Force

Get-DHASActiveEncryptionCertificate

<!--NeedCopy-->

Se o certificado estiver ativo, a impressão digital será exibida.

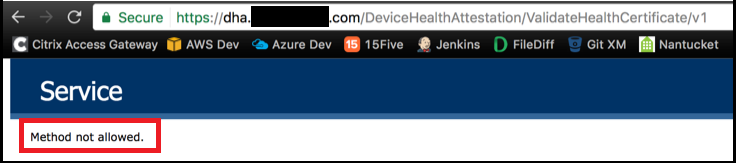

Para realizar uma verificação final, acesse esta URL:

https://<dha.myserver.com>/DeviceHeathAttestation/ValidateHealthCertificate/v1

Se o serviço DHA estiver sendo executado, será exibido “Método não permitido”.

Neste artigo

- Pré-requisitos para um servidor DHA

- Adicione a função de servidor DHA ao Windows Server

- Adicione o certificado SSL ao repositório de certificados do servidor

- Recupere e salve a impressão digital do certificado

- Instalar os certificados de assinatura e criptografia

- Extraia o certificado raiz do TPM e instale o pacote de certificado confiável

- Configurar o serviço DHA

- Verificar a configuração