Considerações sobre SSO e proxy para aplicativos MDX

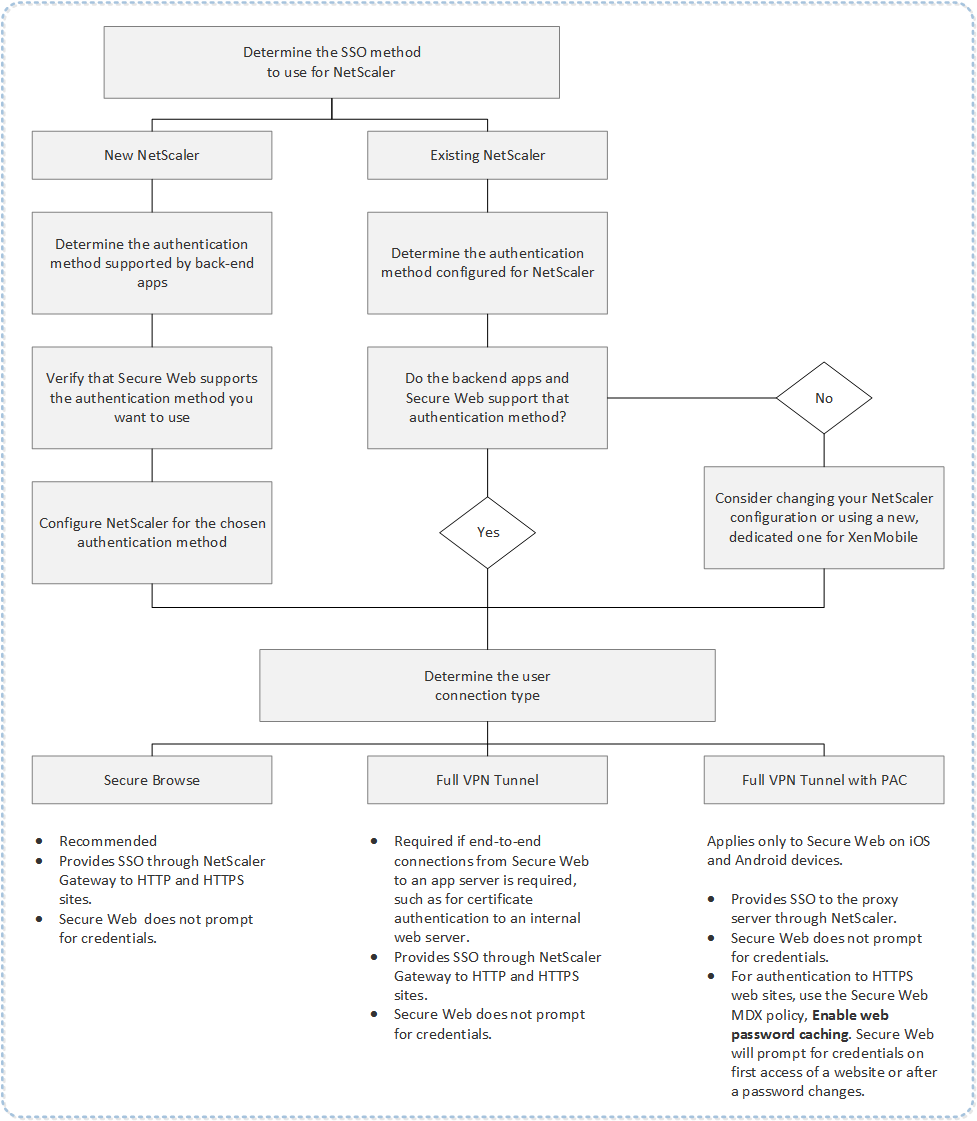

A integração do XenMobile com o Citrix ADC permite que você forneça aos usuários logon único (SSO) para todos os recursos HTTP/HTTPS de back-end. Dependendo dos seus requisitos de autenticação de SSO, você pode configurar conexões de usuário para um aplicativo MDX para usar uma das seguintes opções:

- Secure Browse, que é um tipo de VPN sem cliente

- Túnel Full VPN

Se o Citrix ADC não for a melhor maneira de fornecer o SSO em seu ambiente, você poderá configurar um aplicativo MDX com senhas locais em cache com base em políticas. Este artigo explora as diversas opções de SSO e proxy, com foco no Secure Web. Os conceitos se aplicam a outros aplicativos MDX.

O fluxograma a seguir resume o fluxo de decisão para conexões do usuário e SSO.

Métodos de Autenticação do Citrix ADC

Esta seção fornece informações gerais sobre os métodos de autenticação suportados pelo Citrix ADC.

Autenticação SAML

Quando você configura o Citrix ADC para SAML (Security Assertion Markup Language), os usuários podem se conectar a aplicativos da Web que suportam o protocolo SAML para conexões de logon único. O Citrix Gateway suporta o logon único do provedor de identidade (IdP) para aplicativos da Web SAML.

Configuração necessária:

- Configure o SAML SSO no perfil Citrix ADC Traffic.

- Configure o SAML IdP para o serviço solicitado.

Autenticação NTLM

Se o SSO para aplicativos da Web estiver ativado no perfil da sessão, o Citrix ADC executará a autenticação NTLM automaticamente.

Configuração necessária:

- Ative o SSO no perfil Citrix ADC Session ou no Citrix ADC Traffic.

Representação de Kerberos

O XenMobile oferece suporte apenas ao Kerberos for Secure Web. Quando você configura o Citrix ADC for Kerberos SSO, o Citrix ADC usa a representação quando uma senha de usuário está disponível para o Citrix ADC. Representação significa que o Citrix ADC usa credenciais de usuário para obter o tíquete necessário para obter acesso a serviços, como o Secure Web.

Configuração necessária:

- Configure a política de sessão “Worx” do Citrix ADC para permitir que identifique o realm Kerberos de sua conexão.

- Configure uma conta Kerberos Constrained Delegation (KCD) no Citrix ADC. Configure essa conta sem senha e vincule-a a uma política de tráfego no seu gateway XenMobile.

- Para esses e outros detalhes de configuração, consulte o blog da Citrix: WorxWeb and Kerberos Impersonation SSO.

Kerberos Constrained Delegation

O XenMobile oferece suporte apenas ao Kerberos for Secure Web. Quando você configura o Citrix ADC for Kerberos SSO, o Citrix ADC usa a delegação restrita quando uma senha de usuário não está disponível para o Citrix ADC.

Com a delegação restrita, o Citrix ADC usa uma conta de administrador especificada para obter tíquetes em nome de usuários e serviços.

Configuração necessária:

- Configure uma conta KCD no Active Directory com as permissões necessárias e uma conta KCD no Citrix ADC.

- Ative o SSO no perfil Citrix ADC Traffic.

- Configure o site de backend para autenticação Kerberos.

Autenticação de preenchimento de formulário

Quando você configura o Citrix ADC para o logon único baseado em formulário, os usuários podem efetuar login uma única vez para acessar todos os aplicativos protegidos em sua rede. Este método de autenticação aplica-se a aplicativos que usam os modos Secure Browse ou Full VPN.

Configuração necessária:

- Configure o SSO baseado em formulário no perfil Citrix ADC Traffic.

Autenticação HTTP Digest

Se você habilitar o SSO para aplicativos da Web no perfil da sessão, o Citrix ADC executará a autenticação HTTP resumida automaticamente. Este método de autenticação aplica-se a aplicativos que usam os modos Secure Browse ou Full VPN.

Configuração necessária:

- Ative o SSO no perfil Citrix ADC Session ou no Citrix ADC Traffic.

Autenticação HTTP Basic

Se você habilitar o SSO para aplicativos da Web no perfil da sessão, o Citrix ADC executará a autenticação HTTP básica automaticamente. Este método de autenticação aplica-se a aplicativos que usam os modos Secure Browse ou Full VPN.

Configuração necessária:

- Ative o SSO no perfil Citrix ADC Session ou no Citrix ADC Traffic.

Secure Browse, Túnel Full VPN ou Túnel Full VPN com PAC

As seções a seguir descrevem os tipos de conexão do usuário para o Secure Web. Para obter mais informações, consulte este artigo da Secure Web na documentação do Citrix, Configuração de conexões do usuário.

Túnel Full VPN

Conexões que fazem túnel para a rede interna podem usar um túnel VPN completo. Use a política de modo Preferred VPN do Secure Web para configurara o túnel Full VPN. A Citrix recomenda o Túnel Full VPN para conexões que usam certificados de cliente ou SSL de ponta a ponta a um recurso na rede interna. O túnel Full VPN lida com qualquer protocolo sobre TCP. Você pode usar o túnel Full VPN com dispositivos Windows, Mac, iOS e Android.

No modo Túnel Full VPN, o Citrix ADC não tem visibilidade dentro de uma sessão HTTPS.

Secure Browse

Conexões que fazem túnel para a rede interna podem usar uma variação de uma VPN sem cliente, chamado de Secure Browse. O Secure Browse é a configuração padrão especificada para a política do Secure Web Modo VPN preferencial. A Citrix recomenda o Secure Browse para conexões que exigem um logon único (SSO).

No modo Secure Browse, o Citrix ADC divide a sessão HTTPS em duas partes:

- Do cliente para o Citrix ADC

- Do Citrix ADC para o servidor de recursos de back-end.

Dessa maneira, o Citrix ADC tem total visibilidade de todas as transações entre o cliente e o servidor, permitindo que ele forneça o SSO.

Você também pode configurar servidores proxy para o Secure Web quando usado no modo navegação segura. Para obter detalhes, consulte o blog XenMobile WorxWeb Traffic Through Proxy Server in Secure Browse Mode.

Túnel Full VPN com PAC

Você pode usar um arquivo PAC (Proxy Automatic Configuration) com uma implantação de túnel Full VPN para o Secure Web em dispositivos iOS e Android. O XenMobile é compatível com a autenticação de proxy fornecida pelo Citrix ADC. Um arquivo PAC contém regras que definem como os navegadores selecionam um proxy para acessar uma URL especificada. O arquivo de regras PAC pode especificar a manipulação tanto para sites internos quanto externos. O Secure Web analisa o arquivo de regras PAC e envia as informações do servidor proxy para o Citrix Gateway. O Citrix Gateway não reconhece o arquivo PAC nem o servidor proxy.

Para autenticação de sites HTTPS, a política MDX do Secure Web, Ativar armazenamento em cache de senha da web, permite ao Secure Web autenticar e fornecer SSO para o servidor proxy por meio de MDX.

Túnel dividido do Citrix ADC

Ao planejar sua configuração de SSO e proxy, você também deve decidir se deseja usar o túnel dividido do Citrix ADC. A Citrix recomenda que você use o túnel dividido do Citrix ADC somente se necessário. Esta seção fornece uma visão de alto nível de como funciona o túnel dividido: o Citrix ADC determina o caminho de tráfego com base em sua tabela de roteamento. Quando o túnel dividido do Citrix ADC está ativado, o Secure Hub distingue o tráfego de rede interno (protegido) do tráfego da Internet. O Secure Hub faz essa determinação com base nos aplicativos de sufixo DNS e intranet. O Secure Hub então encapsula apenas o tráfego da rede interna através do túnel VPN. Quando o túnel dividido do Citrix ADC está desativado, todo o tráfego passa pelo túnel VPN.

- Se você preferir monitorar todo o tráfego devido a considerações de segurança, desative o túnel dividido do Citrix ADC. Como resultado, todo o tráfego passa pelo túnel VPN.

- Se você usar o túnel VPN completo com PAC, deve desativar o túnel dividido do Citrix Gateway. Se o túnel dividido estiver ativado e você tiver configurado um arquivo PAC, as regras do arquivo PAC substituem as regras de túnel dividido Citrix ADC. Um servidor proxy configurado em uma política de tráfego não substitui as regras de túnel dividido do Citrix ADC.

O padrão da política Acesso à rede no Secure Web é ser configurada como Com túnel para a rede interna. Com essa configuração, os aplicativos MDX usam as configurações do túnel dividido do Citrix ADC. O padrão da política Acesso à rede é diferente para alguns outros aplicativos móveis de produtividade.

O Citrix Gateway também possui um modo de túnel dividido Micro VPN reverse. Essa configuração suporta uma lista de exclusão de endereços IP que não são encapsulados no Citrix ADC. Em vez disso, esses endereços são enviados usando a conexão de internet do dispositivo. Para obter mais informações sobre o túnel dividido reverse, consulte a documentação do Citrix Gateway.

O XenMobile inclui a Lista de exclusão de reverse split tunnel. Para impedir que determinados sites se encapsulem em um túnel por meio do Citrix Gateway, adicione uma lista separada por vírgulas de nomes de domínio totalmente qualificados (FQDN) ou de sufixos DNS que se conectam usando a rede local. Esta lista se aplica apenas ao modo Secure Browse com o Citrix Gateway configurado para o túnel dividido reverse.