Política de dispositivo Proteção de informações do Windows

A Proteção de informações do Windows (WIP), conhecida anteriormente como proteção de dados empresariais (EDP), é uma tecnologia do Windows que oferece proteção contra o possível vazamento de dados corporativos. Vazamentos de dados podem ocorrer por meio do compartilhamento de dados empresariais com aplicativos protegidos não corporativos, entre aplicativos ou fora da rede da sua organização. Para obter mais informações, consulte Proteger os dados empresariais usando a Proteção de Informações do Windows (WIP).

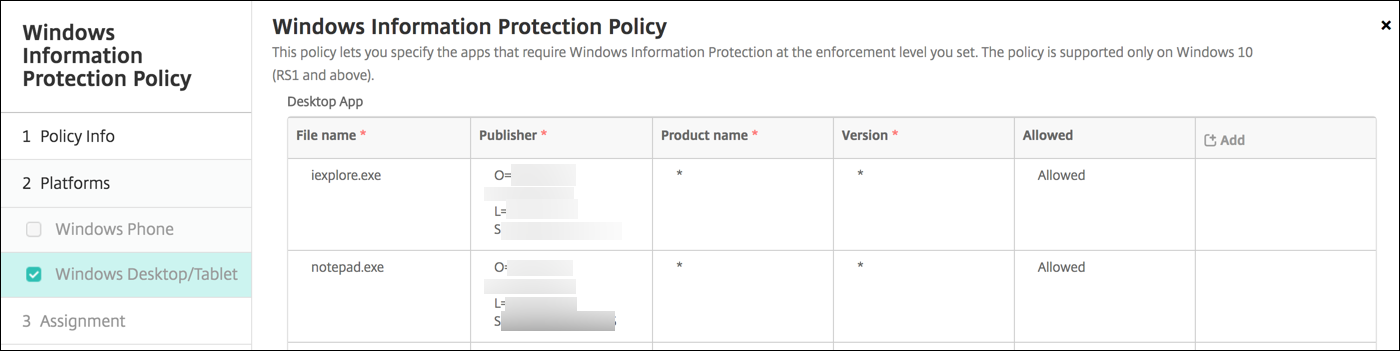

Você pode criar uma política de dispositivo no XenMobile para especificar os aplicativos que requerem Proteção de informações do Windows no nível de execução que você definir. A política de Windows Information Protection é para tablets e desktops supervisionados que executam o Windows 10 ou o Windows 11.

O XenMobile inclui alguns aplicativos comuns, e você pode adicionar outros. Especifique para a política um nível de execução que afete a experiência do usuário. Por exemplo, você pode:

-

Bloquear qualquer compartilhamento de dados impróprio.

-

Avisar sobre o compartilhamento de dados impróprio e permitir que os usuários substituam a política.

-

Execute o WIP silenciosamente enquanto registra o log e permite o compartilhamento de dados impróprios.

Para excluir aplicativos da Proteção de informações do Windows, defina os aplicativos em arquivos XML do Microsoft AppLocker e, em seguida, importe esses arquivos para o XenMobile.

Para adicionar ou configurar essa política, acesse Configurar > Políticas de dispositivo. Para obter mais informações, consulte a Política de dispositivo de VPN.

Configurações do Windows 10 e Windows 11

-

Aplicativo para desktop (Windows 10 ou Windows 11 Desktop), Aplicativo Store (Windows 10 ou Windows 11 Tablet): o XenMobile inclui alguns aplicativos comuns, conforme mostra o exemplo acima. Você pode editar ou remover esses aplicativos conforme necessário.

Para adicionar outros aplicativos: na tabela Aplicativo de área de trabalho ou Aplicativo da loja, clique em Adicionar e forneça as informações do aplicativo.

Aplicativos permitidos podem ler, criar e atualizar dados corporativos. Aplicativos negados não podem acessar dados corporativos. Aplicativos isentos podem ler dados corporativos, mas não podem criar ou modificar os dados.

-

AppLocker XML: a Microsoft fornece uma lista de aplicativos que apresentam problemas de compatibilidade com a WIP. Para excluir esses aplicativos da WIP, clique em Procurar para carregar a lista. O XenMobile combina o AppLocker XML carregado e os aplicativos de área de trabalho e loja configurados na política enviada ao dispositivo. Para obter mais informações, consulte Recommended blocklist for Windows Information Protection.

-

Nível de execução: selecione uma opção para especificar como você deseja que a Proteção de informações do Windows proteja e gerencie o compartilhamento de dados. O padrão é Desativado.

-

0-Desl.: A WIP está desativada e não protege ou audita seus dados.

-

1-Silencioso: A WIP é executada silenciosamente, registra o compartilhamento impróprio de dados e não bloqueia nada. Você pode acessar os logs por meio de CPS de relatório.

-

2-Substituir: A WIP avisa os usuários sobre o compartilhamento de dados potencialmente não seguros. Os usuários podem substituir avisos e compartilhar os dados. Esse modo registra ações, incluindo substituições de usuários, no log de auditoria.

-

3-Bloquear: A WIP impede que os usuários concluam o compartilhamento de dados potencialmente não seguros.

-

-

Nomes de domínio protegidos: os domínios que a sua empresa utiliza para identidades de usuários. Essa lista de domínios de identidade gerenciados, junto com o domínio primário, compõem a identidade da sua corporação de gerenciamento. O primeiro domínio da lista é a identidade corporativa principal usada na interface de usuário do Windows. Use “ ” para separar itens da lista. Por exemplo: domain1.com | domain2.com -

Certificado de recuperação de dados: clique em Procurar e depois selecione um certificado de recuperação para uso na recuperação de dados de arquivos criptografados. Esse certificado é o mesmo que o certificado do agente de recuperação de dados (DRA) do sistema de arquivos de criptografia (EFS), entregue somente por meio do MDM em vez de pela Política de grupo. Se um certificado de recuperação não estiver disponível, crie-o. Para obter informações, consulte “Criar um certificado de recuperação de dados”, nesta seção.

-

Nomes de domínio de rede: uma lista de domínios que constituem os limites da empresa. A WIP protege todo o tráfego para os domínios totalmente qualificados nessa lista. Essa configuração, junto com a configuração Faixa de IP, detecta se um ponto de extremidade de rede é corporativo ou pessoal em redes privadas. Use uma vírgula para separar itens de lista. Por exemplo: corp.example.com,region.example.com

-

Faixa de IP: uma lista das faixas de IPv4 e IPv6 corporativos que definem os computadores na rede corporativa. A WIP considera esses locais um destino seguro para o compartilhamento de dados corporativos. Use uma vírgula para separar itens de lista. Por exemplo:

10.0.0.0-10.255.255.255,2001:4898::-2001:4898:7fff:ffff:ffff:ffff:ffff:ffff -

A lista de faixas de IP é determinante: para impedir a detecção automática de intervalos IP pelo Windows, altere essa configuração para Ativado. O padrão é Desativado.

-

Servidores proxy: uma lista de servidores proxy que a empresa pode usar para recursos corporativos. Essa configuração será necessária se você usar um proxy na rede. Sem um servidor proxy, os recursos corporativos poderão ficar indisponíveis quando um cliente estiver atrás de um proxy. Por exemplo, recursos podem estar indisponíveis em determinados pontos de acesso Wi-Fi em hotéis e restaurantes. Use uma vírgula para separar itens de lista. Por exemplo:

proxy.example.com:80;157.54.11.118:443 -

Servidores proxy internos: uma lista de servidores proxy pelos quais os seus dispositivos passam para acessar seus recursos de nuvem. Usar esse tipo de servidor indica que os recursos de nuvem com os quais você está se conectando são recursos corporativos. Não inclua nessa lista nenhum dos servidores na configuração de Servidores proxy que sejam usados para o tráfego não protegido pela WIP. Use uma vírgula para separar itens de lista. Por exemplo:

example.internalproxy1.com;10.147.80.50 -

Recursos de nuvem: uma lista de recursos de nuvem protegidos pela WIP. Para cada recurso de nuvem, você também pode especificar um servidor proxy na lista de Servidores proxy para rotear o tráfego para esse recurso de nuvem. Todo o tráfego roteado através de Servidores proxy é tratado como tráfego corporativo. Use uma vírgula para separar itens de lista. Por exemplo:

domain1.com:InternalProxy.domain1.com,domain2.com:InternalProxy.domain2.com -

Revogar o certificado WIP ao cancelar registro: especifica se as chaves de criptografia locais de um dispositivo de usuário serão ou não revogadas quando seu registro for cancelado da Proteção de informações do Windows. Depois que as chaves de criptografia forem revogadas, um usuário não poderá acessar dados corporativos criptografados. Se for Desativado, as chaves não serão revogadas, e o usuário continuará a ter acesso a arquivos protegidos após o cancelamento do registro. O padrão é Ativado.

- Exibir ícones de sobreposição: especifica se é necessário incluir a sobreposição de ícones da Proteção de informações do Windows em arquivos corporativos no Explorer e em blocos de aplicativos somente corporativos no menu Iniciar. O padrão é Desativado.

-

Criar um certificado de recuperação de dados

Um certificado de recuperação de dados é necessário para ativar a política de Proteção de informações do Windows.

-

No computador que está executando o console XenMobile, abra um prompt de comando e navegue até uma pasta (diferente de Windows\System32) na qual você deseja criar um certificado.

-

Execute este comando:

cipher /r:ESFDRA -

Quando solicitado, insira uma senha para proteger o arquivo de chave privada.

O comando cipher cria um arquivo .cer e .pfx.

-

No console XenMobile, vá para Configurações > Certificados e importe o arquivo .cer, que se aplica a tablets Windows 10 e Windows 11.

Experiência do usuário

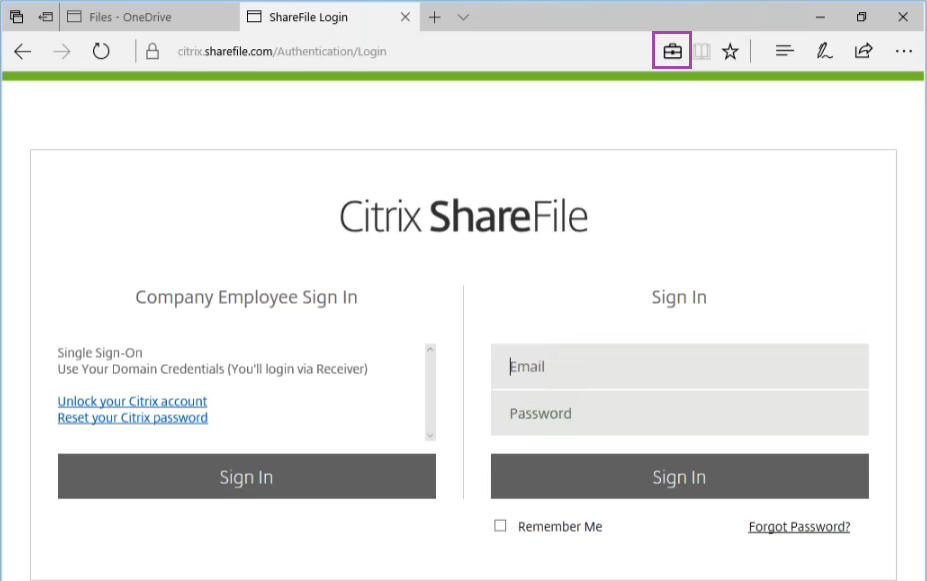

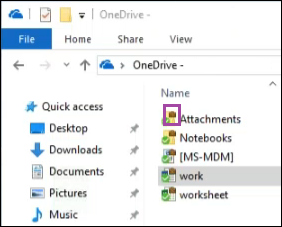

Quando a Proteção de informações do Windows está em vigor, aplicativos e arquivos incluem um ícone:

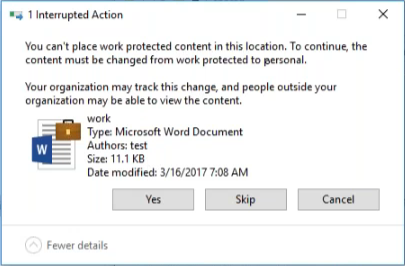

Se um usuário copiar ou salvar um arquivo protegido em um local não protegido, a seguinte notificação será exibida, dependendo do nível de execução configurado.