Novidades no XenMobile Server 10.13

XenMobile Server 10.13 (Download do PDF)

Suporte continuado para as políticas clássicas preterido do Citrix ADC

A Citrix anunciou recentemente a substituição de alguns recursos baseados em políticas clássicas, começando com o Citrix ADC 12.0 compilação 56.20. Os avisos de substituição do Citrix ADC não têm impacto nas integrações existentes do XenMobile Server com o Citrix Gateway. O XenMobile Server continua a oferecer suporte às políticas clássicas e nenhuma ação é necessária.

Anúncios de substituição

Para receber um aviso prévio dos recursos do Citrix XenMobile que estão sendo eliminados, consulte Substituições.

Antes de atualizar endpoints para iOS 14.5

Antes de atualizar um endpoint para o iOS 14.5, a Citrix recomenda que você execute as seguintes ações para mitigar falhas no aplicativo:

- Atualize o Citrix Secure Mail e o Secure Web para 21.2.X ou superior. Consulte Atualizar aplicativos MDX ou empresariais.

- Se você usar o MDX Toolkit, prepare todos os aplicativos iOS de terceiros com o MDX Toolkit 21.3.X ou superior. Verifique na página de download do MDX Toolkit qual a versão mais recente.

Antes de atualizar um Citrix ADC no local

A atualização de um Citrix ADC local para determinadas versões pode resultar em um erro de logon único. O logon único no Citrix Files ou na URL do domínio ShareFile em um navegador com a opção Logon de funcionário da empresa resulta em um erro. O usuário não consegue fazer logon.

Para dar uma solução temporária, se você ainda não tiver executado o seguinte comando da CLI do ADC no Citrix Gateway, execute-o para habilitar o logon único global:

`set vpn parameter SSO ON`

`bind vpn vs <vsName> -portalTheme X1`

Para obter mais informações, consulte:

Depois de concluir a solução alternativa, os usuários podem se autenticar no Citrix Files ou no URL do domínio do ShareFile usando o SSO em um navegador com a opção Login de funcionário da empresa. [CXM-88400]

Antes de atualizar para o XenMobile 10.13 (no local)

Alguns requisitos de sistemas mudaram. Para obter informações, consulte Requisitos do sistema e compatibilidade e Compatibilidade do XenMobile.

-

Se a máquina virtual que executa o XenMobile Server que deve ser atualizado tiver menos de 8 GB de RAM, recomendamos aumentar a RAM para pelo menos 8 GB.

-

Atualize o seu Citrix License Server para 11.16 ou posterior antes de atualizar para a versão mais recente do XenMobile Server 10.13.

A versão mais recente do XenMobile exige o Citrix License Server 11.16 (versão mínima).

Nota:

A data do Customer Success Services (anteriormente, data de Subscription Advantage) no XenMobile 10.13 é 29 de setembro de 2020. A data do Customer Success Services na sua licença Citrix deve ser posterior a essa data.

Você pode ver a data ao lado da licença do servidor de licenças. Se você conectar a versão mais recente do XenMobile a um ambiente de servidor de licenças mais antigo, a verificação de conectividade falhará e você não poderá configurar o servidor de licenças.

Para renovar a data na sua licença, baixe o último arquivo de licença do Portal Citrix e carregue o arquivo para o Servidor de Licença. Consulte [Customer Success Services](/en-us/licensing/current-release/subscription-advantage.html).

-

Para um ambiente em cluster: as implantações de aplicativos e políticas do iOS para dispositivos que executam o iOS 11 e posterior têm o seguinte requisito. Se o Citrix Gateway estiver configurado para persistência de SSL, você deve abrir a porta 80 em todos os nós do XenMobile Server.

-

Recomendação: Antes de instalar uma atualização do XenMobile, use a funcionalidade na sua VM para tirar um instantâneo do seu sistema. Além disso, faça backup do seu banco de dados de configuração do sistema. Se tiver problemas durante uma atualização, backups completos permitirão fazer uma recuperação.

Para atualizar

Com esta versão, o XenMobile oferece suporte ao VMware ESXi 7.0. Certifique-se de atualizar para 10.13 antes de instalar ou atualizar para ESXi 7.0.

Você pode atualizar diretamente do XenMobile 10.11.x ou 10.12.x para o XenMobile 10.13. Para fazer a atualização, baixe o último binário disponível: acesse https://www.citrix.com/downloads. Navegue até Citrix Endpoint Management (XenMobile) > XenMobile Server > Software do produto > XenMobile Server 10. No bloco do software XenMobile Server, para o seu hipervisor, clique em Download File.

Use a página Gerenciamento de versão no console XenMobile. Consulte Para atualizar usando a página Gerenciamento de versão.

Depois de atualizar

Se a funcionalidade que envolve as conexões de saída deixar de funcionar e você não alterou a configuração de suas conexões, verifique os erros no log do XenMobile Server, como os seguintes: “Não é possível se conectar ao servidor VPP: o nome do host ‘192.0.2.0’ não corresponde à entidade do certificado fornecido pelo par”

- O erro de validação do certificado significa que você deve desabilitar a verificação do nome do host no XenMobile Server.

- Como padrão, a verificação do nome do host está ativada nas conexões de saída, exceto para o servidor Microsoft PKI.

- Se a verificação do nome do host interromper sua implantação, altere a propriedade do servidor

disable.hostname.verificationparatrue. O valor padrão desta propriedade éfalse.

Atualizações de suporte a plataformas

-

iOS 14: os aplicativos móveis de produtividade Citrix e o XenMobile Server são compatíveis com o iOS 14, mas atualmente não são compatíveis com nenhum dos novos recursos do iOS 14. Use o MDX Toolkit 20.8.5 ou posterior ou prepare os aplicativos usando o SDK do MAM.

-

Android 11: o XenMobile Server suporta o Android 11. Para obter informações sobre como a substituição das APIs do Google Device Administration afeta dispositivos que executam o Android 10+, consulte Migrar do Device Administration para o Android Enterprise. Veja também este blog da Citrix.

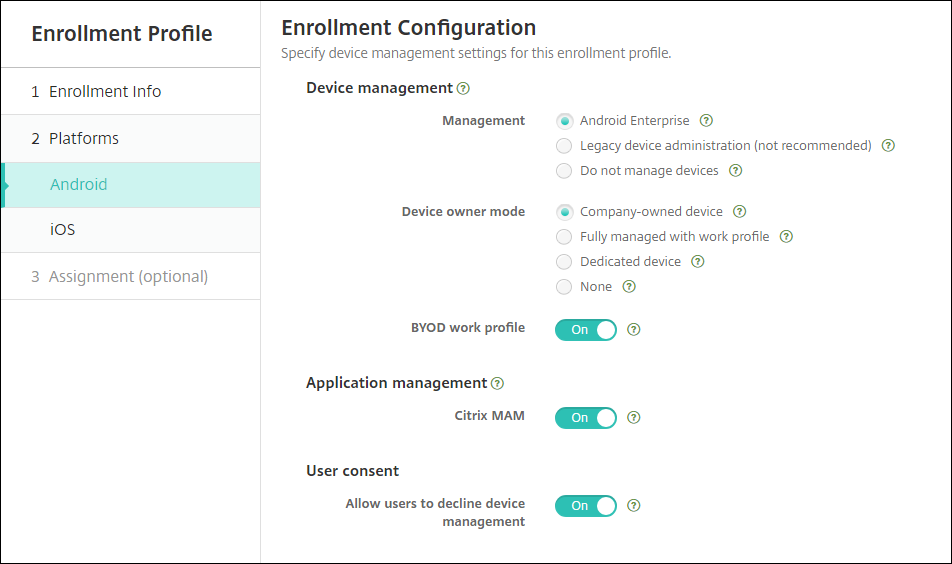

Configurar vários modos de gerenciamento de dispositivos e aplicativos em um único ambiente

Agora você pode configurar um único site do XenMobile para oferecer suporte a várias configurações de registro. A função dos perfis de registro foi expandida para incluir configurações de registro para o gerenciamento de dispositivos e aplicativos.

Os perfis de registro oferecem suporte a vários casos de uso e caminhos de migração de dispositivos em um único console XenMobile. Os casos de uso incluem:

- Gerenciamento de Dispositivos Móveis (somente MDM)

- MDM+Gerenciamento de Aplicativos Móveis (MAM)

- Somente MAM

- Registros de propriedade da empresa

- Registro BYOD (a capacidade de cancelar o registro no MDM)

- Migração de registros do Android Device Administrator para registros do Android Enterprise (totalmente gerenciado, perfil de trabalho, dispositivo dedicado)

Os perfis de inscrição substituem a propriedade de servidor agora preterida, xms.server.mode. Essa alteração não afeta os grupos de entrega existentes e os dispositivos registrados.

Se não precisar registrar dispositivos dedicados, você pode desativar essa função definindo a propriedade do servidor enable.multimode.xms como false. Consulte Propriedades do servidor.

A tabela a seguir mostra o caminho de migração automatizada do modo de propriedade do servidor existente para o novo recurso de perfil de registro:

| Propriedade do servidor existente | Novo modo de gerenciamento |

|---|---|

| Modo ENT (iOS) | Registro de dispositivo Apple com Citrix MAM |

| Modo ENT (Android) | Administrador de dispositivos legado com Citrix MAM |

| Modo ENT (Android Enterprise) | Perfil de trabalho totalmente gerenciado (anteriormente COPE), com Citrix MAM |

| Modo MAM (iOS e Android) | Citrix MAM |

| Modo MDM (iOS) | Registro de dispositivo Apple |

| Modo MDM (Android) | Administrador de dispositivo legado |

| Modo MDM (Android Enterprise) | Perfil de trabalho totalmente gerenciado |

Ao criar um grupo de entrega, você pode anexar um perfil de registro ao grupo. Se você não anexar um perfil de registro, o XenMobile anexará o perfil de registro Global.

Os perfis de registro fornecem os seguintes recursos de gerenciamento de dispositivos:

-

Migração mais fácil do modo de administrador de dispositivos (DA) Android para o Android Enterprise. Para dispositivos Android Enterprise, as configurações incluem um modo de proprietário do dispositivo, como: Totalmente gerenciado, perfil de trabalho em totalmente gerenciado ou dedicado. Consulte Android Enterprise.

Para esta atualização, sua configuração atual do XenMobile para o modo de servidor e Configurações > Android Enterprise mapeiam para as novas configurações do perfil de registro da seguinte maneira.

Configuração atual Configuração de gerenciamento Configuração do modo proprietário do dispositivo Configuração do Citrix MAM MDM. Google Play gerenciado (Android Enterprise) Android Enterprise Perfil de trabalho totalmente gerenciado Desativado MDM; G Suite (DA legado) DA legado não aplicável Desativado MAM Não gerenciar dispositivos não aplicável Ativado MDM+MAM. Google Play gerenciado (Android Enterprise) Android Enterprise* Perfil de trabalho totalmente gerenciado Ativado MDM+MAM; G Suite (DA legado) DA legado* não aplicável Ativado * Se o registro for necessário, Permitir que os usuários recusem o gerenciamento de dispositivos estará Desativado.

Após a atualização, seus perfis de registro atuais refletem esses mapeamentos. Considere se você deseja criar outros perfis de registro para lidar com novos casos de uso à medida que você faz a transição do DA legado.

-

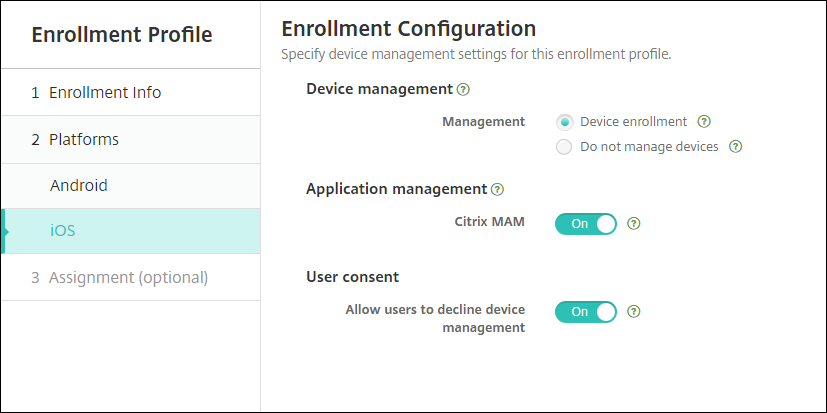

Gerenciamento mais fácil do iOS. Para dispositivos iOS, as configurações incluem uma opção entre registrar os dispositivos como gerenciados ou não gerenciados.

Para essa atualização, suas configurações anteriores são mapeadas para as novas configurações de perfil de registro da seguinte maneira.

Modo de servidor Configuração de gerenciamento Configuração do Citrix MAM MDM Registro do dispositivo Desativado MAM Não gerenciar dispositivos Ativado MDM+MAM Registro do dispositivo Ativado Se o registro for necessário, Permitir que os usuários recusem o gerenciamento de dispositivos estará Desativado.

As seguintes limitações existem para perfis de registro aprimorados:

- O recurso de perfil de registro aprimorado não está disponível para convites de registro de PIN de uso único ou de autenticação de dois fatores.

Consulte Perfis de registro.

Suporte para a API mais recente do provedor de APNs baseada em HTTP/2

O suporte da Apple para o protocolo binário legado do serviço Apple Push Notification termina em 31 de março de 2021. A Apple recomenda que você use a API do provedor de APNs baseada em HTTP/2. O XenMobile Server agora oferece suporte à API baseada em HTTP/2. Para obter mais informações, consulte a atualização de notícias “Atualização do Apple Push Notification Service” em https://developer.apple.com/. Para obter ajuda com a verificação da conectividade com APNs, consulte Verificações de conectividade.

As seguintes versões do XenMobile Server permitem o suporte à API baseada em HTTP/2 por padrão:

- XenMobile Server 10.13

- Pacote progressivo 5, XenMobile Server 10.12 e superior

Se você usar as seguintes versões do XenMobile Server, você deve adicionar a propriedade de servidor apple.apns.http2 para habilitar o suporte:

- Pacotes progressivos 2-4, XenMobile Server 10.12 e superior

- Pacote progressivo 5, XenMobile Server 10.11 e superior

Não oferecemos mais suporte ao XenMobile Server 10.11 e recomendamos que você atualize para a versão mais recente.

Usar uma VPN IPsec baseada em certificado de dispositivo com muitos dispositivos iOS

Em vez de configurar uma política de dispositivo de VPN e uma política de dispositivo de credenciais para cada dispositivo iOS que requer uma VPN IPsec baseada em certificado de dispositivo, automatize o processo.

- Configure uma política de dispositivo de VPN iOS com o tipo de conexão AlwaysOn IKEv2.

- Selecione Certificado do dispositivo baseado na identidade do dispositivo como o método de autenticação do dispositivo.

- Selecione o Tipo de identidade do dispositivo a ser usado.

- Importe em massa os certificados do dispositivo usando a API REST.

Para obter mais informações sobre como configurar a política de dispositivo VPN, consulte Política de dispositivo VPN. Para obter informações sobre a importação de certificados em massa, consulte Carregar certificados em massa usando a API REST.

Atualizações automáticas de aplicativos de compra por volume da Apple

Ao adicionar uma conta de compra por volume (Configurações > Configurações do iOS), agora você pode ativar atualizações automáticas para todos os aplicativos iOS. Veja a configuração de Atualização automática do aplicativo em Compra por volume da Apple.

Requisitos de senha para uma conta de usuário local

Ao adicionar ou editar uma conta de usuário local no console XenMobile, certifique-se de estar seguindo os requisitos de senha mais recentes.

Para obter mais informações, consulte Para adicionar uma conta de usuário local.

-

Requisitos de senha: ao adicionar ou editar uma conta de usuário local no console XenMobile Server, siga os requisitos de senha mais recentes. Consulte Para adicionar uma conta de usuário local.

-

Bloqueio de conta de usuário local: se um usuário atingir o número máximo de tentativas consecutivas de login inválidas, a conta de usuário local fica bloqueada durante 30 minutos. O sistema nega todas as tentativas de autenticação adicionais até que o período de bloqueio expire. Para desbloquear a conta no console do XenMobile Server, acesse Gerenciar > Usuários, selecione a conta de usuário e clique em Desbloquear usuário local. Consulte Para desbloquear uma conta de usuário local.

Políticas de dispositivo

Novas políticas de dispositivo e configurações de política de dispositivo foram adicionadas para dispositivos Android Enterprise.

Ocultar o ícone da barra da bandeja em dispositivos Android Enterprise

Agora você pode selecionar se o ícone da barra da bandeja fica oculto ou visível nos dispositivos Android Enterprise. Consulte Políticas de dispositivo das opções de XenMobile.

Mais recursos de gerenciamento de certificados para dispositivos Android Enterprise no modo de perfil de trabalho ou modo totalmente gerenciado

Além de instalar autoridades de certificação no keystore gerenciado, agora você pode gerenciar os seguintes recursos:

- Configure os certificados usados por aplicativos gerenciados específicos. A política de dispositivo Credenciais para Android Enterprise agora inclui a configuração Aplicativos para usar os certificados. Você pode especificar os aplicativos para usar os certificados de usuário emitidos pelo provedor de credenciais selecionado nesta política. Os aplicativos recebem, silenciosamente, acesso a certificados durante o tempo de execução. Para usar os certificados para todos os aplicativos, deixe a lista de aplicativos em branco. Para obter detalhes, consulte Política de dispositivo de credenciais.

- Remova silenciosamente os certificados do keystore gerenciado ou desinstale todos os certificados de CA que não sejam do sistema. Consulte Política de dispositivo de credenciais.

- Impedir que os usuários modifiquem as credenciais armazenadas no keystore gerenciado. A política de dispositivo Restrições para Android Enterprise agora inclui a configuração Permitir que o usuário configure as credenciais do usuário. Por padrão, essa configuração é Ativada. Consulte Política de dispositivo de restrições.

Uso mais fácil do alias de certificado em Configurações gerenciadas

Use a nova configuração Alias de certificado na política de dispositivo de Credenciais com a política de dispositivo de Configurações gerenciadas. Isso permite que os aplicativos sejam autenticados na VPN sem a ação do usuário. Em vez de localizar o alias de credencial nos logs do aplicativo, você cria o alias de credencial. Crie o alias digitando-o no campo Alias de certificado da política de dispositivo de Configurações gerenciadas. Depois, digite o mesmo alias de certificado na configuração Alias de certificado na política de dispositivo Credenciais. Consulte Política de configurações gerenciadas e Política de dispositivo de credenciais.

Controlar a configuração “Use one lock” em dispositivos Android Enterprise

A nova configuração Ativar código secreto unificado na política de dispositivo de Código secreto permite controlar se um dispositivo requer um código secreto separado para o dispositivo e o perfil de trabalho. Antes dessa configuração, os usuários controlavam o comportamento com a configuração Use one lock no dispositivo. Quando Ativar código secreto unificado está Ativado, os usuários podem usar o mesmo código secreto para o dispositivo que o do perfil de trabalho. Se Ativar código secreto unificado estiver Desativado, os usuários não poderão usar o mesmo código secreto para o dispositivo que o do perfil de trabalho. O padrão é Desativado. A configuração Ativar bloqueio unificado está disponível para dispositivos Android Enterprise executando o Android 9.0 ou posterior. Consulte Política de dispositivo de código secreto.

Mostrar os aplicativos e atalhos em dispositivos Android Enterprise que não estão em conformidade

A política de dispositivo de Código Secreto para Android Enterprise tem uma nova configuração, Mostrar aplicativos e atalhos mesmo que o código secreto não esteja em conformidade. Ative a configuração para fazer com que os aplicativos e atalhos permaneçam visíveis quando o código secreto do dispositivo não estiver mais em conformidade. A Citrix recomenda que você crie uma ação automatizada para marcar o dispositivo como sem conformidade quando o código secreto não estiver em conformidade. Consulte Política de dispositivo de código secreto.

Desative a capacidade de imprimir em dispositivos totalmente gerenciados ou dispositivos de perfil de trabalho do Android Enterprise

Na política de dispositivo de Restrições, a configuração Não permitir impressão permite especificar se os usuários podem imprimir em qualquer impressora acessível a partir do dispositivo Android Enterprise. Consulte Configurações do Android Enterprise.

Permitir aplicativos em dispositivos dedicados adicionando o nome do pacote na política de quiosque

Agora você pode inserir o nome do pacote que deseja permitir na plataforma Android Enterprise. Consulte Configurações do Android Enterprise.

Gerenciar recursos de proteção do teclado para o perfil de trabalho Android Enterprise e dispositivos totalmente gerenciados

O Android keyguard gerencia as telas de bloqueio de dispositivo e de Work Challenge. Use a política de dispositivos de Gerenciamento de proteção do teclado para controlar:

- Gerenciamento de proteção do teclado em dispositivos de perfil de trabalho. Você pode especificar os recursos disponíveis para os usuários antes que eles desbloqueiem a proteção do teclado do dispositivo e o keyguard do Work Challenge. Por exemplo, por padrão, os usuários podem usar o desbloqueio por impressão digital e exibir notificações não editadas na tela de bloqueio. Você também pode usar a política de gerenciamento de proteção do teclado para desativar toda a autenticação biométrica para dispositivos que executam o Android 9.0 e posterior.

- Gerenciamento de proteção do teclado em dispositivos totalmente gerenciados e dedicados. Você pode especificar os recursos disponíveis, como agentes de confiança e câmera segura, antes que desbloqueiem a tela de proteção do teclado. Ou, você pode optar por desativar todos os recursos de proteção do teclado.

Consulte Política de dispositivo de gerenciamento de keyguard.

Publicar aplicativos empresariais para Android Enterprise no console XenMobile

Você não precisa mais registrar uma conta de desenvolvedor do Google Play ao adicionar um aplicativo privado do Android Enterprise. O console XenMobile abre uma interface de usuário gerenciada do Google Play Store para você carregar e publicar o arquivo APK. Para obter mais informações, consulte Adicionar um aplicativo empresarial.

Publicar aplicativos web para Android Enterprise no console XenMobile

Você não precisa mais acessar o Google Play gerenciado ou o portal do Google Developer para publicar aplicativos Web do Android Enterprise para XenMobile. Quando você clica em Carregar em Configurar > Aplicativos > Link da Web, uma interface de usuário do Google Play Store gerenciado é aberta para você carregar e salvar o arquivo. A aprovação e a publicação do aplicativo podem levar cerca de 10 minutos. Para obter mais informações, consulte Adicionar um link da Web.

Carregar certificados para dispositivos iOS em massa com a API REST do XenMobile Server

Se o carregamento individual de certificados não for prático, use a API REST do XenMobile Server para carregar os certificados em massa para dispositivos iOS.

- Configure uma política de dispositivo de VPN iOS com o tipo de conexão AlwaysOn IKEv2.

- Selecione Certificado do dispositivo baseado na identidade do dispositivo como o método de autenticação do dispositivo.

- Selecione o Tipo de identidade do dispositivo a ser usado.

- Importe em massa os certificados do dispositivo com a API REST.

Para obter informações sobre como configurar a política de dispositivo VPN, consulte Política de dispositivo VPN. Para obter informações sobre a importação de certificados em massa, consulte Carregar certificados para dispositivos iOS em massa com a API REST.

Atualizar chaves de criptografia

A opção Refresh encryption keys é adicionada às configurações avançadas da CLI do XenMobile. Você pode usar essa opção para atualizar as chaves de criptografia um nó de cada vez. Consulte Opções do sistema.

Suporte a ESXi 7.0

Com esta versão, o XenMobile oferece suporte ao VMware ESXi 7.0. Certifique-se de atualizar para 10.13 antes de instalar ou atualizar para ESXi 7.0.

Novas propriedades do servidor

As seguintes propriedades do servidor agora estão disponíveis:

- Permitir nomes de host para links da App Store do iOS: para adicionar aplicativos da loja de aplicativos pública para iOS usando as APIs públicas em vez do console, configure uma lista de nomes de host permitidos, se desejar.

- Limite de bloqueio de conta de usuário local: configure o número de tentativas de login que um usuário local tem antes de a sua conta ser bloqueada.

- Tempo de bloqueio de conta de usuário local: configure por quanto tempo um usuário local fica bloqueado após muitas tentativas de login malsucedidas.

- Tamanho máximo da restrição de carregamento de arquivos ativada: habilite a restrição de tamanho máximo de arquivo para os arquivos carregados.

- Tamanho máximo de carregamento de arquivo permitido: defina o tamanho máximo de arquivo para arquivos carregados.

Para obter informações mais detalhadas sobre essas propriedades, consulte Propriedades do servidor.

Limpeza de disco self-service

Uma nova opção de interface de linha de comando chamada Disk Usage está disponível no Troubleshooting Menu. Esta opção permite que você veja uma lista de arquivos de despejo core e arquivos de pacote de suporte. Depois de ver a lista, você pode optar por excluir todos os arquivos através da linha de comando. Para obter mais informações sobre as ferramentas de interface de linha de comando, consulte Opções de interface de linha de comando.

Neste artigo

- Suporte continuado para as políticas clássicas preterido do Citrix ADC

- Anúncios de substituição

- Antes de atualizar endpoints para iOS 14.5

- Antes de atualizar um Citrix ADC no local

- Antes de atualizar para o XenMobile 10.13 (no local)

- Para atualizar

- Depois de atualizar

- Atualizações de suporte a plataformas

- Configurar vários modos de gerenciamento de dispositivos e aplicativos em um único ambiente

- Suporte para a API mais recente do provedor de APNs baseada em HTTP/2

- Usar uma VPN IPsec baseada em certificado de dispositivo com muitos dispositivos iOS

- Atualizações automáticas de aplicativos de compra por volume da Apple

- Requisitos de senha para uma conta de usuário local

- Políticas de dispositivo

- Publicar aplicativos empresariais para Android Enterprise no console XenMobile

- Publicar aplicativos web para Android Enterprise no console XenMobile

- Carregar certificados para dispositivos iOS em massa com a API REST do XenMobile Server

- Atualizar chaves de criptografia

- Suporte a ESXi 7.0

- Novas propriedades do servidor

- Limpeza de disco self-service