Neue Features in XenMobile Server 10.13

XenMobile Server 10.13 (PDF-Download)

Fortgesetzte Unterstützung von in Citrix ADC veralteten Classic-Richtlinien

Einige auf Classic-Richtlinien basierende Features gelten laut Ankündigung von Citrix in Citrix ADC ab Version 12.0 Build 56.20 als veraltet. Diese Hinweise für Citrix ADC haben keine Auswirkungen auf bestehende XenMobile Server-Integrationen mit Citrix Gateway. XenMobile Server unterstützt weiterhin die Classic-Richtlinien. Es sind keine Maßnahmen erforderlich.

Ankündigung für das Einstellen der Unterstützung

Weitere Vorabinformationen zu den Citrix XenMobile-Features, die schrittweise entfernt werden, finden Sie unter Einstellung von Features und Plattformen.

Vor dem Upgrade von Endpunkten auf iOS 14.5

Citrix empfiehlt, dass Sie vor dem Upgrade eines Endpunkts auf iOS 14.5 folgende Aktionen ausführen, um App-Abstürze zu verringern:

- Aktualisieren Sie Citrix Secure Mail und Secure Web auf Version 21.2.X oder höher. Siehe Durchführen eines Upgrades von MDX- oder Unternehmensapps.

- Bei Verwendung des MDX Toolkits umschließen Sie alle iOS-Anwendungen von Drittanbietern mit MDX Toolkit 21.3.X oder höher. Die neueste Version des MDX Toolkit finden Sie auf der Downloadseite.

Vor dem Upgrade von on-premises Citrix ADC

Das Upgrade von on-premises Citrix ADC auf bestimmte Versionen kann zu einem Single Sign-On-Fehler führen. Single Sign-On bei Citrix Files oder die ShareFile-Domänen-URL in einem Browser mit der Option Mitarbeiteranmeldung führt zu einem Fehler. Der Benutzer kann sich nicht anmelden.

Workaround für das Problem: Aktivieren Sie Single Sign-On global, indem Sie folgenden Befehl von der ADC-Befehlszeilenschnittstelle auf Citrix Gateway ausführen (sofern dies noch nicht erfolgt ist):

`set vpn parameter SSO ON`

`bind vpn vs <vsName> -portalTheme X1`

Weitere Informationen:

- Citrix ADC Release (Feature Phase) 13.0 Build 67.39/67.43

- Beeinträchtigte Single Sign-On-Konfigurationen

Nachdem Sie den Workaround ausgeführt haben, können Benutzer sich mit der Option Mitarbeiteranmeldung in einem Browser per Single Sign-On an Citrix Files oder der ShareFile-Domänen-URL authentifizieren. [CXM-88400]

Vor dem Upgrade auf XenMobile 10.13 (on-premises)

Einige Systemanforderungen haben sich geändert. Weitere Informationen finden Sie unter Systemanforderungen und Kompatibilität sowie XenMobile-Kompatibilität.

-

Wenn die virtuelle Maschine mit dem zu aktualisierenden XenMobile Server weniger als 8 GB RAM hat, sollten Sie den RAM auf mindestens 8 GB erhöhen.

-

Aktualisieren Sie den Citrix Lizenzserver auf 11.16 oder höher, bevor Sie die aktuelle Version von XenMobile Server 10.13 installieren.

Die neueste Version von XenMobile erfordert Citrix Lizenzserver 11.16 (Mindestversion).

Hinweis

Das Customer Success Services-Datum (bisher “Subscription Advantage”-Datum) in XenMobile 10.13 ist der 29. September 2020. Das Customer Success Services-Datum der Citrix Lizenz muss nach diesem Datum liegen.

Das Datum wird neben der Lizenz auf dem Lizenzserver angezeigt. Wenn Sie die aktuelle Version von XenMobile mit einer älteren Lizenzserverumgebung verbinden, schlägt die Konnektivitätsprüfung fehl und der Lizenzserver kann nicht konfiguriert werden.

Zum Verlängern des Datums für Ihre Lizenz laden Sie die aktuelle Lizenzdatei vom Citrix Portal herunter und laden Sie sie in den Lizenzserver hoch. Siehe [Customer Success Services](/de-de/licensing/current-release/subscription-advantage.html).

-

Clusterumgebungen: Für die Bereitstellung von iOS-Richtlinien und -Apps auf Geräten mit iOS 11 oder später gelten folgende Anforderungen. Ist Citrix Gateway für SSL-Persistenz konfiguriert, müssen Sie auf allen XenMobile Server-Knoten Port 80 öffnen.

-

Empfehlung: Vor der Installation eines XenMobile-Updates verwenden Sie die Funktionen der virtuellen Maschine zum Erstellen eines Systemsnapshots. Sichern Sie außerdem die Konfigurationsdatenbank des Systems. Sollten bei einem Upgrade Probleme auftreten, können Sie mit vollständigen Backups eine Wiederherstellung vornehmen.

Ausführen des Upgrades

Ab diesem Release unterstützt XenMobile VMware ESXi 7.0. Führen Sie ein Upgrade auf 10.13 durch, bevor Sie ESXi 7.0 installieren oder auf diese Version upgraden.

Sie können ein direktes Upgrade auf XenMobile 10.13 von XenMobile 10.12.x oder 10.11.x ausführen. Laden Sie zum Upgrade die neueste verfügbare Binärdatei herunter: Gehen Sie zu https://www.citrix.com/downloads. Navigieren Sie zu Citrix Endpoint Management (XenMobile) > XenMobile Server > Produktsoftware > XenMobile Server 10. Klicken Sie auf der Kachel der XenMobile Server-Software für Ihren Hypervisor auf Datei herunterladen.

Verwenden Sie zum Hochladen des Upgrades die Seite Releasemanagement der XenMobile-Konsole. Siehe Upgrade über die Seite “Releasemanagement”.

Nach dem Upgrade

Wenn Funktionen, für die ausgehende Verbindungen eingesetzt werden, nicht mehr funktionieren und Sie die Verbindungskonfiguration nicht geändert haben, überprüfen Sie das XenMobile Server-Protokoll auf Fehlermeldungen wie etwa “Unable to connect to the VPP Server: Host name ‘192.0.2.0’ does not match the certificate subject provided by the peer.”

- Ein Fehler bei der Zertifikatvalidierung bedeutet, dass Sie die Hostnamenüberprüfung auf dem XenMobile-Server deaktivieren müssen.

- In der Standardeinstellung ist die Hostnamenüberprüfung für ausgehende Verbindungen mit Ausnahme des Microsoft PKI-Servers aktiviert.

- Wenn die Hostnamenüberprüfung Fehler in der Bereitstellung verursacht, ändern Sie die Servereigenschaft

disable.hostname.verificationintrue. Der Standardwert dieser Eigenschaft istfalse.

Änderungen bei der Plattformunterstützung

-

iOS 14: XenMobile Server und mobile Produktivitätsapps von Citrix Apps sind mit iOS 14 kompatibel, unterstützen aber derzeit keine neuen iOS 14-Features. Verwenden Sie das MDX Toolkit 20.8.5 oder höher oder bereiten Sie die Apps mit dem MAM-SDK vor.

-

Android 11: XenMobile Server unterstützt Android 11. Informationen dazu, wie sich die Außerbetriebnahme von Google Device Administration APIs auf Geräte mit Android 10+ auswirkt, finden Sie unter Migration von der Geräteverwaltung zu Android Enterprise. Lesen Sie auch diesen Citrix-Blog.

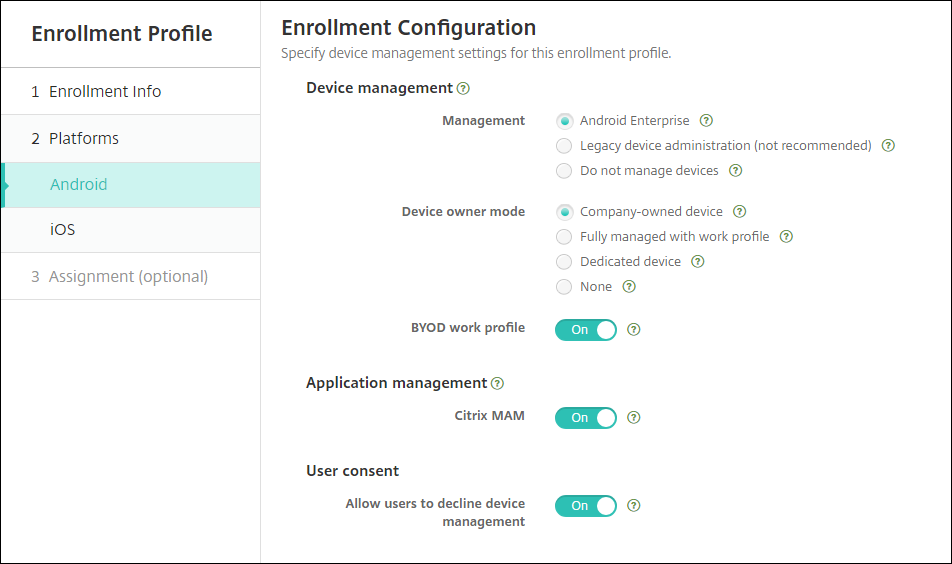

Konfigurieren mehrerer Geräte- und App-Verwaltungsmodi in einer Umgebung

Sie können jetzt eine einzelne XenMobile-Site für die Unterstützung mehrerer Registrierungskonfigurationen konfigurieren. Die Rolle der Registrierungsprofile wurde um Registrierungseinstellungen für die Geräte- und App-Verwaltung erweitert.

Registrierungsprofile unterstützen mehrere Anwendungsfälle und Gerätemigrationspfade in einer XenMobile-Konsole. Anwendungsfälle:

- Mobilgeräteverwaltung (nur MDM)

- Mobilgeräteverwaltung + Mobilanwendungsverwaltung (MAM)

- Nur MAM

- Registrierung unternehmenseigener Geräte

- BYOD-Registrierung (Möglichkeit des Abwählens der MDM-Registrierung)

- Migration von der Android-Geräteadministratorregistrierung zur Android Enterprise-Registrierung (vollständig verwaltet, Arbeitsprofil, dediziertes Gerät)

Registrierungsprofile ersetzen die mittlerweile veraltete Servereigenschaft xms.server.mode. Diese Änderung wirkt sich nicht auf bestehende Bereitstellungsgruppen und registrierte Geräte aus.

Wenn Sie keine dedizierten Geräte registrieren müssen, können Sie dieses Feature deaktivieren, indem Sie die Servereigenschaft enable.multimode.xms auf false setzen. Siehe Servereigenschaften.

Die folgende Tabelle zeigt den automatisierten Migrationspfad von der Servereigenschaft zum neuen Registrierungsprofilfeature:

| Servereigenschaft | Neuer Verwaltungsmodus |

|---|---|

| ENT-Modus (iOS) | Apple-Geräteregistrierung bei Citrix MAM |

| ENT-Modus (Android) | Legacygeräteverwaltung mit Citrix MAM |

| ENT-Modus (Android Enterprise) | Arbeitsprofil, vollständig verwaltet (zuvor COPE), mit Citrix MAM |

| MAM-Modus (iOS und Android) | Citrix MAM |

| MDM-Modus (iOS) | Apple-Geräteregistrierung |

| MDM-Modus (Android) | Legacygeräteverwaltung |

| MDM-Modus (Android Enterprise) | Arbeitsprofil, vollständig verwaltet |

Wenn Sie eine Bereitstellungsgruppe erstellen, können Sie ihr ein Registrierungsprofil anfügen. Wenn Sie kein Registrierungsprofil anfügen, fügt XenMobile das globale Registrierungsprofil an.

Registrierungsprofile bieten die folgenden Geräteverwaltungsfunktionen:

-

Einfachere Migration vom Android-Geräteadministratormodus (DA) zu Android Enterprise. Für Android Enterprise-Geräte umfassen die Einstellungen einen Gerätebesitzermodus wie: Vollständig verwaltet, Arbeitsprofil vollständig verwaltet oder dediziert. Siehe Android Enterprise.

Für dieses Upgrade wird Ihre aktuelle XenMobile-Konfiguration für den Servermodus und Einstellungen > Android Enterprise wie folgt den neuen Registrierungsprofileinstellungen zugeordnet.

Bestehende Konfiguration Verwaltungseinstellung Gerätebesitzermodus Citrix MAM MDM. Verwaltetes Google Play (Android Enterprise) Android Enterprise Arbeitsprofil, vollständig verwaltet Aus MDM; G Suite (Legacy-Geräteadministrator) Legacy-Geräteadministrator – Aus MAM Geräte nicht verwalten – Ein MDM+MAM. Verwaltetes Google Play (Android Enterprise) Android Enterprise* Arbeitsprofil, vollständig verwaltet Ein MDM+MAM; G Suite (Legacy-Geräteadministrator) Legacy-Geräteadministrator* – Ein * Wenn eine Registrierung erforderlich ist, ist Benutzer dürfen Geräteverwaltung ablehnen auf Aus festgelegt.

Nach dem Upgrade spiegeln die aktuellen Registrierungsprofile diese Zuweisung wider. Überlegen Sie ggf. die Erstellung weiterer Registrierungsprofile für neue Anwendungsfälle nach dem Umstieg vom Legacymodus.

-

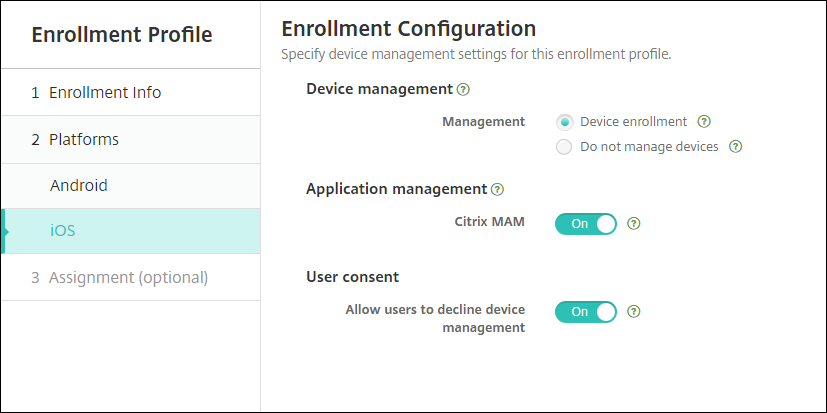

Einfachere iOS-Verwaltung. Bei iOS-Geräten können Sie in den Einstellungen wählen, ob Sie Geräte als verwaltet oder nicht verwaltet registrieren möchten.

Bei diesem Upgrade werden bestehende Konfigurationen den neuen Registrierungsprofileinstellungen wie folgt zugeordnet.

Servermodus Verwaltungseinstellung Citrix MAM MDM Geräteregistrierung Aus MAM Geräte nicht verwalten Ein MDM+MAM Geräteregistrierung Ein Wenn eine Registrierung erforderlich ist, ist Benutzer dürfen Geräteverwaltung ablehnen auf Aus festgelegt.

Für verbesserte Registrierungsprofile gelten folgende Einschränkungen:

- Das Feature der verbesserten Registrierungsprofile ist für Einladungen zur Authentifizierung per Einmal-PIN oder zur zweistufigen Authentifizierung nicht verfügbar.

Siehe Registrierungsprofile.

Unterstützung für die aktuelle HTTP/2-basierte APNs-Anbieter-API

Apple stellt die Unterstützung für das Legacy-APNs-Binärprotokoll am 31. März 2021 ein. Apple empfiehlt, stattdessen die Verwendung der HTTP/2-basierten APNS-Anbieter-API zu verwenden. XenMobile Server unterstützt jetzt die HTTP/2-basierte API. Weitere Informationen finden Sie im News-Update “Apple Push Notification Service Update” unter https://developer.apple.com/. Informationen zum Überprüfen der Konnektivität zu APNs finden Sie unter Konnektivitätsprüfungen.

Die folgenden Versionen von XenMobile Server unterstützen standardmäßig die HTTP/2-basierte API:

- XenMobile Server 10.13

- XenMobile Server 10.12 Rolling Patch 5 und höher

Wenn Sie die folgenden Versionen von XenMobile Server verwenden, müssen Sie die Servereigenschaft apple.apns.http2 hinzufügen, um die Unterstützung zu aktivieren:

- XenMobile Server 10.12 Rolling Patches 2-4 und höher

- XenMobile Server 10.11 Rolling Patch 5 und höher

Wir unterstützen XenMobile Server 10.11 nicht mehr und empfehlen ein Upgrade auf die neueste Version.

Verwenden eines gerätezertifikatbasierten IPsec-VPN mit vielen iOS-Geräten

Anstelle des Konfigurierens einer VPN-Geräterichtlinie und einer Geräterichtlinie für Anmeldeinformationen für jedes iOS-Gerät, für das ein gerätezertifikatbasiertes IPSec-VPN erforderlich ist, können Sie den Prozess automatisieren.

- Konfigurieren Sie eine iOS-VPN-Geräterichtlinie mit dem Verbindungstyp Always On IKEv2.

- Wählen Sie als Geräteauthentifizierungsmethode Gerätezertifikat basiert auf Geräteidentität.

- Wählen Sie den zu verwendenden Geräteidentitätstyp.

- Führen Sie mit der REST-API einen Massenimport der Gerätezertifikate aus.

Weitere Informationen zum Konfigurieren der VPN-Geräterichtlinie finden Sie unter VPN-Geräterichtlinie. Informationen zum Durchführen eines Massenimports von Zertifikaten finden Sie unter Massenupload von Zertifikaten mit der REST-API).

Automatische Updates für Apple Volume Purchase-Apps

Wenn Sie ein Volume Purchase-Konto hinzufügen (Einstellungen > iOS-Einstellungen), können Sie jetzt automatische Updates für alle iOS-Apps aktivieren. Weitere Informationen finden Sie in der Einstellung Automatische App-Updates in Apple Volume Purchase.

Kennwortanforderungen für lokales Benutzerkonto

Stellen Sie sicher, dass Sie beim Hinzufügen oder Bearbeiten eines lokalen Benutzerkontos in der XenMobile-Konsole die aktuellen Kennwortanforderungen erfüllen.

Weitere Informationen finden Sie unter Hinzufügen eines lokalen Benutzerkontos.

-

Kennwortanforderungen: Erfüllen Sie beim Hinzufügen oder Bearbeiten eines lokalen Benutzerkontos in der XenMobile Server-Konsole die aktuellen Kennwortanforderungen. Siehe Hinzufügen eines lokalen Benutzerkontos.

-

Sperre des lokalen Benutzerkontos: Wenn ein Benutzer die maximale Anzahl aufeinanderfolgender ungültiger Anmeldeversuche erreicht, wird das lokale Benutzerkonto für 30 Minuten gesperrt. Das System verweigert alle weiteren Authentifizierungsversuche, bis die Sperrfrist abgelaufen ist. Um das Konto in der XenMobile Server-Konsole zu entsperren, gehen Sie zu Verwalten > Benutzer, wählen Sie das Benutzerkonto aus und klicken Sie auf Lokalen Benutzer entsperren. Siehe Entsperren eines lokalen Benutzerkontos.

Geräterichtlinien

Für Android Enterprise-Geräte wurden neue Geräterichtlinien und -einstellungen hinzugefügt.

Ausblenden des Taskleistensymbols auf Android Enterprise-Geräten

Sie können nun auswählen, ob das Symbol für die Taskleiste auf Android Enterprise-Geräten angezeigt oder verborgen wird. Siehe XenMobile-Optionsrichtlinie für Geräte.

Zusätzliche Zertifikatverwaltungsfunktionen für Android Enterprise-Geräte im Arbeitsprofilmodus oder im vollständig verwalteten Modus

Zusätzlich zur Installation von Zertifizierungsstellen im verwalteten Schlüsselspeicher können Sie nun die folgenden Features verwalten:

- Konfigurieren Sie die von bestimmten verwalteten Apps verwendeten Zertifikate. Die Geräterichtlinie “Anmeldeinformationen” für Android Enterprise enthält jetzt die Einstellung Apps müssen die Zertifikate verwenden. Sie können die Apps angeben, die die vom in der Richtlinie ausgewählten Anmeldeinformationsanbieter ausgestellten Benutzerzertifikate verwenden sollen. Apps erhalten während der Laufzeit ohne Benutzereingriff Zugriff auf Zertifikate. Zur Verwendung von Zertifikaten für alle Apps lassen Sie die App-Liste leer. Siehe Anmeldeinformationsrichtlinie.

- Entfernen Sie stillschweigend Zertifikate aus dem verwalteten Schlüsselspeicher oder deinstallieren Sie alle nicht systembezogenen CA-Zertifikate. Siehe Anmeldeinformationsrichtlinie für Geräte.

- Verhindern Sie, dass Benutzer die im verwalteten Schlüsselspeicher gespeicherten Anmeldeinformationen ändern. Die Geräteeinschränkungsrichtlinie für Android Enterprise enthält jetzt die Einstellung Benutzern das Konfigurieren von Benutzeranmeldeinformationen erlauben. Die Standardeinstellung ist Ein. Weitere Informationen finden Sie unter Geräteeinschränkungsrichtlinie.

Einfachere Verwendung des Zertifikatalias in verwalteten Konfigurationen

Verwenden Sie die neue Einstellung Zertifikatalias in der Geräterichtlinie Anmeldeinformationen mit der Geräterichtlinie Verwaltete Konfigurationen. Dadurch können sich Apps ohne Benutzeraktion im VPN authentifizieren. Statt das Alias für Anmeldeinformationen in den App-Protokollen zu suchen erstellen Sie sie es. Erstellen Sie das Alias, indem Sie es im Feld Zertifikatalias der Richtlinie Verwaltete Konfigurationen eingeben. Geben Sie dann denselben Zertifikatalias in der Einstellung Zertifikatalias in der Geräterichtlinie Anmeldeinformationen ein. Weitere Informationen finden Sie unter Richtlinie für verwaltete Konfigurationen und Anmeldeinformationsrichtlinie.

Steuerung der Einstellung “Use one lock” auf Android Enterprise-Geräten

Mit der neuen Einstellung Einheitlichen Passcode aktivieren in der Geräterichtlinie Passcode können Sie festlegen, ob ein Gerät einen separaten Passcode für Gerät und Arbeitsprofil benötigt. Zuvor konnten Benutzer dieses Verhalten mit der Einstellung Use one lock auf dem Gerät steuern. Wenn Einheitlichen Passcode aktivieren auf Ein gesetzt ist, können Benutzer denselben Passcode für ihr Gerät und ihr Arbeitsprofil verwenden. Wenn Einheitlichen Passcode aktivieren auf Aus gesetzt ist, können Benutzer nicht denselben Passcode für das Gerät und das Arbeitsprofil verwenden. Die Standardeinstellung ist Aus. Die Einstellung Einheitlichen Passcode aktivieren ist für Android Enterprise-Geräte ab Android 9.0 verfügbar. Weitere Informationen finden Sie unter Passcode-Geräterichtlinie.

Anzeigen nicht richtlinientreuer Apps und Verknüpfungen auf Android Enterprise-Geräten

Die Passcode-Geräterichtlinie für Android Enterprise verfügt über die neue Einstellung Apps und Verknüpfungen anzeigen, während der Passcode nicht richtlinientreu ist. Aktivieren Sie die Einstellung, damit Apps und Verknüpfungen sichtbar bleiben, wenn der Gerätepasscode nicht mehr richtlinientreu ist. Citrix empfiehlt, dass Sie eine automatisierte Aktion erstellen, um das Gerät als nicht richtlinientreu zu kennzeichnen, wenn der Passcode nicht richtlinientreu ist. Weitere Informationen finden Sie unter Passcode-Geräterichtlinie.

Deaktivieren der Druckfunktion auf Android Enterprise-Arbeitsprofilgeräten oder vollständig verwalteten Geräten

In der Einschränkungsrichtlinie können Sie mit der Einstellung Don’t allow printing festlegen, ob Benutzer einen auf dem Android Enterprise-Gerät verfügbaren Drucker verwenden können. Siehe Android Enterprise-Einstellungen.

Zulassen von Apps auf dedizierten Geräten durch Hinzufügen ihres Paketnamens zur Kiosk-Richtlinie

Sie können jetzt Paketnamen eingeben, die Sie für Android Enterprise zulassen möchten. Siehe Android Enterprise-Einstellungen.

Verwalten von Keyguard-Features für das Android Enterprise-Arbeitsprofil und vollständig verwaltete Geräte

Android Keyguard verwaltet die Sperrbildschirme für Gerät und Arbeitsprofil. Mit der Geräterichtlinie für die Keyguard-Verwaltung können Sie Folgendes steuern:

- Keyguard-Verwaltung auf Arbeitsprofilgeräten. Sie können die Funktionen steuern, die Benutzern zur Verfügung stehen, bevor sie den Geräte-Keyguard und den Arbeitsprofil-Keyguard entsperren. Beispielsweise können Benutzer standardmäßig das Entsperren per Fingerabdruck verwenden und unredigierte Benachrichtigungen auf dem Sperrbildschirm anzeigen. Sie können auch über die Richtlinie “Keyguard-Verwaltung” die gesamte biometrische Authentifizierung für Geräte mit Android ab Version 9.0 deaktivieren.

- Keyguard-Verwaltung auf vollständig verwalteten und dedizierten Geräten. Sie können festlegen, ob Funktionen wie “Trust Agents” und “Sichere Kamera” vor dem Entsperren des Keyguard-Bildschirms verfügbar sind. Sie können jedoch auch alle Keyguard-Funktionen deaktivieren.

Siehe Geräterichtlinie für die Keyguard-Verwaltung.

Veröffentlichen von Unternehmensapps für Android Enterprise in der XenMobile-Konsole

Sie müssen sich nicht mehr für ein Google Play-Entwicklerkonto registrieren, wenn Sie eine private Android Enterprise-App hinzufügen. Die XenMobile-Konsole öffnet eine verwaltete Google Play Store-Benutzeroberfläche, auf der Sie die APK-Datei hochladen und veröffentlichen können. Weitere Informationen finden Sie unter Hinzufügen einer Unternehmensapp.

Veröffentlichen von Web-Apps für Android Enterprise in der XenMobile-Konsole

Sie müssen nicht mehr zum verwalteten Google Play-Store oder zum Google Developer-Portal gehen, um Android Enterprise-Web-Apps für XenMobile zu veröffentlichen. Wenn Sie in Konfigurieren > Apps > Weblink auf Hochladen klicken, wird eine verwaltete Benutzeroberfläche des Google Play Stores geöffnet, in der Sie die Datei hochladen und speichern können. Genehmigung und Veröffentlichung der App dauert etwa 10 Minuten. Weitere Informationen finden Sie unter Hinzufügen von Weblinks.

Massenupload von Zertifikaten mit der XenMobile Server-REST-API auf iOS-Geräte

Wenn der Upload einzelner Zertifikate nicht praktikabel ist, können Sie mit der XenMobile Server-REST-API einen Massenupload auf iOS-Geräte ausführen.

- Konfigurieren Sie eine iOS-VPN-Geräterichtlinie mit dem Verbindungstyp Always On IKEv2.

- Wählen Sie als Geräteauthentifizierungsmethode Gerätezertifikat basiert auf Geräteidentität.

- Wählen Sie den zu verwendenden Geräteidentitätstyp.

- Führen Sie mit der REST-API einen Massenimport der Gerätezertifikate aus.

Informationen zum Konfigurieren der VPN-Geräterichtlinie finden Sie unter VPN-Geräterichtlinie. Informationen zum Durchführen eines Massenimports von Zertifikaten finden Sie unter Massenupload von Zertifikaten mit der REST-API auf iOS-Geräte.

Aktualisieren von Verschlüsselungsschlüsseln

Die Option Refresh encryption keys wurde den erweiterten Einstellungen der XenMobile-Befehlszeilenschnittstelle hinzugefügt. Mit der Option können Sie die Verschlüsselungsschlüssel für einzelne Knoten aktualisieren. Siehe Optionen des Menüs “System”.

Unterstützung für ESXi 7.0

Ab diesem Release unterstützt XenMobile VMware ESXi 7.0. Führen Sie ein Upgrade auf 10.13 durch, bevor Sie ESXi 7.0 installieren oder auf diese Version upgraden.

Neue Servereigenschaften

Die folgenden Servereigenschaften sind jetzt verfügbar:

- Allow hostnames for iOS App Store links: Zum Hochladen öffentlicher App Store-Apps für iOS mithilfe der öffentlichen APIs anstelle der Konsole können Sie eine Liste zulässiger Hostnamen konfigurieren.

- Local user account lockout limit: Konfigurieren Sie die Anzahl möglicher Anmeldeversuche für lokale Benutzer, bevor ihr Konto gesperrt wird.

- Local user account lockout time: Konfigurieren Sie, wie lange lokale Benutzer nach zu vielen fehlgeschlagenen Anmeldeversuchen ausgesperrt werden.

- Maximum size of file upload restriction enabled: Aktivieren Sie die Beschränkung der Dateigröße für hochgeladene Dateien.

- Maximum size of file upload allowed: Legen Sie die maximale Dateigröße für hochgeladene Dateien fest.

Ausführliche Informationen zu diesen Eigenschaften finden Sie unter Servereigenschaften.

Self-Service-Datenträgerbereinigung

Das Troubleshooting Menu der Befehlszeilenschnittstelle enthält die neue Option Disk Usage. Mit dieser Option können Sie eine Liste der Coredump- und Supportpaket-Dateien anzeigen. Nach dem Anzeigen der Liste können Sie alle Dateien über die Befehlszeile löschen. Weitere Informationen zu den Befehlszeilenschnittstellen-Tools finden Sie unter Optionen für die Befehlszeilenschnittstelle.

In diesem Artikel

- Fortgesetzte Unterstützung von in Citrix ADC veralteten Classic-Richtlinien

- Ankündigung für das Einstellen der Unterstützung

- Vor dem Upgrade von Endpunkten auf iOS 14.5

- Vor dem Upgrade von on-premises Citrix ADC

- Vor dem Upgrade auf XenMobile 10.13 (on-premises)

- Ausführen des Upgrades

- Nach dem Upgrade

- Änderungen bei der Plattformunterstützung

- Konfigurieren mehrerer Geräte- und App-Verwaltungsmodi in einer Umgebung

- Unterstützung für die aktuelle HTTP/2-basierte APNs-Anbieter-API

- Verwenden eines gerätezertifikatbasierten IPsec-VPN mit vielen iOS-Geräten

- Automatische Updates für Apple Volume Purchase-Apps

- Kennwortanforderungen für lokales Benutzerkonto

- Geräterichtlinien

- Veröffentlichen von Unternehmensapps für Android Enterprise in der XenMobile-Konsole

- Veröffentlichen von Web-Apps für Android Enterprise in der XenMobile-Konsole

- Massenupload von Zertifikaten mit der XenMobile Server-REST-API auf iOS-Geräte

- Aktualisieren von Verschlüsselungsschlüsseln

- Unterstützung für ESXi 7.0

- Neue Servereigenschaften

- Self-Service-Datenträgerbereinigung