-

Notas de versão de patches contínuos

-

Notas de versão do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.15

-

-

Notas de versão do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 12 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 11 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 10 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 9 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.14

-

-

Notas de versão do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 10 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 9 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.13

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.13

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

XenMobile Server 10.15 – Versão atual

O XenMobile Server é uma solução de gerenciamento de mobilidade corporativa local que oferece gerenciamento de dispositivos móveis (MDM) e gerenciamento de aplicativos móveis (MAM).

Os aplicativos móveis de produtividade são aplicativos de produtividade e comunicação que são oferecidos como parte da solução XenMobile. Para obter informações sobre os aplicativos móveis de produtividade, consulte Aplicativos móveis de produtividade.

A versão do serviço de nuvem do XenMobile Server é chamada de Citrix Endpoint Management. Para obter informações específicas sobre a oferta de nuvem do XenMobile, consulte Citrix Endpoint Management.

Serviço de migração do XenMobile

Se você estiver usando o XenMobile Server no local, nossa equipe de Serviços de Migração pode ajudá-lo a começar a usar o Endpoint Management. O Citrix Endpoint Management fornece registro de dispositivos, configuração e administração de pontos de extremidade seguros e simplificados usando o ambiente de nuvem. Para obter informações, consulte Simplicidade com o Citrix Endpoint Management Service.

Para iniciar a migração, entre em contato com um fornecedor Citrix local ou um parceiro Citrix.

Pré-requisitos

-

XenMobile Server:

- Uma das três versões mais recentes de implantação local do XenMobile Server

- Uma conta de administrador local

- Senhas PKI

- Certificado de ouvinte SSL do XenMobile Server válido. O certificado não pode ser um curinga e não deve expirar por pelo menos seis meses.

-

Citrix Cloud:

- Conta do Citrix Cloud

- Citrix Cloud Connectors instalados em pelo menos dois computadores dedicados com Windows Server 2012 R2 ou posterior. Para obter detalhes, consulte Citrix Cloud Connector.

- Windows Server 2008 R2 ou posterior para dar suporte a níveis funcionais de domínio e floresta no Active Directory

-

Requisitos de banco de dados do XenMobile:

- Microsoft SQL Server 2014 SP3 ou posterior: o Endpoint Management exige que você forneça a senha da conta de serviço SQL local. Para obter mais informações sobre os requisitos de banco de dados e compatibilidade, consulte Requisitos do sistema.

- SQL Server Management Studio: o Endpoint Management requer a versão mais recente do SQL Server Management Studio para criar um arquivo BACPAC.

- Citrix ADC: para testar a funcionalidade MAM, o Endpoint Management requer um dispositivo Citrix ADC separado.

- Política de dispositivo de agendamento de conexão: Antes da migração, configure a política de dispositivo de agendamento de conexão para exigir uma conexão por 2 horas ou mais. Recomendamos que você use o Firebase Cloud Messaging para controlar as conexões entre o Endpoint Management e dispositivos Android, Android Enterprise e Chrome OS. Para obter mais informações, consulte Política de dispositivo de agendamento de conexões e Firebase Cloud Messaging.

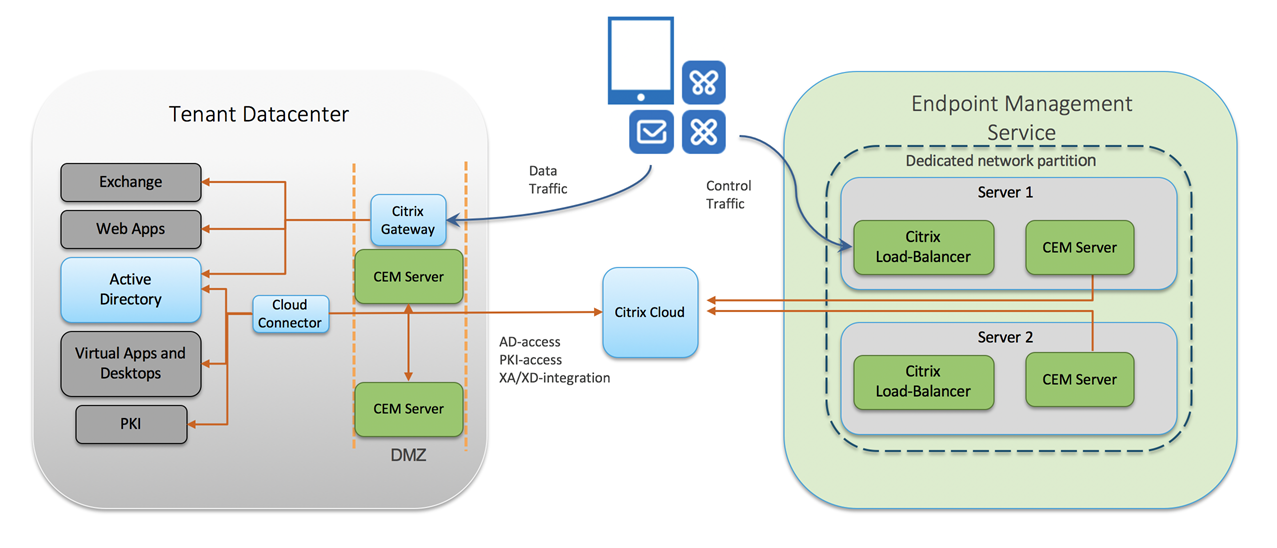

O diagrama a seguir mostra o fluxo de migração do Endpoint Management:

O processo de migração inclui as seguintes etapas:

- A Citrix avalia o ambiente local do cliente para determinar a melhor experiência de migração.

- O cliente cria um arquivo BACPAC que contém dados do banco de dados local.

- Depois que o cliente fornece o arquivo BACPAC, a equipe de Serviços de Migração ajuda o cliente na conversão do banco de dados em um ambiente pronto para a nuvem.

- Para oferecer suporte ao logon único em todos os aplicativos, a equipe de Serviços de Migração ajuda o cliente a configurar o Citrix Gateway.

- Para o estágio final da migração, o cliente tem duas opções:

- Teste: usando um número limitado de dispositivos de teste, o cliente aponta os dispositivos para nosso DNS hospedado na nuvem para conectá-los ao Endpoint Management. A migração do XenMobile Server para o Citrix Endpoint Management não exige que o cliente registre novamente os dispositivos do usuário final.

- Alternância de produção: o cliente cria um registro CNAME que age como um subdomínio para balanceamento de carga na nuvem. O URL de registro do cliente permanece inalterado.

Mais informações

Estes blogs discutem o Serviço de Migração do XenMobile:

Versões atual e anterior do XenMobile

Para o XenMobile Server e os aplicativos, a Citrix oferece suporte à versão atual e anterior do XenMobile, incluindo os Rolling Patches, ou Pacotes progressivos. A versão atual é 10.15 e a versão anterior é 10.14. Para todas as correções relacionadas à segurança, você deve atualizar para a versão mais recente do XenMobile Server. O software mais recente está disponível na página de download do XenMobile Server 10.

Para obter uma lista de novos recursos, problemas conhecidos e problemas resolvidos na versão atual e anteriores do XenMobile Server, consulte:

- XenMobile Server 10.15: Novidades, Problemas corrigidos e Problemas conhecidos

- Novidades no XenMobile Server 10.14

Para obter PDFs da documentação de todas as versões anteriores à mais recente, consulte a Lista de arquivamento de documentos legados.

XenMobile 9. Esta versão atingiu o status de Fim da vida útil (EOL) em 30 de junho de 2017. Quando uma versão do produto atinge EOL, você pode usar o produto nos termos de seu contrato de licença de produto, mas as opções de suporte disponíveis são limitadas. Informações não atualizadas aparecem no Knowledge Center ou outros recursos online. A documentação não é mais atualizada e é fornecida no estado em que se encontra. Para obter mais informações sobre marcos de ciclo de vida útil de produtos, consulte a Product Matrix.

Por cinco anos além da data de EOL, você pode baixar um PDF da documentação do XenMobile 9 na Lista de arquivamento de documentos legados.

Para obter informações sobre a migração do XenMobile 9 para o XenMobile Service no Citrix Cloud, consulte este blog no Citrix.com.

Atualizações

Para obter informações importantes sobre atualizações, veja as Novidades.

Para realizar a atualização, baixe o binário mais recente disponível: acesse https://www.citrix.com/downloads. Navegue para Citrix Endpoint Management (e Citrix XenMobile Server) > XenMobile Server (no local) > Product Software > XenMobile Server 10. No bloco do software XenMobile Server, para o seu hipervisor, clique em Download File.

Para obter mais informações sobre a atualização do XenMobile 10.14.x ou 10.13.x, consulte Atualização.

Para instalar a versão mais recente do XenMobile Server, consulte Instalar e configurar.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.