Certificados e autenticação

Componentes têm uma função na autenticação durante operações do XenMobile:

-

XenMobile Server: o XenMobile Server é o local em que você define a segurança do registro e a experiência do registro. Opções para a integração de usuários incluem:

- Tornar o registro aberto para todos ou apenas por convite.

- Exigir autenticação de dois fatores ou autenticação de três fatores. Através das propriedades do cliente no XenMobile, você pode ativar Autenticação do PIN da Citrix e configurar a complexidade e o período de vencimento do PIN.

- Citrix ADC: o Citrix ADC fornece terminação para sessões SSL micro VPN. O Citrix ADC também oferece segurança em trânsito de rede e permite que você defina a experiência de autenticação usada cada vez que um usuário acessa um aplicativo.

-

Secure Hub: o Secure Hub e o XenMobile Server trabalham em conjunto nas operações de registro. O Secure Hub é a entidade em um dispositivo que se comunica com o Citrix ADC: quando uma sessão expira, o Secure Hub obtém um tíquete de autenticação do Citrix ADC e passa o tíquete para os aplicativos MDX. A Citrix recomenda o certificate pinning, o que impede ataques de intermediários. Para obter mais informações, consulte esta seção no artigo do Secure Hub: Certificate pinning.

O Secure Hub também facilita o contêiner de segurança MDX contêiner: o Secure Hub envia as políticas, cria uma sessão com o Citrix ADC quando um aplicativo atinge o tempo limite e define o tempo limite de autenticação do MDX e a experiência de autenticação. O Secure Hub também é responsável por detecção de jailbreak, verificações de localização geográfica e as políticas que você aplicar.

- Políticas de MDX: as políticas de MDX criam o cofre de dados no dispositivo. As políticas de MDX conexões direcionam conexões de micro VPN de volta para o Citrix ADC, impõem restrições de modo offline como tempos limite.

Para obter mais informações sobre a configuração de autenticação, incluindo uma visão geral dos métodos de autenticação de fator único e dois fatores, consulte o artigo sobre Authentication do manual de implantação.

Você pode usar certificados no XenMobile para criar conexões seguras e autenticar usuários. O restante deste artigo aborda certificados. Para obter outros detalhes de configuração, consulte os seguintes artigos:

- Configure autenticação de domínio ou de domínio de segurança

- Autenticação de certificado cliente ou certificado e domínio

- Entidades PKI

- Provedores de credenciais

- Certificados APNs

- SAML para logon único com Citrix Files

- Configurações do servidor Microsoft Azure Active Directory

- Para enviar um certificado a dispositivos para autenticar no servidor Wi-Fi: Política de dispositivo de WiFi

- Para enviar um certificado exclusivo não usado para autenticação, como um certificado de autoridade de certificação (CA) raiz interna ou uma política específica: Política de dispositivo de credenciais

Certificados

O XenMobile gera um certificado de Protocolo SSL durante a instalação para proteger os fluxos de comunicação com o servidor. Você deverá substituir o certificado SSL por um certificado SSL confiável de uma CA conhecida.

O XenMobile também usa o seu próprio serviço de Infraestrutura de Chave Pública (PKI) ou obtém certificados da CA dos certificados cliente. Todos os produtos Citrix são compatíveis com certificados curinga e Nome Alternativo da Entidade (SAN). Para a maioria das implementações, você precisa somente de dois certificados curinga ou SAN.

A autenticação de certificado cliente fornece uma camada extra de segurança para os aplicativos móveis e permite aos usuários acessar facilmente aplicativos HDX. Quando a autenticação de certificado de cliente está configurada, os usuários digitam o PIN da Citrix para acesso com logon único (SSO) a aplicativos compatíveis com o XenMobile. O PIN da Citrix também simplifica o processo de autenticação do usuário. O PIN da Citrix é usado para proteger um certificado de cliente ou salvar credenciais do Active Directory localmente no dispositivo.

Para registrar e gerenciar dispositivos iOS com o XenMobile, configure e criar um certificado de serviço de Notificação por Push da Apple (APNs) da Apple. Para obter instruções, consulte Certificado de APNs.

A seguinte tabela mostra o formato e o tipo de certificado para cada componente do XenMobile:

| Componente do XenMobile | Formato do certificado | Tipo de certificado exigido |

|---|---|---|

| Citrix Gateway | PEM (BASE64), PFX (PKCS #12) | SSL, Root (o Citrix Gateway converte PFX em PEM automaticamente) |

| XenMobile Server | .p12 (.pfx em computadores baseados no Windows) | SSL, SAML, APNs (o XenMobile também gera uma PKI completa durante o processo de instalação). Importante: o XenMobile Server não suporta certificados com a extensão .pem. Para usar um certificado .pem, divida o arquivo .pem em um certificado e uma chave e importe cada um deles para o XenMobile Server. |

| StoreFront | PFX (PKCS #12) | SSL, Raiz |

O XenMobile dá suporte a certificados de ouvinte SSL e certificados de cliente com comprimentos de 4096, 2048 e 1024 bits. Os certificados de 1024 bits ficam facilmente comprometidos.

Para o Citrix Gateway e o XenMobile Server, a Citrix recomenda a obtenção de certificados de servidor de uma AC pública, como Verisign, DigiCert ou Thawte. Você pode criar uma Solicitação de Assinatura de Certificado (CSR) do Citrix Gateway ou do utilitário de configuração do XenMobile. Depois de criar a CSR, você a envia para a AC assinar. Quando a AC retorna o certificado assinado, você pode instalá-lo no Citrix Gateway ou no XenMobile.

Importante: Requisitos para certificados confiáveis no iOS, iPadOS e macOS

A Apple tem novos requisitos para certificados de servidor TLS. Verifique se todos os certificados seguem os novos requisitos da Apple. Consulte a publicação da Apple, https://support.apple.com/en-us/HT210176.

A Apple está reduzindo a duração máxima permitida dos certificados de servidor TLS. Essa alteração afeta somente certificados de servidor emitidos após setembro de 2020. Consulte a publicação da Apple, https://support.apple.com/en-us/HT211025.

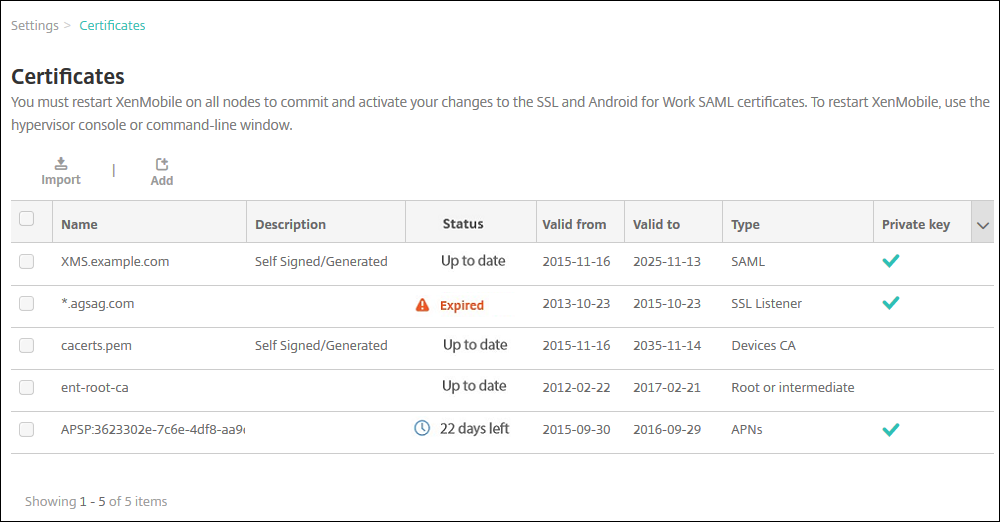

Carregando certificados no XenMobile

Cada certificado que você carrega tem uma entrada na tabela de Certificados, incluindo um resumo do seu conteúdo. Quando você configura os componentes de integração PKI que exigem um certificado, escolha um certificado de servidor que satisfaça os critérios dependentes de contexto. Por exemplo, você pode querer configurar o XenMobile para integrá-lo à sua Autoridade de Certificação (CA) da Microsoft. A conexão com a CA da Microsoft deve ser autenticada usando um certificado cliente.

Esta seção fornece procedimentos gerais para carregar certificados. Para obter detalhes sobre como criar, carregar e configurar certificados cliente, consulte Autenticação de certificado cliente ou certificado e domínio.

Requisitos de chave privada

O XenMobile pode ou não possuir a chave privada de um determinado certificado. Da mesma forma, o XenMobile pode ou não exigir uma chave privada para os certificados carregados.

Carregando certificados

Você tem duas opções para carregar certificados:

- Carregar os certificados para o console individualmente.

- Executar um carregamento em massa de certificados para dispositivos iOS com a API REST.

Ao carregar certificados para o console, você tem duas opções principais:

- Clicar para importar um keystore. Em seguida, você deve identificar a entrada no repositório keystore que deseja instalar, a menos que você esteja carregando um formato PKCS #12.

- Clicar para importar um certificado.

Você pode carregar o certificado de CA (sem a chave privada) que o CA usa para assinar solicitações. Você também pode carregar um certificado de cliente SSL (com a chave privada) para autenticação de cliente.

Quando você configura a entidade CA da Microsoft, você pode especificar o certificado de autoridade de certificação. Você pode selecionar o certificado de CA de uma lista de todos os certificados de servidor são certificados de CA. Da mesma forma, ao configurar a autenticação de cliente, você pode selecionar em uma lista de todos os certificados de servidor para os quais o XenMobile tem a chave privada.

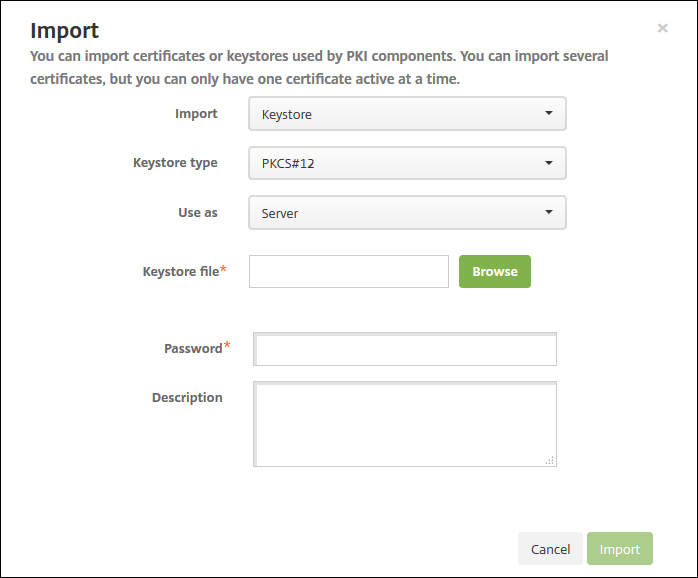

Para importar um keystore

Por natureza, os keystores, que são os repositórios de certificados de segurança, podem conter várias entradas. Quando você carrega de um keystore, precisa especificar o alias de entrada que identifica a entrada que deseja carregar. Se você não especificar um alias, a primeira entrada da loja será carregada. Como os arquivos PKCS #12 geralmente contêm apenas uma entrada, o campo de alias não é exibido quando você seleciona PKCS #12 como o tipo de keystore.

-

No console XenMobile, clique no ícone de engrenagem no canto superior direito do console. A página Configurações é exibida.

-

Clique em Certificados. A página Certificados é exibida.

-

Clique em Importar. A caixa de diálogo Importar é exibida.

-

Defina estas configurações:

- Importar: na lista, clique em Keystore. A caixa de diálogo Importar é alterada para refletir as opções de keystore disponíveis.

- Tipo de keystore: na lista, clique em PKCS #12.

-

Usar como: na lista, clique em como você pretende usar o certificado. As opções disponíveis são:

- Servidor. Os certificados de servidor são certificados usados funcionalmente pelo XenMobile Server que é carregado para o console da Web do XenMobile. Eles incluem certificados AC, certificados RA e certificados para autenticação de cliente com outros componentes da sua infraestrutura. Além disso, você pode usar os certificados de servidor como um armazenamento dos certificados que você deseja implantar em dispositivos. Esse uso se aplica especialmente a CAs usadas para estabelecer a confiança no dispositivo.

- SAML. A certificação Security Assertion Markup Language (SAML) permite que você forneça o acesso de SSO a servidores, sites e aplicativos.

- APNs. Os certificados de APNs da Apple permitem o gerenciamento de dispositivo móvel por meio da Rede Push da Apple.

- Ouvinte SSL. O Ouvinte do protocolo SSL notifica o XenMobile sobre as atividades de criptografia SSL.

- Arquivo keystore: navegue para localizar o keystore que você deseja importar do tipo de arquivo .p12 (ou .pfx nos computadores baseados em Windows).

- Senha: digite a senha atribuída ao certificado.

- Descrição: opcionalmente, digite uma descrição para o keystore para ajudá-lo a distingui-lo de outros keystores.

-

Clique em Importar. O keystore é adicionado à tabela Certificados.

Para importar um certificado

Ao importar um certificado, seja de um arquivo ou de uma entrada de keystore, o XenMobile tenta construir uma cadeia de certificados a partir da entrada. O XenMobile importa todos os certificados nessa cadeia para criar uma entrada de certificado do servidor para cada um. Essa operação só funcionará se os certificados na entrada do arquivo ou repositório de chaves formarem uma cadeia. Por exemplo, se cada certificado subsequente da cadeia for o emissor do certificado anterior.

Você pode adicionar uma descrição opcional para o certificado importado. A descrição só anexa o primeiro certificado na cadeia. Você pode atualizar a descrição dos certificados restantes mais tarde.

-

No console XenMobile, clique no ícone de engrenagem no canto superior direito do console e clique em Certificados.

-

Na página Certificados, clique em Importar. A caixa de diálogo Importar é exibida.

-

Na caixa de diálogo Importar, em Importar, se já não estiver selecionada, clique em Certificado.

-

A caixa de diálogo Importar é alterada para refletir as opções de certificado disponíveis. Em Usar como, selecione como você planeja usar o keystore. As opções disponíveis são:

- Servidor. Os certificados de servidor são certificados usados funcionalmente pelo XenMobile Server que é carregado para o console da Web do XenMobile. Eles incluem certificados AC, certificados RA e certificados para autenticação de cliente com outros componentes da sua infraestrutura. Além disso, você pode usar os certificados de servidor como um armazenamento dos certificados que você deseja implantar em dispositivos. Essa opção se aplica especialmente a CAs usadas para estabelecer a confiança no dispositivo.

- SAML. A certificação Security Assertion Markup Language (SAML) permite que você forneça o acesso de logon único (SSO) a servidores, sites e aplicativos.

- Ouvinte SSL. O Ouvinte do protocolo SSL notifica o XenMobile sobre as atividades de criptografia SSL.

-

Navegue para localizar o keystore que você deseja importar do tipo de arquivo .p12 (ou .pfx nos computadores baseados em Windows).

-

Procure para localizar um arquivo de chave privada opcional para o certificado. A chave privada é usada para criptografia e descriptografia junto com o certificado.

-

Digite uma descrição para o certificado, opcionalmente, para ajudar a identificá-lo dos outros certificados.

-

Clique em Importar. O certificado é adicionado à tabela Certificados.

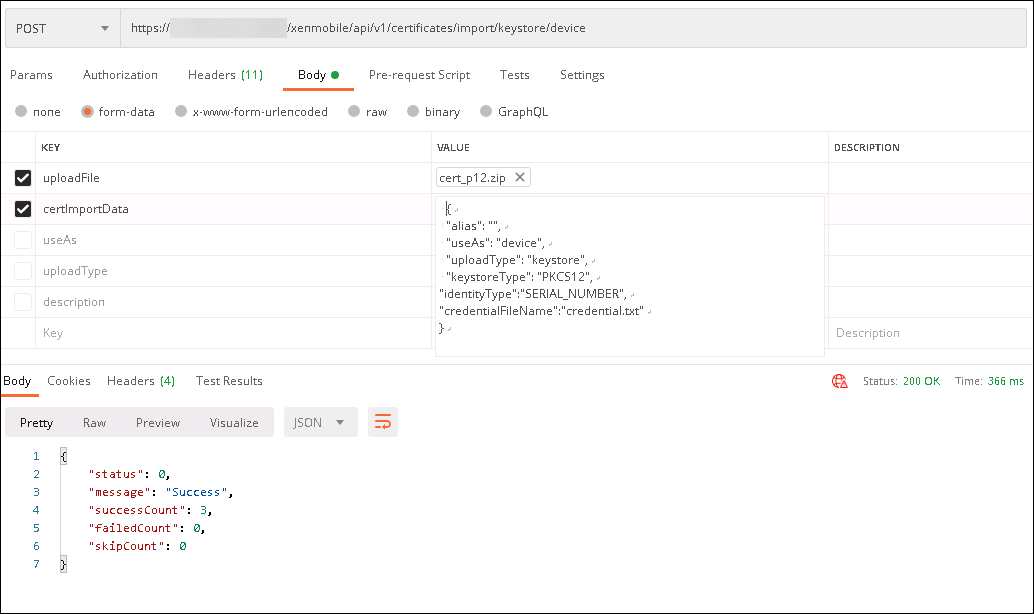

Carregar certificados para dispositivos iOS em massa com a API REST

Se o carregamento individual de certificados não for prático, você poderá carregá-los em massa para dispositivos iOS com a API REST. Este método suporta certificados no formato .p12. Para obter mais informações sobre a API REST, consulte APIs REST.

-

Renomeie cada um dos arquivos de certificado no formato

device_identity_value.p12. Odevice_identity_valuepode ser o IMEI, o número de série ou o MEID de cada dispositivo.Como exemplo, escolhemos usar números de série como o seu método de identificação. Um dispositivo tem um número de série

A12BC3D4EFGH, então nomeie o arquivo de certificado que você espera instalar nesse dispositivoA12BC3D4EFGH.p12. -

Crie um arquivo de texto para armazenar as senhas para os certificados .p12. Nesse arquivo, digite o identificador de dispositivo e a senha para cada dispositivo em uma nova linha. Use o formato

device_identity_value=password. Veja abaixo:A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - Empacote todos os certificados e o arquivo de texto que você criou em um arquivo .zip.

- Inicie seu cliente de API REST, faça logon no XenMobile e obtenha um token de autenticação.

-

Importe seus certificados, garantindo que você coloque o seguinte no corpo da mensagem:

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

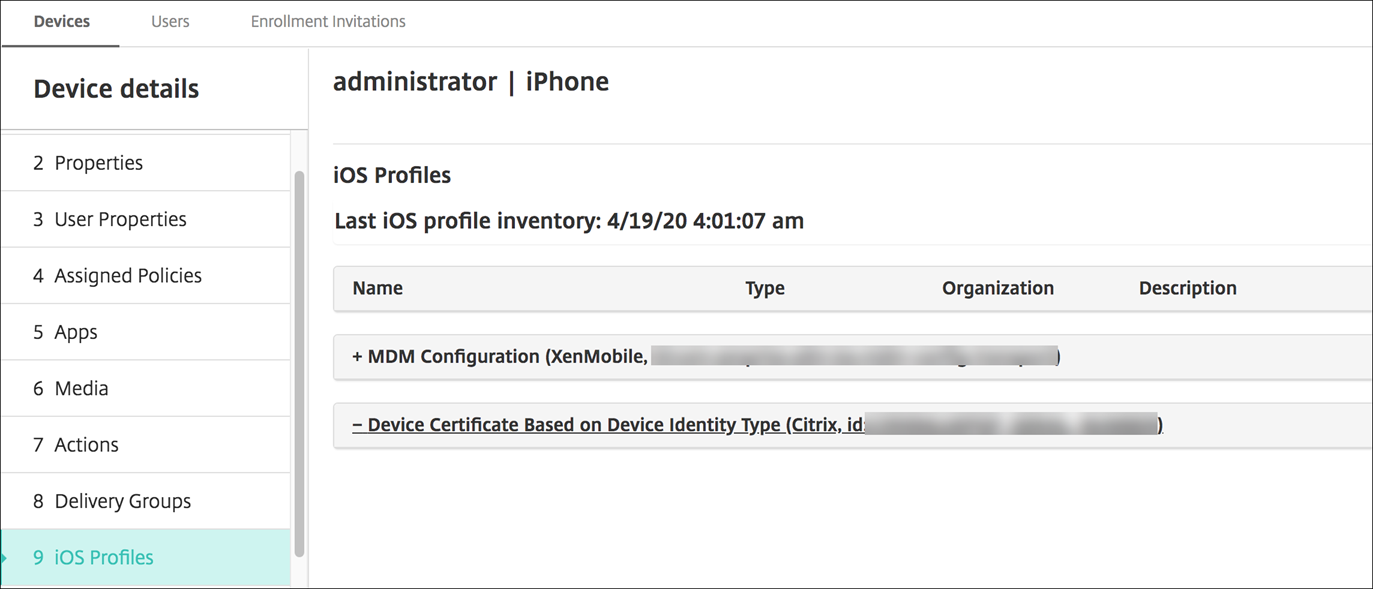

- Crie uma política de VPN com o tipo de credencial AlwaysOn IKEv2 e o método de autenticação do dispositivo Certificado do dispositivo baseado na identidade do dispositivo. Selecione o Tipo de identidade do dispositivo usado nos nomes dos arquivos de certificado. Consulte Política de dispositivo de VPN.

-

Registre um dispositivo iOS e aguarde a implementação da política de VPN. Confirme a instalação do certificado verificando a configuração do MDM no dispositivo. Você também pode verificar os detalhes do dispositivo no console XenMobile.

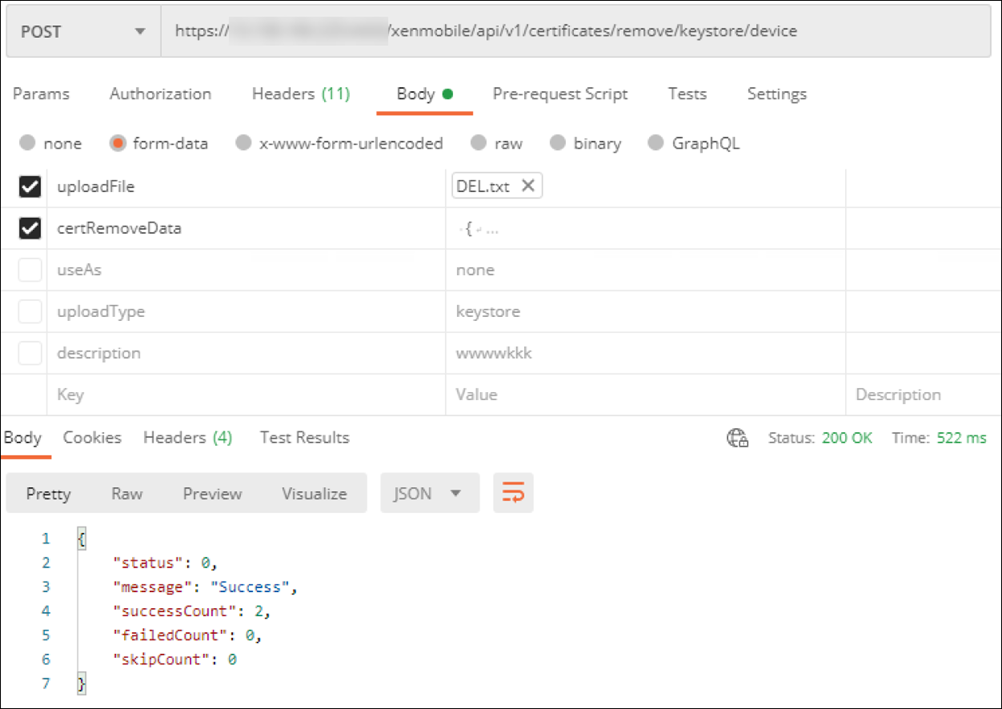

Você também pode excluir certificados em massa criando um arquivo de texto com o device_identity_value listado para cada certificado a ser excluído. Na API REST, chame a API de exclusão e use a seguinte solicitação, substituindo device_identity_value pelo identificador apropriado:

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

Atualizando um certificado

O XenMobile permite que somente um certificado por chave pública exista no sistema a qualquer momento. Se você tentar importar um certificado para o mesmo par de chaves como um certificado já importado, poderá substituir a entrada existente ou excluir a entrada.

Para atualizar de forma eficaz os certificados, no console XenMobile, faça o seguinte: Clique no ícone de engrenagem no canto superior direito do console para abrir a página Configurações e clique em Certificados. Na caixa de diálogo Importar, importe o novo certificado.

Quando você atualiza um certificado de servidor, os componentes que estavam usando o certificado anterior passam automaticamente a usar o novo certificado. Da mesma forma, se você tiver implantado o certificado do servidor em dispositivos, o certificado será atualizado automaticamente na próxima implantação.

Renovação de um certificado

O XenMobile Server usa as seguintes autoridades de certificação internamente para PKI: CA raiz, CA do dispositivo e CA do servidor. Essas CAs são classificadas como um grupo lógico e recebem um nome de grupo. Quando uma nova instância do XenMobile Server é provisionada, as três CAs são geradas e recebem o nome de grupo “padrão”.

Você pode renovar as CAs para dispositivos iOS, macOS e Android suportados usando o console do XenMobile Server ou a API REST pública. Para dispositivos Windows registrados, os usuários devem registrar novamente os seus dispositivos para receber uma nova CA de dispositivo.

As seguintes APIs estão disponíveis para renovar ou regenerar as CAs de PKI internas no XenMobile Server e renovar os certificados de dispositivo emitidos por essas autoridades de certificação.

- Criar autoridades de certificação (CAs) de grupo.

- Ativar novas CAs e desative CAs antigas.

- Renovar o certificado do dispositivo em uma lista de dispositivos configurada. Os dispositivos já registrados continuam a funcionar sem interrupções. Um certificado de dispositivo é emitido quando um dispositivo se reconecta ao servidor.

- Retornar uma lista de dispositivos que ainda usam a CA antiga.

- Excluir a CA antiga depois que todos os dispositivos tiverem a nova CA.

Para obter mais informações, consulte as seguintes seções no arquivo PDF Public API for REST Services:

- Seção 3.16.58, Renew Device Certificate

- Section 3.23, Internal PKI CA Groups

O console Gerenciar dispositivos inclui a ação de segurança, Renovação de Certificado, usada para renovar o certificado de registro em um dispositivo.

Pré-requisitos

- Por padrão, esse recurso de atualização de certificado está desativado. Para ativar os recursos de atualização de certificado, defina o valor para a propriedade do servidor refresh.internal.ca para True.

Importante:

Se o seu Citrix ADC estiver configurado para Descarga de SSL, quando você gerar um novo certificado, assegure-se de atualizar seu balanceador de carga com o novo cacert.perm. Para obter mais informações sobre a configuração do Citrix Gateway, consulte Para usar o modo de descarga de SSL para VIPs do NetScaler.

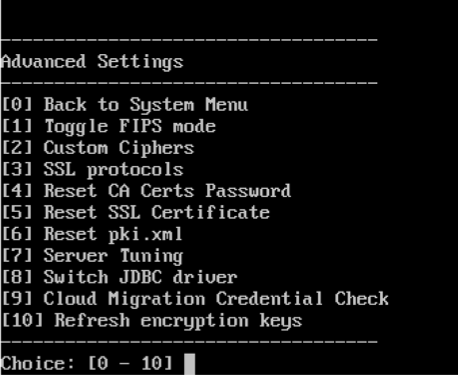

Opção de CLI para redefinir a senha do certificado de autoridade de certificação do servidor para nós do cluster

Depois de gerar um certificado de CA do servidor em um nó do XenMobile Server, use a CLI do XenMobile para redefinir a senha do certificado em outros nós do cluster. No menu principal da CLI, escolha Sistema > Configurações avançadas > Redefinir senha de certificados de CA. Se você redefinir a senha quando não houver um novo certificado de CA, o XenMobile não redefinirá a senha.

Administração de certificado do XenMobile

Recomendamos que você liste os certificados que usar na implantação do XenMobile, especialmente quanto às suas datas de expiração e senhas associadas. Esta seção destina-se a ajudá-lo a facilitar a administração de certificados no XenMobile.

Seu ambiente pode incluir alguns dos seguintes certificados ou todos eles:

- XenMobile Server

- Certificado SSL para MDM FQDN

- Certificado SAML (para Citrix Files)

- Certificados raiz e de AC intermediários para os certificados acima e quaisquer outros recursos internos (StoreFront/Proxy etc.)

- Certificado de APNs para gerenciamento de dispositivo iOS

- Certificados de APNs internos para notificações do Secure Hub do XenMobile Server

- Certificado de usuário PKI para conectividade com PKI

- MDX Toolkit

- Certificado de desenvolvedor Apple

- Perfil de provisionamento da Apple (por aplicativo)

- Certificado Apple APNs (para uso com o Citrix Secure Mail)

- Arquivo Android KeyStore

O MAM SDK não prepara aplicativos, portanto, ele não requer um certificado.

- Citrix ADC

- Certificado SSL para MDM FQDN

- Certificado SSL para FQDN de Gateway

- Certificado SSL para o FQDN do ShareFile SZC

- Certificado SSL para o balanceamento de carga do Exchange (configuração de descarregamento)

- Certificado SSL para balanceamento de carga de StoreFront

- Certificados raiz e de AC intermediários para os precedentes acima

Política de expiração de certificado do XenMobile

Se você permitir um certificado expire, o certificado se torna inválido. Você não pode mais executar transações seguras no seu ambiente e não poderá acessar recursos do XenMobile.

Nota:

A Autoridade de Certificação (AC) exibe um aviso para você renovar seu certificado SSL antes da data de expiração.

Certificado de APNs para o Citrix Secure Mail

Os certificados do Apple Push Notification Service (APNs) expiram todo ano. Lembre-se de criar um certificado SSL de APNs e atualizá-lo no portal da Citrix antes que o certificado expire. Se o certificado expirar, os usuários verão discrepâncias com as notificações por push do Secure Mail. Além disso, você não poderá mais enviar notificações por push relativas aos seus aplicativos.

Certificado de APNs para gerenciamento de dispositivo iOS

Para registrar e gerenciar dispositivos iOS com o XenMobile, configure e crie um certificado de serviço de APNs da Apple. Se o certificado expirar, os usuários não podem se registrar no XenMobile e você não pode gerenciar os respectivos dispositivos iOS. Para obter detalhes, consulte Certificados de APNs.

Você pode exibir o status do certificado de APNs e data de vencimento fazendo logon no Apple Push Certificates Portal. Faça login como o mesmo usuário que criou o certificado.

Você também recebe uma notificação por e-mail da Apple 30 e 10 dias antes da data de expiração. A notificação inclui as seguintes informações:

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit (certificado de distribuição do iOS)

Um aplicativo que é executado em um dispositivo iOS físico (diferente de aplicativos na Apple App Store) tem esses requisitos de assinatura:

- Atribua ao aplicativo um perfil de provisionamento.

- Atribua ao aplicativo um certificado de distribuição correspondente.

Para verificar se você tem um certificado de distribuição do iOS válido, faça o seguinte:

- No portal Apple Enterprise Developer, crie uma ID de Aplicativo explícita para cada aplicativo que deseja preparar com o MDX Toolkit. Um exemplo de ID de aplicativo aceitável é:

com.CompanyName.ProductName. - No portal Apple Enterprise Developer, vá para Provisioning Profiles > Distribution e crie um perfil de provisionamento interno. Repita esta etapa para cada ID de Aplicativo criada na etapa anterior.

- Baixe todos os perfis de provisionamento. Para obter detalhes, veja Preparação de aplicativos móveis iOS.

Para confirmar que todos os certificados de XenMobile Server são válidos, faça o seguinte:

- No console XenMobile, clique em Configurações > Certificados.

- Verifique se todos os certificados de APNs, incluindo os certificados de ouvinte SSL, raiz e intermediário são válidos.

Android KeyStore

O KeyStore é um arquivo que contém os certificados usados para assinar o aplicativo Android. Quando o período de validade da sua chave expira, os usuários não poderão mais atualizar em interrupções para novas versões do seu aplicativo.

Citrix ADC

Para obter detalhes sobre como tratar de expiração do certificado do Citrix ADC, consulte How to handle certificate expiry on NetScaler, no Citrix Support Knowledge Center.

Um certificado do Citrix ADC expirado impede que os usuários se registrem e acessem a Loja. O certificado expirado também impede que os usuários se conectem ao Exchange Server ao usar o Secure Mail. Além disso, os usuários não podem enumerar e abrir aplicativos HDX (dependendo de qual certificado expirou).

O Expiry Monitor e o Command Center podem ajudar você a acompanhar seus certificados do Citrix ADC. O Centro notificará você quando o certificado expirar. Essas ferramentas auxiliam na monitoração dos seguintes certificados do Citrix ADC:

- Certificado SSL para MDM FQDN

- Certificado SSL para FQDN de Gateway

- Certificado SSL para o FQDN do ShareFile SZC

- Certificado SSL para o balanceamento de carga do Exchange (configuração de descarregamento)

- Certificado SSL para balanceamento de carga de StoreFront

- Certificados raiz e de AC intermediários para os certificados acima