Novidades no XenMobile Server 10.11

XenMobile Server 10.11 (Download do PDF)

Migração do Apple Volume Purchase Program para Apple Business Manager (ABM) e Apple School Manager (ASM)

As empresas e instituições que usam o Apple Volume Purchase Program (VPP) devem migrar para Apps e Livros no Apple Business Manager ou Apple School Manager antes de 1º de dezembro de 2019.

Antes de migrar contas VPP no XenMobile, consulte este artigo de suporte da Apple.

Se a sua organização ou escola usar apenas o Volume Purchase Program (VPP), você poderá se inscrever no ABM/ASM e convidar Compradores de VPP existentes para a sua nova conta ABM/ASM. Para ASM, navegue até https://school.apple.com. Para ABM, navegue até https://business.apple.com.

Para atualizar sua conta de compra por volume (anteriormente VPP) no XenMobile:

-

No console XenMobile, clique no ícone de engrenagem no canto superior direito. A página Configurações é exibida.

-

Clique em Volume Purchase. A página de configuração Volume Purchase é exibida.

-

Certifique-se de que sua conta ABM ou ASM tenha a mesma configuração de aplicativo que sua conta VPP anterior.

-

No portal ABM ou ASM, baixe um token atualizado.

-

No console XenMobile, faça o seguinte:

-

Edite a conta de compra de volume existente com as informações de token atualizadas para o local.

-

Edite suas credenciais ABM ou ASM. Não mude o sufixo.

-

Clique em Salvar duas vezes.

-

Suporte adicional para iOS 13

Importante:

Para se preparar para atualizações de dispositivos para o iOS 12+: o tipo de conexão Citrix VPN na política de dispositivos VPN para iOS não suporta o iOS 12+. Exclua sua política de dispositivo VPN e crie uma política de dispositivo VPN com o tipo de conexão Citrix SSO.

A conexão Citrix VPN continua a operar em dispositivos implantados anteriormente depois que você exclui a política de dispositivo VPN. Sua nova configuração de política de dispositivo VPN entra em vigor no XenMobile Server 10.11, durante o registro do usuário.

O XenMobile Server suporta dispositivos atualizados para iOS 13. A atualização afeta seus usuários da seguinte forma:

-

Durante o registro, algumas novas telas de Opções do assistente de configuração iOS são exibidas. A Apple adicionou novas telas de Opções do assistente de configuração iOS ao iOS 13. As novas opções não estão incluídas na página Configurações > Programa de registro de dispositivo (DEP) Apple nesta versão. Portanto, você não pode configurar o XenMobile Server para ignorar essas telas. Essas páginas aparecem para usuários com dispositivos iOS 13.

-

Algumas configurações da política de dispositivo Restrições que estavam disponíveis em dispositivos supervisionados ou não supervisionados com versões anteriores do iOS estão disponíveis apenas em dispositivos supervisionados para iOS 13+. As dicas atuais da ferramenta do console XenMobile Server ainda não indicam que essas configurações são apenas para dispositivos supervisionados com iOS 13+.

- Permitir controles de hardware:

- FaceTime

- Instalação de aplicativos

- Permitir aplicativos:

- iTunes Store

- Safari

- Safari > Preenchimento automático

- Rede - Permitir ações do iCloud:

- Documentos e dados do iCloud

- Apenas configurações supervisionadas - Permitir:

- Game Center > Adicionar amigos

- Game Center > Jogos multijogador

- Conteúdo de mídia - Permitir:

- Música, podcasts e material do iTunes U explícitos

- Permitir controles de hardware:

Essas restrições se aplicam da seguinte forma:

- Se um dispositivo iOS 12 (ou inferior) já estiver registrado no XenMobile Server e, depois, for atualizado para o iOS 13, as restrições anteriores se aplicarão a dispositivos não supervisionados e supervisionados.

- Se um dispositivo iOS 13+ não supervisionado for registrado no XenMobile Server, as restrições anteriores se aplicam apenas aos dispositivos supervisionados.

- Se um dispositivo iOS 13+ supervisionado for registrado no XenMobile Server, as restrições anteriores se aplicam apenas aos dispositivos supervisionados.

Requisitos para certificados confiáveis no iOS 13 e macOS 15

A Apple tem novos requisitos para certificados de servidor TLS. Verifique se todos os certificados seguem os novos requisitos da Apple. Veja a publicação da Apple, https://support.apple.com/en-us/HT210176. Para obter ajuda com o gerenciamento de certificados, consulte Upload de certificados no XenMobile.

Atualizar de GCM para FCM

A partir de 10 de abril de 2018, o Google descontinuou o Google Cloud Messaging (GCM). O Google removeu as APIs do servidor e do cliente GCM em 29 de maio de 2019.

Requisitos importantes:

- Atualize para a versão mais recente do XenMobile Server.

- Atualize para a versão mais recente do Secure Hub.

Google recomenda a atualização para o Firebase Cloud Messaging (FCM) imediatamente para começar a aproveitar os novos recursos disponíveis no FCM. Para obter informações do Google, consulte https://developers.google.com/cloud-messaging/faq e https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html.

Para continuar a ter suporte para notificações por push para seus dispositivos Android: se você usa o GCM com o XenMobile Server, migre para o FCM. Em seguida, atualize o XenMobile Server com a nova chave FCM disponível no Firebase Cloud Messaging Console.

As etapas a seguir refletem o fluxo de trabalho de registro quando você usa certificados confiáveis.

Etapas de atualização:

- Siga as informações do Google para atualizar do GCM para o FCM.

- No Firebase Cloud Messaging Console, copie sua nova chave FCM. Você vai precisar dela na próxima etapa.

- No console do XenMobile Server, acesse Configurações > Firebase Cloud Messaging e defina suas configurações.

Os dispositivos alternam para o FCM na próxima vez que fizerem check-in no XenMobile Server e atualizarem a política. Para forçar o Secure Hub a atualizar as políticas: no Secure Hub, acesse Preferências > Informações do dispositivo e toque em Atualizar política. Para obter mais informações sobre como configurar o FCM, consulte Firebase Cloud Messaging.

Antes de atualizar para o XenMobile 10.11 (no local)

Alguns requisitos de sistemas mudaram. Para obter informações, consulte Requisitos do sistema e compatibilidade e Compatibilidade do XenMobile.

-

Atualize o seu Citrix License Server para 11.15 ou posterior antes de atualizar para a versão mais recente do XenMobile Server 10.11.

A versão mais recente do XenMobile exige o Citrix License Server 11.15 (versão mínima).

Nota:

Se você quiser usar sua própria licença para a Visualização, saiba que a data do Customer Success Services (anteriormente, data de Subscription Advantage) no XenMobile 10.11 é 9 de abril de 2019. A data do Customer Success Services na sua licença Citrix deve ser posterior a essa data.

Você pode ver a data ao lado da licença do servidor de licenças. Se você conectar a versão mais recente do XenMobile a um ambiente de servidor de licenças mais antigo, a verificação de conectividade falhará e você não poderá configurar o servidor de licenças.

Para renovar a data na sua licença, baixe o último arquivo de licença do Portal Citrix e carregue o arquivo para o Servidor de Licença. Para obter mais informações, consulte Customer Success Services.

-

Para um ambiente em cluster: as implantações de aplicativos e políticas do iOS para dispositivos que executam o iOS 11 e posterior têm o seguinte requisito. Se o Citrix Gateway estiver configurado para persistência de SSL, você deve abrir a porta 80 em todos os nós do XenMobile Server.

-

Se a máquina virtual que executa o XenMobile Server que deve ser atualizado tiver menos de 4 GB de RAM, aumente a RAM para pelo menos 4 GB. Lembre-se de que a quantidade mínima de RAM recomendada é de 8 GB para ambientes de produção.

-

Recomendação: Antes de instalar uma atualização do XenMobile, use a funcionalidade na sua VM para tirar um instantâneo do seu sistema. Além disso, faça backup do seu banco de dados de configuração do sistema. Se tiver problemas durante uma atualização, backups completos permitirão fazer uma recuperação.

Para atualizar

Você pode atualizar diretamente do XenMobile 10.10.x ou 10.9.x para o XenMobile 10.11. Para fazer a atualização, baixe o último binário disponível: acesse https://www.citrix.com/downloads. Navegue até Citrix Endpoint Management (e Citrix XenMobile Server) > XenMobile Server (local) > Software do produto > XenMobile Server 10. No bloco do software XenMobile Server, para o seu hipervisor, clique em Download File.

Use a página Gerenciamento de versão no console XenMobile. Para obter mais informações, consulte Para atualizar usando a página Gerenciamento de versão.

Depois de atualizar

Após atualizar para o XenMobile 10.11 (no local):

Se a funcionalidade que envolve as conexões de saída deixar de funcionar e você não alterou a configuração de suas conexões, verifique os erros no log do XenMobile Server, como os seguintes: “Não é possível se conectar ao servidor VPP: o nome do host ‘192.0.2.0’ não corresponde à entidade do certificado fornecido pelo par”.

O erro de validação do certificado indica que você precisa desabilitar a verificação do nome do host no XenMobile Server. Como padrão, a verificação do nome do host está ativada nas conexões de saída, exceto para o servidor Microsoft PKI. Se a verificação do nome do host interromper sua implantação, altere a propriedade do servidor disable.hostname.verification para true. O valor padrão desta propriedade é false.

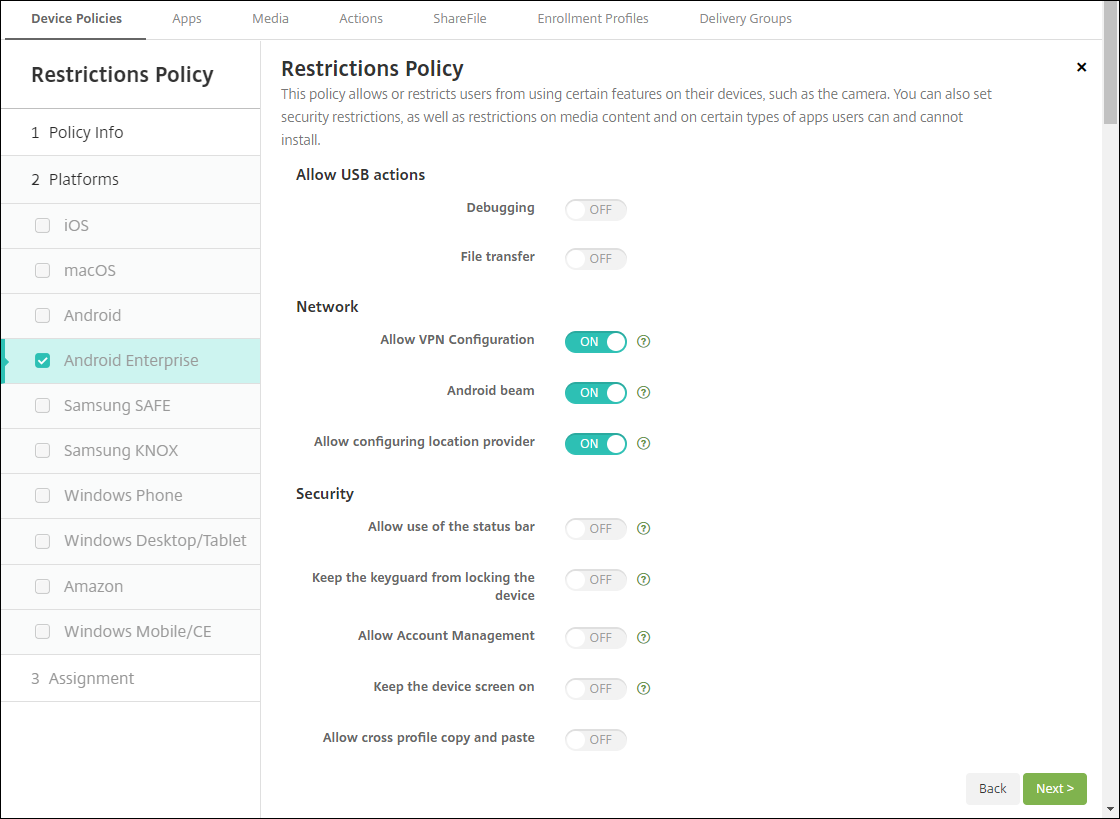

Configurações de política de dispositivo novas e atualizadas para dispositivos Android Enterprise

Unificação de políticas do Samsung Knox e do Android Enterprise. Para dispositivos Android Enterprise executando Samsung Knox 3.0 ou posterior e Android 8.0 ou posterior: o Knox e o Android Enterprise são combinados em uma solução unificada de gerenciamento de perfis e dispositivos. Defina as configurações do Knox na página Android Enterprise das seguintes políticas de dispositivo:

- Política de dispositivo de atualização do sistema operacional. Inclui configurações para atualizações FOTA do Samsung Enterprise.

- Política de dispositivo de código secreto.

- Política de dispositivo de chave de licença do Samsung MDM. Configura a chave de licença Knox.

- Configurações da política de dispositivo de restrições.

Política de inventário de aplicativos para Android Enterprise. Agora você pode coletar um inventário dos aplicativos do Android Enterprise em dispositivos gerenciados. Consulte Política de dispositivo de inventário de aplicativos.

Acessar todos os aplicativos do Google Play no Google Play Store gerenciado. A propriedade do servidor Acessar todos os aplicativos no Google Play Store gerenciado torna todos os aplicativos do Google Play Store público acessíveis a partir do Google Play Store gerenciado. Definir esta propriedade como true acrescentará os aplicativos da loja pública do Google Play a uma lista de permissão para todos os usuários do Android Enterprise. Os administradores podem usar a Política de dispositivo de restrições para controlar o acesso a esses aplicativos.

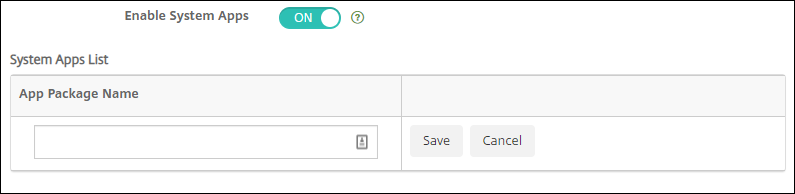

Habilitar aplicativos do sistema em dispositivos Android Enterprise. Para permitir que os usuários executem aplicativos do sistema pré-instalados no modo de perfil de trabalho do Android Enterprise ou no modo totalmente gerenciado, configure a política de dispositivo Restrições. Essa configuração concede ao usuário acesso a aplicativos de dispositivo padrão, como câmera, galeria e outros. Para restringir o acesso a um aplicativo específico, defina as permissões do aplicativo usando a política de dispositivo de permissões do aplicativo Android Enterprise.

Suporte para dispositivos Android Enterprise dedicados. O XenMobile agora oferece suporte ao gerenciamento de dispositivos dedicados, anteriormente chamados de dispositivos corporativos de uso único (COSU).

Os dispositivos Android Enterprise dedicados são dispositivos totalmente gerenciados e dedicados a atender a um único caso de uso. Você restringe esses dispositivos a um aplicativo ou a um pequeno conjunto de aplicativos necessários para executar as tarefas necessárias para o caso de uso. Você também impede que os usuários habilitem outros aplicativos ou executem outras ações no dispositivo.

Para obter informações sobre o provisionamento de dispositivos Android Enterprise, consulte Provisionamento de dispositivos Android Enterprise dedicados.

Política renomeada. Para se alinhar à terminologia do Google, a política de dispositivos de restrição de aplicativos do Android Enterprise agora é chamada de Política de dispositivos de configurações gerenciadas. Consulte Política de dispositivo de Configurações gerenciadas.

Bloquear e redefinir senha para o Android Enterprise

O XenMobile agora suporta a ação de segurança Bloquear e Redefinir senha para dispositivos Android Enterprise. Esses dispositivos devem ser registrados no modo de perfil de trabalho executando o Android 8.0 e posterior.

- O código secreto enviado bloqueia o perfil de trabalho. O dispositivo não é bloqueado.

- Se nenhum código secreto for enviado ou se o código secreto enviado não atender aos requisitos de código secreto:

- E nenhum código secreto estiver definido no perfil de trabalho, o dispositivo será bloqueado.

- E um código secreto já está definido no perfil de trabalho. O perfil de trabalho está bloqueado, mas o dispositivo não está bloqueado.

Para obter mais informações sobre as ações de segurança de bloqueio e redefinição de senha, consulte Ações de segurança.

Novas configurações da política de dispositivo de Restrições para iOS ou macOS

- Aplicativos não gerenciados leem contatos gerenciados: Opcional. Disponível somente se Documentos de aplicativos gerenciados em aplicativos não gerenciados estiver desativado. Se esta política estiver ativada, os aplicativos não gerenciados poderão ler dados dos contatos das contas gerenciadas. O padrão é Desativado. Disponível a partir do iOS 12.

- Aplicativos gerenciados gravam contatos não gerenciados: Opcional. Se habilitado, permite que aplicativos gerenciados gravem contatos nos contatos de contas não gerenciadas. Se Documentos de aplicativos gerenciados em aplicativos não gerenciados estiver habilitado, essa restrição não terá efeito. O padrão é Desativado. Disponível a partir do iOS 12.

- Preenchimento automático da senha: opcional. Se desativado, os usuários não poderão usar os recursos Senhas de Preenchimento automático ou Senhas de segurança automáticas. O padrão é Ativado. Disponível a partir do iOS 12 e do macOS 10.14.

- Solicitações de proximidade de senha: opcional. Se desativado, os dispositivos dos usuários não solicitam senhas de dispositivos próximos. O padrão é Ativado. Disponível a partir do iOS 12 e do macOS 10.14.

- Compartilhamento de senha: opcional. Se desativado, os usuários não poderão compartilhar suas senhas usando o recurso AirDrop Passwords. O padrão é Ativado. Disponível a partir do iOS 12 e do macOS 10.14.

- Forçar data e hora automáticas: supervisionado. Se ativado, os usuários não poderão desativar a opção Geral > Data e hora > Definir automaticamente. O padrão é Desativado. Disponível a partir do iOS 12.

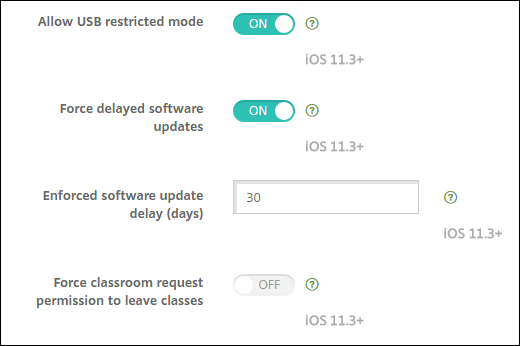

- Permitir o modo restrito de USB: disponível apenas para dispositivos supervisionados. Se definido como Desativado, o dispositivo sempre poderá se conectar a acessórios USB enquanto estiver bloqueado. O padrão é Ativado. Disponível a partir do iOS 11.3.

- Forçar atualizações de software atrasadas: disponível apenas para dispositivos supervisionados. Se definido como Ativado, atrasa a visibilidade do usuário das atualizações de software. Com essa restrição em vigor, o usuário não verá uma atualização de software até que o número especificado de dias após a data de lançamento da atualização de software tenha passado. O padrão é Desativado. Disponível a partir do iOS 11.3 e do macOS 10.13.4.

- Atraso forçado de atualização de software (dias): disponível apenas para dispositivos supervisionados. Essa restrição permite que o administrador defina por quanto tempo adiar uma atualização de software no dispositivo. O máximo é 90 dias e o valor padrão é 30. Disponível a partir do iOS 11.3 e do macOS 10.13.4.

- Forçar solicitação de permissão de sala de aula para sair das aulas: disponível apenas para dispositivos supervisionados. Se definido como Ativado, um aluno matriculado em um curso não gerenciado com Sala de aula deve solicitar permissão do professor quando tentar sair do curso. O padrão é Desativado. Disponível a partir do iOS 11.3.

Consulte Política de dispositivo de restrições.

Atualizações de política de dispositivo do Exchange para iOS ou macOS

Mais configurações de assinatura e criptografia do S/MIME Exchange a partir do iOS 12. A política de dispositivo do Exchange agora inclui configurações para configurar a assinatura e a criptografia do S/MIME.

Para assinatura S/MIME:

- Credencial de identidade de assinatura: escolha a credencial de assinatura a ser usada.

- Usuário de assinatura S/MIME substituível: se definido como On, os usuários podem ativar e desativar a assinatura S/MIME nas configurações de seus dispositivos. O padrão é Desativado.

- UUID de certificado de assinatura S/MIME substituível pelo usuário: se definido como On, os usuários podem selecionar, nas configurações de seus dispositivos, a credencial de assinatura a ser usada. O padrão é Desativado.

Para criptografia S/MIME:

- Credencial de identidade de criptografia: escolha a credencial de criptografia a ser usada.

- Ativar comutador de S/MIME por mensagem: quando definido como On, mostra aos usuários uma opção para ativar ou desativar a criptografia S/MIME para cada mensagem que redigem. O padrão é Desativado.

- Criptografia S/MIME como padrão substituível pelo usuário: se definido como On, os usuários podem, nas configurações de seus dispositivos, selecionar se S/MIME permanecerá ativa como padrão. O padrão é Desativado.

- UUID de certificado de criptografia S/MIME substituível pelo usuário: se definido como On, os usuários podem ativar e desativar a identidade da criptografia de S/MIME e a criptografia nas configurações de seus dispositivos. O padrão é Desativado.

Configurações do Exchange OAuth a partir do iOS 12. Agora você pode configurar a conexão com o Exchange para usar o OAuth para autenticação.

Configurações do Exchange OAuth a partir do macOS 10.14. Agora você pode configurar a conexão com o Exchange para usar o OAuth para autenticação. Para a autenticação usando OAuth, você pode especificar o URL de logon para uma configuração que não use a descoberta automática.

Consulte Política de dispositivo do Exchange.

Atualizações de política de dispositivo de email para iOS

Mais configurações de assinatura e criptografia do S/MIME Exchange a partir do iOS 12. A política do dispositivo de Email inclui mais configurações para configurar a assinatura e a criptografia do S/MIME.

Para assinatura S/MIME:

-

Ativar assinatura S/MIME: selecione se esta conta suporta ou não a assinatura S/MIME. O padrão é Ativado. Quando definido como On, os campos abaixo são exibidos.

- Usuário de assinatura S/MIME substituível: se definido como On, os usuários podem ativar e desativar a assinatura S/MIME nas configurações de seus dispositivos. O padrão é Desativado. Essa opção se aplica ao iOS 12.0 e posterior.

- UUID de certificado de assinatura S/MIME substituível pelo usuário: se definido como On, os usuários podem selecionar, nas configurações de seus dispositivos, a credencial de assinatura a ser usada. O padrão é Desativado. Essa opção se aplica ao iOS 12.0 e posterior.

Para criptografia S/MIME:

-

Ativar criptografia S/MIME: selecione se essa conta é compatível com a criptografia S/MIME. O padrão é Desativado. Quando definido como On, os campos abaixo são exibidos.

- Ativar comutador de S/MIME por mensagem: quando definido como On, mostra aos usuários uma opção para ativar ou desativar a criptografia S/MIME para cada mensagem que redigem. O padrão é Desativado.

- Criptografia S/MIME como padrão substituível pelo usuário: se definido como On, os usuários podem, nas configurações de seus dispositivos, selecionar se S/MIME permanecerá ativa como padrão. O padrão é Desativado. Essa opção se aplica ao iOS 12.0 e posterior.

- UUID de certificado de criptografia S/MIME substituível pelo usuário: se definido como On, os usuários podem ativar e desativar a identidade da criptografia de S/MIME e a criptografia nas configurações de seus dispositivos. O padrão é Desativado. Essa opção se aplica ao iOS 12.0 e posterior.

Consulte Política de dispositivo de email.

Atualizações da política de dispositivo de notificações de aplicativos para iOS

As seguintes configurações de notificações de aplicativos estão disponíveis a partir do iOS 12.

- Exibir em Car Play: se I, as notificações serão exibidas no Apple CarPlay. O padrão é Ativado.

- Ativar alerta crítico: se I, um aplicativo pode marcar uma notificação como uma notificação crítica que ignora as configurações de Não Perturbe e de toque. O padrão é Desativado.

Consulte Política de dispositivo de notificações de aplicativo

Suporte para iPads compartilhados usados com o Apple Educação

A integração do XenMobile com os recursos do Apple Educação agora oferece suporte a iPads compartilhados. Vários alunos em uma sala de aula podem compartilhar um iPad para diferentes disciplinas lecionadas por um ou vários instrutores.

Você ou os instrutores registram iPads compartilhados e implantam políticas de dispositivos, aplicativos e mídias nos dispositivos. Depois, os alunos fornecem suas credenciais gerenciadas do ID Apple para se conectar a um iPad compartilhado. Se você implantou anteriormente uma política de Configuração de Educação para estudantes, eles não mais se conectam como “Outro usuário” para compartilhar dispositivos.

Pré-requisitos para iPads compartilhados:

- Qualquer iPad Pro, iPad de 5ª geração, iPad Air 2, ou posterior, e iPad mini 4, ou posterior

- Pelo menos 32 GB de armazenamento

- Supervisionado

Para obter mais informações, consulte Configurar iPads compartilhados.

Alteração de permissões de controle de acesso baseado em função (RBAC)

A permissão RBAC Adicionar/Excluir Usuários Locais agora está dividida em duas permissões: Adicionar usuários locais e Excluir usuários locais.

Para obter mais informações, consulte Configurar funções com RBAC.

Neste artigo

- Migração do Apple Volume Purchase Program para Apple Business Manager (ABM) e Apple School Manager (ASM)

- Suporte adicional para iOS 13

- Requisitos para certificados confiáveis no iOS 13 e macOS 15

- Atualizar de GCM para FCM

- Antes de atualizar para o XenMobile 10.11 (no local)

- Para atualizar

- Depois de atualizar

- Configurações de política de dispositivo novas e atualizadas para dispositivos Android Enterprise

- Bloquear e redefinir senha para o Android Enterprise

- Novas configurações da política de dispositivo de Restrições para iOS ou macOS

- Atualizações de política de dispositivo do Exchange para iOS ou macOS

- Atualizações de política de dispositivo de email para iOS

- Atualizações da política de dispositivo de notificações de aplicativos para iOS

- Suporte para iPads compartilhados usados com o Apple Educação

- Alteração de permissões de controle de acesso baseado em função (RBAC)