-

セキュリティの技術概要

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

セキュリティの技術概要

セキュリティの概要

この記事の対象は、Citrix CloudでホストされているCitrix DaaS(旧称Citrix Virtual Apps and Desktopsサービス)です。 この情報には、Citrix Virtual Apps EssentialsとCitrix Virtual Desktops Essentialsが含まれます。

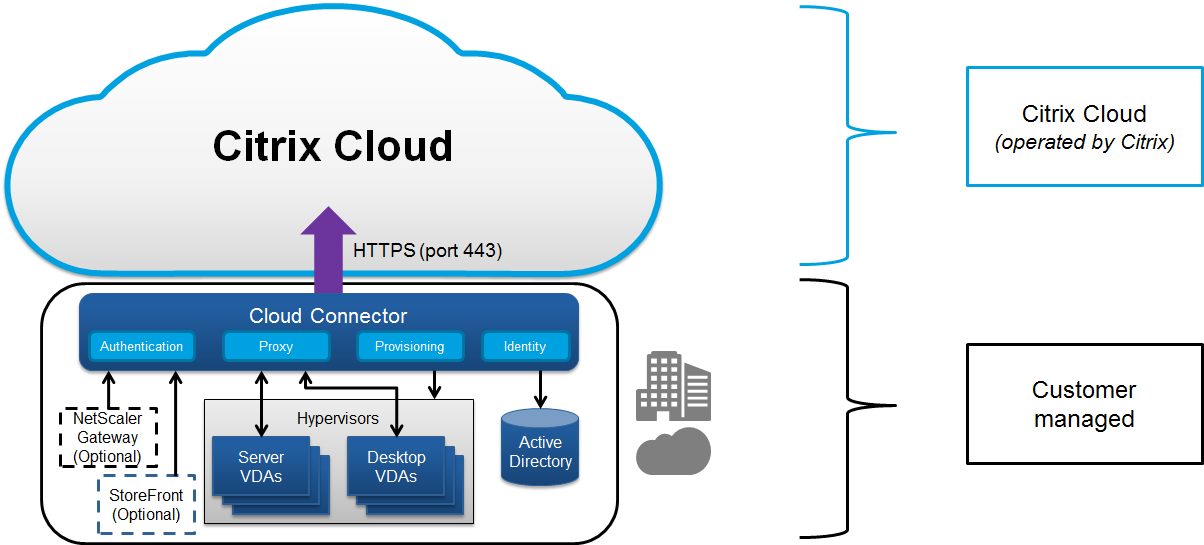

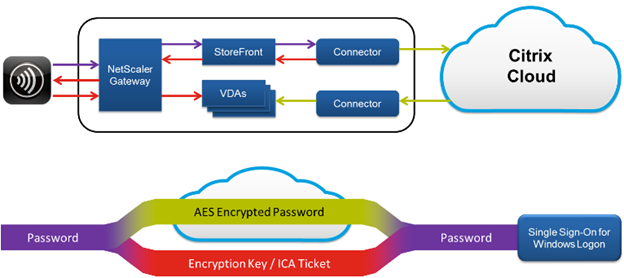

Citrix DaaS環境のコントロールプレーンの操作は、Citrix Cloudにより管理されます。 コントロールプレーンには、Delivery Controller、管理コンソール、SQLデータベース、ライセンスサーバーが含まれ、オプションでStoreFrontとCitrix Gateway(旧称NetScaler Gateway)が含まれます。 アプリとデスクトップをホストするVirtual Delivery Agents(VDA)は、クラウドまたはオンプレミスのいずれかのデータセンターでお客様が管理します。 これらのコンポーネントは、Citrix Cloud Connectorと呼ばれるエージェントを使用してクラウドサービスに接続されます。 Citrix Workspaceを使用することを選択した場合、お客様はデータセンター内でCitrix Gatewayを実行する代わりに、Citrix Gatewayサービスを使用することもできます。 次の図は、Citrix DaaSとそのセキュリティ境界を示しています。

Citrixクラウドベースのコンプライアンス

Citrix Cloudの認定について詳しくは、「Citrix Trust Center」を参照してください。また、頻繁に更新を確認してください。

注

さまざまなエディションのCitrix DaaSおよびUniversal Hybrid Multi-CloudでのCitrix Managed Azure Capacityの使用は、Citrix SOC 2(タイプ1または2)、ISO 27001、HIPAA、またはその他のクラウドコンプライアンスの要件に対して評価されていません。

データフロー

Citrix DaaSはVDAをホストしないため、プロビジョニングに必要なお客様のアプリケーションデータとイメージは、常にお客様の構成内でホストされます。 コントロールプレーンはユーザー名、マシン名、アプリケーションショートカットなどのメタデータにアクセスできますが、お客様の知的財産へのアクセスは制限されています。

クラウドとお客様の施設間でのデータ通信には、ポート443を介した安全なTLS接続が使用されます。

データ分離

Citrix DaaSには、お客様のアプリケーションとデスクトップの仲介および監視に必要なメタデータのみが格納されます。 イメージ、ユーザープロファイル、その他のアプリケーションデータなどの機密情報は、お客様の施設内、またはパブリッククラウドベンダーのサブスクリプション内に留まります。

サービスのエディション

Citrix DaaSの機能はエディションによって異なります。 たとえば、Citrix Virtual Apps Essentialsでは、Citrix GatewayサービスとCitrix Workspaceのみがサポートされます。 サポートされる機能について詳しくは、各製品のマニュアルを参照してください。

ICAのセキュリティ

Citrix DaaSは、転送中のICAトラフィックを保護するためのさまざまなオプションを提供します。 使用可能なオプションは次のとおりです:

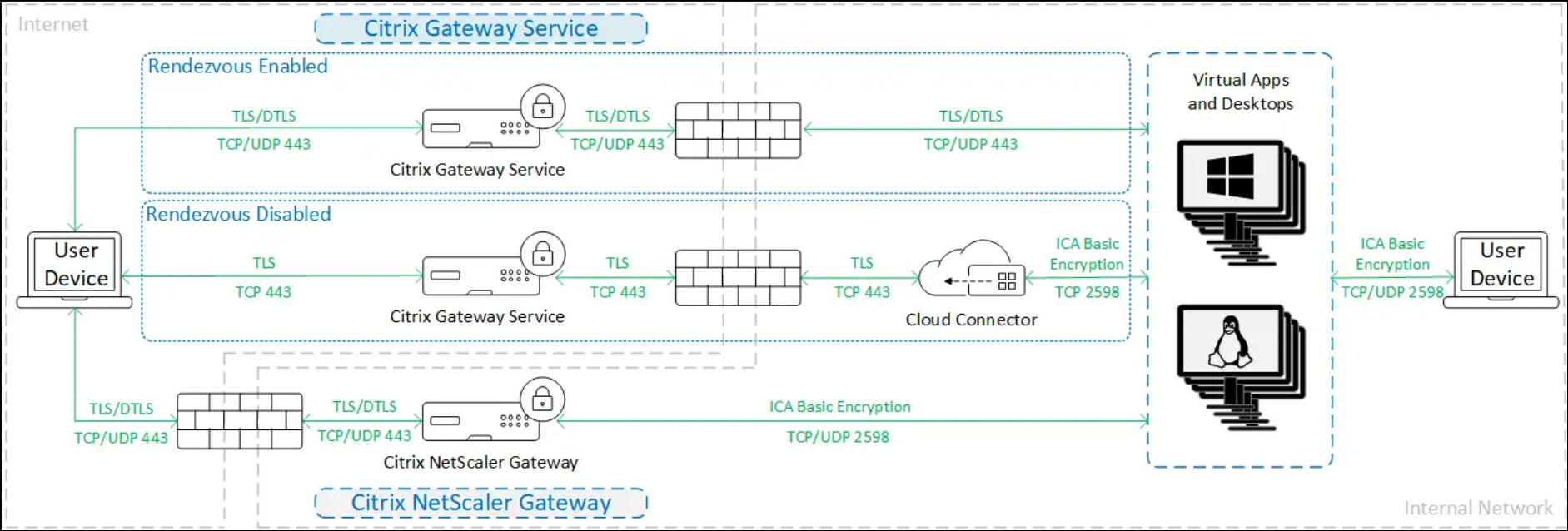

- Basic encryption: デフォルト設定。

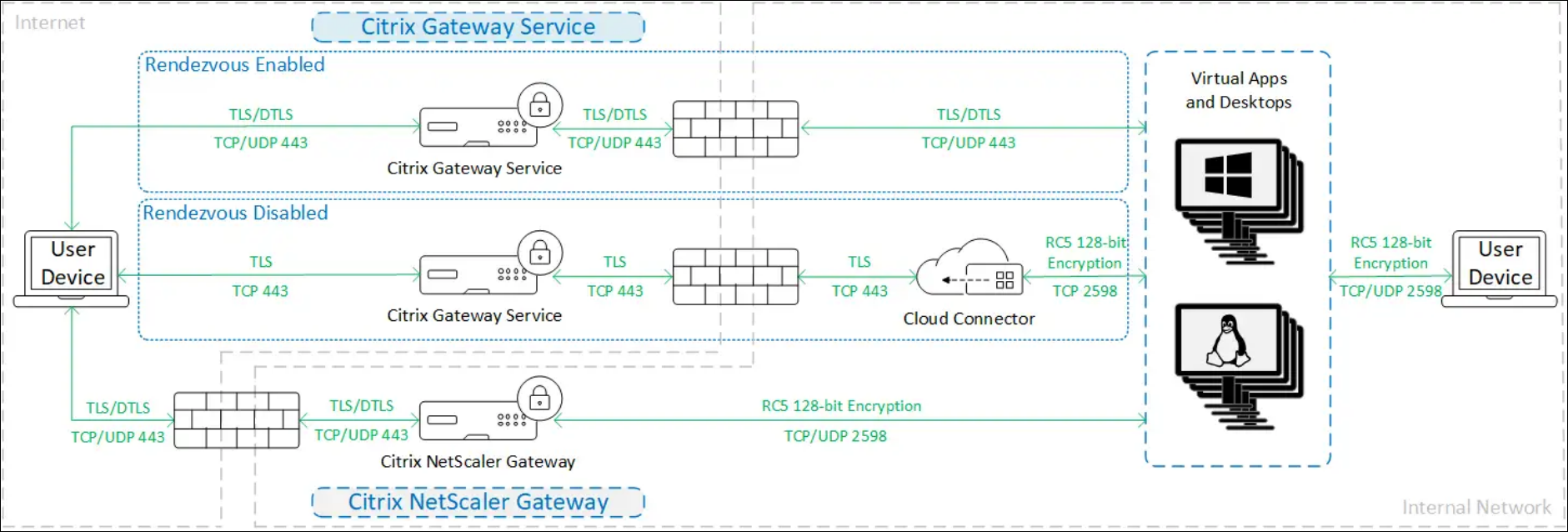

- SecureICA: RC5(128ビット)暗号化を使用してセッションデータを暗号化できます。

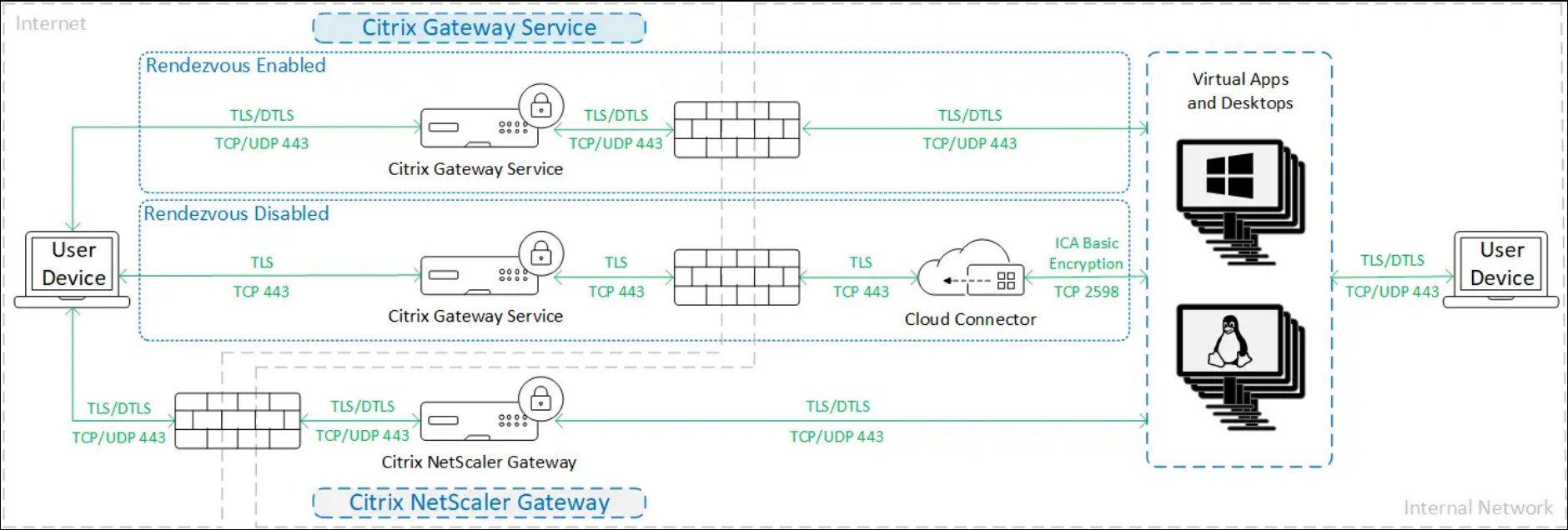

- VDA TLS/DTLS: TLS/DTLSを使用してネットワークレベルの暗号化を使用できるようにします。

- Rendezvous protocol: Citrix Gatewayサービスを使用している場合にのみ使用できます。 Rendezvousプロトコルを使用する場合、ICAセッションはTLS/DTLSを使用してエンドツーエンドで暗号化されます。

基本の暗号化

基本の暗号化を使用する場合、トラフィックは次の図に示すように暗号化されます。

SecureICA

SecureICAを使用する場合、トラフィックは次の図に示すように暗号化されます。

注

HTML5向けWorkspaceアプリを使用する場合、SecureICAはサポートされません。

VDA TLS/DTLS

VDA TLS/DTLS暗号化を使用する場合、トラフィックは次の図に示すように暗号化されます。

注

RendezvousなしでGatewayサービスを使用する場合、VDAとCloud Connector間のトラフィックはTLS暗号化されません。これは、Cloud Connectorはネットワークレベルの暗号化によるVDAへの接続をサポートしていないためです。

その他のリソース

ICAセキュリティオプションとその設定方法について詳しくは、以下を参照してください。

- SecureICA:セキュリティのポリシー設定

- VDA TLS/DTLS:Transport Layer Security

- Rendezvousプロトコル:Rendezvousプロトコル

資格情報の処理

Citrix DaaSは、次の4種類の資格情報を処理します:

- ユーザー資格情報:ユーザーがActive Directoryのユーザー名とパスワードを使用してWorkspaceまたはStoreFrontに認証すると、これらの資格情報が保存され、VDAへのシングルサインオンが提供されます。 顧客管理のStoreFrontを使用する場合、これらは通常、DaaSに送信される前にコネクタによって暗号化されます。詳しくは、「StoreFront経由のクライアントアクセス」を参照してください。

- 管理者資格情報:管理者は、Citrix Cloudに対して認証を行います。 認証により、管理者がCitrix DaaSにアクセスできるようにする1回限りの署名付きJSON Web Token(JWT)が生成されます。

- ハイパーバイザーパスワード:認証にパスワードが必要なオンプレミスハイパーバイザーでは、管理者が生成したパスワードがクラウドのSQLデータベースに暗号化され保存されています。 認証済みのプロセスでのみハイパーバイザーの資格情報が使用されるよう、Citrixがピアキーを管理します。

- Active Directory(AD)資格情報:Machine Creation Servicesでは、お客様のADでマシンアカウントを作成するためにCloud Connectorを使用します。 Cloud ConnectorのマシンアカウントにはADの読み取りアクセス権しかないため、管理者はマシンを作成または削除するたびに資格情報の入力を求められます。 これらの資格情報はメモリ内にのみ保管され、単一のプロビジョニングイベントの間だけ保持されます。

展開に関する考慮事項

環境内にCitrix GatewayアプリケーションおよびVDAを導入する場合は、公開されているベストプラクティスのドキュメントを参照することをお勧めします。

Cloud Connector

Citrix Cloudとの通信

Citrix Cloud ConnectorからDaaSおよびCitrix Cloudサービスへのすべての接続で、HTTPSをTLS 1.2で使用します。

XMLサービスおよびSTAのHTTPS

オンプレミスのStoreFrontまたはNetScaler Gatewayを使用する場合は、コネクタでHTTPSを有効にし、HTTPを無効にすることをお勧めします。 詳しくは、「HTTPS構成」を参照してください。

ネットワークアクセス要件

「送受信ポートの構成」で説明されているポートに加えて、Cloud Connectorには次のネットワークアクセス要件があります:

- Citrix Cloud Connectorには、インターネットへのポート443の送信トラフィックのみが必要であるため、HTTPプロキシの背後でホストできます。

- 内部ネットワーク内では、Cloud ConnectorはCitrix DaaSの次のものにアクセスする必要があります:

- VDA:ポート80、送受信の両方。 Citrix Gatewayサービスを使用している場合は、さらに受信用1494および2598

- StoreFrontサーバー:HTTPSを使用する場合はポート443(受信)(推奨)、HTTPを使用する場合はポート80(非推奨)。

- Citrix Gatewayサーバー(STAとして構成されている場合):HTTPSを使用する場合はポート443(受信)(推奨)、HTTPを使用する場合はポート80(非推奨)。

- Active Directoryドメインコントローラー

- Hypervisor:送信のみ。 特定のポートについては、「Citrixテクノロジで使用される通信ポート」を参照してください。

VDAとCloud Connectorとの間のトラフィックは、Kerberosのメッセージレベルのセキュリティを使用して暗号化されます。

セキュリティキー

セキュリティキーを使用すると、承認されたStoreFrontサーバーとCitrix GatewayアプライアンスのみがCloud Connector経由でDaaSに接続できるようになります。 これは、XML信頼を有効にしている場合に特に重要です。

クライアントアクセス

CitrixによりホストされたWorkspace経由で、または独自のStoreFront展開をホストすることで、クライアントアクセスを提供できます。

ユーザーは、Citrix WorkspaceアプリまたはWebブラウザーを使用してWorkspaceまたはStoreFrontに接続できます。 Citrix Workspaceアプリのセキュリティに関する推奨事項については、各プラットフォームのドキュメントを参照してください。

Workspace経由のクライアントアクセス

Citrix Workspaceは 、オンプレミスのインフラストラクチャを必要とせずにクライアントアプリがDaaSリソースにアクセスできるようにする、Citrix管理のサービスです。 Citrix Workspaceアプリのサポートされているバージョンとその他の要件については、「Workspaceのシステム要件」を参照してください。 セキュリティについて詳しくは、「Citrix Workspaceのセキュリティの概要」を参照してください。

StoreFront経由のクライアントアクセス

Workspaceの代わりに、ローカル環境にCitrix StoreFrontを展開してクライアントアクセスを提供することもできます。 これによって、オンプレミスでのユーザー資格情報の管理機能など、高度なセキュリティ構成オプションと柔軟な展開アーキテクチャが提供されます。 StoreFrontサーバーをCitrix Gatewayの背後に配置することで、リモートアクセスをセキュリティで保護し、多要素認証を適用できるほか、その他のセキュリティ機能も追加できます。 詳しくは、「StoreFront展開環境のセキュリティ」を参照してください。

ユーザー資格情報

ユーザーがActive Directory資格情報を使用してStoreFrontに認証された場合、ユーザーがアプリケーションを起動すると、StoreFrontは資格情報をCloud Connectorに渡します。 デフォルトでは、ユーザーの資格情報は、AES-暗号化および起動のたびに生成されるランダムなワンタイムキーを使用してCitrix Cloud Connectorにより暗号化されます。 このキーがクラウドに渡されることはなく、Citrix Workspaceアプリにのみ返されます。 Citrix WorkspaceアプリはこのキーをVDAに渡して、セッション起動時にユーザーパスワードを暗号化解除することで、シングルサインオンを実現します。 フローを次の図に示します。

ネットワーク内でパスワードが常に暗号化されるようにするには、クライアント、ゲートウェイ、StoreFront、コネクタ間でHTTPSを構成することが重要です。

デフォルトの動作では、Citrix Cloudは資格情報にアクセスできないため、検証のために資格情報を他のCloud ConnectorまたはConnector Applianceに転送することはできません。 信頼関係のない複数のドメインを使用する場合は、これが必要です。 この動作を無効にして、資格情報をCitrix Cloudにアップロードし、検証のために他のCloud ConnectorやConnector Applianceに転送できるようにすることができます。 これを構成するには、DaaS PowerShell SDKコマンドレットSet-BrokersiteをパラメーターCredentialForwardingToCloudAllowedとともに使用します。

HTTPSを使用してCloud Connectorに接続する

すべての通信が暗号化されるように、StoreFrontをHTTPSを使用してCloud Connectorに接続するように構成することをお勧めします。 このためには、XMLサービスおよびSTAのHTTPSを有効にする必要があります。 HTTPSを使用して接続するようにStoreFrontを構成するには、「Citrix Desktops as a Serviceのリソースフィードの追加」および「Citrix Gatewayアプライアンスの追加」を参照してください。

XML信頼

デフォルトでは、StoreFrontが列挙や起動などのアクションのためにDaaSに接続する場合、ユーザーのActive Directory資格情報を渡して、DaaSがユーザーを認証し、ユーザーのグループメンバーシップを確認できるようにする必要があります。 ただし、ドメインパススルー、スマートカード、SAMLなどの他の認証方法を使用する場合、StoreFrontにはActive Directoryパスワードがありません。 この場合、「XML信頼」を有効にする必要があります。 XML信頼を有効にすると、DaaSでは、ユーザーのパスワードを検証せずに、StoreFrontがアプリケーションの列挙や起動などのアクションをユーザーに代わって実行できるようになります。 XML信頼を有効にする前に、 セキュリティキーまたはファイアウォールやIPsecなどの別のメカニズムを使用して、信頼できるStoreFrontサーバーのみがCloud Connectorに接続できるようにします。

StudioでXML信頼を有効にするには、[設定]>[XML信頼を有効にする] をオンにします。

Citrix DaaS SDKがXML信頼設定の現在の値を確認するには、Get-BrokerSiteを実行してTrustRequestsSentToTheXMLServicePortの値を調べます。

Citrix DaaS SDKを使用してXML信頼を有効または無効にするには、パラメーターTrustRequestsSentToTheXMLServicePortを指定してSet-BrokerSiteを実行します。

Citrix Gatewayサービス

Citrix Gatewayサービスを使用すると、お客様のデータセンター内にCitrix Gatewayを導入する必要はなくなります。

詳しくは、「Citrix Gatewayサービス」を参照してください。

Cloud ConnectorとCitrix Cloud間のすべてのTLS接続は、Cloud ConnectorからCitrix Cloudに対して開始されます。 受信ファイアウォールポートのマッピングは必要ありません。

オンプレミスのNetScaler Gateway

オンプレミスのNetScaler Gatewayを使用して、リソースへのアクセスを提供できます。 STAチケットを利用するには、GatewayがCloud Connectorにアクセスできる必要があります。 HTTPSを使用してCloud Connectorに接続するようにゲートウェイを構成することをお勧めします。「XMLサービスおよびSTAのHTTPS」を参照してください。 セキュリティキーを有効にしている場合は、キーを含めるようにGatewayを構成する必要があります。

追加情報

セキュリティ情報について詳しくは、次のリソースを参照してください:

-

Citrix Trust Center:Trust Centerには、セキュアで準拠したIT環境を維持するために重要な標準と認証に関するドキュメントもあります。

-

セキュリティで保護されたCitrix Cloudプラットフォームの展開ガイド:このガイドには、Citrix Cloudを使用するときのセキュリティのベストプラクティスの概要と、Citrix Cloudが収集し管理する情報が記載されています。 このガイドには、Citrix Cloud Connectorに関する総合的な情報へのリンクも含まれています。

注

本記事は、Citrix Cloudのセキュリティ機能の概要を説明し、Citrix Cloud環境の保護に関するCitrixとお客様との間の責任分担を定義することを目的としています。 Citrix Cloud、またはそのコンポーネントやサービスの構成および管理に関するガイダンスではありません。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.