-

Bereitstellung planen und aufbauen

-

-

In Azure Active Directory eingebunden

-

-

WebSocket-Kommunikation zwischen VDA und Delivery Controller

-

Verbindungen erstellen und verwalten

-

Identitätspools verschiedener Verbindungstypen von Maschinenidentitäten

-

Identitätspool der lokalen, in Active Directory eingebundenen Maschinenidentität

-

Identitätspool der mit Azure Active Directory verbundenen Maschinenidentität

-

Identitätspool der hybriden, in Azure Active Directory eingebundenen Computeridentität

-

Identitätspool mit Microsoft Intune-fähiger Maschinenidentität

-

-

Eigenständiger Citrix Secure Ticketing Authority (STA)-Dienst

-

Workloads zwischen Ressourcenstandorten mit dem Image Portability Service migrieren

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

In Azure Active Directory eingebunden

Hinweis

Seit Juli 2023 hat Microsoft Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt. In diesem Dokument bezieht sich jeder Verweis auf Azure Active Directory, Azure AD oder AAD jetzt auf die Microsoft Entra ID.

Dieser Artikel enthält alle Anforderungen, die zusätzlich zu den Systemanforderungen für Citrix DaaS erforderlich sind, um in Azure Active Directory (AAD) eingebundene Kataloge mit Citrix DaaS zu erstellen.

Anforderungen

- Steuerungsebene: Siehe Unterstützte Konfigurationen.

- VDA-Typ: Einzelsitzung (nur Desktops) und Multisitzung (Apps und Desktops)

- VDA-Version: 2203 oder höher

- Provisioningtyp: Maschinenerstellungsdienste (MCS), persistent und nicht persistent mit Maschinenprofil-Workflow

- Zuweisungstyp: dediziert und gepoolt

- Hostingplattform: nur Azure

- Rendezvous V2 muss aktiviert sein.

Einschränkungen

- Servicekontinuität wird nicht unterstützt.

- Single Sign-On bei virtuellen Desktops wird nicht unterstützt. Die Benutzer müssen ihre Anmeldeinformationen manuell eingeben, wenn sie sich bei ihren Desktops anmelden.

- Die Anmeldung beim virtuellen Desktop mit Windows Hello wird nicht unterstützt. Es werden derzeit nur Benutzername und Kennwort unterstützt. Wenn ein Benutzer versucht, sich mit einem Windows Hello-Verfahren anzumelden, wird gemeldet, dass er nicht der vermittelte Benutzer ist, und die Sitzung wird getrennt. Zugeordnete Verfahren sind PIN, FIDO2-Schlüssel, Multifaktorauthentifizierung usw.

- Unterstützung nur für Microsoft Azure Resource Manager-Cloudumgebungen.

- Beim ersten Start einer virtuellen Desktopsitzung kann zur Windows-Anmeldung die Anmeldeaufforderung für den zuletzt angemeldeten Benutzer angezeigt werden, ohne Option zum Wechseln des Benutzers. Der Benutzer muss warten, bis das Timeout eintritt und der Sperrbildschirm des Desktops angezeigt wird, und dann auf den Sperrbildschirm klicken, um den Anmeldebildschirm wieder anzuzeigen. Er kann dann Andere Benutzer auswählen und seine eigenen Anmeldeinformationen eingeben. Dies ist das Verhalten bei jeder neuen Sitzung, wenn die Maschinen nicht persistent sind.

Überlegungen

Imagekonfiguration

- Sie können Ihr Windows-Image bei Bedarf mit Citrix Optimizer optimieren.

In Azure AD eingebunden

-

Deaktivieren Sie ggf. Windows Hello, damit Benutzer nicht zur Einrichtung aufgefordert werden, wenn sie sich an ihrem virtuellen Desktop anmelden. Wenn Sie VDA 2209 oder höher verwenden, erfolgt dies automatisch. Bei früheren Versionen haben Sie hierfür zwei Optionen:

-

Gruppenrichtlinie oder lokale Richtlinie

- Navigieren Sie zu Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Windows Hello for Business.

- Legen Sie für Windows Hello for Business verwenden Folgendes fest:

- Deaktiviert oder

- Aktiviert und wählen Sie Do not start Windows Hello provisioning after sign-in.

-

Microsoft Intune

- Erstellen Sie ein Geräteprofil, das Windows Hello for Business deaktiviert. Weitere Informationen finden Sie in der Microsoft-Dokumentation.

-

-

Den Benutzern muss explizit Zugriff in Azure zur Anmeldung bei den Maschinen mit ihren AAD-Anmeldeinformationen gewährt werden. Dies kann erleichtert werden, indem die Rollenzuweisung auf der Ebene der Ressourcengruppen hinzugefügt wird:

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie Ressourcengruppen.

- Klicken Sie auf die Ressourcengruppe mit den virtuellen Desktop-Workloads.

- Wählen Sie Access control (IAM).

- Klicken Sie auf Add role assignment.

- Wählen Sie in der Liste Virtual Machine User Login und klicken Sie auf Next.

- Wählen Sie User, group, or service principal.

- Klicken Sie auf Select members und wählen Sie die Benutzer und Gruppen, denen Sie Zugriff auf die virtuellen Desktops gewähren möchten.

- Klicken Sie auf Select.

- Klicken Sie auf Review + assign.

- Klicken Sie erneut auf Review + assign.

Hinweis

Wenn Sie MCS die Ressourcengruppe für die virtuellen Desktops erstellen lassen, fügen Sie diese Rollenzuweisung nach Erstellung des Maschinenkatalogs hinzu.

- Master-VMs können in Azure AD eingebunden oder nicht domänengebunden sein. Für diese Funktion ist VDA-Version 2212 oder höher erforderlich.

VDA-Installation und -Konfiguration

Folgen Sie den Schritten zur Installation des VDAs:

-

Wählen Sie im Installationsassistenten die folgenden Optionen aus:

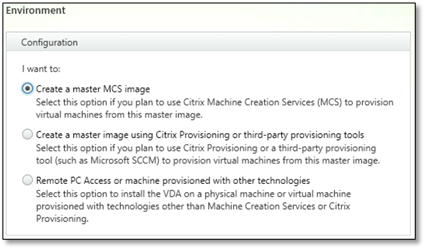

- Wählen Sie auf der Seite “Umgebung” die Option MCS-Masterimage erstellen.

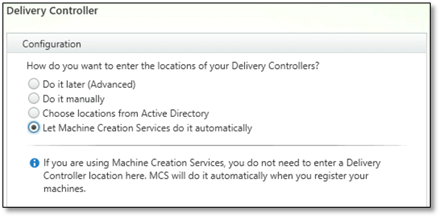

- Wählen Sie auf der Seite “Delivery Controller” die Option Automatische Erstellung durch Maschinenerstellungsdienste.

-

Wenn der VDA installiert ist, fügen Sie den folgenden Registrierungswert hinzu:

- Schlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

- Werttyp: DWORD

- Wertname: GctRegistration

- Wertdaten: 1

-

Erstellen Sie auf Master-VMs mit Windows 11 22H2 einen geplanten Task, der den folgenden Befehl beim Systemstart mit dem SYSTEM-Konto ausführt. Das Planen eines Task in der Master-VM ist nur für VDA-Version 2212 oder früher erforderlich.

reg ADD HKLM\Software\AzureAD\VirtualDesktop /v Provider /t REG_SZ /d Citrix /f <!--NeedCopy--> -

Wenn Sie die Master-VM mit Azure AD verbinden und dann die Einbindung über das Hilfsprogramm

dsregcmdmanuell entfernen, achten Sie darauf, dass der Wert vonAADLoginForWindowsExtensionJoinedunter HKLM\Software\Microsoft\Windows Azure\CurrentVersion\AADLoginForWindowsExtension Null ist.

So geht es weiter

Sobald der Ressourcenstandort und die Hostingverbindung verfügbar sind, erstellen Sie den Maschinenkatalog. Weitere Informationen zum Erstellen eines Identitätspools für eine mit Azure Active Directory verbundene Computeridentität finden Sie unter Identitätspool der mit Azure Active Directory verbundenen Computeridentität.

Teilen

Teilen

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.