Überblick über die technische Sicherheit für Citrix Managed Azure

Hinweis

Seit Juli 2023 hat Microsoft Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt. In diesem Dokument bezieht sich jeder Verweis auf Azure Active Directory, Azure AD oder AAD jetzt auf die Microsoft Entra ID.

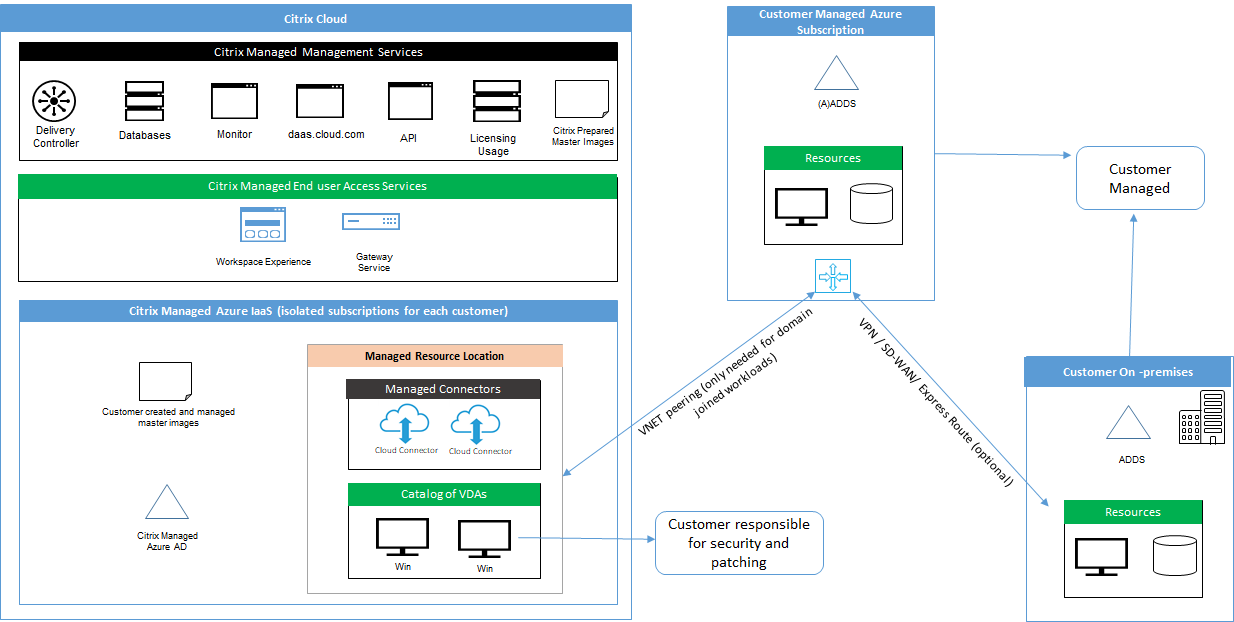

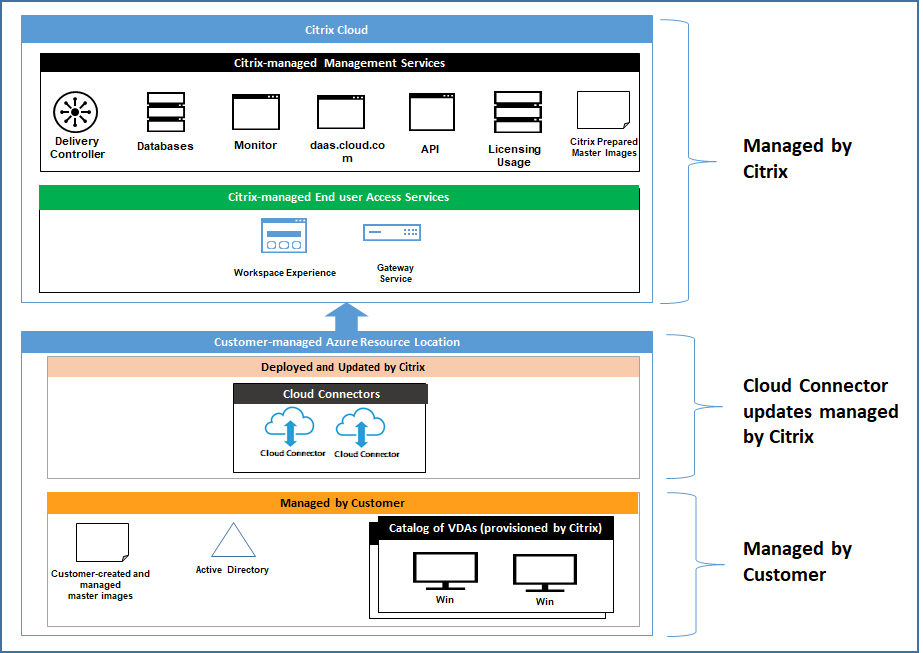

Die folgende Grafik zeigt alle Komponenten einer Citrix DaaS-Bereitstellung (ehemals Citrix Virtual Apps and Desktops Service), die Citrix Managed Azure verwendet. In diesem Beispiel wird eine VNet-Peering-Verbindung verwendet.

Mit Citrix Managed Azure werden die Virtual Delivery Agents (VDAs) des Kunden zur Bereitstellung von Desktops und Apps und Citrix Cloud Connectors in einem von Citrix verwalteten Azure-Abonnement/-Mandanten bereitgestellt.

Citrix Cloud und Compliance

Stand Januar 2021: Die Verwendung von Citrix Managed Azure-Kapazität mit verschiedenen Citrix DaaS-Editionen und Workspace Premium Plus wurde noch nicht gemäß Citrix SOC 2 (Typ 1 oder 2), ISO 27001, HIPAA oder anderen Cloud-Compliance-Anforderungen bewertet. Im Citrix Trust Center finden Sie weitere Informationen zu Citrix Cloud-Zertifizierungen sowie regelmäßig aktualisierte Nachrichten.

Verantwortungsbereich von Citrix

Citrix Cloud Connectors für nicht domänengebundene Kataloge

Bei Verwendung eines Citrix Managed Azure-Abonnements stellt Citrix DaaS mindestens zwei Cloud Connectors an jedem Ressourcenstandort bereit. Manche Kataloge eines Kunden verwenden möglicherweise einen Ressourcenstandort gemeinsam, wenn sie sich in der gleichen Region befinden.

Citrix ist für die folgenden Sicherheitsvorgänge an Cloud Connectors für nicht domänengebundene Kataloge verantwortlich:

- Anwenden von Betriebssystemupdates und Sicherheitspatches

- Installieren und Pflege von Antivirensoftware

- Anwenden von Cloud Connector-Softwareupdates

Die Kunden haben keinen Zugriff auf die Cloud Connectors. Daher ist Citrix vollständig für die Leistung von Cloud Connectors für nicht domänengebundene Katalog verantwortlich.

Azure-Abonnement und Azure Active Directory

Citrix ist verantwortlich für die Sicherheit des Azure-Abonnements und Azure Active Directory (AAD) für den Kunden. Citrix gewährleistet die Isolierung der Mandanten, sodass jeder Kunde ein eigenes Azure-Abonnement und AAD hat und kein Austausch zwischen verschiedenen Mandanten stattfindet. Zugriff auf das AAD haben nur Citrix DaaS und Citrix Betriebspersonal. Der Zugriff von Citrix auf Azure-Abonnements von Kunden wird überwacht.

Kunden mit nicht domänengebundenen Kataloge können das von Citrix verwaltete AAD zur Authentifizierung für Citrix Workspace verwenden. Für solche Kunden erstellt Citrix Benutzerkonten mit eingeschränkten Privilegien in dem von Citrix verwalteten AAD. Weder die Benutzer noch die Administratoren der Kunden können Aktionen an dem von Citrix verwalteten AAD ausführen. Kunden, die ihr eigenes AAD verwenden, sind vollständig für dessen Sicherheit verantwortlich.

Virtuelle Netzwerke und Infrastruktur

Im Citrix Managed Azure-Abonnement des Kunden erstellt Citrix virtuelle Netzwerke zur Isolierung von Ressourcenstandorten. In diesen Netzwerken erstellt Citrix neben Speicherkonten, Key Vaults und anderen Azure-Ressourcen virtuelle Maschinen für die VDAs, Cloud Connectors und Image-Builder-Maschinen. Zusammen mit Microsoft ist Citrix für die Sicherheit der virtuellen Netzwerke und virtuellen Netzwerk-Firewalls verantwortlich.

Citrix stellt sicher, dass die standardmäßige Azure-Firewallrichtlinie (Netzwerksicherheitsgruppen) so konfiguriert ist, dass der Zugriff auf Netzwerkschnittstellen beim VNet-Peering eingeschränkt wird. Im Allgemeinen steuert dies den eingehenden Datenverkehr an VDAs und Cloud Connectors. Einzelheiten finden Sie in den folgenden Abschnitten:

Die Kunden können die Standard-Firewallrichtlinie nicht ändern, sie können aber zusätzliche Firewallregeln auf von Citrix erstellten VDA-Maschinen bereitstellen, z. B. um ausgehenden Datenverkehr teilweise einzuschränken. Kunden, die auf von Citrix erstellten VDA-Maschinen VPN-Clients oder andere Software installieren, die Firewallregeln umgehen kann, haften für alle daraus entstehenden Sicherheitsrisiken.

Wenn Sie den Image-Builder in Citrix DaaS zum Erstellen und Anpassen eines Maschinenimages verwenden, werden die Ports 3389–3390 vorübergehend im von Citrix verwalteten VNet geöffnet, sodass der Kunde RDP-Zugriff auf die Maschine mit dem neuen Image erhält, um dieses anzupassen.

Verantwortungsbereich von Citrix bei Verwendung von Azure VNet-Peering-Verbindungen

Damit VDAs in Citrix DaaS auf on-premises bereitgestellte Domänencontroller, Dateifreigaben oder andere Intranetressourcen zugreifen können, bietet Citrix DaaS einen VNet-Peering-Workflow als Verbindungsoption. Das von Citrix verwaltete virtuelle Netzwerk des Kunden erhält eine Peer-Stellung mit einem vom Kunden verwalteten virtuellen Azure-Netzwerk. Das vom Kunden verwaltete virtuelle Netzwerk kann Konnektivität mit den On-Premises-Ressourcen des Kunden über eine Cloud-to-On-Premises-Konnektivitätslösung nach Wahl des Kunden wie etwa Azure ExpressRoute oder IPsec-Tunnel ermöglichen.

Die Verantwortung von Citrix für das VNet-Peering beschränkt sich auf die Unterstützung des Workflows und der zugehörigen Azure-Ressourcenkonfiguration zur Herstellung einer Peering-Beziehung zwischen den von Citrix und vom Kunden verwalteten VNets.

Firewall-Richtlinie für Azure VNet-Peering-Verbindungen

Citrix öffnet bzw. schließt die folgenden Ports für über eine VNet-Peering-Verbindung ein- und ausgehenden Datenverkehr.

Von Citrix verwaltetes VNet mit nicht domänengebundenen Maschinen

- Eingehende Regeln

- Zugelassen: Ports 80, 443, 1494 und 2598, eingehend von VDAs zu Cloud Connectors und von Cloud Connectors zu VDAs.

- Zugelassen: Ports 49152–65535, eingehend zu VDAs aus einem von der Spiegelung der Überwachung verwendeten IP-Bereich. Siehe Von Citrix-Technologien verwendete Kommunikationsports.

- Verweigern: sämtlicher anderer eingehender Datenverkehr. Dazu gehört VNet-interner Datenverkehr von VDA zu VDA und VDA zu Cloud Connector.

- Ausgehende Regeln

- Gesamten ausgehenden Datenverkehr zulassen.

Von Citrix verwaltetes VNet mit domänengebundenen Maschinen

- Eingehende Regeln:

- Zugelassen: Ports 80, 443, 1494 und 2598, eingehend von VDAs zu Cloud Connectors und von Cloud Connectors zu VDAs.

- Zugelassen: Ports 49152–65535, eingehend zu VDAs aus einem von der Spiegelung der Überwachung verwendeten IP-Bereich. Siehe Von Citrix-Technologien verwendete Kommunikationsports.

- Verweigern: sämtlicher anderer eingehender Datenverkehr. Dazu gehört VNet-interner Datenverkehr von VDA zu VDA und VDA zu Cloud Connector.

- Ausgehende Regeln

- Gesamten ausgehenden Datenverkehr zulassen.

Vom Kunden verwaltetes VNet mit domänengebundenen Maschinen

- Die korrekte Konfiguration des VNets obliegt dem Kunden. Dazu gehört das Öffnen der folgenden Ports für den Domänenbeitritt.

- Eingehende Regeln:

- Zulassen: eingehenden Datenverkehr an Port 443, 1494 und 2598 von den Client-IPs für interne Starts.

- Zulassen: eingehenden Datenverkehr an Port 53, 88, 123, 135–139, 389, 445 und 636 von Citrix VNet (vom Kunden spezifizierter IP-Bereich).

- Zulassen: sämtlichen eingehenden Datenverkehr an Ports, die mit einer Proxykonfiguration geöffnet werden.

- Andere vom Kunden erstellte Regeln.

- Ausgehende Regeln:

- Zulassen: ausgehenden Datenverkehr an Port 443, 1494 und 2598 zum Citrix VNet (vom Kunden spezifizierter IP-Bereich) für interne Starts.

- Andere vom Kunden erstellte Regeln.

Zugriff auf die Infrastruktur

Citrix kann auf die von Citrix verwaltete Infrastruktur (Cloud Connectors) des Kunden zugreifen, um bestimmte Verwaltungsaufgaben (z. B. Sammeln von Protokollen einschließlich Windows-Ereignisanzeige, Neustarten von Diensten etc.) auszuführen, ohne den Kunden zu benachrichtigen. Citrix ist dafür verantwortlich, diese Aufgaben sicher und mit minimalen Auswirkungen auf den Kunden auszuführen. Citrix ist außerdem dafür verantwortlich, dass alle Protokolldateien sicher abgerufen, transportiert und gehandhabt werden. Auf Kunden-VDAs kann auf diese Weise nicht zugegriffen werden.

Backups nicht domänengebundener Kataloge

Citrix ist nicht für Backups nicht domänengebundener Kataloge zuständig.

Backups von Maschinenimages

Citrix ist für die Sicherung aller an Citrix DaaS hochgeladenen Maschinenimages zuständig, einschließlich derer, die mit dem Image Builder erstellt wurden. Citrix verwendet für diese Images lokal redundanten Speicher.

Bastions für nicht domänengebundene Kataloge

Citrix Betriebspersonal kann bei Bedarf eine Bastion für den Zugriff auf das von Citrix verwaltete Azure-Abonnement des Kunden erstellen, um Kundenprobleme (ggf. auch proaktiv) zu diagnostizieren und zu beheben. Citrix benötigt zum Erstellen einer Bastion keine Zustimmung des Kunden. Citrix erstellt ein starkes zufällig generiertes Kennwort für die Bastion und beschränkt den RDP-Zugriff auf Citrix NAT-IP-Adressen. Wenn die Bastion nicht mehr benötigt wird, wird sie von Citrix entfernt und das Kennwort verliert seine Gültigkeit. Die Bastion und zugehörige RDP-Zugangsregeln werden nach Abschluss des Vorgangs entfernt. Citrix kann über die Bastion nur auf die nicht domänengebundenen Cloud Connectors des Kunden zugreifen. Citrix ist nicht in Besitz des Kennworts für die Anmeldung bei nicht domänengebundenen VDAs oder bei domänengebundenen Cloud Connectors und VDAs.

Firewallrichtlinie bei Verwendung von Tools zur Problembehandlung

Wenn ein Kunde die Erstellung einer Bastionmaschine zur Problembehandlung beantragt, werden die folgenden Sicherheitsgruppen-Änderungen am von Citrix verwalteten VNet vorgenommen:

- Vorübergehend wird über Port 3389 eingehender Datenverkehr von dem vom Kunden angegebenen IP-Bereich an die Bastion zugelassen.

- Vorübergehend wird über Port 3389 eingehender Datenverkehr von der IP-Adresse der Bastion an beliebige Adressen im VNet (VDAs und Cloud Connectors) zugelassen.

- RDP-Zugriff zwischen Cloud Connectors, VDAs und anderen VDAs wird weiterhin blockiert.

Wenn ein Kunde RDP-Zugriff zur Problembehandlung ermöglicht, werden die folgenden Sicherheitsgruppen-Änderungen am von Citrix verwalteten VNet vorgenommen:

- Vorübergehend wird über Port 3389 eingehender Datenverkehr von dem vom Kunden angegebenen IP-Adressbereich an beliebige Adressen im VNet (VDAs und Cloud Connectors) zugelassen.

- RDP-Zugriff zwischen Cloud Connectors, VDAs und anderen VDAs wird weiterhin blockiert.

Vom Kunden verwaltete Abonnements

Bei vom Kunden verwalteten Abonnements übernimmt Citrix bei der Bereitstellung der Azure-Ressourcen die oben genannten Aufgaben. Nach der Bereitstellung fallen sämtliche oben genannten Aufgaben in den Verantwortungsbereich des Kunden als Eigentümer des Azure-Abonnements.

Verantwortung des Kunden

VDAs und Maschinenimages

Der Kunde ist für alle Aspekte der auf VDA-Maschinen installierten Software verantwortlich:

- Betriebssystem-Updates und Sicherheitspatches

- Antiviren- und Antimalwareprogramme

- VDA-Softwareupdates und Sicherheitspatches

- Zusätzliche Software-Firewallregeln (insbesondere ausgehender Datenverkehr)

- Befolgen der Anweisungen unter Bewährte Methoden und Überlegungen zur Sicherheit von Citrix

Citrix stellt ein vorbereitetes Image als Ausgangspunkt bereit. Kunden können das Image für Machbarkeitsstudien, zu Demonstrationszwecken oder als Grundlage für die Erstellung eines eigenen Images verwenden. Citrix haftet nicht für die Sicherheit dieses Images. Citrix versucht, das Betriebssystem und die VDA-Software des vorbereiteten Images auf dem neuesten Stand zu halten, und aktiviert Windows Defender.

Verantwortungsbereich des Kunden bei der Verwendung von VNet-Peering

Der Kunde muss alle unter Vom Kunden verwaltetes VNet mit domänengebundenen Maschinen angegebenen Ports öffnen.

Wenn VNet-Peering konfiguriert ist, ist der Kunde für die Sicherheit seines eigenen virtuellen Netzwerks und dessen Konnektivität mit den On-Premises-Ressourcen verantwortlich. Der Kunde ist auch für die Sicherheit des aus dem von Citrix verwalteten virtuellen Peer-Netzwerk eingehenden Datenverkehrs verantwortlich. Citrix unternimmt keine Maßnahmen, um Datenverkehr vom dem von Citrix verwalteten virtuellen Netzwerk zu den On-Premises-Ressourcen des Kunden zu blockieren.

Die Kunden können eingehenden Datenverkehr folgendermaßen beschränken:

- Vergabe eines IP-Blocks an das von Citrix verwaltete virtuelle Netzwerk, der nicht anderswo im On-Premises-Netzwerk des Kunden oder in dem vom Kunden verwalteten virtuellen Netzwerk verwendet wird. Dies ist für VNet-Peering erforderlich.

- Hinzufügen von Azure-Netzwerksicherheitsgruppen und Firewalls im eigenen virtuellen und On-Premises-Netzwerk, um den Datenverkehr aus dem von Citrix verwalteten IP-Block zu blockieren oder einzuschränken.

- Implementieren von Eindringschutzsystemen, Softwarefirewalls, Verhaltensanalyse-Engines o. Ä. im eigenen virtuellen und On-Premises-Netzwerk, die auf den von Citrix verwalteten IP-Block abzielen.

Proxy

Kunden können wahlweise einen Proxy für ausgehenden Datenverkehr vom VDA verwenden. Wenn ein Proxy verwendet wird, ist sind die Kunden für Folgendes verantwortlich:

- Konfigurieren der Proxy-Einstellungen auf dem VDA-Image, bzw. bei domänengebundenen VDAs über die Active Directory-Gruppenrichtlinie.

- Wartung und Sicherheit des Proxys.

Für Citrix Cloud Connectors oder eine andere von Citrix verwaltete Infrastruktur sind Proxys nicht zugelassen.

Katalogresilienz

Citrix bietet drei Arten von Katalogen mit unterschiedlicher Resilienz:

- Statischer Katalog: Jeder Benutzer ist einem einzelnen VDA zugewiesen. Dieser Katalogtyp bietet keine hohe Verfügbarkeit. Wenn der VDA eines Benutzers ausfällt, muss er auf einen neuen verlegt . Azure bietet ein SLA von 99,5 % für Einzelinstanz-VMs. Der Kunde kann das Benutzerprofil sichern, doch alle am VDA vorgenommenen Anpassungen (z. B. installierte Programme oder Windows-Konfigurationen) gehen verloren.

- Zufälliger Katalog: Jeder Benutzer wird beim Starten nach dem Zufallsprinzip einem Server-VDA zugewiesen. Dieser Katalogtyp bietet hohe Verfügbarkeit per Redundanz. Wenn ein VDA ausfällt, gehen keine Informationen verloren, da sich das Benutzerprofil an anderer Stelle befindet.

- Windows 10-Multisitzungskatalog: Dieser Katalogtyp funktioniert wie ein zufälliger Katalog, mit dem Unterschied, dass Windows 10-Workstation-VDAs anstelle von Server-VDAs verwendet werden.

Backups für domänengebundene Kataloge

Verwendet ein Kunde domänengebundene Kataloge mit VNet-Peering, ist er für Backups der Benutzerprofile verantwortlich. Citrix empfiehlt die Einrichtung von On-Premises-Dateifreigaben und von Richtlinien in Active Directory bzw. VDAs zum Abrufen von Benutzerprofilen aus den Dateifreigaben. Die Kunden sind für Backups und Verfügbarkeit dieser Dateifreigaben verantwortlich.

Notfallwiederherstellung

Bei einem Verlust der Azure-Daten stellt Citrix so viele Ressourcen wie möglich in dem von Citrix verwalteten Azure-Abonnement wieder her. Citrix versucht außerdem eine Wiederherstellung der Cloud Connectors und VDAs. Kann Citrix diese Elemente nicht wiederherstellen, obliegt es dem Kunden, einen neuen Katalog zu erstellen. Citrix geht davon aus, dass Maschinenimages gesichert werden und die Kunden ihre Benutzerprofile gesichert haben, sodass der Katalog neu erstellt werden kann.

Bei Verlust einer gesamten Azure-Region ist der Kunde dafür verantwortlich, sein vom Kunden verwaltetes virtuelles Netzwerk in einer neuen Region neu aufzubauen und ein neues VNet-Peering innerhalb von Citrix DaaS zu erstellen.

Gemeinsamer Verantwortungsbereich von Citrix und Kunden

Citrix Cloud Connector für domänengebundene Kataloge

Citrix DaaS installiert mindestens zwei Cloud Connectors an jedem Ressourcenstandort. Manche Kataloge eines Kunden verwenden möglicherweise einen Ressourcenstandort gemeinsam, wenn sie sich in der gleichen Region im gleichen VNet-Peer und in der gleichen Domäne befinden. Citrix konfiguriert die domänengebundenen Cloud Connectors des Kunden für die folgenden Standardsicherheitseinstellungen für das Image:

- Betriebssystem-Updates und Sicherheitspatches

- Antivirensoftware

- Cloud Connector-Softwareupdates

Die Kunden haben normalerweise keinen Zugriff auf Cloud Connectors. Sie können jedoch Zugriff erhalten, indem sie eine Problembehandlung am Katalog ausführen und sich mit Domänenanmeldeinformationen anmelden. Die Kunden sind für alle Änderungen, die sie bei der Anmeldung per Bastion vornehmen, verantwortlich.

Die Kunden haben außerdem über Active Directory-Gruppenrichtlinien Kontrolle über die domänengebundenen Cloud Connectors. Die Kunden sind für die Angemessenheit und Sicherheit der für den Cloud Connector geltenden Gruppenrichtlinien verantwortlich. Deaktiviert ein Kunde beispielsweise Betriebssystemupdates über die Gruppenrichtlinie, ist er für die Durchführung von Betriebssystemupdates an den Cloud Connectors verantwortlich. Die Kunden können über die Gruppenrichtlinie auch strengere Sicherheitseinstellungen als die Cloud Connector-Standardeinstellungen durchsetzen, z. B. durch Installation einer anderen Antivirensoftware. Generell empfiehlt Citrix die Integration von Cloud Connectors ohne Richtlinien in die eigene Active Directory-Organisationseinheit, da so die Standardeinstellungen von Citrix problemlos angewendet werden können.

Problembehandlung

Bei Problemen mit dem Katalog in Citrix DaaS gibt es zwei Möglichkeiten zur Problembehandlung: Bastion oder RDP-Zugriff. Beide Optionen bergen ein Sicherheitsrisiko für den Kunden. Der Kunde muss vor Nutzung einer der Optionen das Risiko kennen und akzeptieren.

Citrix ist dafür zuständig, die zur Problembehandlung erforderlichen Ports zu öffnen und zu schließen und den Zugriff auf Maschinen nach Bedarf einzuschränken.

Sowohl bei Nutzung einer Bastion als auch beim RDP-Zugriff ist der ausführende Benutzer für die Sicherheit der Maschinen verantwortlich, auf die zugegriffen wird. Greift der Kunde per RDP auf den VDA oder Cloud Connector zu und es kommt zu einer Vireninfektion, haftet der Kunde. Wenn Citrix Support-Mitarbeiter auf diese Maschinen zugreifen, liegt es in der Verantwortung dieser Mitarbeiter, Vorgänge sicher durchzuführen. Die Verantwortung für etwaige Schwachstellen, die beim Zugriff auf die Bastion oder andere Maschinen in der Bereitstellung verursacht werden (z. B. Verantwortung des Kunden für die Aufnahme von IP-Bereichen in die Positivliste, Verantwortung von Citrix zur korrekten Implementierung von IP-Bereichen) wird an anderer Stelle in diesem Dokument behandelt.

In beiden Fällen ist Citrix für Erstellung von Firewallausnahmen für den RDP-Datenverkehr verantwortlich. Citrix ist auch für den Widerruf der Ausnahmen verantwortlich, nachdem der Kunde die Bastion entfernt bzw. den RDP-Zugriff über Citrix DaaS beendet hat.

Bastions

Citrix kann in dem von Citrix verwalteten virtuellen Netzwerk des Kunden innerhalb des von Citrix verwalteten Abonnements Bastions erstellen, um Probleme proaktiv (ohne Benachrichtigung des Kunden) oder nach einer Meldung vom Kunden zu diagnostizieren und zu beheben. Eine Bastion ist eine Maschine, auf die der Kunde per RDP zugreift und von dort per RDP auf VDAs und (für domänengebundene Kataloge) Cloud Connectors zugreifen kann, um Protokolle zu erfassen, Dienste neu zu starten oder andere Verwaltungsaufgaben auszuführen. Standardmäßig wird beim Erstellen einer Bastion eine externe Firewallregel erstellt, die RDP-Datenverkehr von einem vom Kunden spezifizierten IP-Bereich zur Bastion-Maschine zulässt. Außerdem wird eine interne Firewallregel erstellt, die den RDP-Zugriff auf die Cloud Connectors und VDAs ermöglicht. Diese Regeln bergen ein großes Sicherheitsrisiko.

Der Kunde ist dafür verantwortlich, ein starkes Kennwort für das lokale Windows-Konto einzurichten. Der Kunde ist außerdem dafür verantwortlich, einen externen IP-Adressbereich bereitzustellen, der RDP-Zugriff auf die Bastion ermöglicht. Stellt der Kunde keinen IP-Bereich bereit, sodass jeder RDP-Zugriff hat, haftet der Kunde für jeglichen Zugriff von schädlichen IP-Adressen.

Der Kunde ist dafür verantwortlich, die Bastion nach Abschluss der Fehlerbehandlung zu löschen. Der Bastion-Host legt weitere Angriffsfläche frei, weshalb Citrix die Maschine acht Stunden nach dem Einschalten automatisch herunterfährt. Eine Bastion wird von Citrix jedoch nie automatisch gelöscht. Wenn der Kunde eine Bastion über einen längeren Zeitraum verwendet, ist er für Patches und Updates zuständig. Citrix empfiehlt, eine Bastion nur einige Tage lang zu verwenden und sie dann zu löschen. Wenn der Kunde eine aktuelle Bastion wünscht, kann er die aktuelle Bastion löschen und eine neue erstellen. Dadurch wird eine neue Maschine mit den neuesten Sicherheitspatches bereitgestellt.

RDP-Zugriff

Ist das kundenseitige VNet-Peering für domänengebundene Kataloge funktionsfähig, kann der Kunde den RDP-Zugriff von seinem VNet-Peer auf sein von Citrix verwaltetes VNet aktivieren. Wenn der Kunde diese Option nutzt, ist er für den Zugriff auf die VDAs und Cloud Connectors per VNet-Peering verantwortlich. Es können Quell-IP-Adressbereiche angegeben werden, um den RDP-Zugriff auch im Netzwerks des Kunden weiter einzuschränken. Der Kunde muss Domänenanmeldeinformationen verwenden, um sich bei diesen Maschinen anzumelden. Arbeitet der Kunde zusammen mit dem Citrix Support an einer Problembehebung, muss er die Anmeldeinformationen möglicherweise an Support-Mitarbeiter weitergeben. Nach Behebung des Problems ist der Kunde für die Deaktivierung des RDP-Zugriffs zuständig. Bleibt der RDP-Zugriff über den Netzwerk-Peer oder das On-Premises-Netzwerk des Kunden bestehen, stellt dies ein Sicherheitsrisiko dar.

Domänenanmeldeinformationen

Entscheidet sich der Kunde für die Verwendung eines domänengebundenen Katalogs, muss er Citrix DaaS ein Domänenkonto (Benutzername und Kennwort) mit Berechtigung zum Hinzufügen von Maschinen zur Domäne zuweisen. Bei der Bereitstellung von Domänenanmeldeinformationen muss folgende Sicherheitsprinzipien einhalten:

- Überprüfbar: Das Konto muss speziell für die Verwendung durch Citrix DaaS erstellt werden, damit einfach überprüft werden kann, wofür es verwendet wird.

- Bereichsbezogen: Das Konto benötigt nur die Berechtigung, Maschinen einer Domäne hinzuzufügen. Es darf kein Volladministrator für die Domäne sein.

- Sicher: Für das Konto muss ein starkes Kennwort eingerichtet werden.

Citrix ist für die sichere Speicherung des Domänenkontos in einem Azure Key Vault in dem von Citrix verwalteten Azure-Abonnement des Kunden zuständig. Das Konto wird nur abgerufen, wenn für einen Vorgang das Kennwort des Domänenkontos benötigt wird.

Weitere Informationen

Weitere Informationen finden Sie unter:

- Leitfaden zur sicheren Bereitstellung für die Citrix Cloud-Plattform: Sicherheitsinformationen für die Citrix Cloud-Plattform.

- Technische Sicherheit: Sicherheitsinformationen für Citrix DaaS

- Hinweise zu Drittanbietern