On-Premises DHA-Server zum Nachweis der Geräteintegrität konfigurieren

Sie können Device Health Attestation (DHA) für Windows 10- und Windows 11-Mobilgeräte über einen On-Premises-Windows-Server aktivieren. Um DHA on-premises zu aktivieren, konfigurieren Sie zunächst einen DHA-Server.

Nach dem Konfigurieren des DHA-Servers erstellen Sie eine XenMobile Server-Richtlinie, um den DHA-Dienst on-premises zu aktivieren. Informationen zum Erstellen dieser Richtlinie finden Sie unter Geräterichtlinie für Device Health Attestation.

Voraussetzungen für einen DHA-Server

- Ein Server mit Windows Server Technical Preview 5 oder höher, installiert mit Installationsoption Desktop Experience.

- Ein oder mehrere Clientgeräte mit Windows 10 und Windows 11. Auf diesen Geräten muss TPM 1.2 oder 2.0 mit der aktuellen Version von Windows installiert sein.

- Folgende Zertifikate:

-

DHA-SSL-Zertifikat: Ein x.509-SSL-Zertifikat in einer Kette mit einem vertrauenswürdigen Unternehmensstammzertifikat mit exportierbarem privatem Schlüssel. Dieses Zertifikat schützt die DHA-Datenkommunikation während der Übertragung, einschließlich der folgenden Kommunikation:

- Server-zu-Server (DHA-Dienst und MDM-Server)

- Server-zu-Client (DHA-Dienst und ein Windows 10- oder Windows 11-Gerät)

- DHA-Signaturzertifikat: Ein x.509-Zertifikat in einer Kette mit einem vertrauenswürdigen Unternehmensstammzertifikat mit exportierbarem privatem Schlüssel. Der DHA-Service verwendet dieses Zertifikat für die digitale Signatur.

- DHA-Verschlüsselungszertifikat: Ein x.509-Zertifikat in einer Kette mit einem vertrauenswürdigen Unternehmensstammzertifikat mit exportierbarem privatem Schlüssel. Der DHA-Service verwendet dieses Zertifikat auch für die Verschlüsselung.

-

DHA-SSL-Zertifikat: Ein x.509-SSL-Zertifikat in einer Kette mit einem vertrauenswürdigen Unternehmensstammzertifikat mit exportierbarem privatem Schlüssel. Dieses Zertifikat schützt die DHA-Datenkommunikation während der Übertragung, einschließlich der folgenden Kommunikation:

- Wählen Sie eines der folgenden Verfahren für die Zertifikatüberprüfung:

- EKCert: Der EKCert-Überprüfungsmodus wurde für Geräte in Organisationen optimiert, die nicht mit dem Internet verbunden sind. Geräte, die sich mit einem DHA-Dienst im EKCert-Überprüfungsmodus verbinden, haben keinen Direktzugriff auf das Internet.

- AIKCert: Der AIKCert-Überprüfungsmodus wurde für Betriebsumgebungen optimiert, die Zugriff auf das Internet haben. Geräte, die sich mit einem DHA-Dienst im AIKCert-Überprüfungsmodus verbinden, benötigen Direktzugriff auf das Internet und können ein AIK-Zertifikat von Microsoft erhalten.

Hinzufügen der DHA-Serverrolle zum Windows-Server

- Klicken Sie im Windows-Server (falls der Server-Manager noch nicht geöffnet ist) auf Start und dann auf Server-Manager.

- Klicken Sie auf Rollen und Features hinzufügen.

- Klicken Sie auf der Seite Vorbereitung auf Weiter.

- Klicken Sie auf der Seite Installationstyp wählen auf Rollenbasierte oder featurebasierte Installation und klicken Sie auf Weiter.

- Klicken Sie auf der Seite Zielserver auswählen auf Einen Server aus dem Serverpool auswählen, wählen Sie den Server aus und klicken Sie auf Weiter.

- Aktivieren Sie auf der Seite Serverrolle auswählen das Kontrollkästchen für Device Health Attestation.

- Optional: Klicken Sie auf Features hinzufügen, um weitere erforderliche Rollendienste und Features zu installieren.

- Klicken Sie auf Weiter.

- Klicken Sie auf der Seite Feature auswählen auf Weiter.

- Klicken Sie auf der Seite Rolle “Webserver” (IIS) auf Weiter.

- Klicken Sie auf der Seite Rollendienste auswählen auf Weiter.

- Klicken Sie auf der Seite Device Health Attestation Service auf Weiter.

- Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

- Nach Abschluss der Installation klicken Sie auf Schließen.

Hinzufügen des SSL-Zertifikats zum Zertifikatspeicher des Servers

- Gehen Sie zur SSL-Zertifikatsdatei und wählen Sie sie aus.

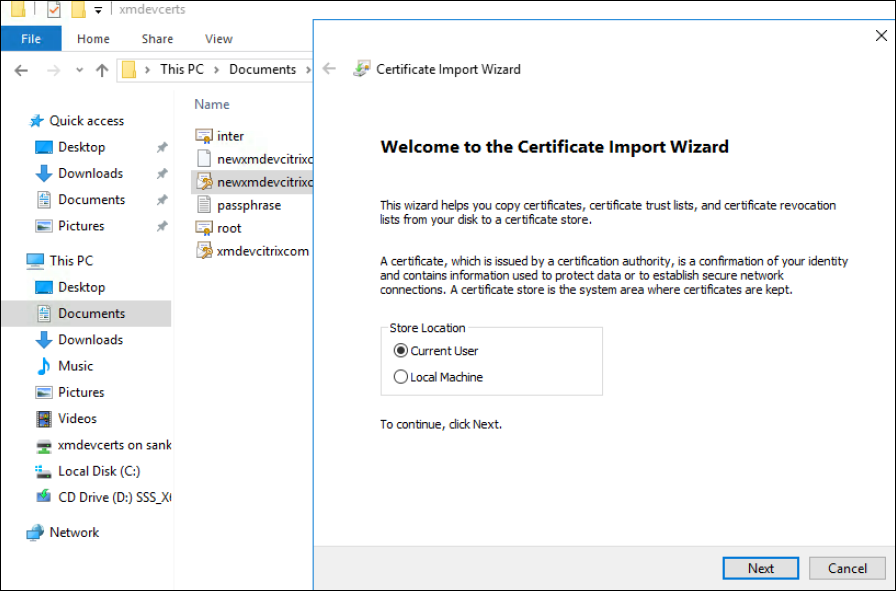

-

Wählen Sie Aktueller Benutzer als Speicherort aus und klicken Sie auf Weiter.

-

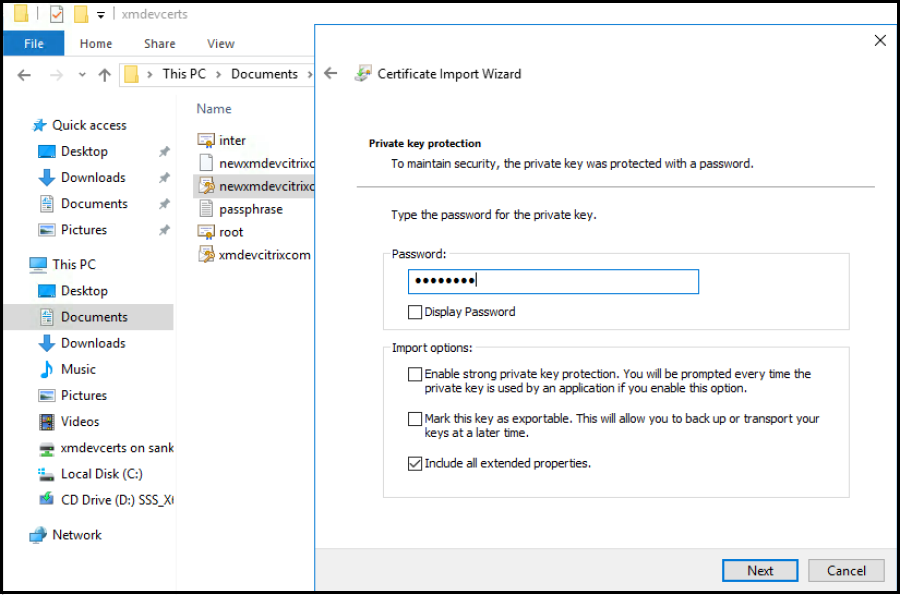

Geben Sie das Kennwort für den privaten Schlüssel ein.

-

Stellen Sie sicher, dass die Importoption Alle erweiterten Eigenschaften mit einbeziehen ausgewählt ist. Klicken Sie auf Weiter.

-

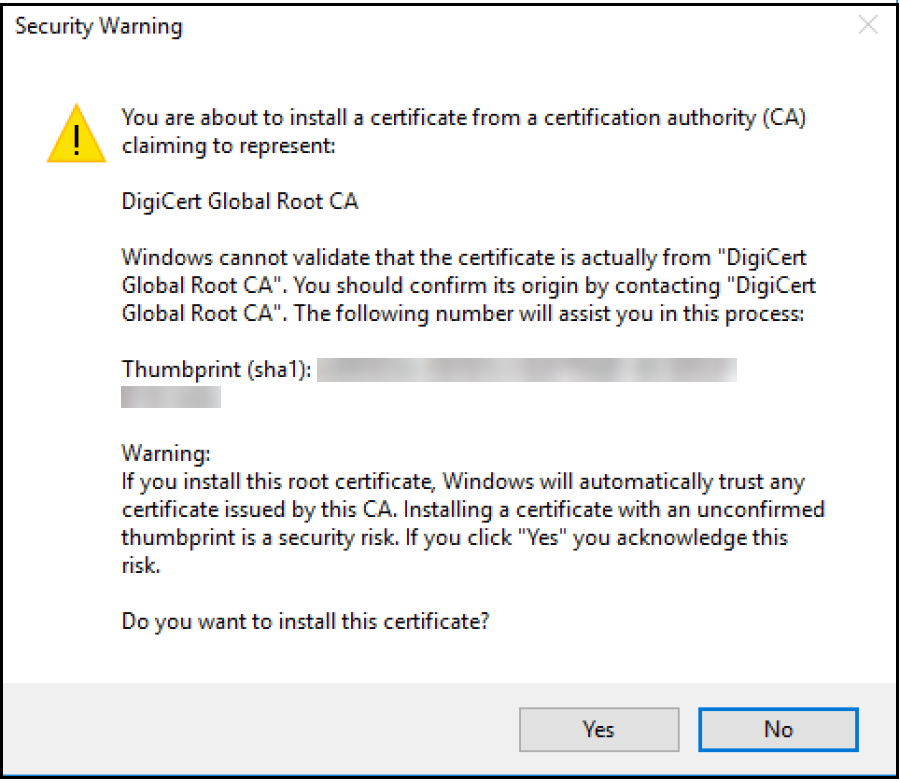

Wenn dieses Fenster angezeigt wird, klicken Sie auf Ja.

-

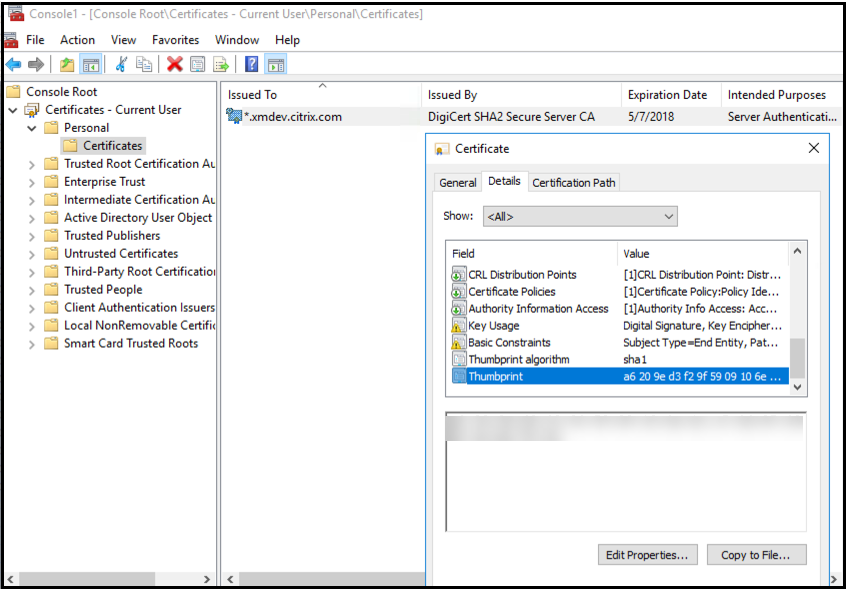

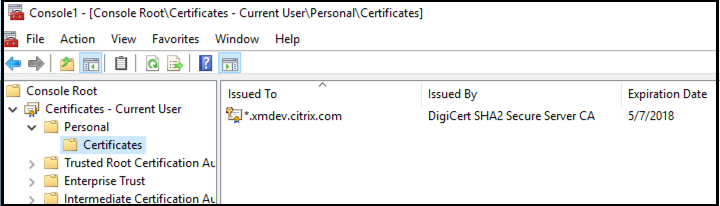

Bestätigen Sie, dass das Zertifikat installiert ist:

-

Öffnen Sie ein Eingabeaufforderungsfenster.

-

Geben Sie mmc ein und drücken Sie die Eingabetaste. Zur Anzeige der Zertifikate im Speicher der lokalen Maschine müssen Sie die Administratorrolle haben.

-

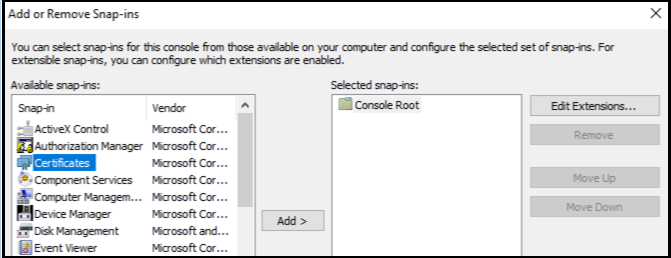

Klicken Sie im Menü “Datei” auf Snap-In hinzufügen/entfernen.

-

Klicken Sie auf Hinzufügen.

-

Wählen Sie im Dialogfeld “Eigenständiges Snap-In hinzufügen” die Option Zertifikate.

-

Klicken Sie auf Hinzufügen.

-

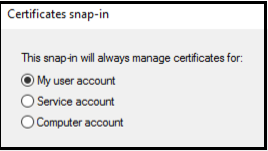

Wählen Sie im Dialogfeld Zertifikat-Snap-In die Option Eigenes Benutzerkonto aus. (Wenn Sie als Dienstkontoinhaber angemeldet sind, wählen Sie Dienstkonto.)

-

Klicken Sie im Dialogfeld “Computer auswählen” auf Fertig stellen.

-

-

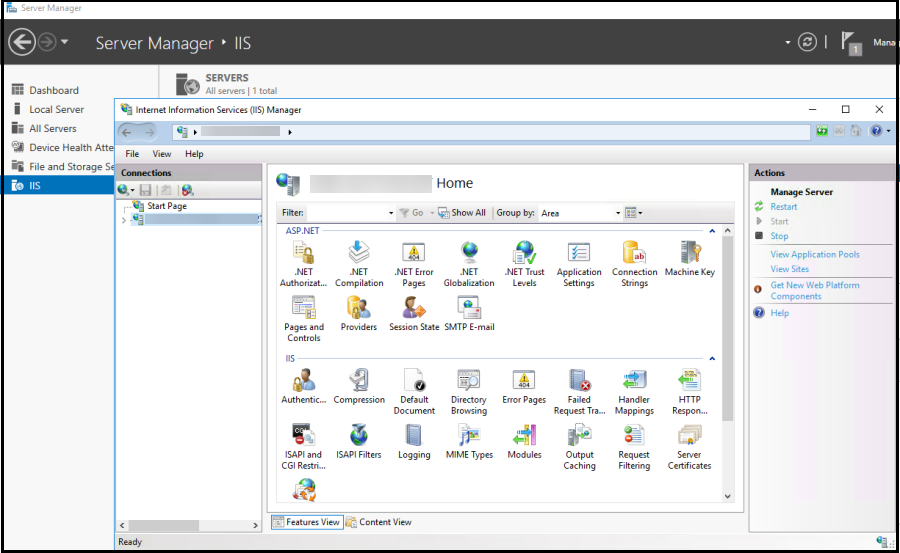

Navigieren Sie zu Server-Manager > IIS und wählen Sie das Symbol Serverzertifikate aus.

-

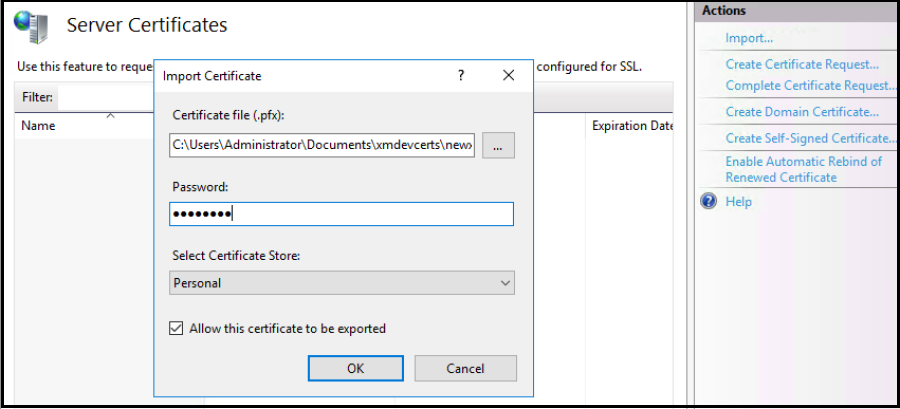

Wählen Sie im Menü “Aktion” den Befehl Importieren…, um das SSL-Zertifikat zu importieren.

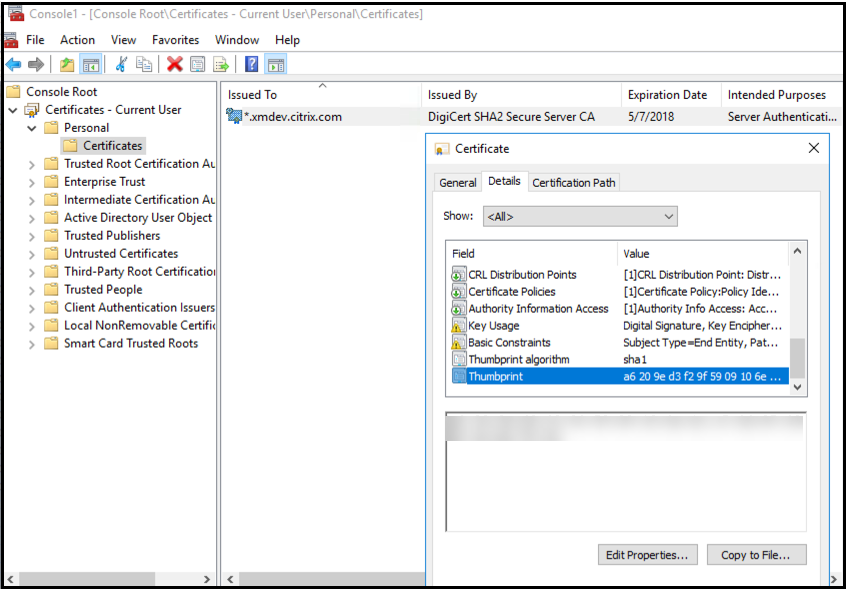

Abrufen und Speichern des Zertifikatfingerabdrucks

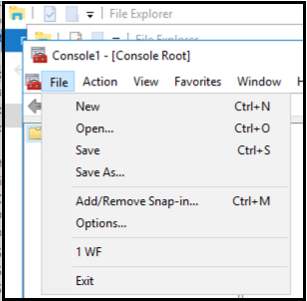

- Geben Sie in der Suchleiste des Datei-Explorers mmc ein.

-

Klicken Sie im Fenster “Konsolenstamm” auf Datei > Snap-In hinzufügen/entfernen….

-

Wählen Sie das Zertifikat in der Liste der verfügbaren Snap-Ins aus und fügen Sie es den ausgewählten Snap-Ins hinzu.

-

Wählen Sie Eigenes Benutzerkonto.

-

Wählen Sie das Zertifikat aus und klicken Sie auf OK.

-

Doppelklicken Sie auf das Zertifikat und wählen Sie die Registerkarte Details. Führen Sie einen Bildlauf nach unten durch, um den Fingerabdruck des Zertifikats anzuzeigen.

- Kopieren Sie den Fingerabdruck in eine Datei. Entfernen Sie die Leerstellen, wenn Sie den Fingerabdruck in PowerShell-Befehlen verwenden.

Installieren der Signatur- und Verschlüsselungszertifikate

Mit folgenden PowerShell-Befehlen können Sie die Signatur- und Verschlüsselungszertifikate auf dem Windows-Server installieren:

Ersetzen Sie den Platzhalter “ReplaceWithThumbprint” und schließen Sie ihn wie gezeigt in Anführungszeichen ein.

$key = Get-ChildItem Cert:\LocalMachine\My | Where-Object {$_.Thumbprint -like "ReplaceWithThumbprint"}

$keyname = $key.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName

$keypath = $env:ProgramData + "\Microsoft\Crypto\RSA\MachineKeys" + $keyname icacls $keypath /grant IIS_IUSRS`:R

<!--NeedCopy-->

Extrahieren des TPM-Stammzertifikats und Installieren des Pakets vertrauenswürdiger Zertifikate

Führen Sie folgende Befehle auf dem Windows-Server aus:

mkdir .\TrustedTpm

expand -F:* .\TrustedTpm.cab .\TrustedTpm

cd .\TrustedTpm

.\setup.cmd

<!--NeedCopy-->

Konfigurieren des DHA-Diensts

Führen Sie folgenden Befehl auf dem Windows-Server aus, um den DHA-Dienst zu konfigurieren.

Ersetzen Sie den Platzhalter “ReplaceWithThumbprint”.

Install-DeviceHealthAttestation -EncryptionCertificateThumbprint ReplaceWithThumbprint

-SigningCertificateThumbprint ReplaceWithThumbprint

-SslCertificateStoreName My -SslCertificateThumbprint ReplaceWithThumbprint

-SupportedAuthenticationSchema "AikCertificate"

<!--NeedCopy-->

Führen Sie folgende Befehle auf dem Windows-Server aus, um die Richtlinie “Zertifikatskette” für den DHA-Dienst einzurichten:

$policy = Get-DHASCertificateChainPolicy

$policy.RevocationMode = "NoCheck"

Set-DHASCertificateChainPolicy -CertificateChainPolicy $policy

<!--NeedCopy-->

Reagieren Sie auf die Eingabeaufforderungen wie folgt:

Confirm

Are you sure you want to perform this action?

Performing the operation "Install-DeviceHealthAttestation" on target "WIN-N27D1FKCEBT".

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A

Adding SSL binding to website 'Default Web Site'.

Add SSL binding?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding application pool 'DeviceHealthAttestation_AppPool' to IIS.

Add application pool?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding web application 'DeviceHealthAttestation' to website 'Default Web Site'.

Add web application?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding firewall rule 'Device Health Attestation Service' to allow inbound connections on port(s) '443'.

Add firewall rule?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Setting initial configuration for Device Health Attestation Service.

Set initial configuration?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Registering User Access Logging.

Register User Access Logging?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

<!--NeedCopy-->

Überprüfen der Konfiguration

Um zu prüfen, ob das Zertifikat “DHASActiveSigningCertificate” aktiviert wurde, führen Sie folgenden Befehl auf dem Server aus:

Get-DHASActiveSigningCertificate

Wenn das Zertifikat aktiv ist, werden der Zertifikatstyp (Signatur) und der Fingerabdruck angezeigt.

Um zu prüfen, ob das Zertifikat “DHASActiveSigningCertificate” aktiviert wurde, führen Sie folgende Befehle auf dem Server aus

Ersetzen Sie den Platzhalter “ReplaceWithThumbprint” und schließen Sie ihn wie gezeigt in Anführungszeichen ein.

Set-DHASActiveEncryptionCertificate -Thumbprint "ReplaceWithThumbprint" -Force

Get-DHASActiveEncryptionCertificate

<!--NeedCopy-->

Wenn das Zertifikat aktiv ist, wird der Fingerabdruck angezeigt.

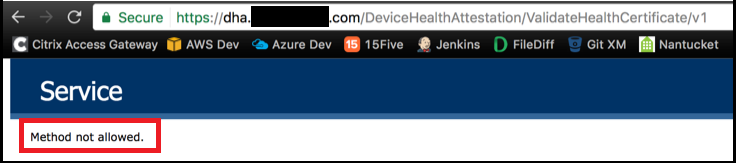

Rufen Sie zum Durchführen einer letzten Prüfung diese URL auf:

https://<dha.myserver.com>/DeviceHeathAttestation/ValidateHealthCertificate/v1

Wenn der DHA-Dienst ausgeführt wird, wird “Methode unzulässig” angezeigt.

In diesem Artikel

- Voraussetzungen für einen DHA-Server

- Hinzufügen der DHA-Serverrolle zum Windows-Server

- Hinzufügen des SSL-Zertifikats zum Zertifikatspeicher des Servers

- Abrufen und Speichern des Zertifikatfingerabdrucks

- Installieren der Signatur- und Verschlüsselungszertifikate

- Extrahieren des TPM-Stammzertifikats und Installieren des Pakets vertrauenswürdiger Zertifikate

- Konfigurieren des DHA-Diensts

- Überprüfen der Konfiguration