Neue Features in XenMobile Server 10.11

XenMobile Server 10.11 (PDF-Download)

Apple Volume Purchase Program-Migration auf Apple Business Manager (ABM) und Apple School Manager (ASM)

Unternehmen und Institutionen, die das Apple Volume Purchase Program (VPP) nutzen, müssen vor dem 1. Dezember 2019 auf Apps und Bücher im Apple Business Manager oder Apple School Manager migrieren.

Lesen Sie vor der Migration von VPP-Konten in XenMobile diesen Apple-Supportartikel.

Wenn Ihre Organisation oder Schule nur das Volume Purchase Program (VPP) verwendet, können Sie sich bei ABM/ASM anmelden und dann bestehende VPP-Käufer zu Ihrem neuen ABM-/ASM-Konto einladen. Navigieren Sie für ASM zu https://school.apple.com. Navigieren Sie für ABM zu https://business.apple.com.

Aktualisieren Ihres Volume Purchase-Kontos (früher VPP-Konto) in XenMobile:

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie auf Volume Purchase. Die Konfigurationsseite Volume Purchase wird angezeigt.

-

Stellen Sie sicher, dass Ihr ABM- oder ASM-Konto dieselbe App-Konfiguration wie Ihr vorheriges VPP-Konto hat.

-

Laden Sie im ABM- oder ASM-Portal einen aktuellen Token herunter.

-

Führen Sie in der XenMobile-Konsole die folgenden Schritte aus:

-

Bearbeiten Sie das vorhandene Volume Purchase-Konto mit den aktualisierten Tokeninformationen für diesen Standort.

-

Bearbeiten Sie Ihre ABM- oder ASM-Anmeldeinformationen. Ändern Sie das Suffix nicht.

-

Klicken Sie zweimal auf Speichern.

-

Zusätzliche Unterstützung für iOS 13

Wichtig:

Vorbereitung von Geräteupgrades auf iOS 12+: Der Verbindungstyp “Citrix VPN” in der VPN-Geräterichtlinie für iOS unterstützt iOS 12+ nicht. Löschen Sie Ihre VPN-Geräterichtlinie und erstellen Sie eine VPN-Geräterichtlinie mit dem Verbindungstyp “Citrix SSO”.

Die Citrix VPN-Verbindung funktioniert bei zuvor bereitgestellten Geräten nach dem Löschen der VPN-Geräterichtlinie weiterhin. Die neue Konfiguration der VPN-Geräterichtlinie wird bei der Benutzerregistrierung in XenMobile Server 10.11 wirksam.

XenMobile Server unterstützt Geräte, die auf iOS 13 aktualisiert wurden. Das Upgrade hat folgende Auswirkungen für Ihre Benutzer:

-

Während der Registrierung werden im iOS-Setupassistant einige neue Optionsfenster angezeigt. Apple hat den iOS-Setupassistant für iOS 13 um neue Optionsfenster erweitert. Die neuen Optionen sind in dieser Version nicht auf der Seite Einstellungen > Apple Device Enrollment Program (DEP) enthalten. Daher können Sie diese Bildschirme in XenMobile Server nicht überspringen. Die Seiten werden Benutzern auf iOS 13-Geräten angezeigt.

-

Einige Einstellungen der Einschränkungsrichtlinie, die in iOS-Vorgängerversionen auf betreuten oder nicht betreuten Geräten verfügbar waren, sind für iOS 13+ nur auf betreuten Geräten verfügbar. Die aktuellen QuickInfos der XenMobile Server-Konsole zeigen bislang nicht an, dass diese Einstellungen nur für betreute Geräte mit iOS 13+ gelten.

- Hardwaresteuerelemente zulassen:

- FaceTime

- Apps installieren

- Apps zulassen:

- iTunes Store

- Safari

- Safari > AutoFill

- Netzwerk - iCloud-Aktionen zulassen:

- iCloud-Dokumente und -Daten

- Einstellungen nur für Betreute Geräte - Zulassen:

- Game Center > Freunde hinzufügen

- Game Center > Multiplayer-Spiele

- Medieninhalte - Zulassen:

- Anstößige Musik, Podcasts und iTunes U-Inhalte

- Hardwaresteuerelemente zulassen:

Diese Einschränkungen gelten wie folgt:

- Wenn ein Gerät mit iOS 12 (oder niedriger) bei XenMobile Server registriert ist und dann auf iOS 13 aktualisiert wird, gelten die vorherigen Einschränkungen für betreute und nicht betreute Geräte.

- Wenn sich ein nicht betreutes Geräte mit iOS ab Version 13 bei XenMobile Server registriert, gelten die vorherigen Einstellungen nur für betreute Geräte.

- Wenn ein betreutes Gerät mit iOS ab Version 13 sich bei XenMobile Server anmeldet, gelten die vorherigen Einschränkungen nur für betreute Geräte.

Anforderungen für vertrauenswürdige Zertifikate in iOS 13 und macOS 15

Apple hat neue Anforderungen für TLS-Serverzertifikate. Stellen Sie sicher, dass alle Zertifikate den neuen Apple-Anforderungen entsprechen. Siehe die Apple-Veröffentlichung, https://support.apple.com/en-us/HT210176. Hilfe zum Verwalten von Zertifikaten finden Sie unter Hochladen von Zertifikaten in XenMobile.

Upgrade von GCM auf FCM

Seit dem 10. April 2018 ist Google Cloud Messaging (GCM) veraltet. Google hat den GCM-Server und die Client-APIs am 29. Mai 2019 entfernt.

Wichtige Anforderungen:

- Führen Sie ein Upgrade auf die aktuelle Version von XenMobile Server durch.

- Führen Sie ein Upgrade auf die aktuelle Version von Secure Hub durch.

Google empfiehlt, sofort ein Upgrade auf Firebase Cloud Messaging (FCM) durchzuführen, um die neuen Funktionen von FCM zu nutzen. Informationen von Google finden Sie unter https://developers.google.com/cloud-messaging/faq und https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html.

Um weiterhin Pushbenachrichtigungen an Ihre Android-Geräte zu unterstützen: Wenn Sie GCM mit XenMobile Server verwenden, migrieren Sie zu FCM. Aktualisieren Sie dann XenMobile Server mit dem neuen FCM-Schlüssel, den Sie in der Firebase Cloud Messaging Console finden.

Die folgenden Schritte zeigen den Registrierungsworkflow bei Verwendung vertrauenswürdiger Zertifikate.

Upgradeschritte:

- Folgen Sie für das Upgrade von GCM auf FCM den Informationen von Google.

- Kopieren Sie in der Firebase Cloud Messaging Console Ihren neuen FCM-Schlüssel. Sie werden ihn für den nächsten Schritt benötigen.

- Gehen Sie in der XenMobile Server-Konsole zu Einstellungen > Firebase Cloud Messaging und konfigurieren Sie Ihre Einstellungen.

Geräte wechseln zu FCM, wenn sie das nächste Mal bei XenMobile Server einchecken und eine Richtlinienaktualisierung durchführen. So zwingen Sie Secure Hub zum Aktualisieren der Richtlinien: Gehen Sie in Secure Hub zu Einstellungen > Geräteinformationen und tippen Sie auf Richtlinie aktualisieren. Weitere Informationen zum Konfigurieren von FCM finden Sie unter Firebase Cloud Messaging.

Vor dem Upgrade auf XenMobile 10.11 (on-premises)

Einige Systemanforderungen haben sich geändert. Weitere Informationen finden Sie unter Systemanforderungen und Kompatibilität sowie XenMobile-Kompatibilität.

-

Aktualisieren Sie den Citrix Lizenzserver auf 11.15.x oder höher, bevor Sie die aktuelle Version von XenMobile Server 10.11 installieren.

Die neueste Version von XenMobile erfordert Citrix License Server 11.15 (Mindestversion).

Hinweis

Wenn Sie Ihre eigene Lizenz für die Preview verwenden möchten, berücksichtigen Sie, dass das Customer Success Services-Datum (bisher “Subscription Advantage”-Datum) in XenMobile 10.11 der 9. April 2019 ist. Das Customer Success Services-Datum der Citrix Lizenz muss nach diesem Datum liegen.

Das Datum wird neben der Lizenz auf dem Lizenzserver angezeigt. Wenn Sie die aktuelle Version von XenMobile mit einer älteren Lizenzserverumgebung verbinden, schlägt die Konnektivitätsprüfung fehl und der Lizenzserver kann nicht konfiguriert werden.

Zum Verlängern des Datums für Ihre Lizenz laden Sie die aktuelle Lizenzdatei vom Citrix Portal herunter und laden Sie sie in den Lizenzserver hoch. Weitere Informationen finden Sie unter Customer Success Services.

-

Clusterumgebungen: Für die Bereitstellung von iOS-Richtlinien und -Apps auf Geräten mit iOS 11 oder später gelten folgende Anforderungen. Ist Citrix Gateway für SSL-Persistenz konfiguriert, müssen Sie auf allen XenMobile Server-Knoten Port 80 öffnen.

-

Wenn die virtuelle Maschine, auf der die zu aktualisierende XenMobile Server-Instanz ausgeführt wird, weniger als 4 GB RAM hat, erhöhen Sie den RAM auf mindestens 4 GB. Beachten Sie, dass der empfohlene Mindest-RAM für Produktionsumgebungen bei 8 GB liegt.

-

Empfehlung: Vor der Installation eines XenMobile-Updates verwenden Sie die Funktionen der virtuellen Maschine zum Erstellen eines Systemsnapshots. Sichern Sie außerdem die Konfigurationsdatenbank des Systems. Sollten bei einem Upgrade Probleme auftreten, können Sie mit vollständigen Backups eine Wiederherstellung vornehmen.

Ausführen des Upgrades

Sie können ein direktes Upgrade auf XenMobile 10.11 von XenMobile 10.10.x oder 10.9.x ausführen. Laden Sie zum Upgrade die neueste verfügbare Binärdatei herunter: Gehen Sie zu https://www.citrix.com/downloads. Navigieren Sie zu Citrix Endpoint Management (und Citrix XenMobile Server) > XenMobile Server (vor Ort) > Produktsoftware > XenMobile Server 10. Klicken Sie auf der Kachel der XenMobile Server-Software für Ihren Hypervisor auf Datei herunterladen.

Verwenden Sie zum Hochladen des Upgrades die Seite Releasemanagement der XenMobile-Konsole. Weitere Informationen finden Sie unter Upgrade über die Seite “Releasemanagement”.

Nach dem Upgrade

Nach dem Upgrade auf XenMobile 10.11 (on-premises):

Wenn Funktionen, für die ausgehende Verbindungen eingesetzt werden, nicht mehr funktionieren und Sie die Verbindungskonfiguration nicht geändert haben, überprüfen Sie das XenMobile Server-Protokoll auf Fehlermeldungen wie etwa “Unable to connect to the VPP Server: Host name ‘192.0.2.0’ does not match the certificate subject provided by the peer.”

Ein Fehler bei der Zertifikatvalidierung bedeutet, dass Sie die Hostnamenüberprüfung unter XenMobile Server deaktivieren müssen. In der Standardeinstellung ist die Hostnamenüberprüfung für ausgehende Verbindungen mit Ausnahme des Microsoft PKI-Servers aktiviert. Wenn die Hostnamenüberprüfung Fehler in der Bereitstellung verursacht, ändern Sie die Servereigenschaft disable.hostname.verification in true. Der Standardwert dieser Eigenschaft ist false.

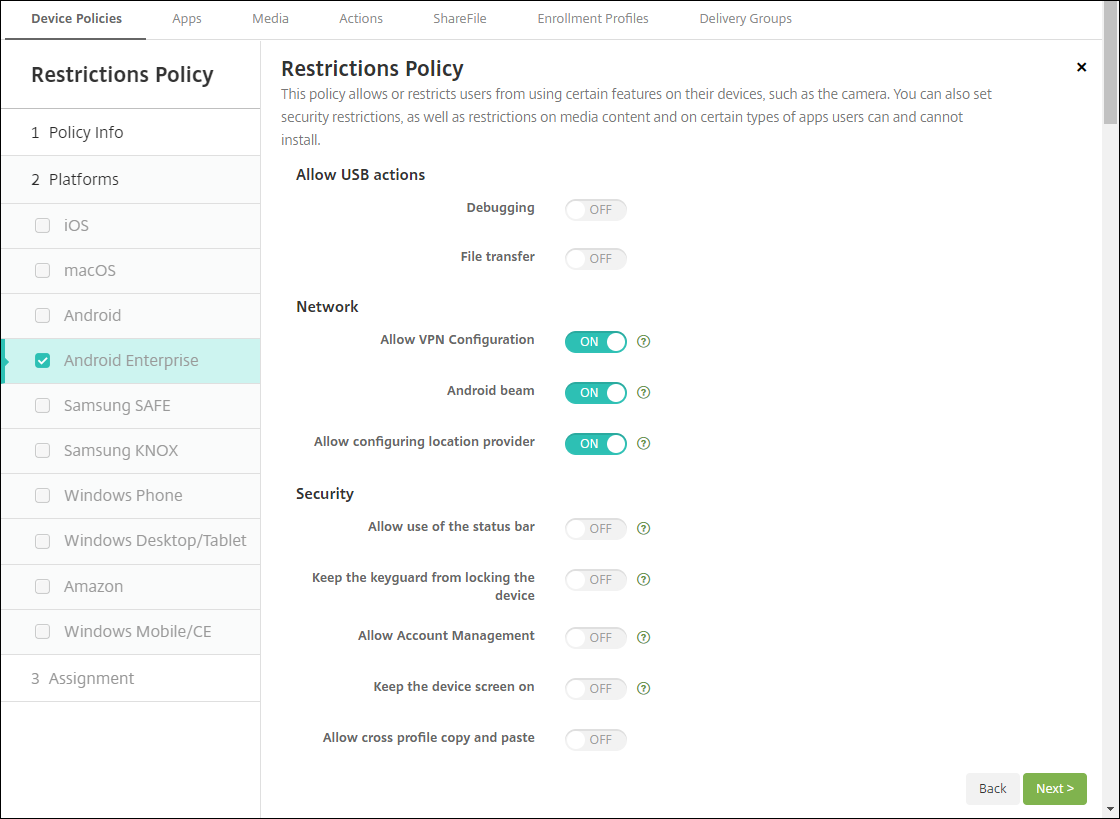

Neue und aktualisierte Geräterichtlinieneinstellungen für Android Enterprise-Geräte

Vereinheitlichung der Richtlinien für Samsung Knox und Android Enterprise. Für Android Enterprise-Geräte mit Samsung Knox 3.0 oder höher und Android 8.0 oder höher: Knox und Android Enterprise werden in einer einheitlichen Geräte- und Profilverwaltungslösung kombiniert. Konfigurieren Sie die Knox-Einstellungen auf der Android Enterprise-Seite der folgenden Geräterichtlinien:

- Geräterichtlinie für Betriebssystemupdates. Enthält Einstellungen für Samsung Enterprise FOTA-Updates.

- Passcode-Geräterichtlinie.

- Samsung MDM-Lizenzschlüssel-Geräterichtlinie. Konfiguriert den Knox-Lizenzschlüssel.

- Einstellungen der Einschränkungsrichtlinie.

App-Inventar-Geräterichtlinie für Android Enterprise. Sie können jetzt ein Inventar der Android Enterprise-Apps auf verwalteten Geräten erfassen. Siehe App-Bestandsrichtlinie für Geräte.

Zugriff auf alle Google Play-Apps im verwalteten Google Play Store. Die Servereigenschaft Zugriff auf alle Apps im verwalteten Google Play Store macht alle Apps aus dem öffentlichen Google Play Store vom verwalteten Google Play Store aus zugänglich. Wenn Sie diese Eigenschaft auf Wahr setzen, werden die Apps aus dem öffentlichen Google Play Store für alle Android Enterprise-Benutzer zugelassen. Mit der Geräteeinschränkungsrichtlinie können Administratoren dann den Zugriff auf diese Apps steuern.

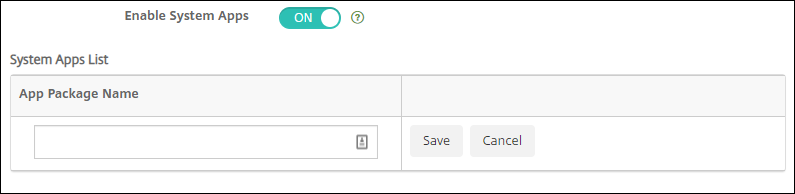

Aktivieren von System-Apps auf Android Enterprise-Geräten. Um Benutzern das Ausführen vorinstallierter System-Apps im Android Enterprise-Arbeitsprofilmodus oder im vollständig verwalteten Modus zu ermöglichen, konfigurieren Sie die Geräterichtlinie “Einschränkungen”. Diese Konfiguration gewährt dem Benutzer Zugriff auf Standardgeräte-Apps wie Kamera, Galerie und andere. Um den Zugriff auf eine bestimmte App zu beschränken, legen Sie App-Berechtigungen mit der Geräterichtlinie App-Berechtigungen für Android Enterprise fest.

Unterstützung für dedizierte Android Enterprise-Geräte. XenMobile unterstützt jetzt die Verwaltung dedizierter Geräte, die zuvor als “Corporate Owned Single Use”-Geräte (COSU) bezeichnet wurden.

Dedizierte Android Enterprise-Geräte sind vollständig verwaltete Einzweckgeräte. Sie beschränken diese Geräte auf eine oder wenige Apps, die zum Ausführen der für den vorgegebenen Zweck erforderlichen Aufgaben notwendig sind. Außerdem verhindern Sie, dass Benutzer weitere Apps aktivieren oder andere Aktionen auf dem Gerät ausführen.

Informationen zur Bereitstellung von Android Enterprise-Geräten finden Sie unter Provisioning von dedizierten Android Enterprise-Geräten.

Richtlinie umbenannt. Um der Terminologie von Google zu entsprechen, heißt die Geräterichtlinie zur App-Einschränkung von Android Enterprise jetzt “Geräterichtlinie für verwaltete Konfigurationen”. Siehe Geräterichtlinie für verwaltete Konfigurationen.

Sperren und Kennwort zurücksetzen für Android Enterprise

XenMobile unterstützt jetzt die Sicherheitsaktion “Sperren und Kennwort zurücksetzen” für Android Enterprise-Geräte. Die Geräte müssen im Arbeitsprofilmodus registriert sein und Android 8.0 oder höher ausführen.

- Der gesendete Passcode sperrt das Arbeitsprofil. Das Gerät selbst wird nicht gesperrt.

- Wird kein Passcode gesendet oder der gesendete Code erfüllt nicht die Passcode-Anforderungen:

- Und es ist noch kein Passcode im Arbeitsprofil festgelegt, wird das Gerät gesperrt.

- Und ein Passcode ist bereits im Arbeitsprofil festgelegt. Das Arbeitsprofil ist gesperrt, aber das Gerät ist nicht gesperrt.

Weitere Informationen zu den Sicherheitsaktionen für “Sperren und Kennwort zurücksetzen” finden Sie unter Sicherheitsaktionen.

Neue Richtlinieneinstellungen zu Geräteeinschränkungen für iOS oder macOS

- Nicht verwaltete Apps lesen verwaltete Kontakte: Optional. Nur verfügbar, wenn Dokumente von verwalteten Apps in nicht verwalteten Apps deaktiviert ist. Wenn diese Richtlinie aktiviert ist, können nicht verwaltete Apps Daten aus den Kontakten verwalteter Konten lesen. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12.

- Verwaltete Apps schreiben nicht verwaltete Kontakte: Optional. Wenn diese Option aktiviert ist, dürfen verwaltete Apps Kontakte in Kontakte nicht verwalteter Konten schreiben. Wenn Dokumente von verwalteten Apps in nicht verwalteten Apps aktiviert ist, hat diese Einschränkung keine Auswirkungen. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12.

- Kennwörter autom. ausfüllen: Optional. Wenn diese Option deaktiviert ist, können Benutzer die Funktionen zum automatischen Ausfüllen von Kennwörtern oder zum automatischen Erstellen starker Kennwörter nicht verwenden. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12 und macOS 10.14.

- Kennwortanforderung bei Geräten in der Nähe: Optional. Wenn die Option deaktiviert ist, fordern Benutzergeräte keine Kennwörter von Geräten in der Nähe an. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12 und macOS 10.14.

- Kennwort teilen: Optional. Wenn diese Option deaktiviert ist, können Benutzer ihre Kennwörter nicht per AirDrop teilen. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12 und macOS 10.14.

- Automatisches Datum und Uhrzeit erzwingen: betreut. Wenn aktiviert, können Benutzer die Option Allgemein > Datum & Uhrzeit > Automatisch einstellen nicht deaktivieren. Die Standardeinstellung ist Ein. Verfügbar ab iOS 12.

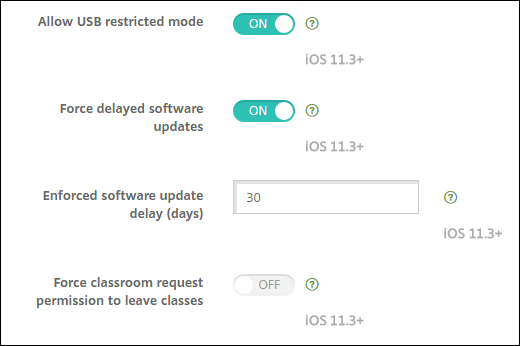

- Eingeschränkten USB-Modus zulassen: nur für betreute Geräte verfügbar. Mit “Ein” kann das Gerät immer mit USB-Zubehör verbunden werden, solange es gesperrt ist. Die Standardeinstellung ist Ein. Verfügbar ab iOS 11.3.

- Verzögerte Softwareupdates erzwingen: nur für betreute Geräte verfügbar. Wenn diese Option auf Ein gesetzt, wird die Sichtbarkeit von Softwareupdates für die Benutzer verzögert. Der Benutzer sieht ein Softwareupdate erst, nachdem die festgelegte Anzahl von Tagen seit Veröffentlichung des Softwareupdates verstrichen ist. Die Standardeinstellung ist Ein. Verfügbar ab iOS 11.3 und macOS 10.13.4.

- Erzwungene Verzögerung für Softwareupdate (Tage): nur für betreute Geräte verfügbar. Diese Einschränkung ermöglicht es dem Administrator festzulegen, für wie lange das Softwareupdate auf dem Gerät verzögert wird. Der Maximalwert beträgt 90 Tage und der Standardwert ist 30. Verfügbar ab iOS 11.3 und macOS 10.13.4.

- Um Erlaubnis zum Verlassen von Klassen fragen: Nur für überwachte Geräte verfügbar. Wenn der Wert auf Ein gesetzt ist, müssen Schüler, die in einem nicht verwalteten Kurs mit Classroom registriert sind, beim Verlassen des Kurses eine Genehmigung vom Lehrer anfordern. Die Standardeinstellung ist Ein. Verfügbar ab iOS 11.3.

Weitere Informationen finden Sie unter Geräteeinschränkungsrichtlinie.

Aktualisierung der Exchange-Geräterichtlinie für iOS bzw. macOS

Weitere S/MIME-Exchange-Signatur- und Verschlüsselungseinstellungen ab iOS 12. Die Exchange-Geräterichtlinie enthält jetzt Einstellungen zum Konfigurieren der S/MIME-Signatur und -Verschlüsselung.

S/MIME-Signatur:

- Anmeldeinformationen für Signieridentität: Wählen Sie die Anmeldeinformationen für die Signatur aus.

- S/MIME-Signatur von Benutzer überschreibbar: Wenn Sie Ein wählen, können Benutzer die S/MIME-Signierung in Einstellungen des Geräte aktivieren und deaktivieren. Die Standardeinstellung ist Aus.

- UUID für S/MIME-Signaturzertifikat von Benutzer überschreibbar: Mit Ein können Benutzer in den Einstellungen ihrer Geräte wählen, welche Anmeldeinformationen für die Signatur verwendet werden. Die Standardeinstellung ist Aus.

S/MIME-Verschlüsselung:

- Anmeldeinformationen für Verschlüsselungsidentität: Wählen Sie die Anmeldeinformationen für die Verschlüsselung aus.

- S/MIME-Option für einzelne Nachrichten aktivieren: Mit Ein wird Benutzern für jede Nachricht, die sie erstellen, eine Option zum Aktivieren oder Deaktivieren der S/MIME-Verschlüsselung angezeigt. Die Standardeinstellung ist Aus.

- Standardmäßige S/MIME-Verschlüsselung von Benutzer überschreibbar: Mit Ein können Benutzer in den Einstellungen ihrer Geräte auswählen, ob S/MIME standardmäßig aktiviert ist. Die Standardeinstellung ist Aus.

- UUID für S/MIME-Verschlüsselungszertifikat von Benutzer überschreibbar: Wenn Sie Ein wählen, können Benutzer die S/MIME-Verschlüsselungsidentität und Verschlüsselung in den Einstellungen des Geräte aktivieren und deaktivieren. Die Standardeinstellung ist Aus.

Exchange OAuth-Einstellungen ab iOS 12. Sie können jetzt die Verbindung mit Exchange so konfigurieren, dass OAuth zur Authentifizierung verwendet wird.

Exchange OAuth-Einstellungen ab macOS 10.14. Sie können jetzt die Verbindung mit Exchange so konfigurieren, dass OAuth zur Authentifizierung verwendet wird. Für die OAuth-Authentifizierung können Sie die Anmelde-URL für Umgebungen ohne automatische Erkennung angeben.

Siehe Exchange-Geräterichtlinie.

Aktualisierung der E-Mail-Geräterichtlinie für iOS

Weitere S/MIME-Exchange-Signatur- und Verschlüsselungseinstellungen ab iOS 12. Die Mail-Geräterichtlinie enthält weitere Einstellungen zum Konfigurieren der S/MIME-Signatur und -Verschlüsselung.

S/MIME-Signatur:

-

S/MIME-Signatur aktivieren: Wählen Sie, ob dieses Konto S/MIME-Signaturen unterstützt. Die Standardeinstellung ist Ein. Wenn Sie Ein wählen, werden folgende Felder eingeblendet.

- S/MIME-Signatur von Benutzer überschreibbar: Wenn Sie Ein wählen, können Benutzer die S/MIME-Signierung in Einstellungen des Geräte aktivieren und deaktivieren. Die Standardeinstellung ist Aus. Diese Option gilt für iOS 12.0 und höher.

- UUID für S/MIME-Signaturzertifikat von Benutzer überschreibbar: Mit Ein können Benutzer in den Einstellungen ihrer Geräte wählen, welche Anmeldeinformationen für die Signatur verwendet werden. Die Standardeinstellung ist Aus. Diese Option gilt für iOS 12.0 und höher.

S/MIME-Verschlüsselung:

-

S/MIME-Verschlüsselung aktivieren: Wählen Sie, ob dieses Konto S/MIME-Verschlüsselung unterstützt. Die Standardeinstellung ist Aus. Wenn Sie Ein wählen, werden folgende Felder eingeblendet.

- S/MIME-Option für einzelne Nachrichten aktivieren: Mit Ein wird Benutzern für jede Nachricht, die sie erstellen, eine Option zum Aktivieren oder Deaktivieren der S/MIME-Verschlüsselung angezeigt. Die Standardeinstellung ist Aus.

- Standardmäßige S/MIME-Verschlüsselung von Benutzer überschreibbar: Mit Ein können Benutzer in den Einstellungen ihrer Geräte auswählen, ob S/MIME standardmäßig aktiviert ist. Die Standardeinstellung ist Aus. Diese Option gilt für iOS 12.0 und höher.

- UUID für S/MIME-Verschlüsselungszertifikat von Benutzer überschreibbar: Wenn Sie Ein wählen, können Benutzer die S/MIME-Verschlüsselungsidentität und Verschlüsselung in den Einstellungen des Geräte aktivieren und deaktivieren. Die Standardeinstellung ist Aus. Diese Option gilt für iOS 12.0 und höher.

Siehe E-Mail-Geräterichtlinie.

Geräterichtlinie für App-Benachrichtigungen für iOS

Für die Geräterichtlinie für App-Benachrichtigungen sind die folgenden Einstellungen ab iOS 12 verfügbar.

- In CarPlay anzeigen: Wählen Sie Ein, damit Benachrichtigungen in Apple CarPlay angezeigt werden. Die Standardeinstellung ist Ein.

- Kritische Warnung aktivieren: Bei der Einstellung Ein kann eine App eine Benachrichtigung als kritische Benachrichtigung markieren, die die Einstellungen für “Nicht stören” und “Klingel” ignoriert. Die Standardeinstellung ist Ein.

Siehe Geräterichtlinie für App-Benachrichtigungen.

Unterstützung für geteilte iPads mit Apple Education

Die XenMobile-Integration mit Apple Education unterstützt jetzt geteilte iPads. Mehrere Schüler in einem Klassenzimmer können ein iPad für verschiedene Fächer teilen, die von einem oder mehreren Lehrern unterrichtet werden.

Sie oder die Lehrkräfte registrieren geteilte iPads und stellen dann Geräterichtlinien, Apps und Medien auf den Geräten bereit. Die Teilnehmer geben dann ihre Apple ID-Anmeldeinformationen an, um sich bei dem geteilten iPad anzumelden. Wenn Sie zuvor eine Richtlinie “Bildungseinrichtung - Konfiguration” für Lernende bereitgestellt haben, melden diese sich nicht mehr als “Anderer Benutzer” an, um Geräte gemeinsam zu nutzen.

Voraussetzungen für geteilte iPads

- Beliebiges iPad Pro, iPad 5. Generation, iPad Air 2 oder später und iPad mini 4 oder später

- Mindestens 32 GB Speicherplatz

- Betreut

Weitere Informationen finden Sie unter Konfigurieren von geteilten iPads.

Änderung bezüglich RBAC-Berechtigungen

Die RBAC-Berechtigung “Lokale Benutzer hinzufügen/löschen” wird jetzt in zwei Berechtigungen unterteilt: “Lokale Benutzer hinzufügen” und “Lokale Benutzer löschen”.

Weitere Informationen finden Sie unter Rollen mit RBAC konfigurieren.

In diesem Artikel

- Apple Volume Purchase Program-Migration auf Apple Business Manager (ABM) und Apple School Manager (ASM)

- Zusätzliche Unterstützung für iOS 13

- Anforderungen für vertrauenswürdige Zertifikate in iOS 13 und macOS 15

- Upgrade von GCM auf FCM

- Vor dem Upgrade auf XenMobile 10.11 (on-premises)

- Ausführen des Upgrades

- Nach dem Upgrade

- Neue und aktualisierte Geräterichtlinieneinstellungen für Android Enterprise-Geräte

- Sperren und Kennwort zurücksetzen für Android Enterprise

- Neue Richtlinieneinstellungen zu Geräteeinschränkungen für iOS oder macOS

- Aktualisierung der Exchange-Geräterichtlinie für iOS bzw. macOS

- Aktualisierung der E-Mail-Geräterichtlinie für iOS

- Geräterichtlinie für App-Benachrichtigungen für iOS

- Unterstützung für geteilte iPads mit Apple Education

- Änderung bezüglich RBAC-Berechtigungen