Geräterichtlinie für Windows Information Protection

Windows Information Protection (WIP, zuvor “Unternehmensdatenschutz” oder auch “EDP”) ist eine Windows-Technologie zum Schutz vor der Preisgabe von Unternehmensdaten. Datenlecks können auftreten, wenn Unternehmensdaten in nicht vom Unternehmen geschützte Apps, von einer App zur anderen oder in Bereiche außerhalb des Unternehmensnetzwerks übertragen werden. Weitere Informationen finden Sie unter Protect your enterprise data using Windows Information Protection (WIP).

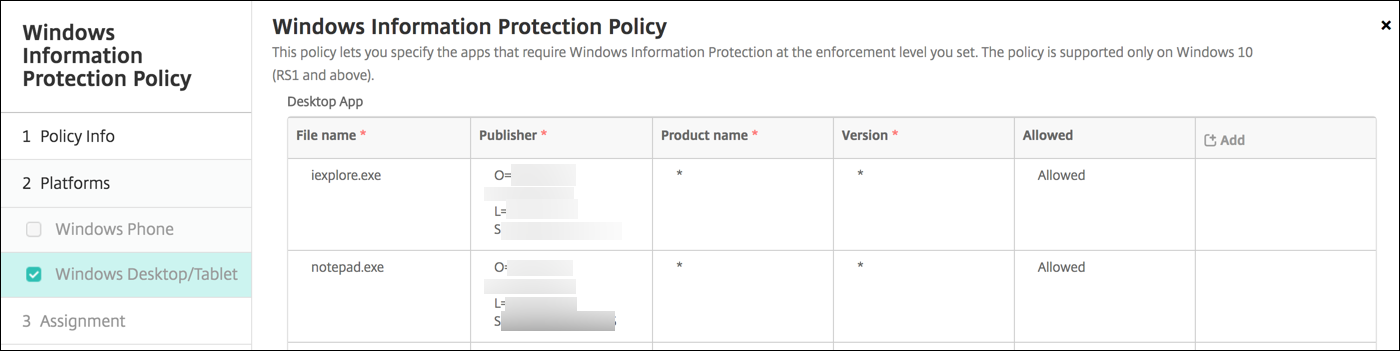

Sie können über eine Geräterichtlinie in XenMobile angeben, welche Apps Windows Information Protection erfordern und eine Erzwingungsstufe festlegen. Die Richtlinie “Windows Information Protection” gilt für betreute Tablets und Desktops mit Windows 10 oder Windows 11.

XenMobile enthält einige gebräuchliche Apps und Sie können weitere hinzufügen. Sie geben für die Richtlinie eine Erzwingungsstufe an, die sich auf die Benutzererfahrung auswirkt. Beispiel:

-

Unangemessene Dateifreigaben blockieren

-

Bei unangemessenen Datenfreigaben warnen und Außerkraftsetzen der Richtlinie durch die Benutzer zulassen

-

WIP im Hintergrund ausführen und unangemessene Datenfreigaben zulassen und protokollieren

Um Apps von Windows Information Protection auszuschließen, definieren Sie die Apps in Microsoft AppLocker-XML-Dateien und importieren die Dateien in XenMobile.

Zum Hinzufügen oder Konfigurieren dieser Richtlinie gehen Sie zu Konfigurieren > Geräterichtlinien. Weitere Informationen finden Sie unter Geräterichtlinien.

Windows 10- und Windows 11-Einstellungen

-

Desktop-App (Windows 10 oder Windows 11 Desktop), Store-App (Windows 10 oder Windows 11 Tablet): XenMobile enthält einige gängige Apps, wie im Beispiel oben gezeigt. Sie können diese nach Bedarf bearbeiten oder entfernen.

Klicken Sie zum Hinzufügen weiterer Apps in der Tabelle Desktop-App bzw. Store-App auf Hinzufügen und geben Sie die App-Informationen ein.

Zugelassene Apps können Unternehmensdaten lesen, erstellen und aktualisieren. Abgelehnte Apps können nicht auf Unternehmensdaten zugreifen. Ausnahme-Apps können Unternehmensdaten lesen, jedoch nicht erstellen oder ändern.

-

AppLocker-XML: Microsoft stellt eine Liste der Microsoft-Apps bereit, bei denen Kompatibilitätsprobleme mit WIP bekannt sind. Zum Ausschließen dieser Apps aus WIP klicken Sie auf Durchsuchen, um die Liste hochzuladen. XenMobile führt die hochgeladene AppLocker-XML und die konfigurierten Desktop- und Store-Apps in der an das Gerät gesendeten Richtlinie zusammen. Weitere Informationen finden Sie unter Recommended block list for Windows Information Protection.

-

Erzwingungsstufe: Wählen Sie aus, wie Windows Information Protection die Datenfreigabe schützen und verwalten soll. Die Standardeinstellung ist Aus.

-

0 - Aus: WIP ist deaktiviert und schützt bzw. überwacht keine Daten.

-

1 - Unbeaufsichtigt: WIP wird im Hintergrund ausgeführt, protokolliert unzulässige Datenfreigabe und blockiert nichts. Sie können die Protokolle über Reporting CSP aufrufen.

-

2 - Überschreiben: WIP warnt vor potenziell unsicheren Datenfreigaben. Die Benutzer können die Warnungen außer Kraft setzen und die Daten teilen. In diesem Modus werden Aktionen, einschließlich der Außerkraftsetzungen durch die Benutzer im Überwachungsprotokoll, verzeichnet.

-

3 - Blockieren: WIP verhindert, dass Benutzer potenziell unsichere Datenfreigaben vollziehen können.

-

-

Geschützte Domänen: die Domänen, die im Unternehmen für die Benutzeridentitäten verwendet werden. Die Liste der Domänen zur Identitätsverwaltung stellen zusammen mit der primären Domäne die Identität Ihres Verwaltungsunternehmens dar. Die erste Domäne in der Liste ist die primäre Unternehmensidentität, die in der Windows-Benutzeroberfläche verwendet wird. Verwenden Sie “ ”, um Listenelemente zu trennen. Beispiel: domain1.com | domain2.com -

Datenwiederherstellungszertifikat: Klicken Sie auf Durchsuchen und wählen Sie ein Zertifikat für die Wiederherstellung der Daten verschlüsselter Dateien. Dieses Zertifikat ist mit dem des Datenwiederherstellungsagent (DRA) für EFS (Encrypting File System) identisch, allerdings wird es per MDM anstatt per Gruppenrichtlinie bereitgestellt. Ist kein Zertifikat für die Wiederherstellung vorhanden, erstellen Sie eines. Informationen finden Sie unter “Erstellen eines Datenwiederherstellungszertifikats” im vorliegenden Artikel.

-

Netzwerkdomänennamen: Liste der Domänen, die die Grenzen des Unternehmens umfassen. WIP schützt den gesamten Datenverkehr an die vollständig qualifizierten Domänen in der Liste. Anhand dieser Einstellung und der Einstellung IP-Bereich wird erkannt, ob ein Netzwerkendpunkt zum Unternehmen oder einem privaten Netzwerk gehört. Verwenden Sie Kommas zum Trennen der einzelnen Listeneinträge. Beispiel: corp.beispiel.com,region.beispiel.com

-

IP-Bereich: Eine Liste der IPv4- und IPv6-Bereiche des Unternehmens, durch die die Computer im Unternehmensnetzwerk definiert sind. WIP betrachtet diese Adressen als sicheres Ziel für die Freigabe von Unternehmensdaten. Verwenden Sie Kommas zum Trennen der einzelnen Listeneinträge. Beispiel:

10.0.0.0-10.255.255.255,2001:4898::-2001:4898:7fff:ffff:ffff:ffff:ffff:ffff -

IP-Bereichsliste ist maßgebend: Soll die automatische Erkennung von IP-Adressbereichen durch Windows verhindert werden legen Sie diese Einstellung auf Ein fest. Die Standardeinstellung ist Aus.

-

Proxyserver: Liste der Proxyserver, die das Unternehmen für Unternehmensressourcen verwenden kann. Diese Einstellung ist erforderlich, wenn Sie einen Proxyserver im Netzwerk verwenden. Ohne Proxyserver sind Unternehmensressourcen möglicherweise nicht verfügbar, wenn ein Client sich hinter einem Proxyserver befindet. Beispielsweise sind Ressourcen über bestimmte Wi-Fi-Hotspots in Hotels und Restaurants möglicherweise nicht verfügbar. Verwenden Sie Kommas zum Trennen der einzelnen Listeneinträge. Beispiel:

proxy.example.com:80;157.54.11.118:443 -

Interne Proxyserver: Liste der Proxyserver, über die Ihre Geräte auf Cloudressourcen zugreifen. Die Verwendung dieses Servertyps bedeutet, dass die Cloudressourcen, mit denen Sie eine Verbindung herstellen, Unternehmensressourcen sind. Setzen Sie keinen der Server der Einstellung Proxyserver auf diese Liste, die für den nicht von WIP geschützten Datenverkehr verwendet werden. Verwenden Sie Kommas zum Trennen der einzelnen Listeneinträge. Beispiel:

example.internalproxy1.com;10.147.80.50 -

Cloudressourcen: Liste der durch WIP geschützten Cloudressourcen. Für jede Cloudressource können Sie optional auch einen Proxyserver in der Liste Proxyserver angeben, um den Datenverkehr für diese Cloudressource zu routen. Der gesamte über die Proxyserver geleitete Datenverkehr wird als Unternehmensdatenverkehr behandelt. Verwenden Sie Kommas zum Trennen der einzelnen Listeneinträge. Beispiel:

domain1.com:InternalProxy.domain1.com,domain2.com:InternalProxy.domain2.com -

Beim Aufheben der Registrierung WIP-Zertifikat widerrufen: gibt an, ob lokale Verschlüsselungsschlüssel von einem Benutzergerät widerrufen werden sollen, wenn die Registrierung des Geräts bei Windows Information Protection aufgehoben wird. Nach einem Widerruf von Verschlüsselungsschlüsseln kann der Benutzer nicht mehr auf verschlüsselte Unternehmensdaten zugreifen. Bei Auswahl von Aus werden die Schlüssel nicht widerrufen und der Benutzer hat nach dem Aufheben der Registrierung weiterhin Zugriff auf geschützte Dateien. Die Standardeinstellung ist Ein.

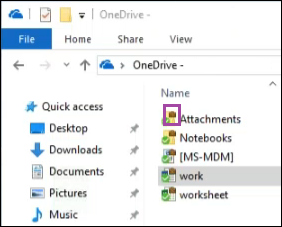

- Symbolüberlagerungen anzeigen: gibt an, ob die Windows Information Protection-Symbolüberlagerung für Unternehmensdateien in Explorer und Unternehmens-App-Kacheln im Startmenü angezeigt werden soll. Die Standardeinstellung ist Aus.

-

Erstellen eines Datenwiederherstellungszertifikats

Ein Datenwiederherstellungszertifikat ist zum Aktivieren der Richtlinie Windows Information Protection erforderlich.

-

Öffnen Sie auf der Maschine mit der XenMobile-Konsole eine Eingabeaufforderung und navigieren Sie zu einem Ordner (außer Windows\System32), in dem das Zertifikat erstellt werden soll.

-

Führen Sie folgenden Befehl aus:

cipher /r:ESFDRA -

Wenn Sie dazu aufgefordert werden, geben Sie ein Kennwort zum Schutz der Datei mit dem privaten Schlüssel ein.

Der cipher-Befehl erstellt eine CER- und eine PFX-Datei.

-

Navigieren Sie in der XenMobile-Konsole zu Einstellungen > Zertifikate und importieren Sie die CER-Datei. Diese gilt für Windows 10 und Windows 11 Tablets.

Benutzererfahrung

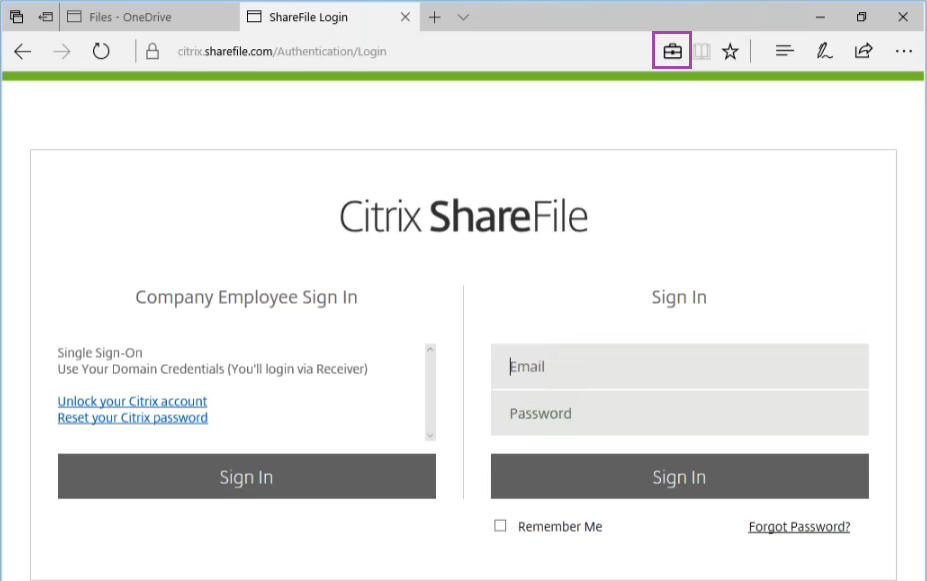

Wenn Windows Information Protection aktiviert ist, wird für Apps und Dateien folgendes Symbol angezeigt:

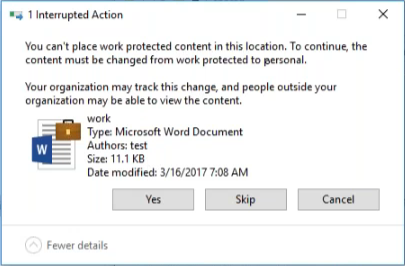

Wenn ein Benutzer eine geschützte Datei an einen nicht geschützten Speicherort kopiert oder dort speichert, wird abhängig von der konfigurierten Erzwingungsstufe die folgende Benachrichtigung angezeigt.