BitLocker-Geräterichtlinie

Windows 10 und Windows 11 enthalten ein Feature zur Festplattenverschlüsselung namens BitLocker, das zusätzlichen Datei- und Systemschutz vor unbefugtem Zugriff auf verlorene oder gestohlene Windows-Geräte bietet. Zur Erhöhung der Sicherheit können Sie BitLocker mit TPM-Chips (Trusted Platform Module) der Version 1.2 oder höher verwenden. Ein TPM-Chip handhabt kryptographische Vorgänge, generiert und speichert kryptographische Schlüssel und limitiert deren Verwendung.

Ab Windows 10 Build 1703 kann BitLocker über MDM-Richtlinien gesteuert werden. Über die BitLocker-Geräterichtlinie in XenMobile konfigurieren Sie die Einstellungen im BitLocker-Assistenten auf Windows 10 und Windows 11-Geräten. Auf Geräten, auf denen BitLocker aktiviert ist, kann BitLocker die Benutzer beispielsweise dazu auffordern auszuwählen, wie sie ihr Laufwerk beim Start entsperren, ihren Wiederherstellungsschlüssel sichern und eine Festplatte entsperren möchten. Über die BitLocker-Geräterichtlinie wird außerdem vorgegeben, ob:

- BitLocker auf Geräten ohne TPM-Chip aktiviert werden soll.

- Wiederherstellungsoptionen auf der BitLocker-Benutzeroberfläche angezeigt werden sollen.

- der Schreibzugriff auf Festplatten- oder Wechsellaufwerke verweigert werden soll, wenn BitLocker nicht aktiviert ist.

Hinweis:

Nachdem die BitLocker-Verschlüsselung auf einem Gerät gestartet wurde, können Sie die BitLocker-Einstellungen auf dem Gerät nicht mehr ändern, indem Sie eine aktualisierte BitLocker-Geräterichtlinie bereitstellen.

Zum Hinzufügen oder Konfigurieren dieser Richtlinie gehen Sie zu Konfigurieren > Geräterichtlinien. Weitere Informationen finden Sie unter Geräterichtlinien.

Anforderungen

-

Die BitLocker-Geräterichtlinie erfordert Windows 10 und Windows 11 Enterprise Edition.

-

Bereiten Sie vor der Bereitstellung der BitLocker-Geräterichtlinie Ihre Umgebung für die Verwendung von BitLocker vor. Ausführliche Informationen von Microsoft, einschließlich Systemanforderungen und zur Einrichtung von BitLocker, finden Sie unter BitLocker und den zugehörigen Unterabschnitten.

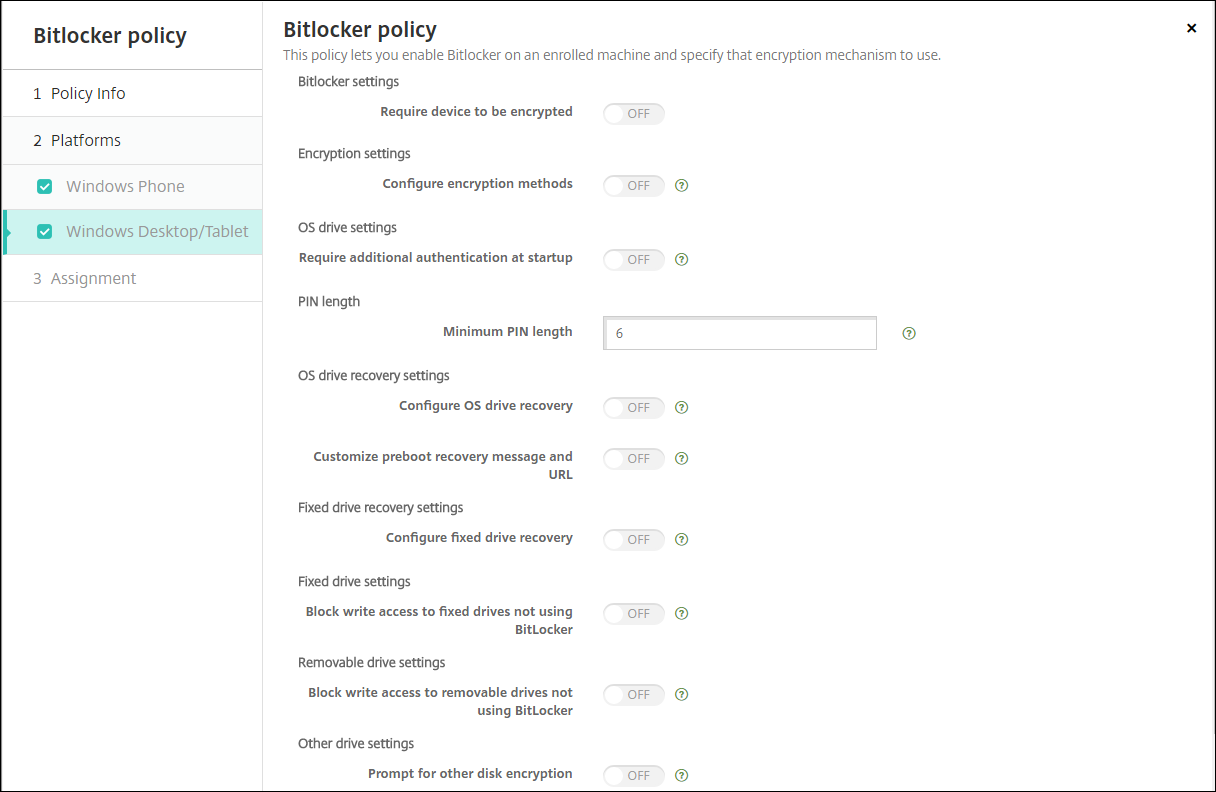

Windows Desktop-/Tablet-Einstellungen

-

Geräteverschlüsselung erforderlich: legt fest, ob Benutzer zum Aktivieren der BitLocker-Verschlüsselung auf Windows Desktops/Tablets aufgefordert werden sollen. Bei Auswahl von Ein wird auf den Geräten nach Abschluss der Registrierung eine Meldung angezeigt, dass das Unternehmen eine Geräteverschlüsselung vorschreibt. Bei Auswahl von Aus erfolgt keine Aufforderung und es gelten die Einstellungen der BitLocker-Richtlinie. Die Standardeinstellung ist Aus.

-

Verschlüsselungsmethoden konfigurieren: legt die Verschlüsselungsmethoden für spezifische Laufwerktypen fest. Bei Auswahl von Aus fordert der BitLocker-Assistent den Benutzer zur Auswahl der Verschlüsselungsmethode für einen Laufwerkstyp auf. Die Standard-Verschlüsselungsmethode für alle Laufwerke ist XTS-AES 128 Bit. Die Verschlüsselungsmethode für Wechsellaufwerke ist AES-CBC 128-Bit. Bei Auswahl von Ein verwendet BitLocker die in der Richtlinie angegebene Verschlüsselungsmethode. Bei Auswahl von Aus werden folgende zusätzlichen Einstellungen angezeigt: Betriebssystemlaufwerk, Festplattenlaufwerk und Wechsellaufwerk. Wählen Sie die Standard-Verschlüsselungsmethode für jeden Laufwerkstyp. Die Standardeinstellung ist Aus.

-

Zusätzliche Authentifizierung beim Start erforderlich: gibt an, ob eine zusätzliche Authentifizierung beim Gerätestart erforderlich ist. Außerdem wird durch diese Einstellung festgelegt, ob BitLocker auf Geräten ohne TPM-Chip zugelassen werden soll. Bei Auswahl von Aus kann die BitLocker-Verschlüsselung auf Geräten ohne TPM nicht verwendet werden. Informationen zu TPM finden Sie in dem Microsoft-Artikel Trusted Platform Module – Technologieübersicht. Bei Auswahl von Ein werden die folgenden zusätzlichen Einstellungen angezeigt: Die Standardeinstellung ist Aus.

-

BitLocker auf Geräten ohne TPM-Chip blockieren: Auf Geräten ohne TPM-Chip veranlasst BitLocker, dass die Benutzer ein Kennwort zum Entsperren oder einen Startschlüssel erstellen müssen. Der Startschlüssel wird auf einem USB-Laufwerk gespeichert, das der Benutzer vor dem Start mit dem Gerät verbinden muss. Das Kennwort zum Entsperren muss mindestens acht Zeichen enthalten. Die Standardeinstellung ist Aus.

-

TPM-Start: Auf Geräten mit TPM-Chip gibt es vier Modi zum Entsperren (nur TPM, TPM + PIN, TPM + Schlüssel und TPM + PIN + Schlüssel). Der TPM-Start gilt für den Modus “Nur TPM”, in dem die Verschlüsselungsschlüssel auf dem TPM-Chip gespeichert werden. In diesem Modus müssen Benutzer keine gesonderten Daten zum Entsperren angeben. Das Benutzergerät wird beim Neustart automatisch mit dem Verschlüsselungsschlüssel des TPM-Chips entsperrt. Standardwert ist TPM zulassen.

-

PIN für TPM-Start: Diese Einstellung entspricht dem Entsperrmodus TPM + PIN. Die PIN kann bis zu 20 Ziffern enthalten. Über die Einstellung PIN-Mindestlänge können Sie die Mindestlänge der PIN festlegen. Die Benutzer konfigurieren die PIN bei der BitLocker-Einrichtung und geben sie beim Start des Geräts ein.

-

Schlüssel für TPM-Start: Diese Einstellung entspricht dem Entsperrmodus TPM + Schlüssel. Der Startschlüssel wird auf einem USB-Laufwerk oder einem anderen Wechsellaufwerk gespeichert, das der Benutzer vor dem Start mit dem Gerät verbinden muss.

-

Schlüssel und PIN für TPM-Start: Diese Einstellung entspricht dem Entsperrmodus TPM + PIN + Schlüssel.

Wenn die Entsperrung erfolgreich ist, wird das Betriebssystem geladen. Wenn die Entsperrung fehlschlägt, wird das Gerät in den Wiederherstellungsmodus versetzt.

-

-

PIN-Mindestlänge: die Mindestlänge der TPM-Start-PIN. Der Standardwert ist 6.

-

OS-Laufwerkswiederherstellung konfigurieren: Wenn die Entsperrung fehlschlägt, fordert BitLocker den Benutzer zur Eingabe des konfigurierten Wiederherstellungsschlüssels auf. Über diese Einstellung werden die Wiederherstellungsoptionen für das Betriebssystemlaufwerk konfiguriert, die den Benutzern zur Verfügung stehen, wenn sie nicht über das Kennwort zum Entsperren oder den USB-Startschlüssel verfügen. Die Standardeinstellung ist Aus.

-

Zertifikatsbasierten Agent für Datenwiederherstellung zulassen: gibt an, ob ein zertifikatsbasierter Agent für die Datenwiederherstellung zugelassen werden soll. Fügen Sie einen Agent für die Datenwiederherstellung aus “Richtlinien öffentlicher Schlüssel” hinzu (befindet sich in der Gruppenrichtlinien-Verwaltungskonsole bzw. im lokalen Gruppenrichtlinien-Editor). Weitere Informationen zu Agents für die Datenwiederherstellung finden Sie im Microsoft-Artikel BitLocker Group Policy settings. Die Standardeinstellung ist Aus.

-

48-Bit-Wiederherstellungskennwort für die OS-Laufwerkswiederherstellung erstellen: gibt an, ob die Verwendung eines Kennworts für die Wiederherstellung zugelassen oder erzwungen werden soll. BitLocker erstellt das Kennwort und speichert es in einer Datei oder einem Microsoft-Cloudkonto. Der Standardwert ist 48-Bit-Kennwort zulassen.

-

256-Bit-Wiederherstellungsschlüssel erstellen: gibt an, ob die Verwendung eines Schlüssels für die Wiederherstellung zugelassen oder erzwungen werden soll. Ein Wiederherstellungsschlüssel ist eine auf einem USB-Laufwerk gespeicherte BEK-Datei. Der Standardwert ist 256-Bit-Wiederherstellungsschlüssel zulassen.

-

Optionen für OS-Laufwerkswiederherstellung ausblenden: gibt an, ob Wiederherstellungsoptionen auf der Benutzeroberfläche von BitLocker angezeigt werden sollen. Mit Ein werden keine Wiederherstellungsoptionen in der BitLocker-Oberfläche angezeigt. In diesem Fall registrieren Sie die Geräte bei Active Directory, speichern Sie die Wiederherstellungsoptionen in Active Directory und legen Sie für Wiederherstellungsinfo in AD DS speichern die Einstellung Ein fest. Die Standardeinstellung ist Aus.

-

Wiederherstellungsinfo in AD DS speichern: gibt an, ob die Wiederherstellungsoptionen in Active Directory-Domänendienste gespeichert werden sollen. Die Standardeinstellung ist Aus.

-

In AD DS gespeicherte Wiederherstellungsinfo konfigurieren: gibt an, ob das BitLocker-Wiederherstellungskennwort bzw. Wiederherstellungskennwort und Schlüsselpaket in den Active Directory-Domänendiensten gespeichert werden sollen. Das Speichern des Schlüsselpakets unterstützt die Wiederherstellung von Daten von einem physisch beschädigten Laufwerk. Standardwert ist Wiederherstellungskennwort sichern.

-

BitLocker nach dem Speichern von Wiederherstellungsinfo in AD DS aktivieren: gibt an, ob Benutzer daran gehindert werden sollen, BitLocker zu aktivieren, wenn ihr Gerät nicht mit der Domäne verbunden ist und die Sicherung der BitLocker-Wiederherstellungsinformationen in Active Directory erfolgreich ist. Bei Auswahl von Ein muss ein Gerät mit der Domäne verbunden sein, damit BitLocker gestartet werden kann. Die Standardeinstellung ist Aus.

-

-

Preboot-Wiederherstellungsmeldung und -URL anpassen: gibt an, ob BitLocker eine angepasste Meldung plus URL auf dem Wiederherstellungsbildschirm anzeigen soll. Bei Auswahl von Ein werden die folgenden zusätzlichen Einstellungen angezeigt: Standardwiederherstellungsmeldung und -URL verwenden, Leere Wiederherstellungsmeldung und -URL verwenden, Benutzerdefinierte Wiederherstellungsmeldung verwenden und Benutzerdefinierte Wiederherstellungs-URL verwenden. Bei Auswahl von Aus werden die Standardwiederherstellungsmeldung und -URL angezeigt. Die Standardeinstellung ist Aus.

-

Wiederherstellung von Festplattenlaufwerk konfigurieren: konfiguriert die Wiederherstellungsoptionen für Benutzer eines mit BitLocker verschlüsselten Festplattenlaufwerks. BitLocker zeigt den Benutzern keine Meldung über die Festplattenverschlüsselung an. Um eine Festplatte beim Start zu entsperren, gibt der Benutzer ein Kennwort an oder verwendet eine Smartcard. Die nicht in dieser Richtlinie enthaltenen Entsperrungseinstellungen werden auf der BitLocker-Oberfläche angezeigt, wenn ein Benutzer die BitLocker-Verschlüsselung auf einer Festplatte aktiviert. Weitere Informationen über die zugehörigen Einstellungen finden Sie weiter oben unter OS-Laufwerkswiederherstellung konfigurieren. Die Standardeinstellung ist Aus.

-

Schreibzugriff auf Festplattenlaufwerke blockieren, die nicht BitLocker verwenden: Bei Auswahl von Ein können Benutzer nur auf lokale Festplattenlaufwerke schreiben, wenn diese mit BitLocker verschlüsselt sind. Die Standardeinstellung ist Aus.

-

Schreibzugriff auf Wechseldatenträger blockieren, die nicht BitLocker verwenden: Bei Auswahl von Ein können Benutzer nur auf lokale Wechseldatenträger schreiben, wenn diese mit BitLocker verschlüsselt sind. Konfigurieren Sie diese Einstellung je nachdem, ob Ihre Organisation Schreibzugriff auf andere organisationseigene Wechseldatenträger zulässt. Die Standardeinstellung ist Aus.

-

Eingabeaufforderung für andere Festplattenverschlüsselung: ermöglicht das Deaktivieren der Warnungsaufforderung für andere Datenträgerverschlüsselungen auf Geräten. Die Standardeinstellung ist Aus.