Zertifikate und Authentifizierung

Mehrere Komponenten spielen bei der Authentifizierung in XenMobile eine Rolle:

-

XenMobile Server: In XenMobile Server legen Sie Registrierungssicherheit und die Registrierungserfahrung fest. Optionen für das Onboarding von Benutzern:

- Registrierung für alle oder nur auf Einladung.

- Zweistufige oder dreistufigen Authentifizierung. Sie können in den Clienteigenschaften in XenMobile die Authentifizierung mit Citrix PIN aktivieren und die Komplexität sowie das Ablaufdatum der PIN konfigurieren.

- Citrix ADC: Citrix ADC ermöglicht das Beenden von Micro-VPN-SSL-Sitzungen. Citrix ADC bietet zudem Sicherheit bei der Datenübertragung im Netzwerk und ermöglicht das Definieren der Authentifizierungserfahrung beim Zugriff auf Apps durch Benutzer.

-

Secure Hub: Secure Hub und XenMobile Server wirken bei der Registrierung zusammen. Secure Hub ist auf Geräten die Entität, die mit Citrix ADC kommuniziert: Wenn eine Sitzung abläuft, erhält Secure Hub ein Authentifizierungsticket von Citrix ADC und übergibt es an die MDX-Apps. Citrix empfiehlt das Zertifikatpinning zum Schutz vor Man-in-the-Middle-Angriffen. Weitere Informationen finden Sie in diesem Abschnitt im Secure Hub-Artikel zum Zertifikatpinning.

Secure Hub moderiert zudem den MDX-Sicherheitscontainer durch Übertragen von Richtlinien, Erstellen einer Sitzung mit Citrix ADC bei einem App-Timeout und durch Festlegen des MDX-Timeouts und der Benutzererfahrung. Außerdem ist Secure Hub für die Erkennung von Jailbreaks, Geolocation-Prüfungen und alle von Ihnen angewendeten Richtlinien verantwortlich.

- MDX-Richtlinien: MDX-Richtlinien erstellen den Datentresor auf Geräten. MDX-Richtlinien leiten Micro-VPN-Verbindungen zurück zu Citrix ADC und erzwingen Einschränkungen für den Offlinemodus sowie die Einhaltung von Clientrichtlinien (z. B. Timeouts).

Weitere Informationen zur Konfiguration der Authentifizierung und eine Übersicht über die ein- und zweistufige Authentifizierung finden Sie im Bereitstellungshandbuch unter Authentifizierung.

Mit Zertifikaten erstellen Sie in XenMobile sichere Verbindungen und authentifizieren Benutzer. Im Rest dieses Artikels werden Zertifikate behandelt. Informationen zu weiteren Konfigurationsdetails finden Sie in den folgenden Artikeln:

- Authentifizierung mit Domäne bzw. mit Domäne und Sicherheitstoken

- Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne

- PKI-Entitäten

- Anmeldeinformationsanbieter

- APN-Zertifikate

- SAML für Single Sign-On mit Citrix Files

- Einstellungen des Microsoft Azure Active Directory-Servers

- So senden Sie ein Zertifikat an Geräte zur Authentifizierung am Wi-Fi-Server: Wi-Fi-Geräterichtlinie

- Senden eines eindeutigen Zertifikats, das nicht für die Authentifizierung verwendet wird, z. B. des Zertifikats einer internen Stammzertifizierungsstelle, oder einer bestimmten Richtlinie: Anmeldeinformationsrichtlinie

Zertifikate

XenMobile generiert bei der Installation ein selbstsigniertes SSL-Zertifikat (Secure Socket Layer) zum Sichern der Kommunikation mit dem Server. Sie müssen das SSL-Zertifikat durch ein vertrauenswürdiges SSL-Zertifikat einer bekannten Zertifizierungsstelle (ZS) ersetzen.

XenMobile verwendet zudem den eigenen PKI-Dienst bzw. ruft Zertifikate von der Zertifizierungsstelle (ZS) für Clientzertifikate ab. Alle Citrix Produkte unterstützen Platzhalter- und SAN-Zertifikate (Subject Alternative Name). Für die meisten Bereitstellungen genügen zwei Platzhalter- bzw. SAN Zertifikate.

Die Clientzertifikatauthentifizierung bietet zusätzliche Sicherheit für mobile Apps und ermöglicht den Benutzern den direkten Zugriff auf HDX-Apps. Bei konfigurierter Clientzertifikatauthentifizierung geben die Benutzer ihre Citrix PIN für Single Sign-On (SSO) ein, um Zugriff auf XenMobile-aktivierte Apps zu erhalten. Citrix-PIN vereinfacht zudem die Benutzerauthentifizierung. Mit Citrix-PIN können Clientzertifikate gesichert oder Active Directory-Anmeldeinformationen lokal auf einem Gerät gespeichert werden.

Zum Registrieren und Verwalten von iOS-Geräten mit XenMobile müssen Sie ein Zertifikat von Apple für den Apple Dienst für Push-Benachrichtigungen (Apple Push Notification service, APNs) erstellen und einrichten. Anweisungen finden Sie unter APNs-Zertifikate.

In der folgenden Tabelle werden Format und Typ des Zertifikats für jede XenMobile-Komponente aufgeführt:

| XenMobile-Komponente | Zertifikatformat | Erforderlicher Zertifikattyp |

|---|---|---|

| Citrix Gateway | PEM (BASE64), PFX (PKCS #12) | SSL, Stamm (Citrix Gateway konvertiert PFX automatisch in PEM). |

| XenMobile Server | .p12 (.pfx auf Windows-basierten Computern) | SSL, SAML, APNs (XenMobile generiert während des Installationsprozesses auch eine vollständige PKI.) Wichtig: XenMobile Server unterstützt keine Zertifikate mit der Erweiterung “.pem”. Für die Verwendung eines PEM-Zertifikats müssen Sie die PEM-Datei in ein Zertifikat und einen Schlüssel unterteilen und diese einzeln in XenMobile Server importieren. |

| StoreFront | PFX (PKCS #12) | SSL, Stamm |

XenMobile unterstützt SSL Listener- und Clientzertifikate einer Bitlänge von 4096, 2048 und 1024. 1024-Bit-Zertifikate lassen sich leicht manipulieren.

Für Citrix Gateway und XenMobile Server empfiehlt Citrix das Abrufen von Serverzertifikaten einer öffentlichen Zertifizierungsstelle, z. B. Verisign, DigiCert oder Thawte. Sie können eine Zertifikatsignieranforderung (CSR) mit dem Citrix Gateway- oder dem XenMobile-Konfigurationsprogramm erstellen. Übermitteln Sie die CSR dann zum Signieren an die Zertifizierungsstelle. Wenn die Zertifizierungsstelle das signierte Zertifikat zurückgesendet hat, können Sie es unter Citrix Gateway oder XenMobile installieren.

Wichtig: Anforderungen für vertrauenswürdige Zertifikate in iOS, iPadOS und macOS

Apple stellt neue Anforderungen an TLS-Serverzertifikate. Stellen Sie sicher, dass alle Zertifikate den neuen Apple-Anforderungen entsprechen. Siehe Apple-Veröffentlichung https://support.apple.com/en-us/HT210176.

Apple verkürzt die Gültigkeitsdauer von TLS-Serverzertifikaten. Diese Änderung betrifft nur Serverzertifikate, die nach September 2020 ausgestellt werden. Siehe Apple-Veröffentlichung https://support.apple.com/en-us/HT211025.

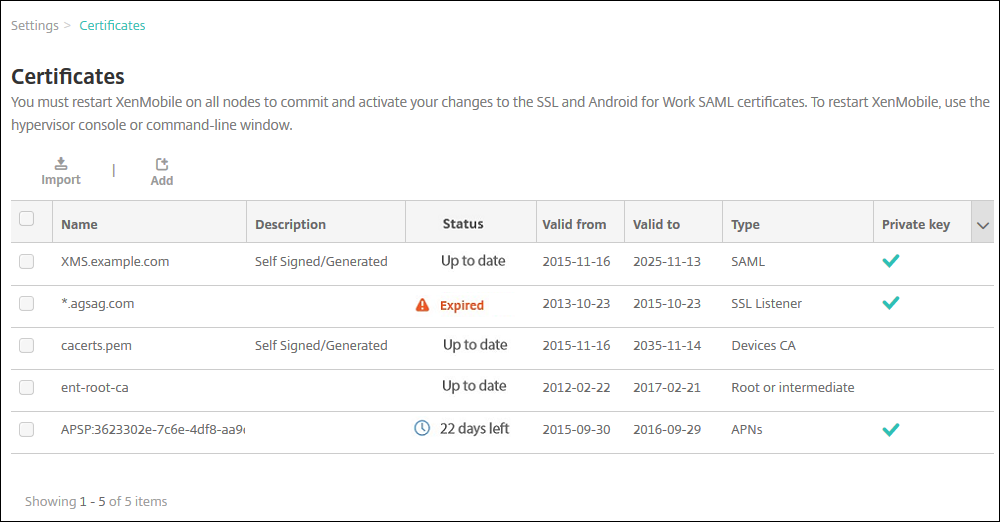

Hochladen von Zertifikaten in XenMobile

Jedes hochgeladene Zertifikat erhält einen Eintrag in der Tabelle der Zertifikate mit einer Zusammenfassung seines Inhalts. Wenn Sie Komponenten zur PKI-Integration konfigurieren, die ein Zertifikat erfordern, wählen Sie ein Serverzertifikat aus, das die kontextabhängigen Kriterien erfüllt. Beispiel: Sie konfigurieren die Integration von XenMobile in Ihrer Microsoft-Zertifizierungsstelle. Die Verbindung mit der Microsoft-Zertifizierungsstelle erfordert eine Authentifizierung mit einem Clientzertifikat.

In diesem Abschnitt finden Sie allgemeine Anleitungen zum Hochladen von Zertifikaten. Einzelheiten zum Erstellen, Hochladen und Konfigurieren von Clientzertifikaten finden Sie unter Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne.

Anforderungen an private Schlüssel

XenMobile kann den privaten Schlüssel für ein bestimmtes Zertifikat haben oder auch nicht. Analog erfordert XenMobile einen privaten Schlüssel für hochgeladene Zertifikate oder auch nicht.

Hochladen von Zertifikaten

Sie haben zwei Optionen zum Hochladen von Zertifikaten:

- Einzelupload auf die Konsole.

- Massenupload mit der REST-API auf iOS-Geräte.

Beim Hochladen von Zertifikaten in die Konsole haben Sie zwei Hauptoptionen:

- Sie können per Klick den Import eines Schlüsselspeichers veranlassen. Anschließend geben Sie im Schlüsselspeicherrepository an, welchen Eintrag Sie installieren möchten (es sei denn, Sie laden ein PKCS #12-Zertifikat hoch).

- Sie können ein Zertifikat per Klick importieren.

Sie können das ZS-Zertifikat (ohne privaten Schlüssel) hochladen, das von der Zertifizierungsstelle zum Signieren von Zertifikatsanforderungen verwendet wird. Sie können auch ein SSL-Clientzertifikat (mit privatem Schlüssel) für die Clientauthentifizierung hochladen.

Beim Konfigurieren der Entität der Microsoft-Zertifizierungsstelle müssen Sie das ZS-Zertifikat angeben. Dieses wählen Sie aus der Liste aller Serverzertifikate aus, die ZS-Zertifikate sind. Analog können Sie bei der Konfiguration der Clientauthentifizierung aus einer Liste mit allen Serverzertifikaten auswählen, für die XenMobile den privaten Schlüssel hat.

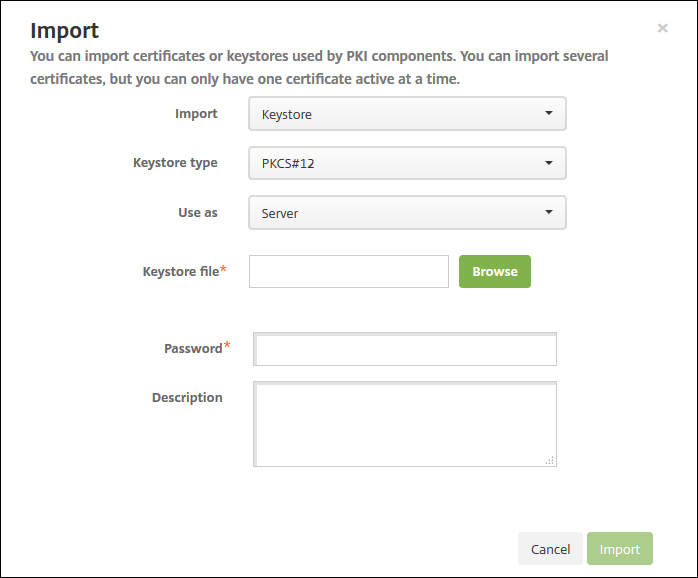

Importieren eines Schlüsselspeichers

Schlüsselspeicher sind Repositorys mit Sicherheitszertifikaten und können als solche mehrere Einträge enthalten. Beim Laden aus einem Schlüsselspeicher werden Sie aufgefordert, das Alias des gewünschten Eintrags anzugeben. Wenn Sie kein Alias angeben, wird der erste Eintrag aus dem Speicher geladen. Da PKCS #12-Dateien normalerweise nur einen Eintrag enthalten, wird das Aliasfeld nicht angezeigt, wenn Sie PKCS #12 als Schlüsselspeichertyp auswählen.

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie auf Zertifikate. Die Seite Zertifikate wird angezeigt.

-

Klicken Sie auf Importieren. Das Dialogfeld Importieren wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

- Importieren: Klicken Sie in der Liste auf Schlüsselspeicher. Das Dialogfeld Importieren ändert sich und enthält nun die verfügbaren Schlüsselspeicheroptionen.

- Schlüsselspeichertyp: Klicken Sie in der Liste auf PKCS #12.

-

Verwenden als: Wählen Sie in der Liste aus, wie Sie das Zertifikat verwenden möchten. Es gibt folgende Optionen:

- Server. Serverzertifikate sind Zertifikate, die funktional von XenMobile Server verwendet werden und in die XenMobile-Konsole hochgeladen werden. Sie umfassen ZS-Zertifikate, RA-Zertifikate und Zertifikate für die Clientauthentifizierung bei anderen Komponenten der Infrastruktur. Außerdem können Sie Serverzertifikate als Speicher für Zertifikate verwenden, die Sie Geräten bereitstellen möchten. Dies gilt insbesondere für Zertifizierungsstellen, die zur Herstellung einer Vertrauensbeziehung auf dem Gerät verwendet werden.

- SAML. Mit der SAML-Zertifizierung (Security Assertion Markup Language) können Sie Single Sign-On auf Servern, Websites und für Apps bereitstellen.

- APNs. APNs-Zertifikate von Apple ermöglichen die Mobilgeräteverwaltung über das Apple Push-Netzwerk.

- SSL-Listener. Der Secure Sockets Layer-Listener benachrichtigt XenMobile über SSL-Kryptografieaktivitäten.

- Schlüsselspeicherdatei: Navigieren Sie zu dem Schlüsselspeicher, den Sie importieren möchten. Der Dateityp ist “P12” (auf Windows-Computern “PFX”).

- Kennwort: Geben Sie das dem Zertifikat zugewiesene Kennwort ein.

- Beschreibung: Geben Sie optional eine Beschreibung für den Schlüsselspeicher ein, anhand derer Sie diesen von anderen Schlüsselspeichern unterscheiden können.

-

Klicken Sie auf Importieren. Der Schlüsselspeicher wird der Zertifikattabelle hinzugefügt.

Importieren eines Zertifikats

Beim Importieren eines Zertifikats aus einer Datei oder einem Schlüsselspeichereintrag versucht XenMobile die Erstellung einer Zertifikatkette aus der Eingabe. XenMobile importiert alle Zertifikate in dieser Kette, um jeweils einen Serverzertifikateintrag zu erstellen. Dies funktioniert nur, wenn die Zertifikate in der Datei oder dem Schlüsselspeichereintrag tatsächlich eine Kette bilden, z. B. wenn jedes folgende Zertifikat in der Kette Aussteller des vorherigen Zertifikats ist.

Sie können optional eine Beschreibung für die importierten Zertifikate eingeben. Die Beschreibung wird nur dem ersten Zertifikat in der Kette angefügt. Sie können die Beschreibung der verbleibenden Zertifikate später aktualisieren.

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben und dann auf Zertifikate.

-

Klicken Sie auf der Seite Zertifikate auf Importieren. Das Dialogfeld Importieren wird angezeigt.

-

Aktivieren Sie im Dialogfeld Importieren unter Importieren die Option Zertifikat, sofern sie noch nicht aktiviert ist.

-

Das Dialogfeld Importieren ändert sich und enthält nun die verfügbaren Zertifikatoptionen. Wählen Sie unter Verwenden als aus, wie Sie den Schlüsselspeicher verwenden möchten. Es gibt folgende Optionen:

- Server. Serverzertifikate sind Zertifikate, die funktional von XenMobile Server verwendet werden und in die XenMobile-Konsole hochgeladen werden. Sie umfassen ZS-Zertifikate, RA-Zertifikate und Zertifikate für die Clientauthentifizierung bei anderen Komponenten der Infrastruktur. Außerdem können Sie Serverzertifikate als Speicher für Zertifikate verwenden, die Sie Geräten bereitstellen möchten. Dies gilt insbesondere für Zertifizierungsstellen, die zur Herstellung einer Vertrauensbeziehung auf dem Gerät verwendet werden.

- SAML. Mit der SAML-Zertifizierung (Security Assertion Markup Language) können Sie Single Sign-On (SSO) auf Servern, Websites und für Apps bereitstellen.

- SSL-Listener. Der Secure Sockets Layer-Listener benachrichtigt XenMobile über SSL-Kryptografieaktivitäten.

-

Navigieren Sie zu dem Schlüsselspeicher, den Sie importieren möchten. Der Dateityp ist “P12” (auf Windows-Computern “PFX”).

-

Navigieren Sie optional zu einer Datei eines privaten Schlüssels für das Zertifikat. Der private Schlüssel wird für die Ver- und Entschlüsselung im Zusammengang mit dem Zertifikat verwendet.

-

Geben Sie optional eine Beschreibung für das Zertifikat ein, anhand derer Sie dieses von anderen Zertifikaten unterscheiden können.

-

Klicken Sie auf Importieren. Das Zertifikat wird der Zertifikattabelle hinzugefügt.

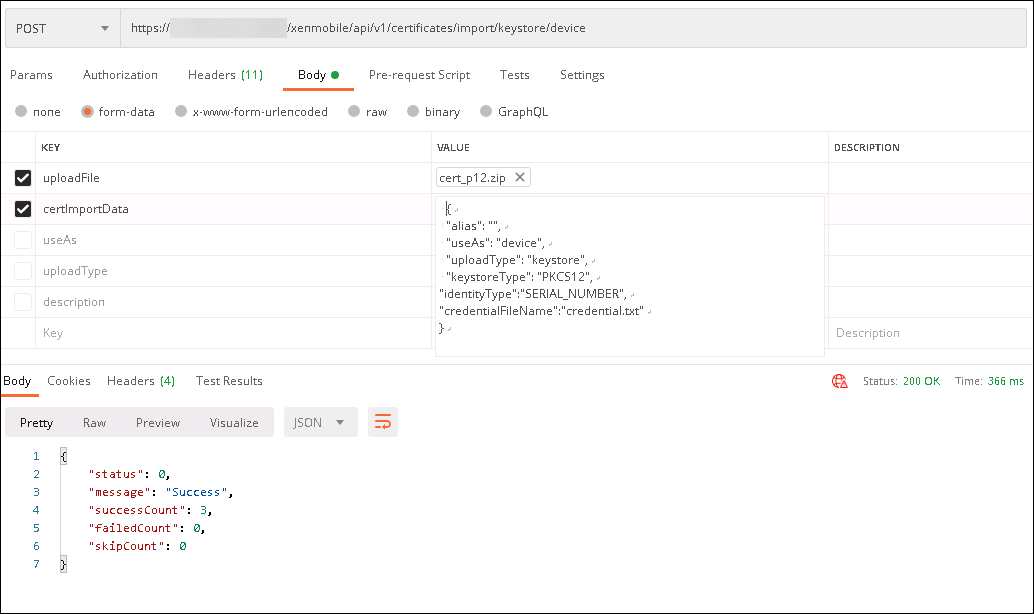

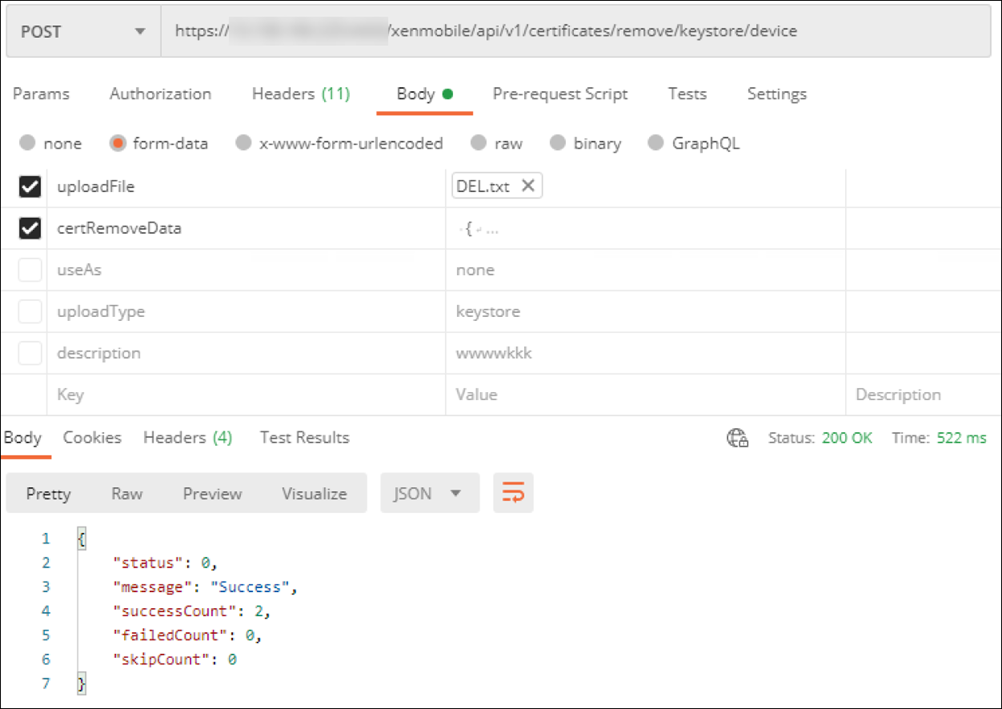

Massenupload von Zertifikaten mit der REST-API auf iOS-Geräte

Wenn der Upload einzelner Zertifikate nicht praktikabel ist, können Sie mit der REST-API einen Massenupload auf iOS-Geräte ausführen. Diese Methode unterstützt Zertifikate im Format .p12. Weitere Informationen zur REST-API finden Sie unter REST-APIs.

-

Benennen Sie jede Zertifikatdatei um und verwenden Sie dabei das Format

device_identity_value.p12.device_identity_valuekann für die IMEI, Seriennummer oder MEID jedes Geräts stehen.Beispiel: Sie verwenden die Seriennummern als ID. Für ein Gerät mit der Seriennummer

A12BC3D4EFGHnennen Sie die Zertifikatdatei, die Sie auf dem Gerät installieren möchten,A12BC3D4EFGH.p12. -

Erstellen Sie eine Textdatei, um die Kennwörter für die P12-Zertifikate zu speichern. Geben Sie in dieser Datei die ID und das Kennwort für jedes Gerät auf einer neuen Zeile ein. Verwenden Sie das Format

device_identity_value=password. Beispiel:A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - Komprimieren Sie alle Zertifikate und die von Ihnen erstellte Textdatei in eine ZIP-Datei.

- Starten Sie den REST API-Client, melden Sie sich bei XenMobile an und rufen Sie ein Authentifizierungstoken ab.

-

Importieren Sie die Zertifikate und fügen Sie Folgendes in den Nachrichtentext ein:

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

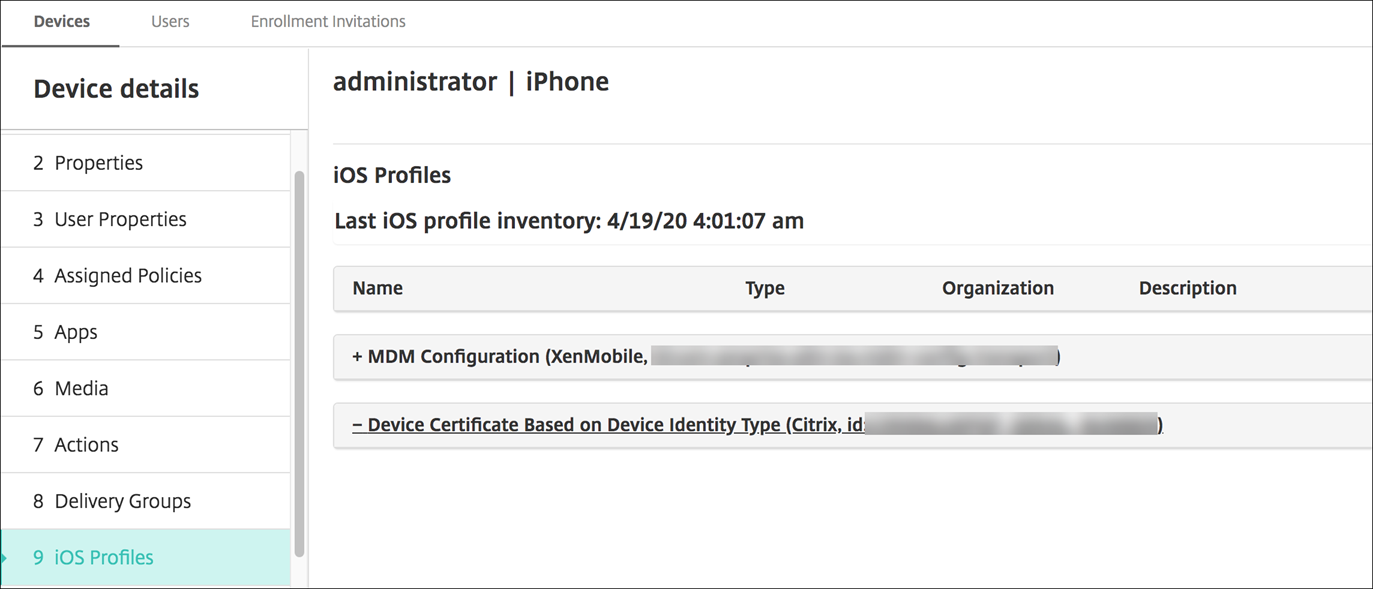

- Erstellen Sie eine VPN-Richtlinie mit dem Anmeldeinformationstyp Always on IKEv2 und der Geräteauthentifizierungsmethode Gerätezertifikat basierend auf Geräteidentität. Wählen Sie den Geräteidentitätstyp aus, den Sie für die Benennung der Zertifikatdateien verwendet haben Weitere Informationen finden Sie unter VPN-Geräterichtlinie.

-

Registrieren Sie ein iOS-Gerät und warten Sie die Bereitstellung der VPN-Richtlinie ab. Überprüfen Sie die Zertifikatinstallation anhand der MDM-Konfiguration auf dem Gerät. Sie können auch die Geräteinformationen in der XenMobile-Konsole überprüfen.

Sie können auch eine Massenlöschung von Zertifikaten ausführen, indem Sie eine Textdatei mit dem Wert von device_identity_value für jedes zu löschende Zertifikat erstellen. Rufen Sie in der REST API die Lösch-API auf und verwenden Sie die folgende Anforderung, wobei Sie device_identity_value durch die entsprechende ID ersetzen:

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

Aktualisieren eines Zertifikats

In XenMobile darf nur jeweils ein Zertifikat pro öffentlichem Schlüssel im System vorhanden sein. Wenn Sie versuchen, ein Zertifikat für ein Schlüsselpaar zu importieren, das bereits ein importiertes Zertifikat besitzt, können Sie den vorhandenen Eintrag entweder ersetzen oder löschen.

Dies ist die effektivste Methode, Ihre Zertifikate in der XenMobile-Konsole zu aktualisieren: Klicken Sie in der oberen rechten Ecke der Konsole auf das Zahnradsymbol, um die Seite Einstellungen zu öffnen. Klicken Sie dann auf Zertifikate. Importieren Sie das neue Zertifikat im Dialogfeld Importieren.

Wenn Sie ein Serverzertifikat aktualisieren, wechseln Komponenten, die das vorherige Zertifikat verwendet haben, automatisch zu dem neuen. Gleichermaßen wird das Serverzertifikat auf Geräten, auf denen es bereitgestellt ist, bei der nächsten Bereitstellung automatisch aktualisiert.

Verlängern von Zertifikaten

XenMobile Server-intern werden folgende Zertifizierungsstellen für PKI verwendet: Stamm-ZS, Geräte-ZS und Server-ZS. Diese Zertifizierungsstellen werden als logische Gruppe klassifiziert und erhalten einen Gruppennamen. Wenn eine neue XenMobile Server-Instanz bereitgestellt wird, werden die drei Zertifizierungsstellen generiert und erhalten den Gruppennamen “default”.

Sie können die Zertifizierungsstellen für unterstützte iOS-, macOS- und Android-Geräte über die XenMobile Server-Konsole oder die öffentliche REST-API erneuern. Registrierte Windows-Geräte müssen von den Benutzern erneut registriert werden, damit sie eine neue Geräte-ZS erhalten.

Mit folgenden APIs ist das Erneuern bzw. Neugenerieren der XenMobile Server-internen PKI-Zertifizierungsstellen und das Verlängern der von ihnen ausgestellten Gerätezertifikate möglich.

- Gruppenzertifizierungsstellen erstellen

- Neue ZS aktivieren und alte deaktivieren

- Gerätezertifikat in einer konfigurierten Liste von Geräten verlängern. Registrierte Geräte funktionieren weiterhin ohne Unterbrechung. Ein Gerätezertifikat wird ausgegeben, wenn ein Gerät eine Verbindung zum Server herstellt.

- Liste der Geräte zurückgeben, die noch die alte ZS verwenden.

- Alte Zertifizierungsstelle löschen, wenn alle Geräte die neue erhalten haben

Informationen finden Sie im PDF-Dokument Public API for REST Services in folgenden Abschnitten:

- Section 3.16.58, Renew Device Certificate

- Section 3.23, Internal PKI CA Groups

Die Konsole Manage Devices enthält die Sicherheitsaktion Certificate Renewal, mit der das Registrierungszertifikat auf einem Gerät verlängert wird.

Voraussetzungen

- Das Feature zum Aktualisieren von Zertifikaten ist standardmäßig deaktiviert. Legen Sie zum Aktivieren des Features zum Aktualisieren von Zertifikaten den Wert der Servereigenschaft refresh.internal.ca auf true fest.

Wichtig:

Ist Citrix ADC für SSL-Offload eingerichtet, stellen Sie beim Generieren eines neuen Zertifikats sicher, dass Sie den Load Balancer mit der neuen cacert.perm aktualisieren. Weitere Informationen zum Citrix Gateway-Setup finden Sie unter Verwenden des SSL-Offload-Modus für NetScaler VIPs.

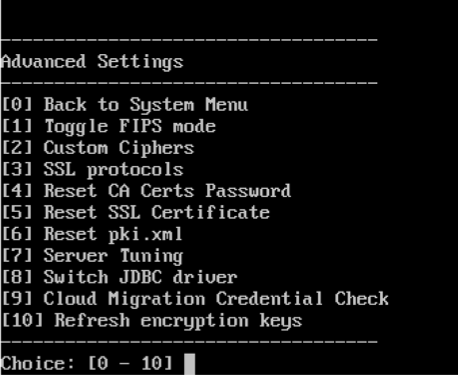

CLI-Option zum Zurücksetzen des Server-ZS-Zertifikatkennworts für Clusterknoten

Nach dem Erstellen eines Server-ZS-Zertifikats auf einem XenMobile Server-Knoten verwenden Sie die XenMobile-CLI, um das Zertifikatkennwort auf anderen Clusterknoten zurückzusetzen. Wählen Sie im CLI-Hauptmenü System > Advanced Settings > Reset CA certs password. Wenn Sie das Kennwort zurücksetzen, obwohl es kein neues ZS-Zertifikat gibt, setzt XenMobile das Kennwort nicht zurück.

Verwalten der XenMobile-Zertifikate

Es empfiehlt sich, eine Liste der in einer XenMobile-Bereitstellung verwendeten Zertifikate zu erstellen und insbesondere Ablaufdatum und verknüpfte Kennwörter zu notieren. Die Informationen in diesem Abschnitt sollen Ihnen die Zertifikatverwaltung in XenMobile erleichtern.

Ihre Umgebung kann einige oder alle der folgenden Zertifikate enthalten:

- XenMobile Server

- SSL-Zertifikat für MDM-FQDN

- SAML-Zertifikat (Citrix Files)

- Stamm- und Zwischenzertifikate für die zuvor genannten Zertifikate und andere interne Ressourcen (StoreFront, Proxy usw.)

- APNs-Zertifikat für die Verwaltung von iOS-Geräten

- Internes APNs-Zertifikat für Secure Hub-Benachrichtigungen von XenMobile Server

- PKI-Benutzerzertifikat für die Verbindung mit der PKI

- MDX Toolkit

- Apple Developer-Zertifikat

- Apple-Provisioningprofil (pro Anwendung)

- APNs-Zertifikat von Apple (zur Verwendung für Citrix Secure Mail)

- Android-Schlüsselspeicherdatei

Das MAM-SDK umschließt Apps nicht und erfordert daher kein Zertifikat.

- Citrix ADC

- SSL-Zertifikat für MDM-FQDN

- SSL-Zertifikat für Gateway-FQDN

- SSL-Zertifikat für ShareFile StorageZones Controller-FQDN

- SSL-Zertifikat für Exchange-Lastausgleich (Abladung der Konfiguration)

- SSL-Zertifikat für StoreFront-Lastausgleich

- Stamm- und Zwischenzertifikate für die o. g. Zertifikate

XenMobile-Richtlinie für den Zertifikatablauf

Wenn ein Zertifikat abläuft, wird es ungültig. Sie können dann keine weiteren sicheren Transaktionen in Ihrer Umgebung ausführen und haben keinen Zugriff mehr auf XenMobile-Ressourcen.

Hinweis:

Die Zertifizierungsstelle (ZS) fordert Sie vor dem Ablaufdatum zur Verlängerung des SSL-Zertifikats auf.

APNs-Zertifikat für Citrix Secure Mail

APNs-Zertifikate laufen jeweils nach einem Jahr ab. Erstellen Sie vor dem Ablaufen ein APNs-SSL-Zertifikat und aktualisieren Sie es im Citrix Portal. Läuft das Zertifikat ab, verursacht dies für Benutzer Inkonsistenzen bei Secure Mail-Pushbenachrichtigungen. Außerdem können Sie keine weiteren Pushbenachrichtigungen für Ihre Apps senden.

APNs-Zertifikat für die Verwaltung von iOS-Geräten

Zum Registrieren und Verwalten von iOS-Geräten bei bzw. mit XenMobile müssen Sie ein APNs-Zertifikat von Apple erstellen und einrichten. Wenn das Zertifikat abläuft, können die Benutzer keine Registrierung bei XenMobile durchführen und Sie können keine iOS-Geräte verwalten. Informationen finden Sie unter APNs-Zertifikate.

Sie können den APNs-Zertifikatstatus und das Ablaufdatum anzeigen, indem Sie sich beim Apple Push Certificate Portal anmelden. Sie müssen sich mit demselben Benutzerkonto anmelden, das bei der Erstellung des Zertifikats verwendet wurde.

Sie erhalten außerdem 30 und 10 Tage vor dem Ablaufdatum eine E-Mail-Benachrichtigung von Apple: Die Benachrichtigung enthält die folgenden Informationen:

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit (iOS-Verteilungszertifikat)

Für alle nicht aus dem Apple App Store stammenden Apps, die auf einem physischen iOS-Gerät ausgeführt werden, gelten folgend Anforderungen:

- Signieren Sie die App mit einem Provisioningprofil.

- Signieren Sie die App mit einem entsprechenden Verteilungszertifikat.

Um sich zu vergewissern, dass Sie ein gültiges iOS-Verteilungszertifikat haben, führen Sie die folgenden Schritte aus:

- Erstellen Sie über das Apple Enterprise Developer-Portal eine explizite App-ID für jede App, die Sie mit dem MDX Toolkit umschließen möchten. Beispiel einer zulässigen App-ID:

com.CompanyName.ProductName. - Wählen Sie im Apple Enterprise Developer-Portal Provisioning Profiles > Distribution und erstellen Sie ein Provisioningprofil zum hausinternen Gebrauch. Wiederholen Sie diesen Schritt für jede zuvor erstellte App-ID.

- Laden Sie alle Provisioningprofile herunter. Weitere Informationen finden Sie unter Umschließen von mobilen iOS-Apps.

Um sich zu vergewissern, dass alle Zertifikate von XenMobile Server gültig sind, führen Sie die folgenden Schritte aus:

- Klicken Sie in der XenMobile-Konsole auf Einstellungen > Zertifikate.

- Vergewissern Sie sich, dass alle Zertifikate (APNs-, SSL- Listener-, Stamm- und Zwischenzertifikate) gültig sind.

Android-Schlüsselspeicher

Der Schlüsselspeicher ist eine Datei mit den Zertifikaten, mit denen Sie Android-Apps signieren. Wenn die Gültigkeit der Schlüssel abläuft, können Benutzer kein nahtloses Upgrade auf neue App-Versionen mehr ausführen.

Citrix ADC

Weitere Informationen zur Handhabung des Zertifikatablaufs bei Citrix ADC finden Sie unter How to handle certificate expiry on NetScaler im Knowledge Center des Citrix Supports.

Ein abgelaufenes Citrix ADC-Zertifikat hindert Benutzer daran, Geräte zu registrieren und auf den Store zuzugreifen. Das abgelaufene Zertifikat verhindert außerdem, dass Benutzer bei der Verwendung von Secure Mail eine Verbindung mit Exchange Server herstellen. Darüber hinaus können Benutzer keine HDX-Apps anzeigen und öffnen (je nachdem, welches Zertifikat abgelaufen ist).

Expiry Monitor und Command Center ermöglichen Ihnen, Ihre Citrix ADC-Zertifikate zu überwachen. Das Center benachrichtigt Sie zudem, wenn ein Zertifikatablauf ansteht. Die Tools helfen bei der Überwachung der folgenden Citrix ADC-Zertifikate:

- SSL-Zertifikat für MDM-FQDN

- SSL-Zertifikat für Gateway-FQDN

- SSL-Zertifikat für ShareFile StorageZones Controller-FQDN

- SSL-Zertifikat für Exchange-Lastausgleich (Abladung der Konfiguration)

- SSL-Zertifikat für StoreFront-Lastausgleich

- Stamm- und Zwischenzertifikate für die o. g. Zertifikate