Azure Active Directory als Identitätsanbieter

Wenn Sie Azure Active Directory (AAD) als Identitätsanbieter (IdP) konfigurieren, können Benutzer sich bei XenMobile mit ihren Azure-Anmeldeinformationen registrieren.

iOS-, Android-, Windows 10- und Windows 11-Geräte werden unterstützt. iOS- und Android-Geräte werden über Secure Hub registriert. Diese Authentifizierungsmethode steht nur Benutzern zur Verfügung, die sich über Citrix Secure Hub bei MDM registrieren. Geräte, die sich bei MAM registrieren, können sich nicht mit AAD-Anmeldeinformationen authentifizieren. Um Secure Hub mit MDM+MAM zu verwenden, konfigurieren Sie XenMobile zur Verwendung von Citrix Gateway für die MAM-Registrierung. Weitere Informationen finden Sie unter Citrix Gateway und XenMobile.

Sie können Azure unter Einstellungen > Authentifizierung > IdP als Identitätsanbieter konfigurieren. Die Seite IDP wurde mit dieser XenMobile-Version neu eingeführt. In älteren XenMobile-Versionen wurde Azure unter Einstellungen > Microsoft Azure konfiguriert.

Anforderungen

-

Versionen und Lizenzen

- Für die Registrierung von iOS- und Android-Geräten benötigen Sie Secure Hub 10.5.5.

- Für die Registrierung von Windows 10 und Windows 11-Geräten benötigen Sie Microsoft Azure Premium-Lizenzen.

-

Verzeichnisdienste und Authentifizierung

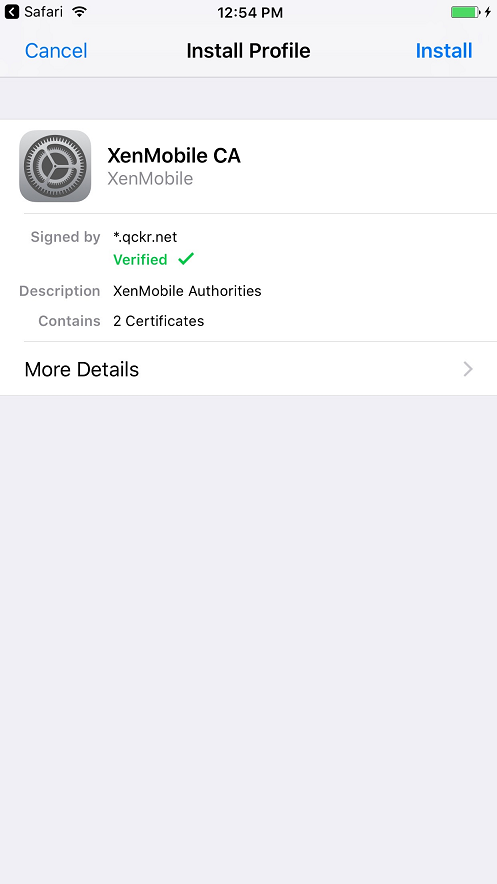

- XenMobile Server muss für die zertifikatbasierte Authentifizierung konfiguriert werden.

- Wenn Sie Citrix ADC für die Authentifizierung verwenden, muss Citrix ADC für die zertifikatbasierte Authentifizierung konfiguriert sein.

- Die Secure Hub-Authentifizierung erfolgt unter Einsatz von Azure AD gemäß dem in Azure AD definierten Authentifizierungsmodus.

- Die Verbindung zwischen dem XenMobile Server und Windows Active Directory (AD) muss per LDAP hergestellt werden. Konfigurieren Sie den lokalen LDAP-Server für eine Synchronisierung mit Azure AD.

Authentifizierungsablauf

Wenn ein Gerät über Secure Hub registriert wird und XenMobile für die Verwendung von Azure als Identitätsanbieter konfiguriert ist, ist der Authentifizierungsablauf wie folgt:

-

Benutzer geben auf dem Gerät ihren Benutzernamen und ihr Kennwort für Azure Active Directory im Azure AD-Anmeldebildschirm ein, der in Secure Hub angezeigt wird.

-

Azure AD validiert den Benutzer und sendet ein ID-Token.

-

Secure Hub sendet das ID-Token an den XenMobile Server.

-

XenMobile validiert das ID-Token und die darin enthaltenen Benutzerinformationen. XenMobile gibt eine Sitzungs-ID zurück.

Einrichtung von Azure-Konten

Zur Verwendung von Azure AD als Identitätsanbieter melden Sie sich bei Ihrem Azure-Konto an und nehmen Sie folgende Änderungen vor:

-

Registrieren Sie die benutzerdefinierte Domäne und lassen Sie sie prüfen. Weitere Informationen finden Sie unter Hinzufügen Ihres benutzerdefinierten Domänennamens über das Azure Active Directory-Portal.

-

Erweitern Sie Ihr lokales Verzeichnis auf Azure Active Directory mit Tools zur Verzeichnisintegration. Weitere Informationen finden Sie unter Verzeichnisintegration.

Zur Verwendung von Azure AD zum Registrieren von Windows 10 und Windows 11-Geräten nehmen Sie die folgenden Änderungen an Ihrem Azure-Konto vor:

-

Machen Sie MDM zum zuverlässigen Eintrag in Azure AD. Klicken Sie hierzu auf Azure Active Directory > Anwendungen und dann auf Hinzufügen.

-

Klicken Sie auf Anwendung aus dem Katalog hinzufügen. Wechseln Sie zu Verwaltung mobiler Geräte und wählen Sie Lokale MDM-Anwendung. Speichern Sie die Einstellungen.

Wählen Sie “Lokale MDM-Anwendung” selbst dann aus, wenn Sie sich für die Citrix XenMobile-Cloud angemeldet haben. Bei Microsoft gilt jede Anwendung ohne mehrfache Mandanten als lokale MDM-Anwendung.

- Konfigurieren Sie in der Anwendung die XenMobile Server-Ermittlung, AGB-Endpunkte und APP-ID-URI:

-

URL für MDM-Ermittlung:

https://<FQDN>:8443/<instanceName>/wpe -

URL zu den MDM-Nutzungsbedingungen:

https://<FQDN>:8443/<instanceName>/wpe/tou -

App-ID-URI:

https://<FQDN>:8443/

-

URL für MDM-Ermittlung:

-

Wählen Sie die in Schritt 2 erstellte, lokale MDM-Anwendung. Aktivieren Sie die Option Geräte für diese Benutzer verwalten, um MDM für alle Benutzer oder bestimmte Benutzergruppen zu aktivieren.

Weitere Informationen zur Verwendung von Azure AD für Windows 10 und Windows 11-Geräte finden Sie unter Azure Active Directory integration with MDM.

Konfigurieren von Azure AD als Identitätsanbieter

-

Suchen bzw. notieren Sie die benötigten Informationen zu Ihrem Azure-Konto:

- Mandanten-ID von der Azure-Seite mit den Anwendungseinstellungen

- Wenn mit Azure AD Windows 10 und Windows 11-Geräte registriert werden sollen, benötigen Sie außerdem Folgendes:

- App-ID-URI: URL des Servers, auf dem XenMobile ausgeführt wird

- Client-ID: eindeutiger Bezeichner Ihrer App von der Azure-Seite “Konfigurieren”

- Schlüssel: von der Azure-Seite mit den Anwendungseinstellungen

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

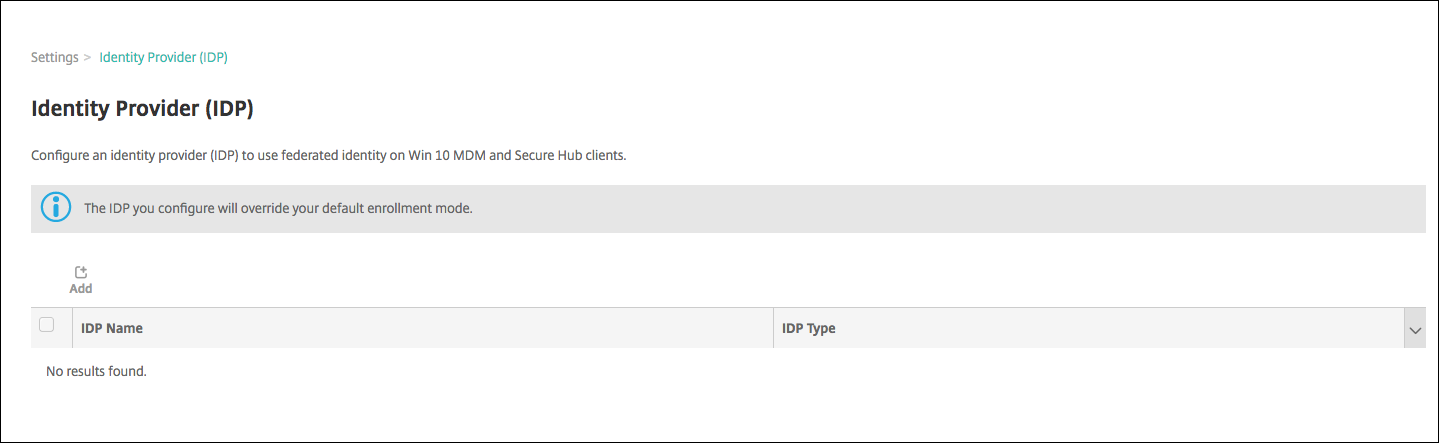

Klicken Sie unter Authentifizierung auf Identitätsanbieter (IdP). Die Seite Identitätsanbieter wird angezeigt.

-

Klicken Sie auf Hinzufügen. Die Seite IdP-Konfiguration wird angezeigt.

-

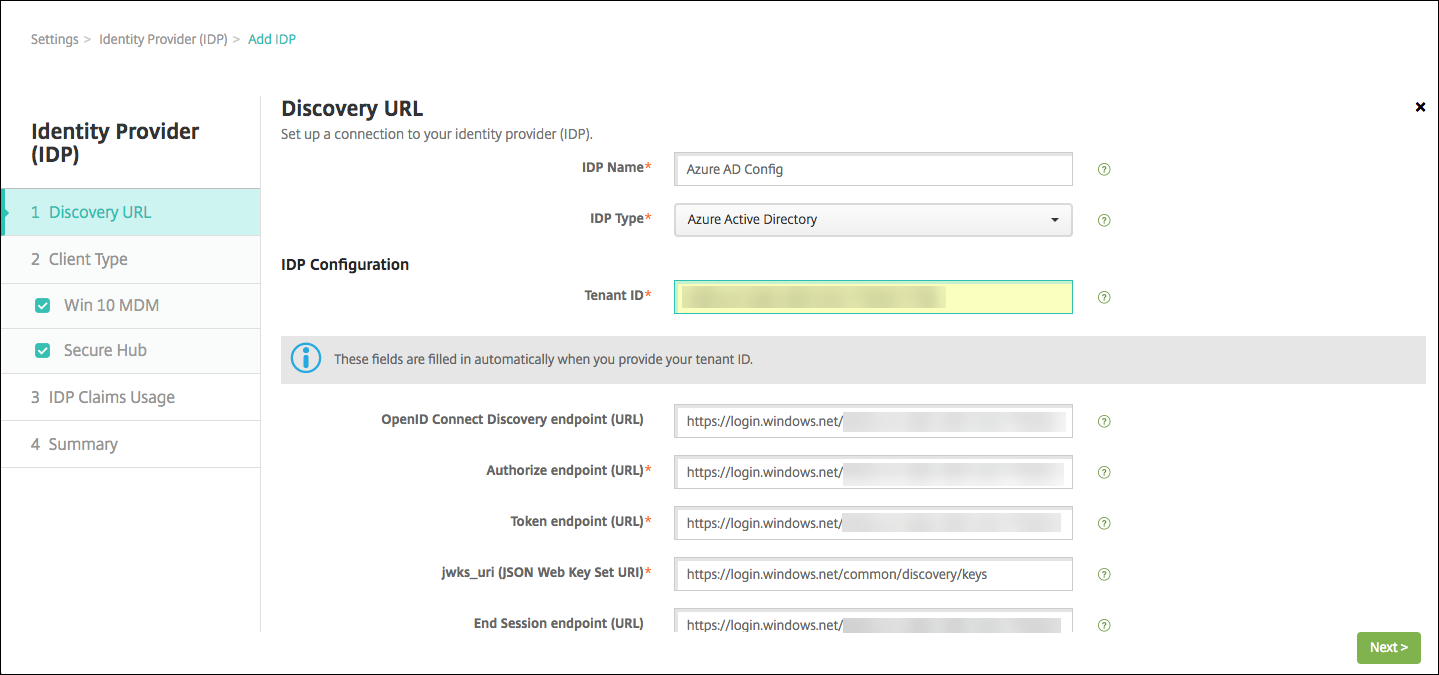

Konfigurieren Sie die folgenden Informationen zum Identitätsanbieter:

- IdP-Name: Geben Sie einen Namen für die IdP-Verbindung ein, die Sie erstellen.

- IdP-Typ: Wählen Sie Azure Active Directory als IdP-Typ.

- Mandanten-ID: Kopieren Sie den Wert von der Azure-Seite mit den Anwendungseinstellungen. Kopieren Sie in der Adressleiste des Browsers den Abschnitt aus Zahlen und Buchstaben.

Beispiel: In

https://manage.windowszaure.com/acmew.onmicrosoft.com#workspaces/ActiveDirectoryExtensin/Directory/abc213-abc123-abc123/onprem...ist die IDabc123-abc123-abc123.

-

Die restlichen Felder werden automatisch ausgefüllt. Wenn sie ausgefüllt sind, klicken Sie auf Weiter.

-

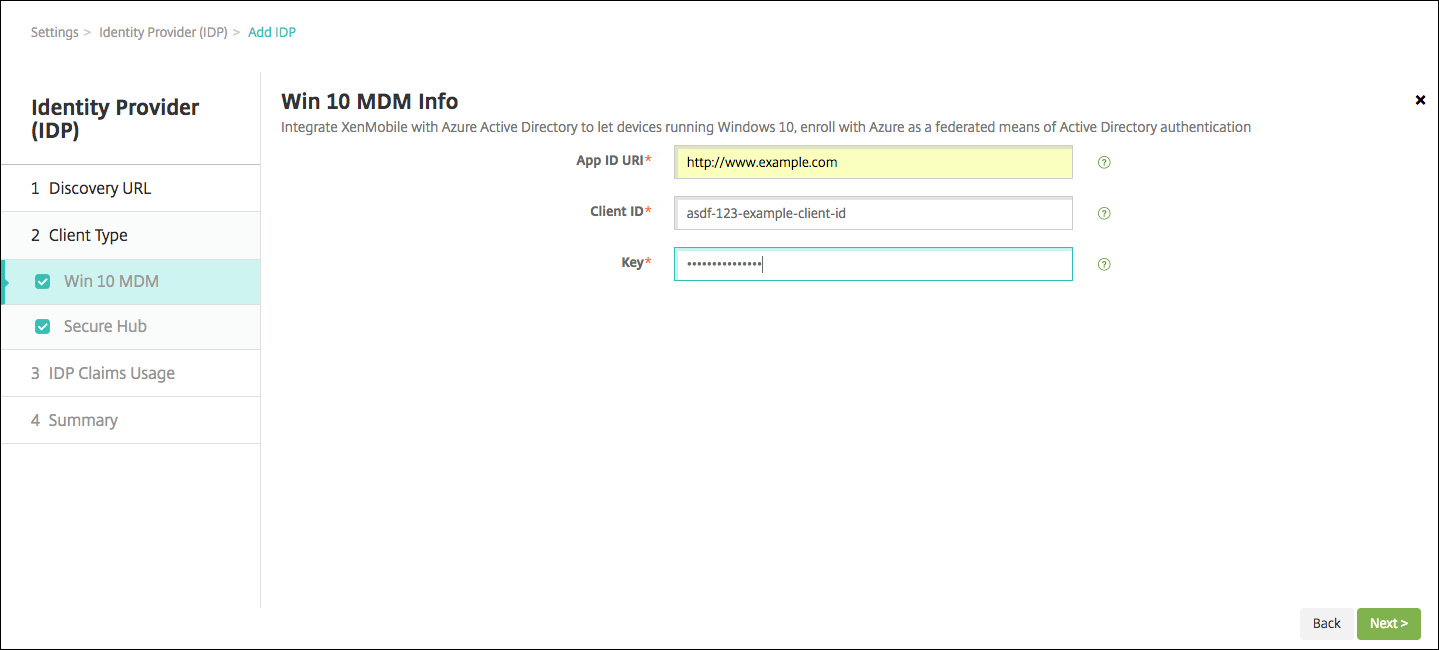

Zum Konfigurieren von XenMobile für die MDM-Registrierung von Windows 10 und Windows 11-Geräten unter Einsatz von Azure AD konfigurieren Sie die folgenden Einstellungen: Um diesen optionalen Schritt zu überspringen, deaktivieren Sie Windows MDM.

- App-ID-URI: Geben Sie die URL des XenMobile Server-Computers ein, die Sie beim Konfigurieren der Azure-Einstellungen eingegeben haben.

- Client-ID: Kopieren Sie den Wert von der Azure-Seite “Konfigurieren”. De Client-ID ist der eindeutige Bezeichner Ihrer App

- Schlüssel: Kopieren Sie den Wert von der Azure-Seite mit den Anwendungseinstellungen. Wählen Sie unter Schlüssel eine Zeitdauer aus und speichern Sie die Einstellung. Sie können den Schlüssel dann kopieren und in das Feld einfügen. Ein Schlüssel ist erforderlich, wenn Apps Daten in Microsoft Azure AD lesen und schreiben.

-

Klicken Sie auf Weiter.

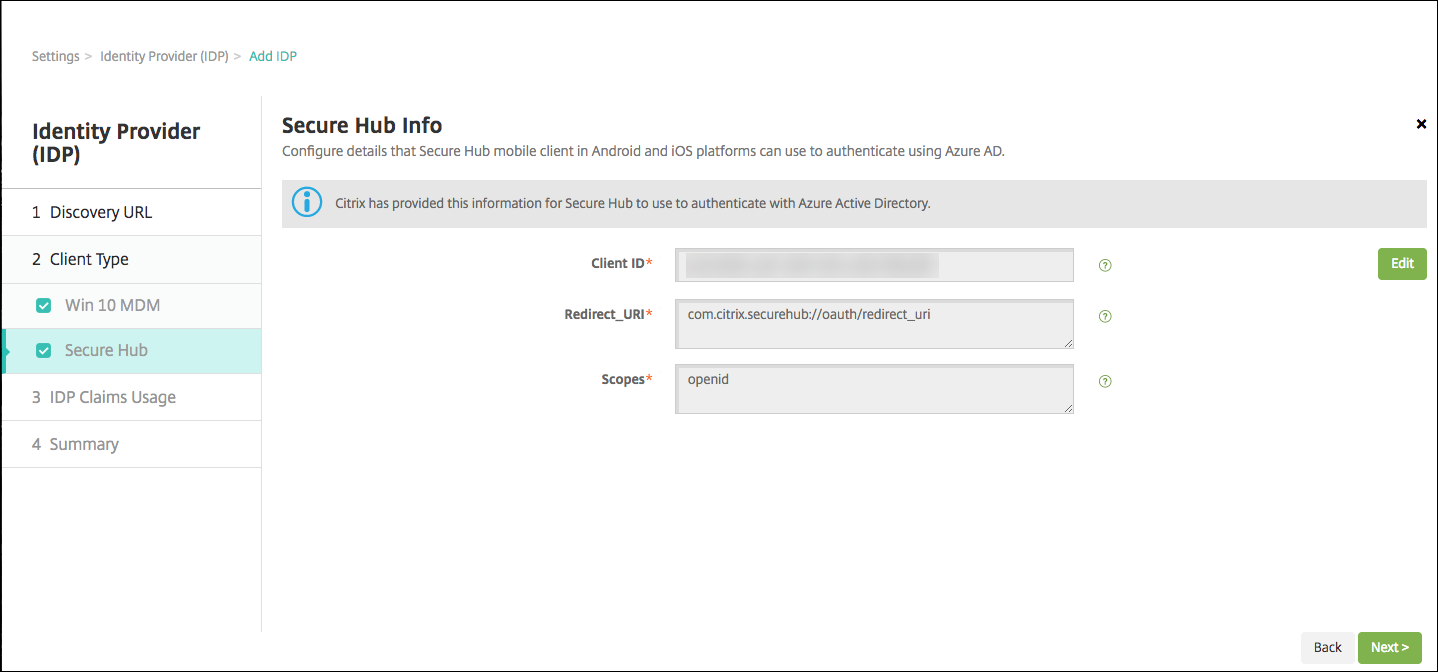

Citrix hat Secure Hub bei Microsoft Azure registriert und verwaltet die Informationen. In diesem Bildschirm werden die Details angezeigt, die von Secure Hub für die Kommunikation mit Azure Active Directory verwendet werden. Diese Seite wird künftig verwendet, falls eine Information geändert werden muss. Bearbeiten Sie diese Seite nur, wenn Citrix Sie dazu auffordert.

-

Klicken Sie auf Weiter.

-

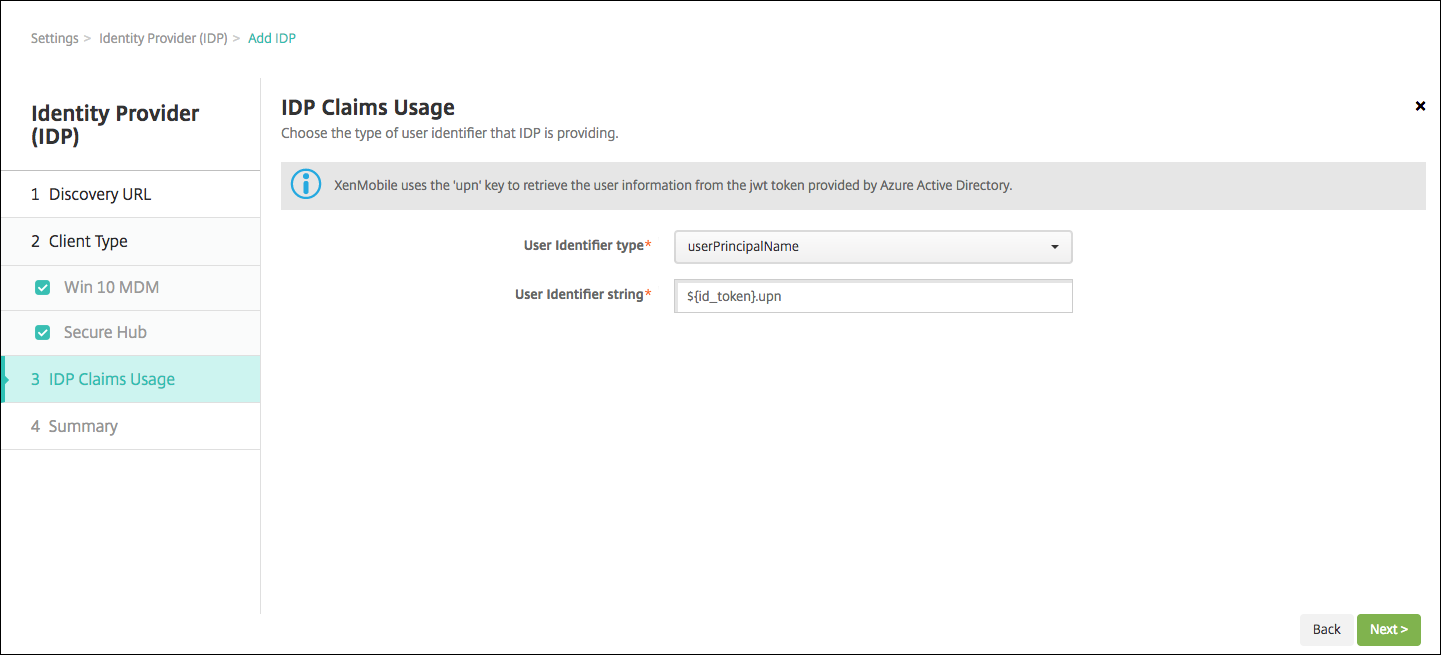

Konfigurieren Sie den Benutzer-ID-Typ, den Ihr Identitätsanbieter bereitstellt:

- Benutzer-ID-Typ: Wählen Sie aus der Liste userPrincipalName aus.

- Benutzer-ID-Zeichenfolge: Dieses Feld wird automatisch ausgefüllt.

-

Klicken Sie auf Weiter.

-

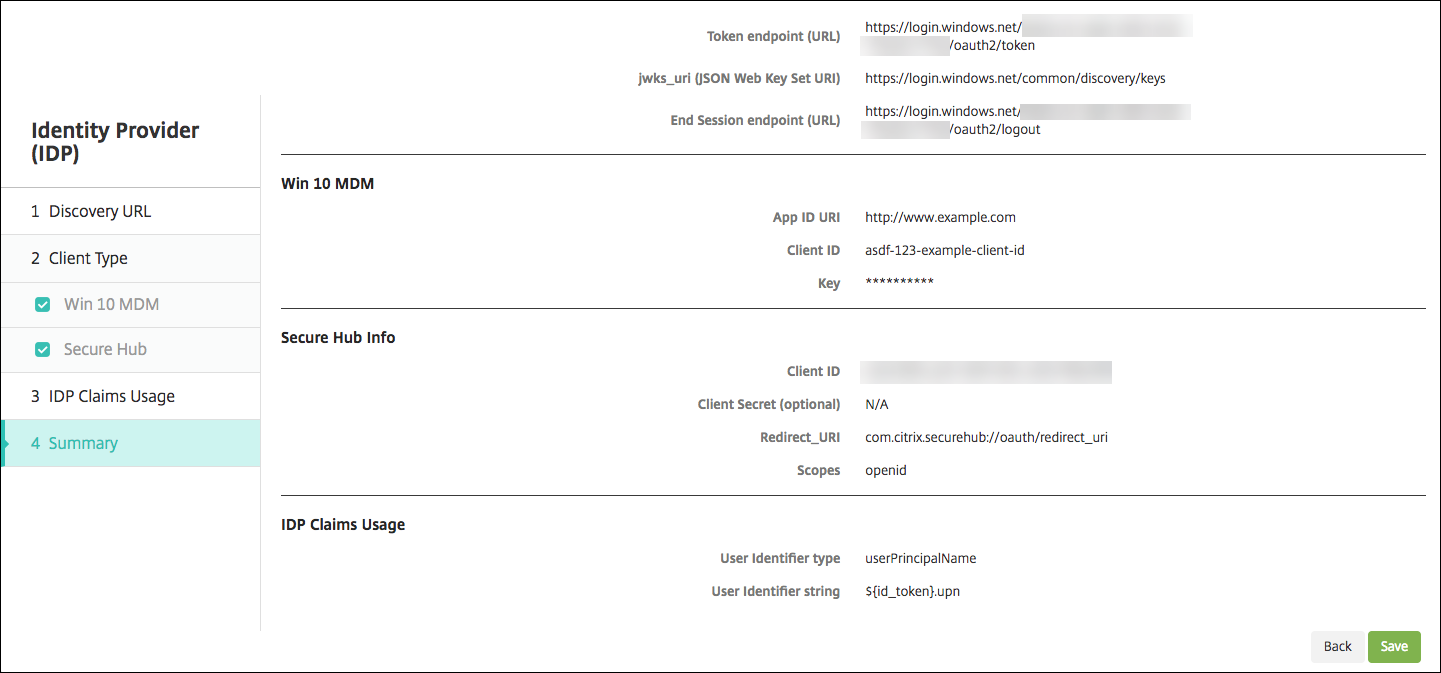

Lesen Sie die Zusammenfassung und klicken Sie auf Speichern.

Ablauf für die Benutzer

-

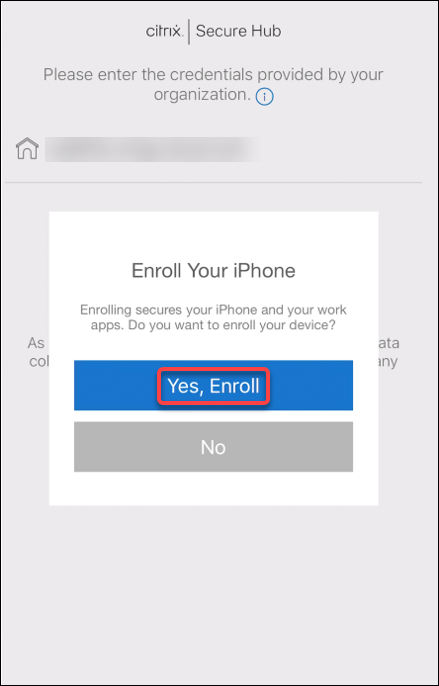

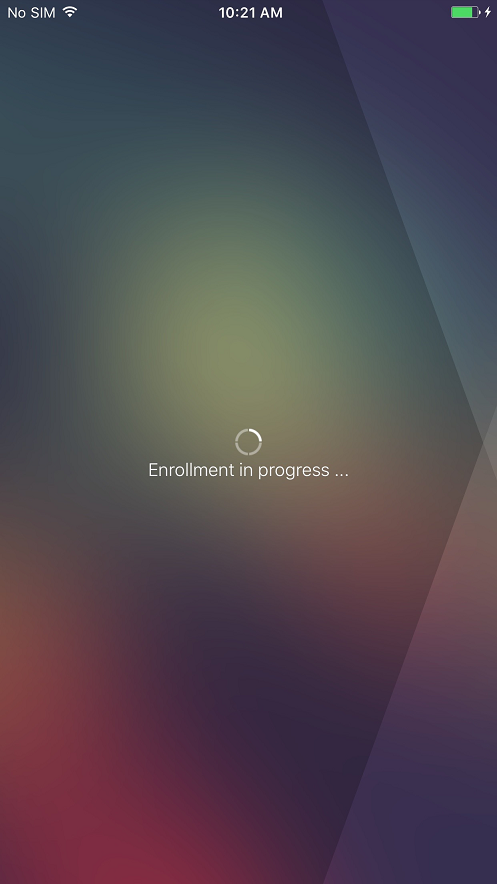

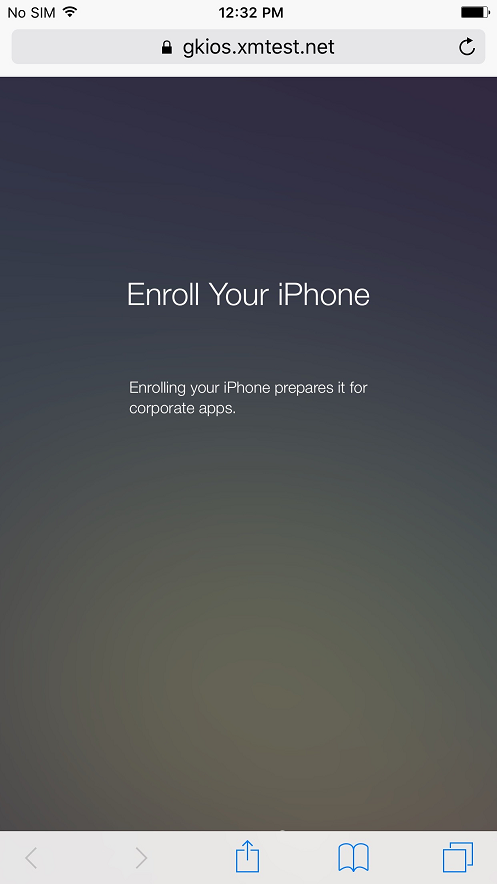

Die Benutzer starten Secure Hub. Sie geben dann den vollqualifizierten Domänenamen (FQDN) des XenMobile-Servers, einen Benutzerprinzipalnamen oder eine E-Mail-Adresse ein.

-

Sie klicken anschließend auf Ja, registrieren.

-

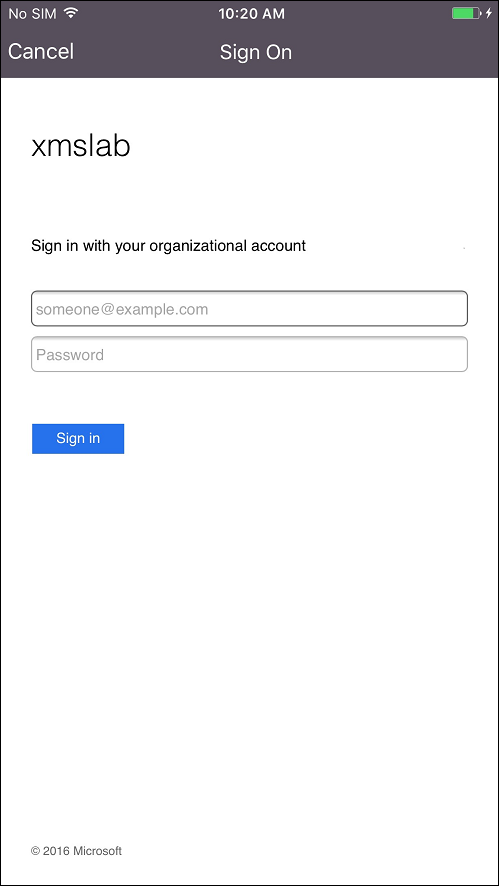

Die Benutzer melden sich mit ihren Azure AD-Anmeldeinformationen an.

-

Sie führen die Registrierung wie jede andere Art der Registrierung über Secure Hub durch.

Hinweis:

XenMobile unterstützt keine Authentifizierung über Azure Active Directory für Registrierungseinladungen. Wenn Sie eine Registrierungseinladung mit einer Registrierungs-URL senden, authentifizieren sich die Benutzer über LDAP anstelle von Azure AD.